Written by Aimee

大手日系企業でのマーケティング職を経て、2022年にフリーランスに転身。

要件定義〜保守まで行うウェブデザイナー、ライターとして活動しています。タイ、チェンマイを拠点に旅暮らし中。

目 次

ホワイトリスト・ブラックリストとは

ホワイトリスト・ブラックリストの活用例

ホワイトリストとブラックリストの違い

ホワイトリスト方式のメリット・デメリット

ブラックリスト方式のメリット・デメリット

ホワイトリスト方式・ブラックリスト方式にのっとったデバイス管理なら、IT資産管理・MDMツール「LANSCOPEエンドポイントマネージャークラウド版」にお任せください

まとめ

ホワイトリストとは、安全な対象を定義したリストのことで、ホワイトリストに載っているWebサイトやアプリケーションのみ、アクセスや実行を許可する方式を「ホワイトリスト方式」と言います。

ホワイトリスト方式では、基本的に「管理者が許可したアプリやWebサイト以外使用できない」ため、高いレベルで組織のセキュリティを維持することが可能です。

対して「ブラックリスト方式」は、あらかじめ「危険な対象」をリストに定義し、それらのアクセスや実行のみを禁止する手法です。ホワイトリスト方式に比べ従業員の自由度が高く、管理も容易というメリットがある一方、高いセキュリティレベルは期待できないといった懸念があります。

両者の主な違いは、以下の通りです。

| ホワイトリスト方式 | ブラックリスト方式 | |

|---|---|---|

| アクセス制御の定義 | ・デフォルトでアクセス禁止 ・リストの対象のみ許可 |

・デフォルトでアクセス許可 ・リストの対象のみ禁止 |

| セキュリティの高さ | 厳格なセキュリティレベルを保てる | 柔軟性が高いが、新たな脅威へのセキュリティに弱い |

| 管理負担 | 対象が多く、管理が煩雑になりやすい | 新たな脅威が発生するたび更新が必要だが、比較的管理が楽 |

この記事では、企業・組織のセキュリティ対策に欠かせない、「ホワイトリスト」と「ブラックリスト」それぞれの特徴や違い、メリット・デメリット等について解説いたします。

▼この記事でわかること

- ホワイトリストとは、安全な対象を定義したリストで、逆に危険な対象を定義したリストはブラックリストと呼ばれる

- ホワイトリスト・ブラックリストは、「Webサイトのフィルタリング」「アプリ制御」「IP制限」「メールフィルタリング」などに活用されている

- ホワイトリスト方式は、「未知のリスクも防げる」というメリットがある一方、「制限が厳しい」「リスト作成に工数がかかる」というデメリットがある

- ブラックリスト方式は、「既存の脅威は確実に防げる」「自由度が高い」というメリットがある一方、「未知の脅威に対処できない」「リストの更新頻度が高い」というデメリットがある

- ホワイトリスト方式の運用には手間がかかるので、それらを一元的に管理するIT資産管理ツールやMDM、MAM等の製品利用ツールがおすすめ

エムオーテックス(MOTEX)では、ホワイトリスト方式・ブラックリスト方式両方を用いたアプリやWebサイトの利用制御・管理が効率的におこなえる、LANSCOPE エンドポイントマネージャー クラウド版を提供しています。

またPCやスマホなどのエンドポイントにおける「これだけは押させておきたい情報セキュリティ43項目」のチェックシートを作成しました。チェック項目ごとの対策も紹介しておりますので、ぜひ自社のセキュリティ課題の洗い出し・対策検討にお役立てください。

ホワイトリスト・ブラックリストとは

情報システムのセキュリティを強化し、不正アクセスや有害なリソースから保護するために、ホワイトリストとブラックリストは広く活用されています。

下記では、ホワイトリストとブラックリストについてそれぞれ解説いたします。

ホワイトリストとは

「ホワイトリスト」とは、アクセスや使用を許可された、安全な対象(Webサイトやプログラム)を定義した、リストのことです。このリストに掲載された対象のみ、アクセスや実行を許可するセキュリティ方式を「ホワイトリスト方式」と言います。

裏を返せば、ホワイトリストに登録されていないサイトへのアクセスや、アプリの実行は一切許可されません。制限は厳しいですが、同時にセキュリティを強固にすることができる、という点がホワイトリストの特徴です。

ホワイトリストはその防御の高さから、近年の増加・高度化するサイバー攻撃にも対応可能であり、企業や組織で広く採用されています。

ブラックリストについて

「ブラックリスト」とは、アクセスや使用を禁止する、危険な対象(Webサイトやプログラム)を定義したリストです。ホワイトリスト方式とは異なり、ブラックリスト方式はリストに載っている対象のみ、限定的にアクセスや実行を拒否します。

ブラックリスト方式は既知の脅威や有害なリソースを特定し、それらの実行・アクセスを制限することで、セキュリティを向上させることができます。

またホワイトリストに比べアクセス制御が限定的であるため、ユーザーの利便性を保ちつつ、セキュリティ対策が行える点が特徴です。

ホワイトリスト・ブラックリストの活用例

ホワイトリストとブラックリストはさまざまな分野で活用されており、情報セキュリティやリソース管理において重要な役割を果たしています。

ここでは、ホワイトリスト・ブラックリストの活用例を解説します。

- Webサイトのフィルタリング

- アプリケーションの制御

- IPアドレス制限

- メールフィルタリング

「Webサイトのフィルタリング」での活用例

ホワイトリストを用いたWebサイトのフィルタリングでは、従業員がアクセスしてもよいWebサイトを指定します。これにより、業務に不要なサイトへのアクセスを防止し、セキュリティを厳格に保つことが可能です。

また、ブラックリストを用いた場合は、有害なWebサイトなど、アクセスしてほしくないサイトをあらかじめ指定します。これにより、マルウェア感染やフィッシング詐欺などの脅威からユーザーを保護します。

「アプリケーション制御 」での活用例

ホワイトリストを用いたアプリケーション制御では、企業や組織のセキュリティポリシーに基づいて決定されたアプリのみを事前に指定し、許可されたアプリのみインストールや使用を許可する方法です。

未承認のアプリケーションの実行を防ぐことで、マルウェアなどのセキュリティ脅威から保護することが可能です。

また、ブラックリストを用いた場合、有害なアプリケーションやプログラムを指定し、それらの利用のみを制限します。特定の危険なアプリを効率的にブロックできますが、セキュリティの観点からは、ホワイトリスト方式や、その他のセキュリティ対策と組み合わせて使用することが推奨されます。

「IPアドレス制限」での活用例

ホワイトリストを使用するケースでは、指定したIPアドレスからのアクセスのみを許可することで、社内の機密ファイルやシステムへの、不正アクセスや外部攻撃を防ぐことが可能です。

対して、ブラックリスト方式を採用する場合、以前に不正アクセスが試みられたIPアドレスや、不自然なデータ送信を繰り返すIPアドレスなど、特定のアドレスのアクセスを指定してブロックすることができます。

第三者の不正アクセスや、DDoS攻撃からシステムを守る効果が期待できます。

※DDoS攻撃…複数の端末から攻撃対象のサーバーに対して、意図的に大量のパケットを送信し、相手のサーバーやネットワークへ膨大な負荷をかけダウンさせるサイバー攻撃の一種

「メールフィルタリング」での活用例

メールフィルタリング機能にホワイトリスト方式を採用した場合、信頼された送信元や連絡先からのメールのみを受信し、それ以外のメールは迷惑メールボックスやゴミ箱に振り分けることができます。

対してブラックリストを利用すると、あらかじめ受信拒否設定をした迷惑な連絡先からのメールを、自動的にブロックすることが可能です。

メールの場合、ブラックリスト方式を用いて、迷惑メールなどの有害な送信元を特定・拒否する方法が効率的です。

ホワイトリストとブラックリストの違い

ホワイトリスト方式・ブラックリスト方式の違いは、以下の通りです。

| ホワイトリスト方式 | ブラックリスト方式 | |

|---|---|---|

| アクセス制御の定義 | ・デフォルトでアクセス禁止 ・リストの対象のみ許可 |

・デフォルトでアクセス許可 ・リストの対象のみ禁止 |

| セキュリティの高さ | 厳格なセキュリティレベルを保てる | 柔軟性が高いが、新たな脅威へのセキュリティに弱い |

| 管理負担 | 対象が多く、管理が煩雑になりやすい | 新たな脅威が発生するたび更新が必要だが、比較的管理が楽 |

まずホワイトリスト方式では、「全てのアプリケーションやWebサイト」のアクセス・利用が禁止されている状態がデフォルトです。利用者の柔軟性、利便性は低くなりがちですが、その分堅牢なセキュリティ環境を維持し、マルウェアが含まれたアプリ、Webサイト等を確実にブロックすることが期待できます。

対してブラックリストは、基本的にはどのWebサイト・アプリも利用して問題ないが、リストに定義した対象のみ、アクセスを制限するという考え方です。

両者はともに組織のセキュリティ対策として、アクセス制御やセキュリティポリシーの文脈で使用されますが、ホワイトリスト方式は「安全性」を、ブラックリスト方式は「柔軟性」を重視する、という対照的な特徴を持ちます。

従来のセキュリティ対策やセキュリティソフトでは、一般的に「ブラックリスト方式」を採用するものが主流でした。しかし、現代のスピーディーかつ高度化するサイバー脅威に対して、次々に生まれるマルウェアや脅威に、ブラックリスト方式では対応が追いつかないケースが増えています。

その一方、表中に記載した通り、ホワイトリスト方式はセキュリティが強固な分、使用可能な対象が増える度にリストに追加する等、運用に手間がかかるという課題もあります。

ホワイトリスト方式のメリット・デメリット

ホワイトリスト方式は、高度なセキュリティが実現できるという強みがありますが、知っておかなければならない注意点もあります。

ここでは、ホワイトリスト方式のメリットとデメリットについて詳しく解説していきます。

メリット

ホワイトリスト方式のメリットとしては

- 強固なセキュリティレベルを維持し、未知のリスクを防ぐことが可能

なことが挙げられます。

絶えず発生し続ける未知の脅威であっても、ホワイトリスト方式であれば防ぐことが可能です。

デメリット

ホワイトリスト方式のデメリットには

- 制限が厳しい

- リストを作成するにあたって、時間や労力がかかる

ことが挙げられます。

仮に、従業員が「新たにリリースされたソフトウェアを試したい」という希望があっても、ホワイトリスト方式が採用された環境では困難です。業務の効率性やスピード感が求められる環境では、不利に働くケースも見られるでしょう。

またホワイトリストを作成するには、組織や企業内で必要なアプリ・サイトを厳密にピックアップし、リスト化する必要があります。リストの作成には時間と労力がかかる上、更新する管理工数もある程度発生するでしょう。

ブラックリスト方式のメリット・デメリット

ブラックリスト方式に関する、メリット・デメリットについて解説します。

メリット

ブラックリスト方式のメリットには

- 既存の脅威は確実に防げる

- ある程度の自由度を保ちながら危険を回避できる

などがあります。

ブラックリスト方式では、既存の脅威(企業・組織側がすでに危険性を認識しているアプリ・Webサイト・プログラムなど)に対して、確実に防御することが可能です。

またブラックリスト方式では、リストに記載されていないアプリの実行、サイトへのアクセスは制限なく行えるため、ある程度の自由度を保ちながら、危険を回避できるというメリットがあります。

デメリット

ブラックリスト方式のデメリットとしては、

- 未知の脅威・想定されていないリスクには対処できない

- リストの更新頻度が高い

ことなどが挙げられます。

「既知の脅威」の防御に強いと説明しましたが、裏を返せばリストに登録されていない「未知の脅威」「想定されていないリスク」に関しては、対処することが困難です。

また新たな脅威が発生する度、リストを更新する必要があるため、ホワイトリストに比べ更新頻度が高くなる可能性があります。

ホワイトリスト・ブラックリスト方式によるデバイス管理を「LANSCOPEエンドポイントマネージャークラウド版」で実現

企業や組織のセキュリティ対策として、ホワイトリストやブラックリストを活用した、アクセス制御や管理は必要不可欠です。これらの業務を管理者が効率的に進めるために最適なのが、IT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」です。

ホワイトリスト方式・ブラックリスト方式の両方にのっとった、効率的なPC・スマホ管理を支援します。

アプリケーション管理

ホワイトリスト、ブラックリスト方式の両方で、従業員のスマホのアプリを管理できます。

例えば Androidの場合、管理者がホワイトリストでアプリを指定し、利用者が手動でGoogle Playストアから許可したアプリのみインストールすることはもちろん、管理者が LANSCOPE エンドポイントマネージャー クラウド版 から、デバイスに一括で配信することもできます。

IOS / iPhone に関しても「App Store でインストールできるアプリを禁止したい」など、特定のアプリを利用制限したり、ホワイトリストを用いて、指定したアプリ以外の利用を禁止したりすることも、端末単位で個別におこなえます。

Apple Business Manager 上で管理者が入手したアプリは、 Apple ID の未設定、 App Store の利用を禁止しているデバイスを問わず、従業員へ一括で配信可能です。

Webアクセスの管理

ブラックリスト方式で、あらかじめ特定Webサイトやカテゴリの閲覧を制御し、有害サイトへのアクセスを防ぎます。あるいはホワイトリスト方式で、キーワードを指定し、グループウェアやクラウドサービスなど、業務に必要な特定のWebサイトのみ利用できる環境を構築することも可能です。

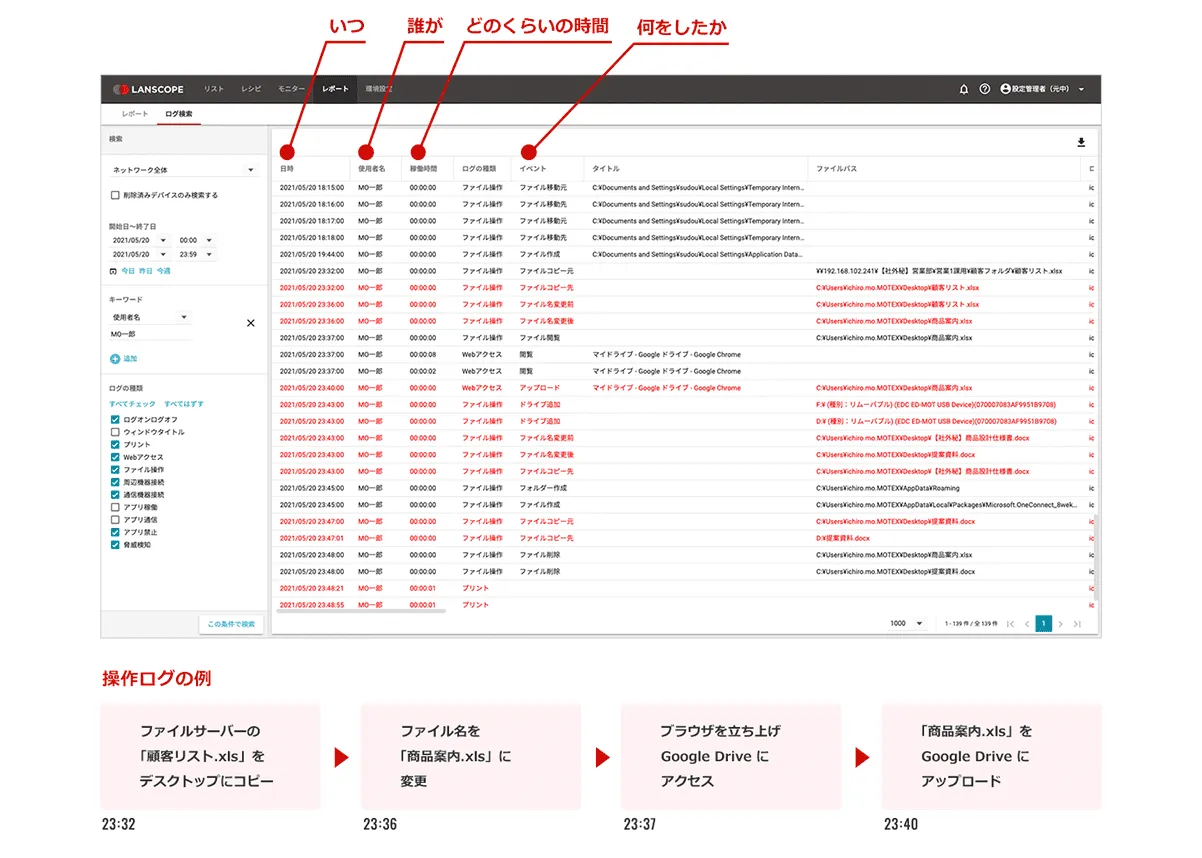

違反行為は操作ログで一括確認

LANSCOPE エンドポイントマネージャー クラウド版では、 Windows、macOS を問わず、アプリの利用、Webサイトの閲覧、ファイル操作、Wi-Fi接続など、「どのPCで」「誰が」「いつ」「どんな操作をしたか」など PC の利用状況を把握できます。

あらかじめポリシーに設定した「特定のURLが含まれるWebサイトの閲覧」や「不正ファイルのダウンロード」といったセキュリティリスクのある操作は、ログをレポート型式で把握し、さらに違反者本人にもポップアップで警告を促すことができます。

また、ログを取得する=見られているという意識をもたらすことで、従業員の不正操作そのものを抑止する効果を発揮します。

この他にも、LANSCOPE エンドポイントマネージャー クラウド版には、組織のセキュアで効率的なデバイス管理をサポートする、様々な機能を備えています。詳細はぜひ、以下よりご覧ください。

まとめ

本記事では「ホワイトリスト方式」「ブラックリスト方式」をテーマに、その概要やメリット・デメリットなどを解説しました。

本記事のまとめ

- ホワイトリストとは、安全な対象を定義したリストで、逆に危険な対象を定義したリストはブラックリストと呼ばれる

- ホワイトリスト・ブラックリストは、「Webサイトのフィルタリング」「アプリ制御」「IP制限」「メールフィルタリング」などに活用されている

- ホワイトリスト方式は、「未知のリスクも防げる」というメリットがある一方、「制限が厳しい」「リスト作成に工数がかかる」というデメリットがある

- ブラックリスト方式は、「既存の脅威は確実に防げる」「自由度が高い」というメリットがある一方、「未知の脅威に対処できない」「リストの更新頻度が高い」というデメリットがある

- ホワイトリスト方式の運用には手間がかかるので、それらを一元的に管理するツールがおすすめ

近年、セキュリティ意識の高まりとともに、ホワイトリスト方式の採用が増えています。サイバー攻撃やマルウェア感染などの未知の脅威を最小限に抑えるためにも、システムのセキュリティを強化するホワイトリストは非常に有効です。日々新たなサイバー攻撃手法が生まれる現代、ホワイトリストやMDMを最大限に活用し、安全な情報セキュリティ環境を構築していきましょう。

エムオーテックス(MOTEX)のノウハウを元に、PCやスマホなどのエンドポイントにおける「これだけは押させておきたい情報セキュリティ43項目」のチェックシートを作成しました。

チェック項目ごとの対策も紹介しておりますので、ぜひ自社のセキュリティ課題の洗い出し・対策検討にお役立てください。

関連する記事