Written by Aimee

【ログ活用の最新トレンド】

これから始める操作ログ活用ガイド

ログ管理の活用シーン、具体的な活用ステップなどを解説。

「取得したログを活用できていない」という担当者様、必見の一冊です。

IAM(アイアム)とは「Identity and Access Management」の略で、企業・組織のユーザーの識別情報を管理し、そのアクセス権限を制御するシステムやプロセスを指します。

IAMを導入することで、ユーザーごとのアクセス権限を厳格に管理し、不要な権限付与による情報漏洩を防ぎます。また、IAMのシングルサインオン(SSO)機能の活用により、ユーザーが一度のログインで複数のシステムやサービスにアクセスし、業務効率の向上を図ることが期待できます。

この記事では、IAMの概要、メリットや必要性について詳しく解説します。

▼この記事でわかること

- IAMは、企業内のユーザーやシステムのアイデンティティ(識別情報)を管理し、それに基づいて適切なアクセス権を制御するための技術やプロセス

- 「管理すべきサービス・システムの増加」「情報漏洩対策の強化」「ゼロトラストの実現」といった観点から、近年「IAM」が必要とされている

- IAMの導入により「ユーザー管理の自動化」「セキュリティ強化」「利便性の向上」「コンプライアンス強化」といったメリットが期待できる

目 次

IAMとは

IAM(Identity and Access Management)とは、企業や組織内におけるユーザーやシステムの識別情報を管理し、適切なアクセス権を制御する技術およびプロセスを指します。

英語圏では「アイエーエム」と呼びますが、日本では「アイアム」と読むことが一般的です。

IAMを導入することで、適切で安全な認証・認可・ID管理の実現が期待できます。

| 認証 | システムやアプリで本人確認をすること |

| 認可 | 特定の条件でシステムやアプリにアクセスするための権限を付与すること |

| ID管理 | 複数のサービスやツール間でのIDの一元管理 |

IAMを活用することで、業務で利用するアプリケーションやクラウドサービスなど、システムごとに設定された複数のIDを統合管理し、適切なアクセス権限を割り当てることが可能となります。

IAMは企業・組織のセキュリティを向上し、不正アクセスや情報漏洩の防止において重要な役割を果たします。

【ログ活用の最新トレンド】

これから始める操作ログ活用ガイド

ログ管理の活用シーン、具体的な活用ステップなどを解説。

「取得したログを活用できていない」という担当者様、必見の一冊です。

IAMの種類

IAMには主に

- CIAM(Customer Identity and Access Management)

- EIAM(Enterprise Identity and Access Management)

の2種類があります。

CIAM(Customer Identity and Access Management)

CIAMは、顧客(消費者)のアイデンティティおよびアクセス管理に特化したシステムです。

Webサイトやアプリケーションに顧客がアクセスする際、本人確認や認証を行い、適切なアクセス権を付与します。

主な機能には、以下が含まれます。

- ユーザー登録

- ログイン管理

- パスワードリセット

- 多要素認証(MFA) などセキュリティ強化

CIAMは、オンラインサービス、ECサイト、SNSなどで広く利用されています。

EIAM(Enterprise Identity and Access Management)

EIAMは、企業・組織内のユーザーのIDおよびアクセス管理を行うシステムです。業務で使用するアプリケーションや社内システム、業務用PCへのログイン認証を一元管理します。

主な機能には、以下が含まれます。

- 社内システムのアクセス制御

- セキュリティポリシーの設定・運用

- ユーザーIDの一元管理

本記事では、このEIAMを中心に解説します。

IAMはなぜ必要?

IAMが必要とされる理由としては、以下が挙げられます。

- 管理すべきサービス・システムの増加

- 情報漏洩対策の強化

- ゼロトラストの実現

1.管理すべきサービス・システムの増加

オンプレミスに加えクラウドサービスの利用を並行するなど、企業・組織内のITシステムは多様化。サービスやシステムごとに異なるアカウント管理が求められることで、管理が煩雑化しています。

IAMを導入することで、各サービスで分散していたアカウントを統合管理でき、運用効率の向上が期待できます。

2.情報漏洩対策の強化

上記の述べた「ITシステムの多様化」により、企業は適切なアクセス制御が求められています。また、従業員や退職者による内部不正・情報漏洩を防ぐ上でも、IAMを活用したセキュリティ対策が注目されています。

IAMであれば、ユーザーごとにアクセス範囲を細かく設定できるため、不要な権限の制御・機密情報保護の強化が可能です。

具体的には以下のような項目で、セキュリティ対策の強化が図れます。

- 不正アクセス防止:認証・認可を厳格に管理し、権限のないユーザーのアクセスを防ぐ。

- 多要素認証(MFA):セキュリティを多層化し、不正ログインリスクを低減。

- 退職者や異動者のアクセス管理:アクセス権を迅速に変更・削除し、内部不正を防止。

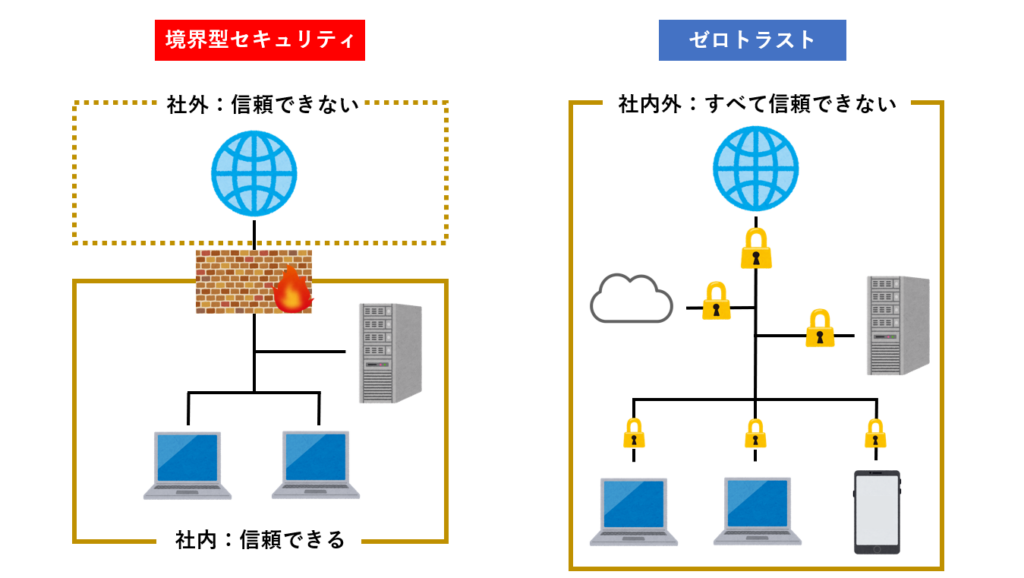

3.ゼロトラストの実現

企業のITインフラがオンプレミスからクラウドへ移行した結果、社内と社外の境界が曖昧となり、

従来の境界型防御に代わる「ゼロトラスト」の実現が、組織で求められています。

ゼロトラストとは、すべてのユーザーやデバイスを信頼せず、情報資産への全アクセスに対し検査・認証を行うというセキュリティ概念です。

▼境界型防御とゼロトラストの比較

ゼロトラストでは外部ユーザーはもちろん、企業・組織内部のユーザーであっても、アクセスごとに厳格な認証と許可が求められます。またゼロトラストに基づき、企業・組織のシステムやデバイス、データのリスクを最小限に抑えるためのセキュリティ対策の考え方を「ゼロトラストアーキテクチャ」といいます。

IAMを導入することで、ユーザーごとの認証・認可を厳密に実施し、組織内外を問わず安全なアクセス管理を実現します。

IAMの主な機能

IAMには、主に以下の6つの機能があります。

- ID管理

- 認証

- アクセス制御

- プロビジョニング

- 多要素認証

- シングルサインオン

1.ID管理

ID管理は、ユーザーのID情報を一元的に管理し、アカウントの作成、更新、削除などを効率的に行う機能です。ユーザー情報が正確かつ最新の状態に保たれ、複数のシステムやサービス間で一貫性のあるアクセス管理が可能となります。

2.認証

認証は、ユーザーがシステムやアプリケーションにアクセスする際、ユーザーが正当な利用者であることを確認するプロセスです。不正アクセスやなりすましを防ぐために、多要素認証などでユーザーの正当性を証明します。

3.アクセス制御

アクセス制御は、ユーザーがどのリソースにアクセスできるかを管理する機能です。ユーザーの役職や業務内容に応じてアクセス権限を設定し、機密情報や重要なシステムへのアクセスを必要なユーザーだけに制限することで、不正アクセスやデータ漏洩を防止します。

4.プロビジョニング

プロビジョニングは、ユーザーのアカウントを新規に作成し、必要なアクセス権限を付与するプロセスです。

新入社員の入社時やシステム変更に伴うアカウント設定の自動化・効率化を図ります。退職者や異動者のアカウント削除や権限変更も迅速に行い、セキュリティを維持します。

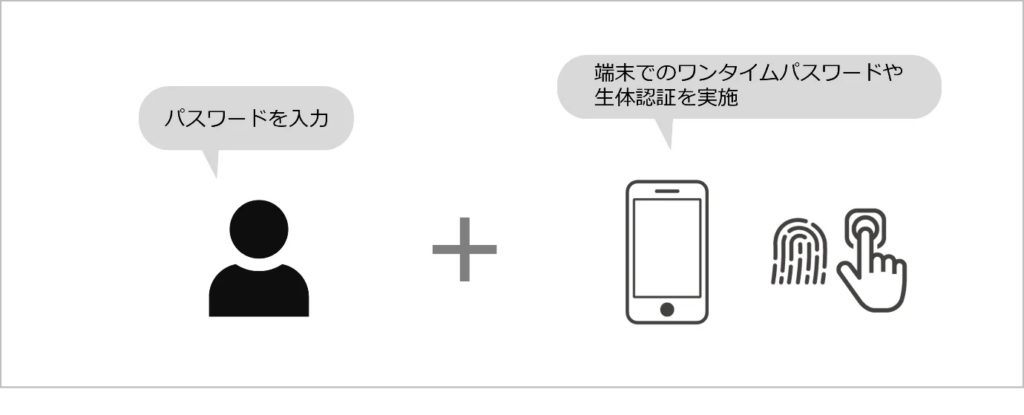

5.多要素認証

多要素認証とは、①知識情報(パスワードなど)、②所持情報(スマートフォンなど)、③生体情報(指紋など)の中から、2つ以上の要素を活用して認証を行うセキュリティ手法です。

▼多要素認証のイメージ

パスワード入力に加えて、ワンタイムパスワードや指紋認証といった複数の認証要素を組み合わせることで、不正アクセスのリスクを大幅に低減できます。

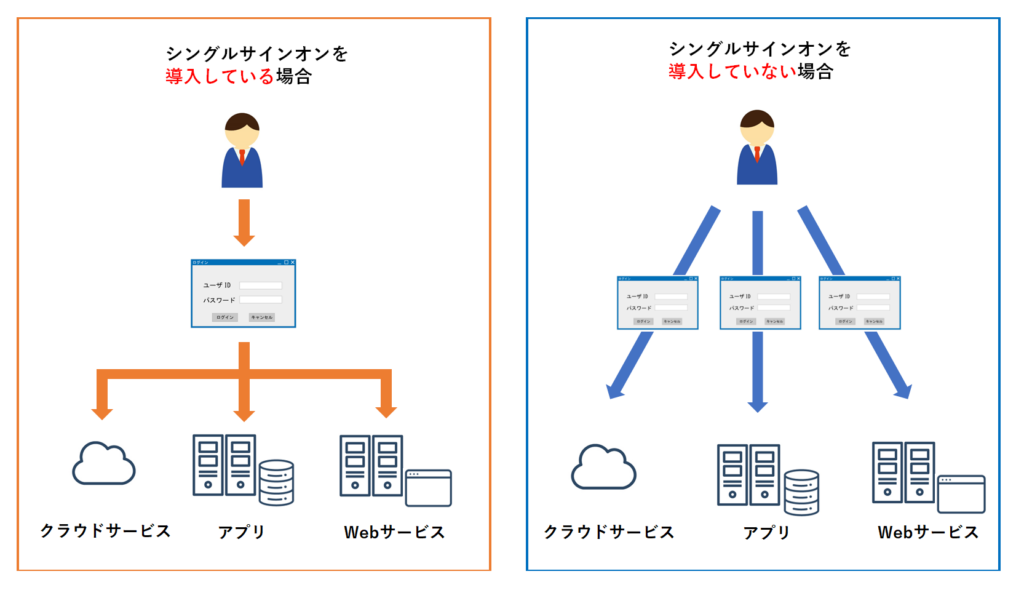

6.シングルサインオン

シングルサインオンは、ユーザーが一度のログインで複数のシステムやアプリケーションにアクセスできる仕組みです。

▼シングルサインオンのイメージ

IAMにログインすれば、連携した他の業務システム・サービスにもアクセスが可能となり、ユーザーの利便性を損なわず生産性を向上させます。

またアクセス制御が一元化されることで、管理者側にとってもセキュリティ管理の効率化というメリットがあります。

IAMのメリット

IAMを導入することで、以下のようなメリットが期待できます。

- ユーザー管理の自動化

- セキュリティ強化

- 利便性の向上

- コンプライアンスの強化

ユーザー管理の自動化

IAMを導入することで、今まで手作業だったアカウントロックの解除やパスワードのリセット、ログ分析などを自動化できます。

ヒューマンエラーが削減できるだけでなく、担当者が他の重要度の高い業務にリソースを割けるようになります。

セキュリティ強化

IAMは、ユーザーごとのアクセス権限を厳格に管理するため、不要な権限付与による情報漏洩を防ぎます。

多要素認証をはじめとする認証機能を活用することで、不正アクセスのリスクも大幅に低減できます。

利便性の向上

IAMを導入することで、ユーザーが一度のログインで複数のシステムやサービスにアクセスできるシングルサインオン(SSO)機能を活用できます。

またID管理を一元化することで、システム間でのアクセス情報の不整合を防ぎ、管理を効率化します。

コンプライアンス強化

IAMは、アクセスログの記録や監査機能を提供し、誰が、いつ、どのデータにアクセスしたかを追跡できます。これにより、外部の監査機関や規制当局の要求に応じて、必要な証拠を迅速に提出することが可能になります。

また、細かなアクセス権限管理ができるため、法令や業界規制に準拠した運用を維持しやすくなるのもメリットです。

IAMとIGAの違い

IAMと類似するシステムに「IGA(Identity Governance and Administration)」があります。

IAMとIGAは、共にアイデンティティ管理に関連する技術ですが、目的や機能に違いがあります。

▼IAM / IGA 違い

| 項目 | IAM | IGA |

|---|---|---|

| 目的 | ユーザーやシステムへのアクセスを管理し、認証・認可を行うこと。 | アクセス権限のライフサイクル管理とガバナンスを強化し、監査やコンプライアンスを維持すること。 |

| 主な機能 |

– 認証(Authentication) – 認可(Authorization) – シングルサインオン(SSO) – 多要素認証(MFA) など |

– アクセス権限の自動プロビジョニング、デプロビジョニング – ユーザー権限の定期的な見直し – アクセス履歴の監査・記録 など |

| 焦点 | 誰がどのリソースにアクセスできるかを制御 | アクセス権限が正しく付与・維持されているか、適切に監査されているかを管理 |

IGAとはID管理とIDガバナンスを統合した概念であり、ユーザーのアクセス権限が適切かどうかの管理・監視、コンプライアンスの遵守を支援することが主な目的です。

一方、シングルサインオンや多要素認証といった機能をもつIAMは、複数のサービス・システムのID情報を一元管理し、生産性とセキュリティを確保することが目的です。

IAMは日常的な認証とアクセス制御を実施するための仕組み、

IGAはそれを補完して、ユーザー権限の適正管理やコンプライアンスの強化、リスク管理を行うための仕組みである点に違いがあります。

企業がセキュリティリスクを低減し、効率的なアクセス管理を行う上で、IAMとIGAは相互に補完的な役割を果たします。

企業の情報漏洩対策ならIT資産管理・MDMツール

「LANSCOPE エンドポイントマネージャー クラウド版」

内部不正をはじめとする企業・組織の情報漏洩対策であれば、IT資産管理ツールやMDMツールを活用した、アクセス権限の管理やデバイス監視、操作履歴の記録や確認なども有効です。

エムオーテックスが提供するIT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版 」では、業務で使用するPCはもちろん、スマートフォンやタブレットといったモバイルデバイスを一元管理し、セキュリティを強化することが可能です。

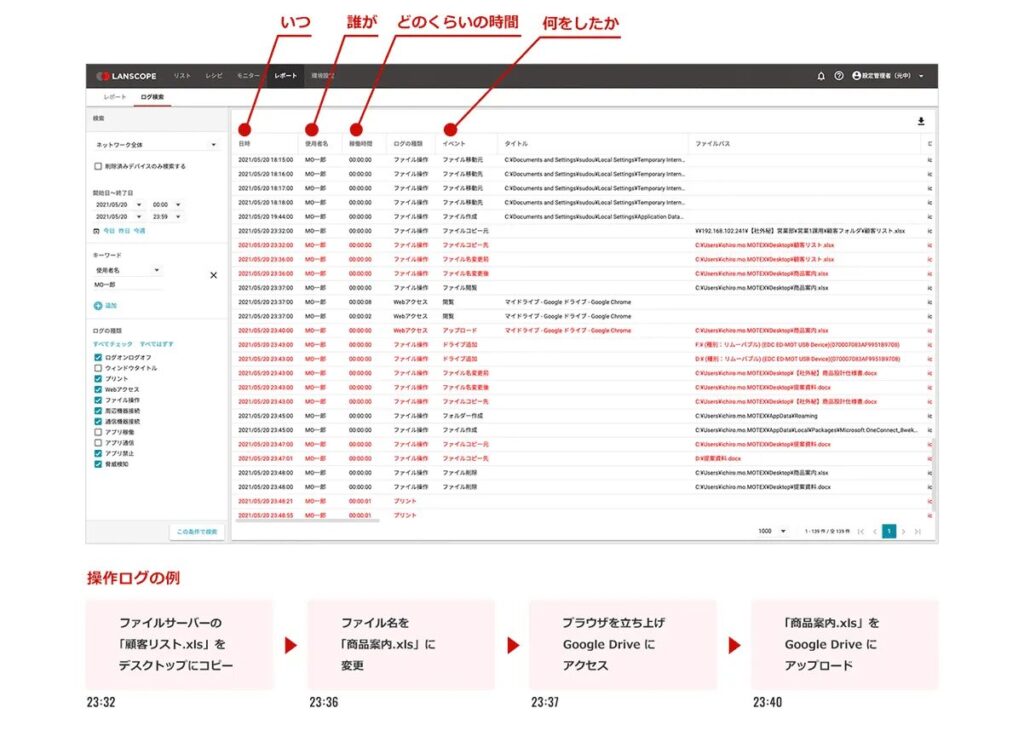

▼機能の例

- PC・スマホなどIT資産の管理

- USBメモリーなど記録メディアの利用制限

- Windowsアップデート管理

- 操作ログの収集による不正操作の抑止やインシデント発生時の原因追及

内部不正対策として欠かせない PCの操作ログは、最大5年分の保存が可能。

またログ画面からは、アプリの利用、Webサイトの閲覧、ファイル操作、Wi-Fi接続などについて、「どのPCで」「誰が」「いつ」「どんな操作をしたか」など社員の PC の利用状況を、簡単に把握できます。

情報漏洩に繋がりそうな従業員の不正操作を早期に発見し、インシデントの発生を防止します。詳細は以下よりご確認ください。

まとめ

IAMは、企業内のユーザーやシステムの識別情報を管理し、適切なアクセス権を制御する技術およびプロセスです。

IAMが重要視される理由

- 管理すべきサービス・システムの増加

- 情報漏洩対策の強化

- ゼロトラストの実現

IAM導入のメリット

- ユーザー管理の自動化

- セキュリティ強化

- 利便性の向上

- コンプライアンス強化

IAMは、認証およびアクセス管理を効率化し、セキュリティを強化する上で重要な役割を果たします。IAMを導入することで、企業・組織は安全かつ効率的なIT環境の構築が可能です。

組織の情報漏洩対策について課題をお持ちの方は、従業員の不正操作を防止するための「操作ログ活用」についてまとめた、以下資料もぜひご活用ください。

【ログ活用の最新トレンド】

これから始める操作ログ活用ガイド

ログ管理の活用シーン、具体的な活用ステップなどを解説。

「取得したログを活用できていない」という担当者様、必見の一冊です。

おすすめ記事