Written by 夏野ゆきか

目 次

アクセスログとは、サーバー、ネットワーク機器、またはソフトウェアが、ユーザーや外部システムから受けたリクエストや操作、接続履歴などを記録したデータを指します。

具体的には、接続元のIPアドレス、アクセス日時、利用されたブラウザやデバイス情報などが含まれます。ただし、一般的にアクセスログには個人を特定可能な情報は、含まれない形式で記録されます。

アクセスログの取得目的は、主にセキュリティ対策やトラブルシューティングです。アクセスログを監視することで、不正アクセスや攻撃の兆候となる異常なアクセスパターンを早期検出し、具体的な防御措置に着手できます。

ユーザーの操作履歴を証拠として記録し、内部不正対策・コンプライアンス対応に役立てることも可能です。

アクセスログの確認には、以下のような方法があります。

- ・ セキュリティ担当者が手作業で、各PCより確認

- ・ パケットをキャプチャ

- ・ 専門のサービスに依頼

- ・ ログ管理システムより確認

本記事では、アクセスログの取得目的や分析時のポイントなどについて詳しく解説していきます。

▼この記事を要約すると

- アクセスログとは、システムやサーバーに対し「どのような接続やリクエストがあったか」を記録するログ

- アクセスログ取得の目的は「セキュリティの維持」「コンプライアンスの確認」「トラブルシューティング」など

- アクセスログを取得する際は、「運用ルールを取り決めておく」「バックアップをとる」「正確なシステム時刻を設定する」などに注意する

アクセスログとは

アクセスログとは、サーバーやネットワーク機器、Webサイトに対して行われたリクエストや接続履歴を記録したデータを指します。

ユーザーが「いつ」「どこから」「どのような操作やリクエスト」を行ったかが自動的に記録され、システムの利用状況や挙動を把握するために活用されます。

▼アクセスログに含まれる主な情報

- IPアドレス:接続元のデバイスのIPアドレス

- タイムスタンプ:アクセスが行われた日時

- リクエストの内容:ユーザーがアクセスしたURLやHTTPメソッド(GETやPOSTなど)

- ステータスコード:サーバーの応答状態(200:処理の成功、404:未発見など)

- ユーザーエージェント:アクセス元のブラウザやデバイス情報

- リファラー:アクセス元のページのURL

システム管理者はこれらのログデータを監視・分析することで、不正アクセスの痕跡や兆候の早期発見が可能に。また情報漏洩やサイバー攻撃の証跡調査にも役立ちます。

アクセスログを取得する目的

アクセスログを取得する主な目的に、以下が挙げられます。

- 1. セキュリティの維持

- 2. コンプライアンスの確認

- 3. トラブルシューティング

1.セキュリティの維持

アクセスログを監視・分析することで、不正アクセスやサイバー攻撃を早期に検出し、適切な防御措置を講じることができます。

具体例

・不審なIPアドレスからのアクセスを検知し、ブロックする。

・短時間で大量のログイン試行が記録された場合、「ブルートフォース攻撃」の可能性を検討し、対策する。

※ ブルートフォース攻撃…想定される全てのパスワードのパターンを総当たりで入力し、認証の突破を試みるサイバー攻撃手法

2.コンプライアンスの確認

多くの業界では、ログ保管および監視が法的要件として規定されています。アクセスログは、システム利用の証跡として監査や法令遵守の際に活用されます。

利用例

・内部不正の調査

情報漏洩や不正アクセスが疑われる場合、アクセスログを分析することで、発生時期や関連ユーザーを特定できます。

・規制要件への対応

規制機関が求める証跡データとして、アクセスログを保存・提示することで法的要件を満たします。

3.トラブルシューティング

アクセスログは、システム障害やパフォーマンス低下の原因究明にも役立ちます。

具体例

・障害の原因分析

エラーログや異常なリクエストを特定し、問題解決の手掛かりを得ます。

・パフォーマンス最適化

特定の時間帯や操作がシステム負荷を増大させている場合、それを特定して改善策を実施します。

このように、アクセスログはシステムの安全性を確保し、トラブル発生時の迅速な対応を可能にする上で重要な役割を果たします。コンプライアンス遵守や内部不正の原因追及にも役立つため、組織にはアクセスログの適切な管理と運用が求められます。

アクセスログの確認方法

アクセスログの確認方法は、組織の規模やセキュリティ要件に応じて適切な手法を選択する必要があります。以下に主な方法について解説します。

PCのログ機能を利用する

例えば Windows OSには、アクセスログを自動記録する「イベントログ」機能が備わっており、PC上のアクセスログを確認できます。

確認手順

1. 「スタート」をクリックして、検索窓に「イベントビューアー」と入力し、開く

2. 「Windows ログ」を展開

3. Windowsログ内にある「Application」や「セキュリティ」などの項目をダブルクリックすると、ログ情報の詳細が表示される

ファイルサーバー上でのアクセス状況も確認でき、不正なアクセスがあった場合には早期に発見が可能となります。

パケットをキャプチャする

パケットキャプチャとは、通信データ(パケット)を収集し、その内容を解析する手法です。パケットは通信データを小さな塊に分割したものであり、以下の情報を取得できます。

- ・ 接続元のIPアドレス

- ・ 接続先のIPアドレス

- ・ 使用プロトコル(例: TCP, UDP)

- ・ ポート番号

- ・ サーバーへのアクセス日時

パケットキャプチャは、Windowsのイベントログ以上に詳細な情報を収集可能ですが、解析には専用ツールや専門知識が必要です。

専門のサービスに依頼して確認する

専門知識が必要なアクセスログの確認には、外部のログ解析サービスを活用するのも有効な手段です。

▼専門サービス利用のメリット

- 高度なログ分析とレポートの提供

- 社内リソースを割かず、他の業務に集中可能

- セキュリティ要件に応じたカスタマイズ対応

ログ管理システムを活用する

ログ管理システムは、アクセスログを自動で収集・保存・分析するツールであり、多くの企業がセキュリティ強化や業務効率化の目的から導入しています。

▼ログ管理システムの主な機能

- アクセスログの一元管理

- 異常なアクセス、不正行動のリアルタイム検知とアラート通知

- ログの長期間保存と簡易検索機能

ログ管理システムの導入により、手作業による確認作業を削減できるため、担当者の負担を軽減できます。

アクセスログを分析する際のポイント

アクセスログの分析は、システムのセキュリティ状況やユーザー行動の把握に役立ちます。特に、セキュリティ対策においては、不正アクセスや異常なアクセスパターンを早期に発見し、適切な措置を講じることが重要です。

以下に、具体的な分析ポイントを解説します。

不正アクセスの有無

アクセスログでは、まず「不正アクセスの兆候がないか」を確認しましょう。

確認すべきポイント

・特定のIPアドレスからの異常なログイン試行

例えば、短時間で複数回の認証失敗が記録されている場合、不正アクセスの試みが疑われます。

・登録されていないデバイスからのアクセス

業務用デバイス以外からのアクセスは、不正アクセスの可能性があります。

・業務時間外や休日のアクセス

通常の業務時間外の不自然なアクセスは、不正な意図による可能性があります。

これらの兆候を迅速に特定し、IPアドレスのブロックやアクセス制限を実施します。

異常なアクセスパターンの有無

アクセスそのものが正常であっても、その後の操作に異常が認められる場合、セキュリティリスクが潜んでいる可能性があります。

確認すべき事例

・大量のファイルダウンロード

社内ユーザーによる短時間での過剰なデータ取得は、内部不正の可能性があります。

・権限のないリソースへのアクセスリクエスト

アクセス権限のないファイルやデータへのリクエストは、情報漏洩のリスクがあります。

アクセスログを取得する際の注意点

アクセスログを取得する際は、以下の点に注意しましょう。

- ・ 運用ルールの策定

- ・ 定期的なバックアップの取得

- ・ 正確なシステム時刻の設定

運用ルールの策定

効果的なログ管理のためには、保存期間、保管場所、監視頻度などの運用ルールを明確に設定することが重要です。

また、ログデータは機密情報に該当するため、取り扱い時のルールも事前に決めておきましょう。

▼ログ取り扱い時のルールの例

- 外部のセキュリティ調査会社にログを提供する際は、必ず秘密保持契約(NDA)を締結する。

- ログデータを外部に持ち出す際は、必ず暗号化する。

定期的なバックアップの取得

アクセスログは、システム障害やセキュリティインシデント発生時の重要な証拠となるため、定期的にバックアップを取得します。

バックアップ時の留意点

・スケジュールの明確化:バックアップの頻度と保管場所を明確にし、ルール化します。

・復元テストの実施:バックアップデータが正常に復元できるか、定期的にテストを行います。

・オフライン保存:バックアップデータをオンラインシステムから隔離することで、不正アクセスのリスクを軽減します。

正確なシステム時刻を設定する

システム時刻の誤差は、ログデータの正確性に影響を及ぼします。

時刻情報が正確でない場合、インシデント発生時の原因特定が困難となるため、NTP(Network Time Protocol)を使用してシステム時刻を同期しましょう。

※NTPサーバー:様々な機器の時刻情報を同期するためのプロトコル

「LANSCOPE エンドポイントマネージャー クラウド版」による情報漏洩対策

今回、紹介したアクセスログは、ユーザーが利用するファイルサーバー側で取得・管理されるものであり、主にサーバーとクライアント(PC)間のやり取りに関する情報を記録するものです。これにより、不正アクセスや異常な通信の兆候を検出することが可能となります。

しかしアクセスログだけでは、従業員によるパソコン上での具体的な操作内容を完全に把握することは困難であり、内部不正や人的ミスによる情報漏洩対策には不十分です。

より詳細な利用状況を記録するには、各デバイスの操作ログの取得・管理が欠かせません。

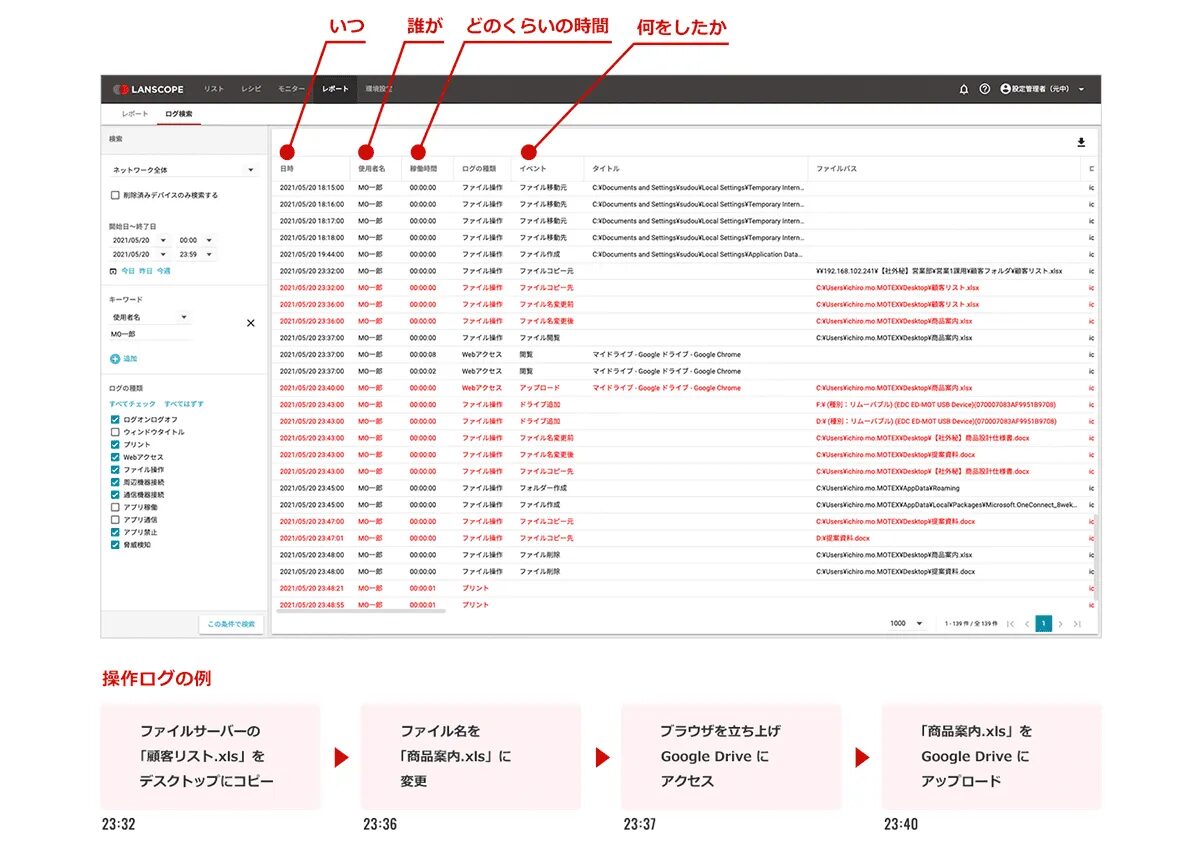

MOTEX(エムオーテックス)が提供する、IT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」では、従業員が利用するPCにおいて、下記のような操作ログを取得します。

- ・ ログオン・ログオフログ

- ・ ウィンドウタイトルログ

- ・ アプリ利用ログ

- ・ ファイル操作ログ(ファイル・フォルダのコピー/移動/作成/上書き/削除/名前の変更)

- ・ USBメモリなど記録メディアの追加/削除、書込みログ

- ・ Webアクセスログ(閲覧/ダウンロード/アップロード/書込み)

- ・ プリントログ

- ・ 通信機器接続ログ(Wi-Fi/Bluetooth)

PCの操作ログは、最大5年分の保存が可能。

またログ画面からは、アプリの利用、Webサイトの閲覧、ファイル操作、Wi-Fi接続などについて、「どのパソコンで」「誰が」「いつ」「どんな操作をしたか」など社員のパソコンの利用状況を、簡単に把握できます。

情報漏洩に繋がりそうな従業員の操作は、アラートで管理者に通知されるため、不正行為の早期発見・インシデントの防止が可能です。

昨今、退職予定者など内部からの情報漏洩事件も後を絶ちません。特に最近では、クラウドサービスを利用した情報漏洩も目立つようになっています。

操作ログのうち「Webアクセスログ※」の取得機能では、従業員がPC・スマホからどのWebサイトを閲覧したか、アプリケーションを利用したか、Webメールやクラウドストレージで何をアップロード/ダウンロードしたか、といった行動履歴を確認できます。

アクセスログの取得により、従業員による 不審なアクセスや操作の検出、セキュリティポリシーに違反する行動の取り締まりが効率的に行えます。

※ Webアクセスログ機能の対応ブラウザは、Chrome、FireFox、Microsoft Edge、Safari です。またmacOSはWebサイトの閲覧ログのみ取得できます。

LANSCOPE エンドポイントマネージャー クラウド版の詳細は、以下よりご確認ください。

まとめ

本記事では、アクセスログとはなにか、取得の目的や確認方法、分析の方法やポイント、注意点について解説しました。

本記事のまとめ

- アクセスログとは、システムやサーバーに対し「どのような接続やリクエストがあったか」を記録するログ

- アクセスログを取得する目的は、「セキュリティの維持」「コンプライアンスの確認」「トラブルシューティング」など

- アクセスログを取得する際は、「運用ルールを取り決めておく」「バックアップをとる」「正確なシステム時刻を設定する」などに注意する

アクセスログの分析は、システムおよびサーバーのセキュリティ強化やパフォーマンス最適化において不可欠な要素です。しかし、効果的なログの分析には高度な専門知識と十分なリソースが求められるため、ログ管理システムやログ解析サービスの活用を検討しながら、効率的で正確なログデータ運用を行いましょう。

組織のセキュリティ対策に欠かせない「操作ログの最新トレンドと活用方法」に関する資料も、是非ご活用ください。

おすすめ記事