Written by WizLANSCOPE編集部

目 次

パスキーとは、パスワードの代わりにデバイスに保存された生体認証やPINを用いて本人確認を行う認証方式です。

指紋や顔などの生体情報によって本人確認を行うため、なりすましを防げるだけでなく、漏洩や使いまわしのリスクも低減できます。

近年、パスワード管理の甘さを悪用した不正アクセスが増加していることから、安全かつ利便性が高い認証方式として、パスキーへの注目が高まっています。

本記事では、パスキーの仕組みやメリット、導入時のポイントなどを解説します。

▼本記事でわかること

- パスキーの概要

- パスキーの仕組み

- パスキーのメリット・デメリット

- パスキーの導入ポイント

パスキーの導入を検討されている方はぜひご一読ください。

パスキーとは

パスキー(Passkey)とは、パスワードの代わりに、指紋認証や顔認証、スマートフォンのPINコードなどを使ってログインする、パスワードレス認証の新しい方式です。

この方式は、パスワードレス認証の普及を推進する業界団体「FIDOアライアンス」が策定した規格「FIDO2」を利用し、フィッシング耐性の高い公開鍵暗号方式で安全な本人認証を実現します。

「公開鍵暗号方式」とは、「公開鍵」と「秘密鍵」という2つの鍵を使い、一方の鍵で行なった処理(暗号化・署名)を、もう片方の鍵でしか復号(読める状態に戻すこと)できない仕組みのことです。

パスキーによる認証では、サービス側には「公開鍵」だけが登録され、ログイン時に必要になる「秘密鍵」は、利用者のデバイス内に安全に保管されます。

一方、ユーザーは生体情報を用いて認証ができるため、パスワードを覚えたり入力したりする必要がなく、利便性を実現できるほか、パスワードの漏洩や使いまわしといったリスクを排除できます。

こうした高い安全性と利便性から、GoogleやApple、Microsoftなど主要クラウドサービスやOSでの導入が進んでおり、今後ログイン方式の主流になるとして注目を集めています。

パスワードとの違い

パスキーと従来のパスワードの大きな違いとして、「攻撃への耐性」が挙げられます。

従来のパスワードの場合、文字列の組み合わせを総当たりで試す「ブルートフォース攻撃」などによって認証を突破されてしまうリスクがあります。

また、フィッシングサイトに誤ってパスワードを入力してしまうと、そのまま盗まれて、不正アクセスに悪用される危険性もあります。

一方でパスキーの場合は、生体認証やPINコードによって本人確認が行われるため、推測や漏洩といったパスワード特有のリスクが大幅に低減されます。

さらに、パスキーは前述の通り「公開鍵暗号方式」を採用しているため、登録していないドメインからの認証要求は自動的に拒否されます。

そのため、万が一フィッシングサイトに誘導された場合でも、ログイン情報が盗まれることがありません。

このようにパスキーは、不正アクセスや不正ログインのリスクを大幅に低減できる、攻撃耐性が高い認証方式といえます。

生体認証との違い

「パスキー」と「生体認証」は、同じものだと思われがちですが、実際には役割が異なります。

生体認証は、利用者の身体的な特徴(指紋、顔の形など)を使って、デバイスの操作をしている人物が本人であることを確認する方式です。

スマートフォンのロック解除などに使われており、その認証情報はデバイスの安全な領域に保存され、外部に流出することはありません。

ただし、生体認証はあくまで「誰が操作をしているのか」を確認するための仕組みであり、それだけではログインする手段としては不十分です。

一方でパスキーとは、公開鍵暗号方式を用いたパスワードレスのログイン方式です。

前述の通り、パスキーの認証には2種類の鍵が必要で、サービス側に登録されるのは公開鍵のみ、もう一つの秘密鍵は、ユーザーデバイス内に安全に保管されます。

サービスやツールへのログイン時には、「正しい秘密鍵を持つデバイスで操作されているか」が確認されます。

この確認のプロセスで、生体認証が用いられるケースが一般的です。

つまり、生体認証は本人確認の手段として、パスキーを利用する際にデバイスの鍵を取り出すために使われています。

一方でパスキーは、実際にサービスへのログインを成立させるための鍵そのものです。

このようにパスキーと生体認証は密接に連携しながら、利便性と安全性を両立する次世代の認証体験を実現しています。

パスキーが注目を集める理由

パスキーへの注目が高まっている理由の一つとして、パスワードを悪用した不正アクセスの増加が挙げられます。

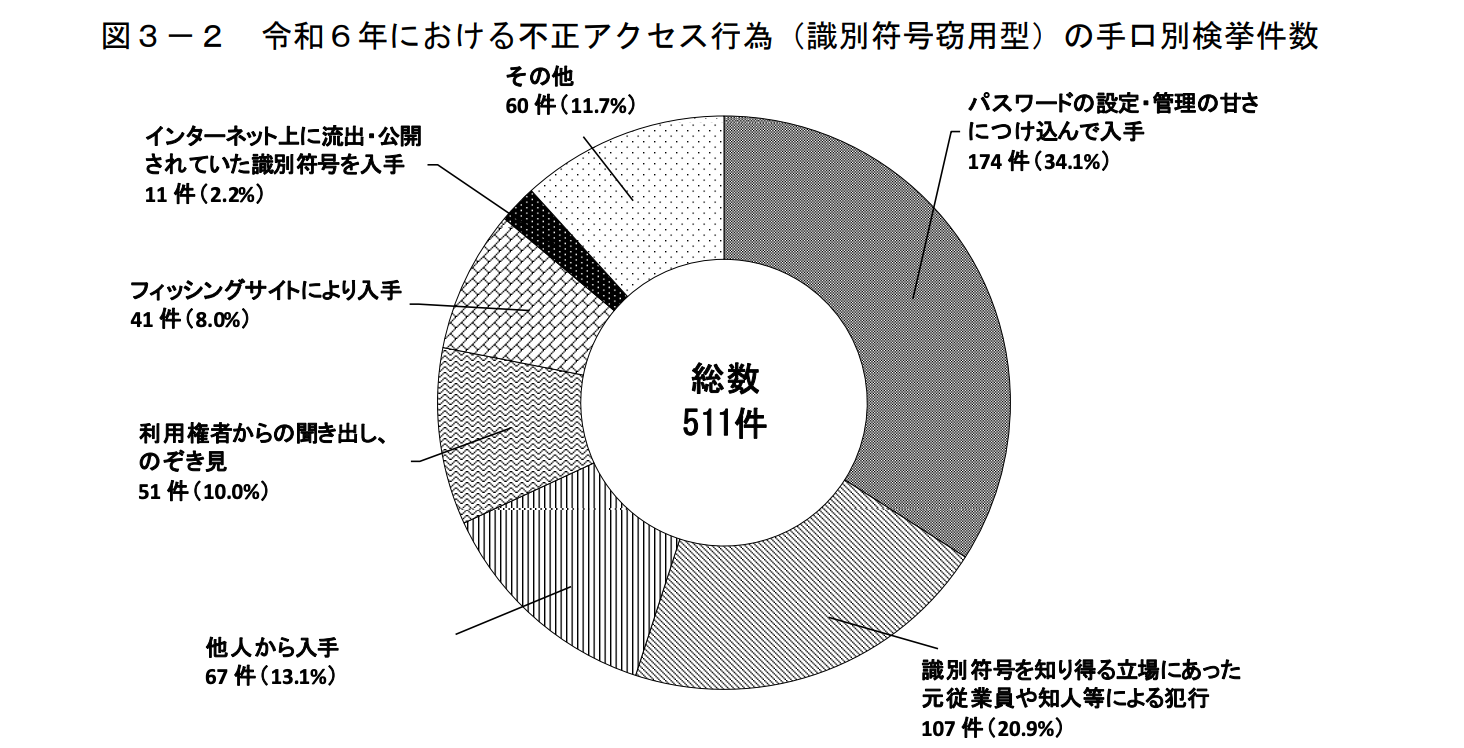

警察庁によると、令和6年における不正アクセス行為の検挙件数533件において、手口別の内訳を見ると、「識別符号(IDやパスワードなど)窃用型」が511件と、全体の90%以上を占めていました。

さらに、識別符号窃用型の不正アクセス行為(511件)の手口別内訳を見ると、「パスワードの設定・管理の甘さにつけ込んで入手」の手口が最も多くなっています。

出典:警察庁|不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況(令和7年3月13日)

この実態からも分かるように、「単純なパスワードの設定」や「パスワードの使いまわし」は、不正アクセスのリスクを高める行為です。

しかし、アカウントごとに長く複雑なパスワードを設定することは、管理の観点から見ても、現実的ではありません。

そのため、覚える必要がなく、さらに漏洩のリスクも少ないパスキーが注目を集めているのです。

パスキーの仕組み

パスキーを利用してユーザーがログインするまでの流れは以下の通りです。

- サービスにログインしようとすると、識別情報を求められる

- サービス側のサーバーが、ユーザーのデバイスに認証要求を送信する

- ユーザーはデバイスで生体認証やPINコードによる本人確認を行う

- デバイス上で本人確認に成功すると、デバイス内の秘密鍵を用いて認証要求に対する署名が生成され、サーバーに送信される

- サービス側のサーバーは、登録されている公開鍵を使用して、送られてきた署名の正当性を検証する

- 検証が成功すると、ユーザーのログインが許可される

パスキーは「公開鍵暗号方式」を利用して認証を行います。

この方式では、ユーザーのデバイス上で「公開鍵」と「秘密鍵」のペアが生成され、公開鍵はサービス側に、秘密鍵はユーザーのデバイス内に保存されます。

ログイン時には、サービス側のサーバーから送られてきた認証要求に対し、ユーザーのデバイスが秘密鍵で署名を行い、送信します。

サービス側は、サーバーに登録されている公開鍵で、送信された署名を検証し、問題がなければログインを許可します。

パスキーのメリット

パスキーは「セキュリティの強化」と「利便性の向上」を両立できる認証方式として、近年注目を集めています。

ここでは、パスキーを導入することで得られるメリットについて解説します。

セキュリティ強化

パスキーによる認証では、漏洩や使いまわしといった従来のパスワード運用で懸念されていた問題が生じないため、不正アクセスのリスクを大幅に低減できます。

さらに、指紋認証や顔認証などユーザー固有の生体情報によって本人確認を行うため、第三者がなりすますことも極めて困難です。

また、パスキーで用いられる秘密鍵は、デバイスのセキュアな領域に保存されているため、仮にサービス提供側が攻撃を受けたとしても、漏洩する可能性があるのは公開鍵のみです。

万が一公開鍵が漏洩したとしても、公開鍵から秘密鍵を推測することはできないため、攻撃者が認証を突破するのは極めて困難といえるでしょう。

利便性の向上

パスキーは、サービスごとにパスワードを覚えたり入力したりする必要がないため、ユーザーに高い利便性を提供します。

特にモバイル環境では、生体認証を利用したスムーズな操作が可能となるため、パスワード管理の手間が大幅に削減され、ストレスの少ないログイン体験が行えるようになるでしょう。

つまりパスキーを導入することで、強固なセキュリティを確保しながら、快適にサービスを利用できるようになります。

パスキーの注意点

パスキーは、高い安全性が確保された便利な認証方式ですが、導入にあたっては以下のような注意点も理解しておく必要があります。

- デバイスが紛失・盗難された場合のリスクが大きい

- プラットフォームが異なると同期できない

- 対応しているサービス・アプリが少ない

詳しく確認していきましょう。

デバイスが盗難・紛失された場合のリスクが大きい

パスキーによる認証で利用される秘密鍵は、ユーザーが持っているデバイス(スマートフォンやパソコンなど)に保存されます。

そのため、デバイスが盗難や紛失にあった場合、秘密鍵を利用できなくなり、認証手段を失う可能性があります。

多くのサービスでは、バックアップ用のパスキーを作成したり、別のデバイスをあらかじめ登録できたりなどの仕組みが用意されていますが、利用者側でも対策を準備しておくことが重要です。

例えば、「複数デバイスにパスキーを登録しておく」「画面ロックや紛失時のリモートロックを設定しておく」といった基本的な対策が推奨されます。

プラットフォームが異なると同期できない

パスキーは、基本的にデバイスやクラウドサービスと連携して利用する認証方式です。

ただし、AppleやGoogle、Microsoft など、パスキーに対応するプラットフォームによって、管理方式や同期の仕組みが異なります。

そのため、利用環境によっては、以下のような制約が発生する可能性もあります。

- OSの異なるデバイス間で、パスキーがスムーズに同期できない

- セキュリティポリシーによってクラウド同期が制限される

このような制約によって利便性が阻害されないたには、あらかじめ利用環境や管理方式を把握しておくことが重要です。

対応しているサービス・アプリが少ない

パスキーは急速に普及しつつある技術ですが、現時点ではすべてのサービスが対応しているわけではありません。

対応が進んでいるのは主要なクラウドサービスやSNSが中心で、パスキーが広く一般化するには、まだ一定の時間がかかることが想定されます。

そのため、企業・組織においては、パスキー対応を進めるとともに、従来のパスワード認証においても、安全性を確保できる方法を検討することが重要です。

企業がパスキーを導入する際のポイント

パスキーの導入と運用を成功させるために押さえておきたいポイントを4つ紹介します。

- 段階的な導入

- セキュリティ教育の実施

- インシデント発生時の対応検討

- デバイス自体のセキュリティ強化

詳しく確認していきましょう。

段階的な導入

パスキーに限らず、新しい取り組みや仕組みを導入する際は、最初から全社展開することは避け、まずは特定の部門や一部アプリケーションで試行することが推奨されます。

実際に運用してみると、導入前には想定しづらかった課題が明らかになることも珍しくありません。

導入環境や利用ログをもとに課題を洗い出し、改善を重ねながら適用範囲を広げていくことで、安全かつ確実に運用できるでしょう。

セキュリティ教育の実施

実際にパスキーを利用する従業員が、運用方法や注意点を十分に理解していない場合、思わぬセキュリティインシデントにつながる恐れがあります。

そのため、企業・組織は従業員向けに、以下のような教育を定期的に実施することが重要です。

- デバイスを紛失した場合の対応方法

- 生体認証の登録・管理に関する基本ルール

- 信頼できないデバイスや環境でログインしないことの重要性

不正アクセスや不正ログインに加え、昨今はさまざまなサイバー脅威が報告されています。

従業員の不用意な行動によって、情報漏洩などの重大なインシデントが発生しないように、高いセキュリティ意識を組織全体で醸成することが求められます。

インシデント発生時の対応検討

「デバイスを紛失した」「第三者に操作された可能性がある」といった事態に備えて、迅速にアカウントを保護できる対応フローをあらかじめ整備しておくことも重要です。

具体的には、次のような対策が挙げられます。

- 紛失デバイスのリモートロックやデータワイプ

- 管理者によるパスキーの無効化または再発行

- トラブル発生時でもアカウントを安全に保護できる仕組み構築(多要素認証の併用など)

デバイス自体のセキュリティ強化

パスキーは「所有しているデバイス」に大きく依存する認証方式です。

まず、パスキー認証に必須となる「秘密鍵」は、デバイス内に保存されます。

さらに、生体認証や画面ロックといった本人確認機能、クラウド同期によるパスキーのバックアップなど、パスキーを安全に運用するための仕組みの多くはデバイス側の機能に依存しています。

このような背景から、企業管理下のデバイスには、次のようなセキュリティ対策を確実に実施することが欠かせません。

- OSアップデートやセキュリティパッチ適用の徹底

- 画面ロックや生体認証の設定義務化

- モバイルデバイスを一括管理できるツール(MDM)の導入

これらの対策は、デバイスそのものの安全性確保だけでなく、パスキー認証全体の安全性を担保する上でも欠かせません。

モバイルデバイスのセキュリティ強化に「LANSCOPE エンドポイントマネージャー クラウド版」

前述の通り、パスキーは所有するデバイスに大きく依存する認証方式です。

そのため、安全にパスキーを運用するためには、デバイス側のセキュリティ強化が欠かせません。

本記事では、モバイルデバイスのセキュリティ強化に役立つIT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」を紹介します。

スマートフォンの業務利用が一般化した現在、スマートフォンからの情報漏洩リスクは増加しており、企業・組織には、PCと同等のレベルでモバイルデバイスを管理することが求められています。

「LANSCOPE エンドポイントマネージャー クラウド版」には、モバイルデバイスのセキュリティ強化に役立つ以下のような機能が備わっています。

▼モバイル機能の一例

- デバイス情報・インストールアプリ情報の自動取得

- ポリシーに基づくデバイスの利用制限やアラート通知

- 位置情報/リモートロック・ワイプ

- Apple Business Manager/Android Enterpriseとの連携

例えば、モバイルデバイスが適切に利用されているか確認するため、デバイス情報やインストールアプリ情報を自動取得し可視化することができます。

また、万が一モバイルデバイスの紛失や盗難が発生した際には、位置情報の取得やリモートロック、リモートワイプの実行も可能なため、情報漏洩のリスクの低減が可能です。

さらに、Apple Business Manager やAndroid Enterprise と連携することで、より効率的かつ高度な管理運用を行うことも可能です。※

「LANSCOPE エンドポイントマネージャー クラウド版」は、モバイルデバイスの管理機能に加えて、Windows・macOSといったPC管理にも対応しています。

PC・スマートフォンを含むIT資産の管理強化を目指す企業・組織の方は、ぜひ導入をご検討ください。

※Android15以上のデバイスは、Android Enterpriseの利用が必須です。

3分で分かる!

LANSCOPE エンドポイントマネージャー クラウド版

PC・スマホをクラウドで一元管理できる「LANSCOPEエンドポイントマネージャー クラウド版」とは?についてわかりやすく解説します。機能や特長、価格について知りたい方はぜひご活用ください。

まとめ

本記事では「パスキー」をテーマに、その仕組みやメリット・デメリットなどを解説しました。

▼本記事のまとめ

- パスキーとは、パスワードの代わりに、指紋認証や顔認証、スマートフォンのPINコードなどを使ってログインする認証方式

- パスキーは「公開鍵暗号方式」を利用して認証を行う仕組みで、公開鍵と秘密鍵のペアが生成され、公開鍵はWebサービス側に、秘密鍵はユーザーのデバイス内に保存される

- パスキーは、強固なセキュリティと利便性が両立できるメリットがあるが、デバイスの盗難・紛失時のリスクが大きい、現時点では対応しているサービスやアプリが少ないという注意点も存在する

- パスキーを導入する際は、「段階的な導入」「セキュリティ教育の実施」「インシデント発生時の対応検討」「デバイス自体のセキュリティ強化」といったポイントを押さえることが重要

パスキーは、強固なセキュリティとスムーズなログイン体験を両立できる方式であり、従来のパスワードが抱える課題を解消できるというメリットがあります。

一方で、所有するデバイスに大きく依存する認証方式のため、安全に運用するためには、デバイス側のセキュリティ強化が欠かせません。

本記事で紹介した「LANSCOPE エンドポイントマネージャー クラウド版」は、モバイルデバイスのセキュリティ強化を支援するさまざまな機能が備わっています。

パスキーの導入を検討されている企業・組織の方は、ぜひ「LANSCOPE エンドポイントマネージャー クラウド版」をあわせて活用し、効率的かつ高度なモバイルデバイス管理を目指してください。

おすすめ記事