Written by 夏野ゆきか

情シス1,000人に聞いた!

「クラウドサービスのセキュリティ対策」実態調査

情シス1,000人に「自社のクラウドサービスのセキュリティ対策」

についてお聞きしました。

クラウドを運用中・導入予定の情シス様は、必見のデータです!

目 次

リバースブルートフォース攻撃とは、パスワードを固定しIDを総当たりすることで、ユーザーアカウントに対する不正認証を試みるサイバー攻撃です。

通常のブルートフォース攻撃が「特定のアカウントに対し、総当たりでパスワードを試行」するのに対し、パスワードを固定化する点に違いがあります。

▼リバースブルートフォースと類似攻撃の違い

| リバースブルートフォース攻撃 | パスワードを固定して、IDを総当たり 一つひとつのアカウントに対して攻撃を行う |

|---|---|

| ブルートフォース攻撃 | IDを固定して、パスワードを総当たり 一つひとつのアカウントに対して攻撃を行う |

| パスワードスプレー攻撃 | 多数のIDに対して同じパスワードを同時に試行する アカウントロックを回避するため、いくつかのグループを作成 |

また、リバースブルートフォース攻撃の特徴として「アカウントロック機能が回避できる」という厄介な点があげられます。

アカウントロック機能とは一定回数のログイン失敗後、システム側の判断でアカウントがロックされる設定のことです。IDを変更してログインを試行するリバースブルートフォース攻撃では、「異なるユーザーのログイン試行」と判定されるため、複数回ログインに失敗してもアカウントロックが適用されません。

このリバースブルートフォース攻撃と類似している攻撃として、「ブルートフォース攻撃」や「パスワードスプレー攻撃」などがあります。

リバースブルートフォース攻撃では「脆弱で頻繁に使われるパスワード」が狙われやすいため、対策として長く複雑なパスワードの設定、多要素認証の導入、アクセスログ監視などの対策が有効です。

本記事では、リバースブルートフォース攻撃の仕組みや、そのリスクを軽減するための有効な対策について詳しく解説します。

▼この記事を要約すると

- リバースブルートフォース攻撃は、パスワードを固定して、IDを総当たりするサイバー攻撃

- リバースブルートフォース攻撃は、パスワードを固定するのに対し、ブルートフォース攻撃は、IDを固定するという違いがある

- リバースブルートフォース攻撃の危険な点として、IDを毎回変更しながらログイン試行するので、アカウントロックを回避できてしまうことが挙げられる

- リバースブルートフォース攻撃に効果的な対策は「長く複雑なパスワードを設定する」「多要素認証を導入する」「CAPTCHAやログイン遅延を利用する」「ログ監査を行う」などがある

リバースブルートフォース攻撃とは

リバースブルートフォース攻撃は、固定されたパスワードを使って、多数のユーザーアカウントに不正な認証試行をおこなうサイバー攻撃手口です。

「123456」や「password」といった、単純で多くのユーザーが使用している特定のパスワードを使用し、ユーザーIDを変えながら、複数のアカウントへログインを試行します。

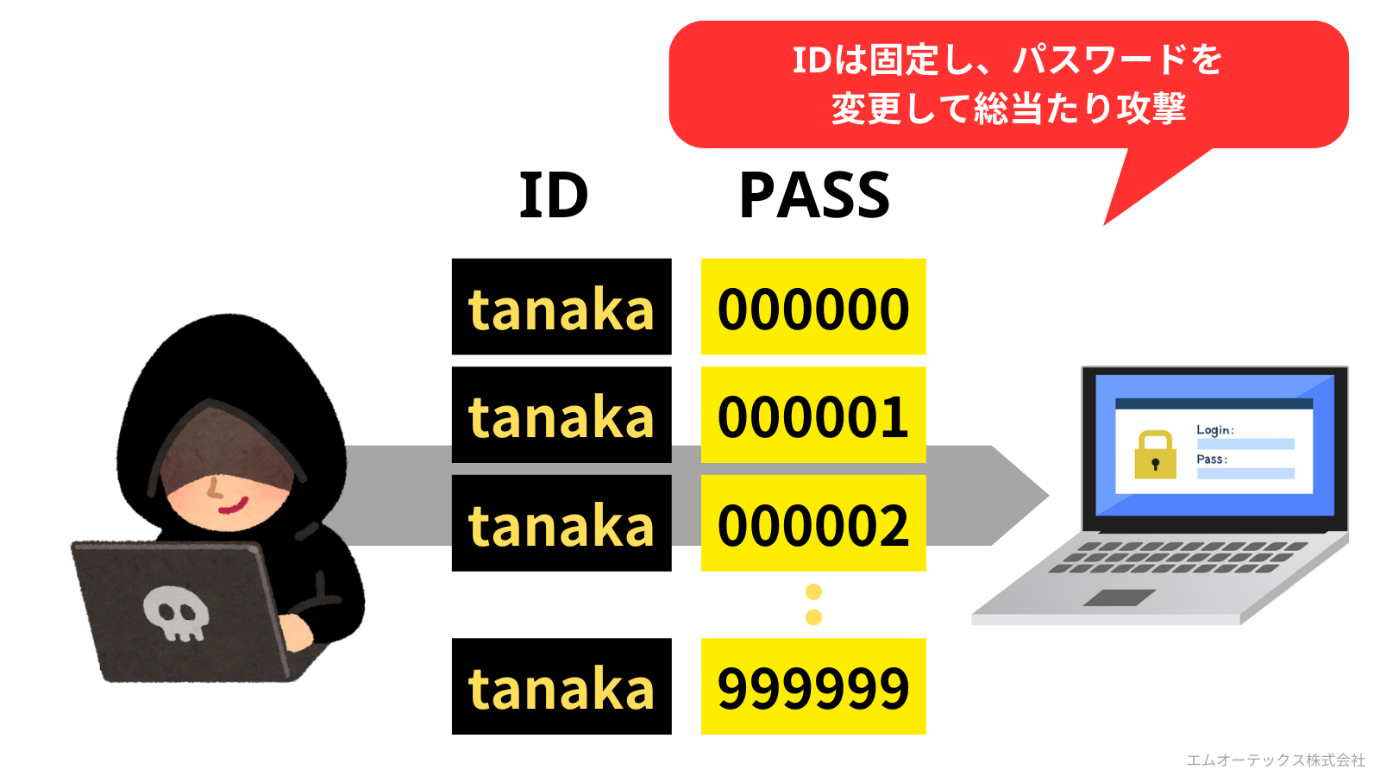

「総当たり攻撃」で有名な「ブルートフォース攻撃」が、IDを固定化・パスワードを総当たりで試行するのに対し、逆のアプローチをとる特性から「リバース(Reverse|逆転、反転)ブルートフォース」と呼ばれます。

▼ブルートフォース攻撃のイメージ

リバースブルートフォース攻撃は、「123456」「password123」など、簡単な文字列で誰もが推測しやすいパスワードが狙われやすい特徴にあります。

ブルートフォース攻撃・パスワードスプレー攻撃との違い

リバースブルートフォース攻撃とよく比較される攻撃手法に「ブルートフォース攻撃」「パスワードスプレー攻撃」があります。

| ブルートフォース攻撃 | IDを固定して、パスワードを総当たりにする攻撃手法 |

|---|---|

| パスワードスプレー攻撃 | 多数のIDに対して同じパスワードを同時に試行する攻撃手法 |

ブルートフォース攻撃とリバースブルートフォース攻撃の違いは、IDとパスワードのどちらを固定するかという点です。

次に、パスワードスプレー攻撃とは、多数のユーザーアカウントに対し、一般的なパスワードを少数ずつ試行する攻撃手法です。1~2個のパスワードを試し、一定期間をあけてから次のパスワードを試すことで、アカウントロックのリスクを回避します。

リバースブルートフォース攻撃:よく使われるパスワードを少数ずつ試行

パスワードスプレー攻撃:特定のパスワードを多数のアカウントで試行

例: 「123456」や「Password@1」など一般的なパスワードを1つずつ試し、一定時間後に別のパスワードを試す。

また、ユーザーのID・パスワードを悪用して不正ログインを試みるサイバー攻撃として「パスワードリスト攻撃」や「辞書攻撃」などもあります。それぞれアプローチは異なりますが、いずれも脆弱なパスワード設定やパスワード管理の“ずさんさ”を付いた攻撃手法です。

| パスワードリスト攻撃 | 何らかの手法で入手した「ユーザーIDとパスワードの組み合わせ」のリストを使い、不正ログインを試みる |

|---|---|

| 辞書攻撃 | 辞書の見出し語や人名、地名、製品名といった「意味ある単語」を組み合わせて、パスワードを推測する |

リバースブルートフォース攻撃の手口・仕組み

リバースブルートフォース攻撃の具体的な手口・仕組みは以下の通りです。

- 1. 攻撃に使うパスワードを決定する

- 2. パスワードを固定し、IDを変えながらログイン試行する

1. 攻撃に使うパスワードを決定する

攻撃者ははじめに、攻撃に使用するパスワードを決定します。攻撃者が独自に予測した文字列の場合もあれば、ダークウェブ等で購入したパスワードリストを使用し、成功率の高そうなパスワードを選択する場合もあります。

※ダークウェブ…通常の方法ではアクセスできないWebサイトの総称。不正入手した個人情報やマルウェア作成ツールなど、違法なものが多数取引される

2. パスワードを固定し、IDを変えながらログイン試行する

特定のパスワードを使用し、IDを変更しながらログインを試行します。手動では膨大な時間がかかるため、攻撃者は専用の攻撃ツールを使用します。

リバースブルートフォース攻撃によって認証が突破されると、アカウントの不正アクセスによる個人情報や機密情報の漏洩、アカウントの乗っ取りなどの被害が想定されます。

情シス1,000人に聞いた!

「クラウドサービスのセキュリティ対策」実態調査

情シス1,000人に「自社のクラウドサービスのセキュリティ対策」

についてお聞きしました。

クラウドを運用中・導入予定の情シス様は、必見のデータです!

リバースブルートフォース攻撃への対策

リバースブルートフォース攻撃に有効な対策としては、以下が挙げられます。

- ・ 長く複雑なパスワードを設定する

- ・ 多要素認証を導入する

- ・ CAPTCHAやログイン遅延を利用する

- ・ ログ監査を行う

長く複雑なパスワードを設定する

「password」や「123456」などの簡単な文字列、あるいは人名などの固有名詞を含むパスワードは、攻撃者が容易に推測できることから、不正ログインされるリスクが高まります。

最低でも10文字以上、かつ数字・記号・大文字と小文字を含む、長く複雑なパスワードの設定が求められます。

「長く複雑なパスワードは記憶や管理が難しい」という方であればパスフレーズの使用もおすすめです。複数の単語や文字列を組み合わせて作成するセキュリティ専用の文字列を指し、日常的な単語やフレーズを組み合わせることで、文字数が多くても覚えやすいことが特徴です。

▼パスフレーズの例

- ・ daikoubutsuha Daihuku!

- ・ Makkana Ring0 ha_Oisii!

多要素認証を導入する

多要素認証とは、①知識情報(パスワードなど)、②所持情報(スマートフォンなど)、③生体情報(指紋など)の中から、2つ以上の要素を活用して認証を行うセキュリティ手法です。

▼多要素認証のイメージ

多要素認証を導入することで、仮にID・パスワードが推測・漏洩によって攻撃者に不正利用された場合も、認証の突破には「追加の認証要素」が必要となるため、不正ログインのリスクを大幅に低減することが可能です。

CAPTCHAやログイン遅延を利用する

「CAPTCHA」とは、ボットと人間を区別するためのテストです。歪んだ文字列の画像や、特定のオブジェクトを選択する課題など、「人間視点では簡単だがボットの理解は難しい」タスクを提示することで、自動化ツールやボットによる不正ログインを阻止します。

また「ログイン遅延」とは、各ログイン試行の間に意図的な遅延を挿入する方法です。ログイン試行ごとに数秒の遅延を設けることで、短時間での大量のログイン試行を困難にします。

これらの方法を組み合わせることで、自動化ツールによる攻撃を防ぎます。

ログ監視を行う

システムへのアクセスログを監視し、不正な動きを早期に検知することも重要です。

アクセスログには、ユーザーがどのIPアドレスから、どのタイミングでアクセスしたのか、ログインの成功や失敗などの詳細な情報が記録されています。ログを監視することで「短期間に同じIPアドレスから大量にログインの失敗があった」といった、リバースブルートフォース攻撃の兆候を発見できます。

不審な挙動が確認された場合には、該当のIPアドレスをブロックするなどの対策により、攻撃を未然に防ぐことが可能です。

リバースブルートフォース攻撃への対策ならLANSCOPE プロフェッショナルサービスにお任せ

Webアプリケーションやクラウドサービスなど、「認証周りの不正アクセス」被害に対策するなら、「LANSCOPE プロフェッショナルサービス」におまかせください。

セキュリティの専門家が、貴社の認証・アクセス周りのセキュリティリスクを診断し、リスクレベルに基づく脆弱性の優先順位づけや、最適な対策方法について提案します。

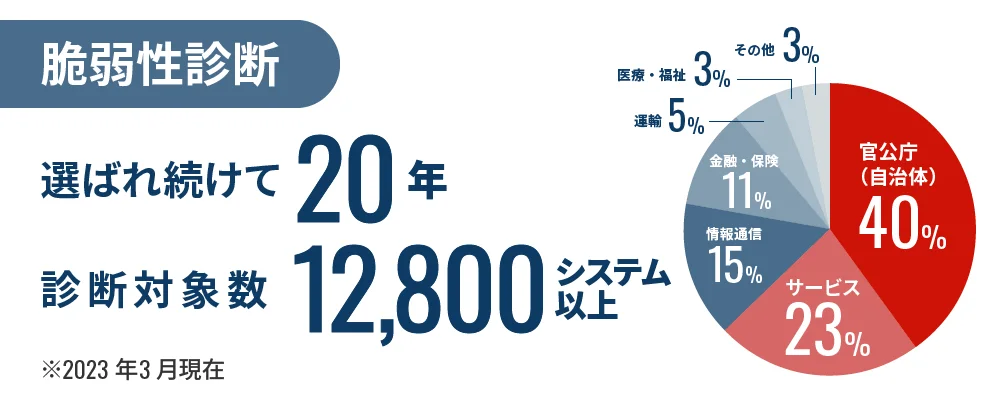

1. 自社システムやサイトの「認証周り」の課題に対策する「脆弱性診断・セキュリティ診断」

MOTEXの「脆弱性診断・セキュリティ診断」では、お客様のサーバーやネットワーク・Webアプリケーション環境にて、脆弱性の有無や権限設定の見直しなどを弊社専門家が実施。リスクベース認証の導入が日常的な対策とすれば、脆弱性診断はスポットで定期的に実施する「健康診断」のようなセキュリティ対策です。

▼脆弱性診断:「認証周り」の確認項目の例

- ・ アカウントロックの有無(適切か)

- ・ 多要素認証の有無

- ・ エラーメッセージから認証情報が推測できないか

- ・ パスワードの強度は十分か

脆弱性診断を受けることで、組織の現状環境が「不正アクセス攻撃への耐性があるか」「課題は何か」「セキュリティリスクはどのレベルか」等を明らかにし、脆弱性へ対策を効率的に打つことが可能です。

2.クラウドサービスへの不正アクセスを防止「クラウドセキュリティ診断」

もう1点、MOTEXが Microsoft 365 やAWSといったクラウドサービスにおける認証周りのセキュリティ強化を支援するサービスに、「クラウドセキュリティ診断」があります。

- ・ 各種クラウドサービスに「多要素認証」を適用する

- ・ セッションタイムアウト時に「強制的にログアウトする」

など、不正アクセスの原因となる管理設定上の不備を洗い出すことで、攻撃者の侵入リスクを低減します。

まとめ

本記事では、リバースブルートフォース攻撃の概要や、ブルートフォース攻撃・パスワードスプレー攻撃との違い、対策方法などを解説しました。

本記事のまとめ

- リバースブルートフォース攻撃は、パスワードを固定して、IDを総当たりするサイバー攻撃

- リバースブルートフォース攻撃は、パスワードを固定するのに対し、ブルートフォース攻撃は、IDを固定するという違いがある

- リバースブルートフォース攻撃の危険な点として、IDを毎回変更しながらログイン試行するので、アカウントロックを回避できてしまうことが挙げられる

- リバースブルートフォース攻撃に効果的な対策は「長く複雑なパスワードを設定する」「多要素認証を導入する」「CAPTCHAやログイン遅延を利用する」「ログ監査を行う」などがある

リバースブルートフォース攻撃では、単純なパスワードを設定しているアカウントが特に危険にさらされます。企業・個人を問わずパスワードの複雑性を高めることや、多要素認証の導入により、認証強化を図ることが重要です。

情シス1,000人に聞いた!

「クラウドサービスのセキュリティ対策」実態調査

情シス1,000人に「自社のクラウドサービスのセキュリティ対策」

についてお聞きしました。

クラウドを運用中・導入予定の情シス様は、必見のデータです!

おすすめ記事