Written by 田村 彩乃

目 次

辞書攻撃とは、リスト(辞書)に登録されているような、一般的な用語や人物名・地名・単純な文字列・あるいはそれらの派生語など、特定の意味を持つ単語からパスワードを推測し、サービスやアカウントの認証突破を目指すサイバー攻撃の一種です。

例として

・Banana

・Tokyo1234

・TaroYamada

などは、辞書攻撃で突破されやすい「推測の容易なパスワード」です。

数字やアルファベットの文字列を総当たりで試行するブルートフォース攻撃に比べ、ある程度のあたりを付けて施行する辞書攻撃は、突破までの時間が短時間なケースが多く、ユーザーにとってよりハイリスクな攻撃手法であると言えます。

▼この記事を要約すると

- 辞書攻撃とは、第三者のアカウントやサービスの認証を突破するための攻撃手法

- 辞書に登録されているような、一般的な単語や名前・それらの派生語などから、パスワードを推測するのが特徴

- 一般的な単語(単語の組み合わせや派生語も含む)や誕生日などは推測されやすいので、パスワードを設定する際は、意味を持たないランダムな文字列・10文字以上の長いものにする

- 認証突破を目的としたサイバー攻撃は辞書攻撃だけでなく「ブルートフォース攻撃」「パスワードリスト攻撃」「リバースブルートフォース攻撃」などがある

- 辞書攻撃の被害としては個人情報・機密情報の漏洩、メールやSNSアカウントの乗っ取り・なりすまし、Webサイトの改ざんなどがある

- 辞書攻撃への有効な対策としては、不正アクセスを検知するシステムの導入をはじめ、ログインの試行回数制限、多要素認証の導入、定期的な脆弱性診断の実施などがある

辞書攻撃の知識を身につけ、セキュリティを高めたいとお考えの方は、本記事を通して理解を深めていただければ幸いです。

辞書攻撃とは?

辞書攻撃(じしょこうげき、dictionary Attack)とは、パスワードや暗号鍵などの秘密情報を解読し、不正アクセスを試みるサイバー攻撃手法の1つです。

著名な人物名や、一般的な単語のリスト(辞書)に登録される単語をパスワード候補とし、順番に入力することで、不正ログインの突破を試みます。辞書攻撃は、「ログイン時にパスワードをすぐに思い出せるよう、意味のある単語を設定しよう」というユーザー心理を、うまく活用した攻撃手法と言えます。

また、ログインパスワードを推測するだけでなく、不特定多数のユーザーにスパムメールを送信する際の手口としても、辞書攻撃の手法が用いられるケースがあります。

具体的には、メールアドレスの「@の前」の文字列を、一般的な単語やフレーズを用いて自動生成し、不特定多数に悪質なスパムメールを送り付けるという手法です。規則性のないランダムな文字列から生成したメールアドレスに比べ、成功率が高いのが特徴です。

これら辞書攻撃の被害に遭わないためには、攻撃者に推測されづらい、複雑なパスワードやメールアドレスを使用することが求められます。

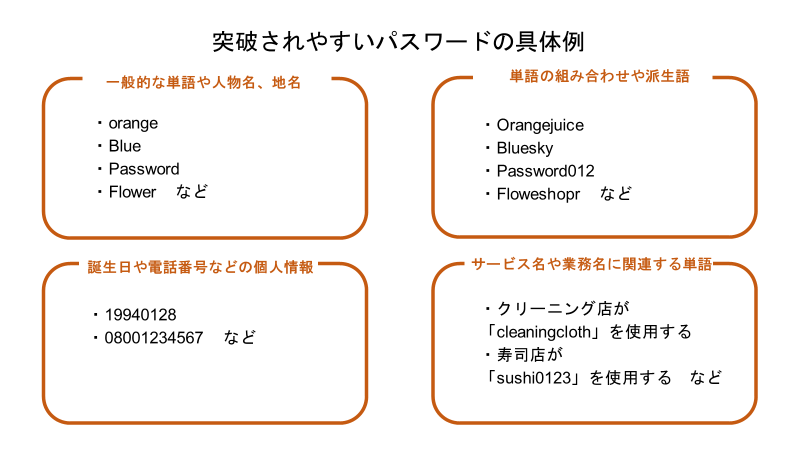

辞書攻撃で用いられる「突破されやすいパスワード」の例

辞書攻撃に用いられる突破されやすいパスワードの具体例として、以下のような文字列があります。

一般的な単語や地名に加え、個人の誕生日や電話番号なども推測されやすいパスワードの事例です。また、例えばクリーニング業者が「cleaning」という単語を用いるなども、予測されやすいため避けるのが無難でしょう。

パスワードを設定する際は、意味を持たないランダムな文字列にすることで安全性が高まります。また、アルファベットだけでなく数字や記号を織り交ぜたり、大文字と小文字を使いわけたりする工夫も効果的です。

辞書攻撃に有効な「強力なパスワード」を作るための考え方は、後述する「辞書攻撃を防ぐ、強力なパスワードの作り方」にて紹介しています。

辞書攻撃にあいやすくなる「使ってはいけないパスワードランキング」

パスワードマネージャーを開発・提供するNordPassでは、2022年に世界中で最も使用頻度の高かったパスワードトップ200を公表しています。

リストで公開された、世界で最もよく使われているパスワードトップ10は、下記の通りです。

1.password

2.123456

3.123456789

4.guest

5.qwerty

6.12345678

7.111111

8.12345

9.col123456

10.123123

出典:Top 200 Most Common Password List 2022|NordPass

上記を見ると、辞書攻撃の被害に遭うリスクが高い「単純な数字や英単語の羅列」が、世界的に広くパスワードとして用いられていることが分かります。

本資料のトップ200に掲載されているパスワードを参考に、単純なキーワードや文字列を用いたパスワードは、使用しないことを心がけましょう。

辞書攻撃と類似する「認証突破(不正ログイン)」のサイバー攻撃

辞書攻撃の他にも、アカウントやサービスの認証突破(不正ログイン)を目的とした、類似のサイバー攻撃が存在します。

ここでは、辞書攻撃としばしば比較される

・ブルートフォース攻撃

・パスワードリスト攻撃

・リバースブルートフォース攻撃

3つのサイバー攻撃について紹介します。

ブルートフォース攻撃

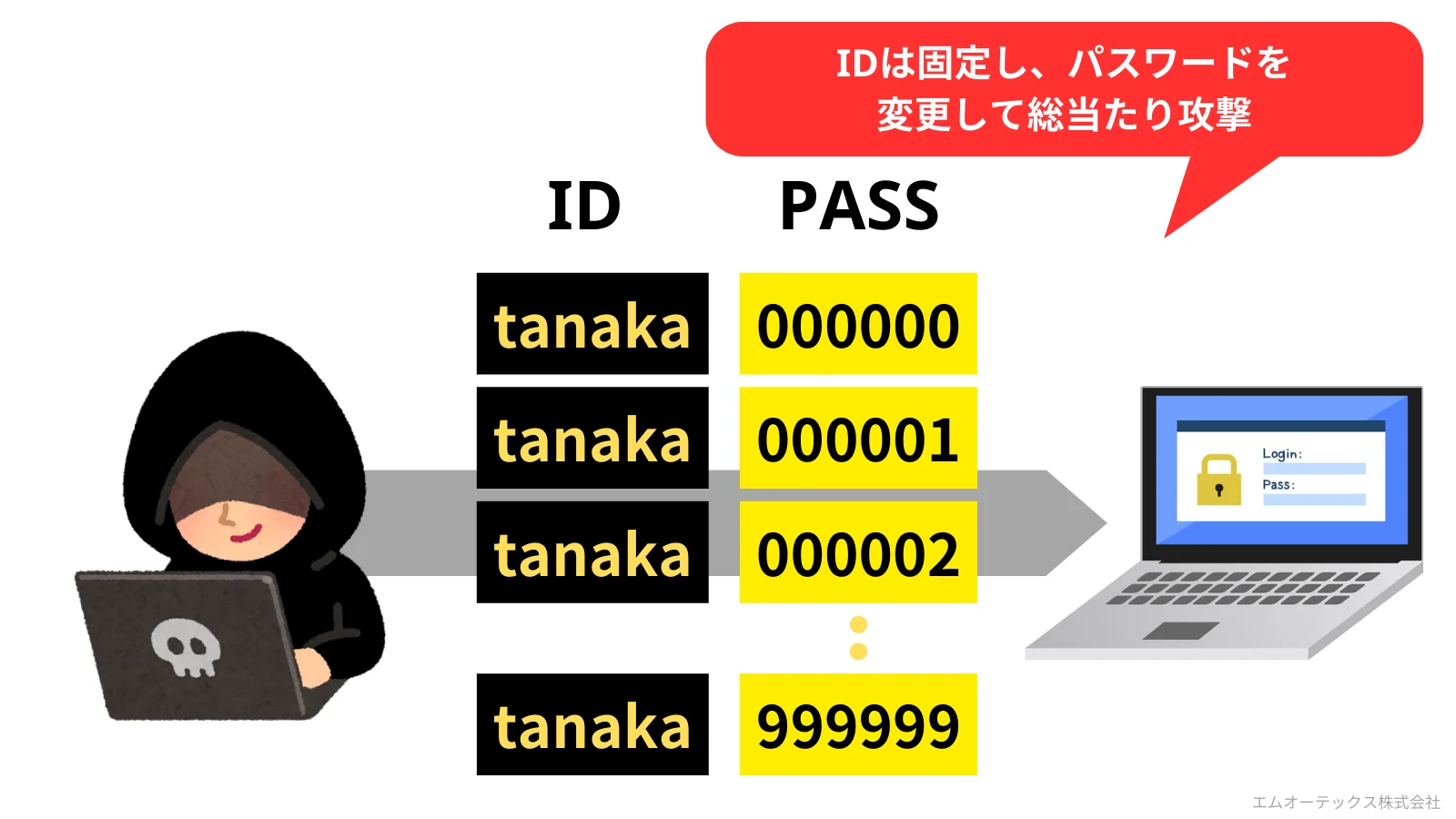

ブルートフォース攻撃とは、あらゆるパスワードのパターンを総当たりで試行し、認証の突破を狙うサイバー攻撃の手法です。

前述のように、辞書攻撃ではリスト(辞書)に載っているような意味ある単語からパスワードを推測しますが、ブルートフォース攻撃では数字や文字列を、とにかく順番に入力し突破するまで試行し続けるという違いがあります。

例えば、パスワードが「数字6桁」に設定されている場合、「000000」「000001」「000002」……という具合に、総当たりで正解の文字列を探し当てます。

あらかじめ絞り込んだ単語を総当たりするという点で、辞書攻撃はブルートフォース攻撃の一種でもあります。

ブルートフォース攻撃について詳しく知りたい方は、下記の記事もご参照ください。

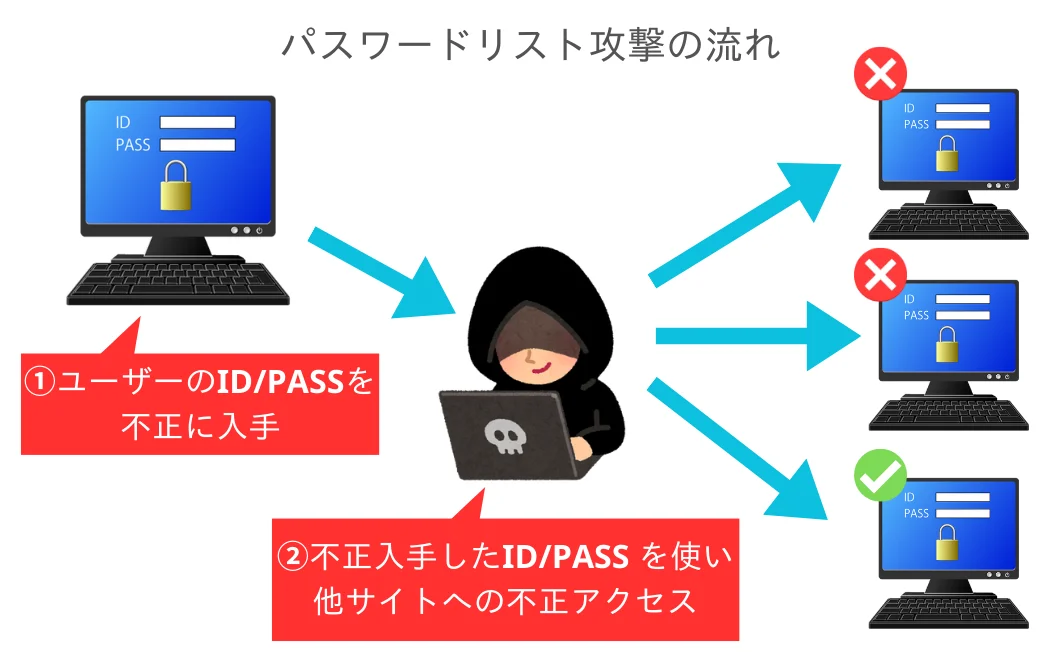

パスワードリスト攻撃

パスワードリスト攻撃は、事前に何らかの方法で入手したログインIDとパスワードの一覧を使用し、ログインの突破を試みる攻撃手法です。

「アカウントリスト攻撃」や「リスト型アカウントハッキング」と呼ばれるケースもあります。

パスワードの一覧を入手する方法は、検索エンジンに表示されない「ダークウェブ」と呼ばれるWebサイトを利用した機密情報の売買のほか、システムへ不正侵入してパスワードを盗み取る方法などが考えられます。

特定の「ログインIDとパスワードの組み合わせ」は、多くのユーザーが複数のWebサービスやアプリケーションで使いまわししています。そのため「パスワードリスト攻撃」で認証を突破されると、突破されたサービス以外のWebサービスでも、ID・パスワードを使って不正ログインされてしまう可能性があるのです。

パスワードリスト攻撃については、以下の記事で詳しく解説しています。

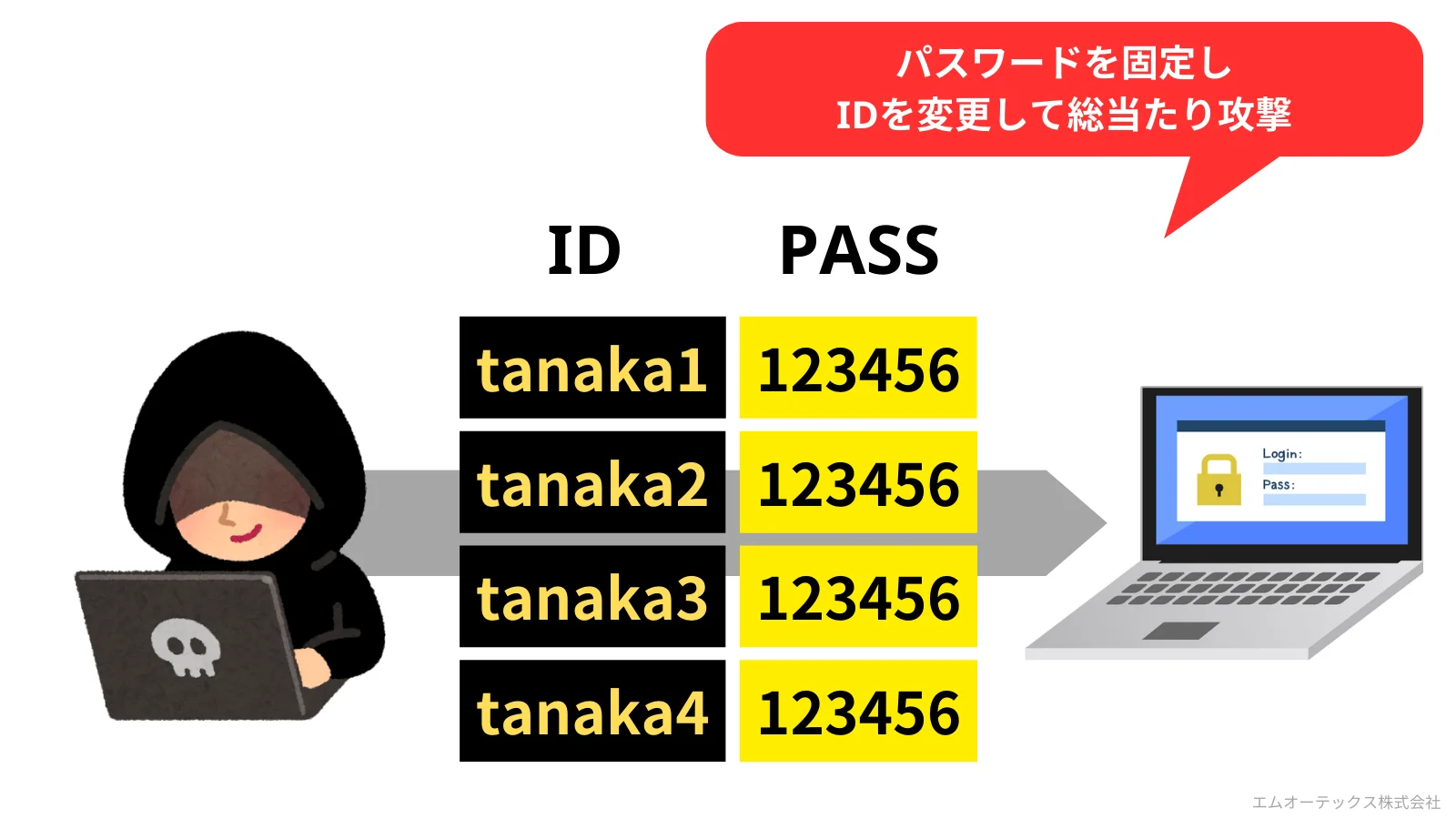

リバースブルートフォース攻撃

リバースブルートフォース攻撃は、先述した「ブルートフォース攻撃」とは反対に「パスワードを固定し、ユーザーIDをランダムに推測する攻撃手法」です。

ブルートフォース攻撃ではIDを固定してパスワードをランダムに試行しますが、リバースブルートフォース攻撃においては、よく使われそうなパスワードを固定で入力しておき、IDを総当たりで試行していきます。

「123456」「password」のような簡単に推測できるパスワードは、リバースブルートフォース攻撃の被害に遭いやすくなるため、予想されづらい複雑な文字列を用いることが有効な対策です。

また、これらの不正ログインを試みる攻撃の根本的な解決策としては、各種サービスに「多要素認証」を導入することが非常に有効です。多要素認証を取り入れることで、ID・パスワードのみに頼らないログイン設定にできるため、上記の攻撃では突破が難しくなるためです。

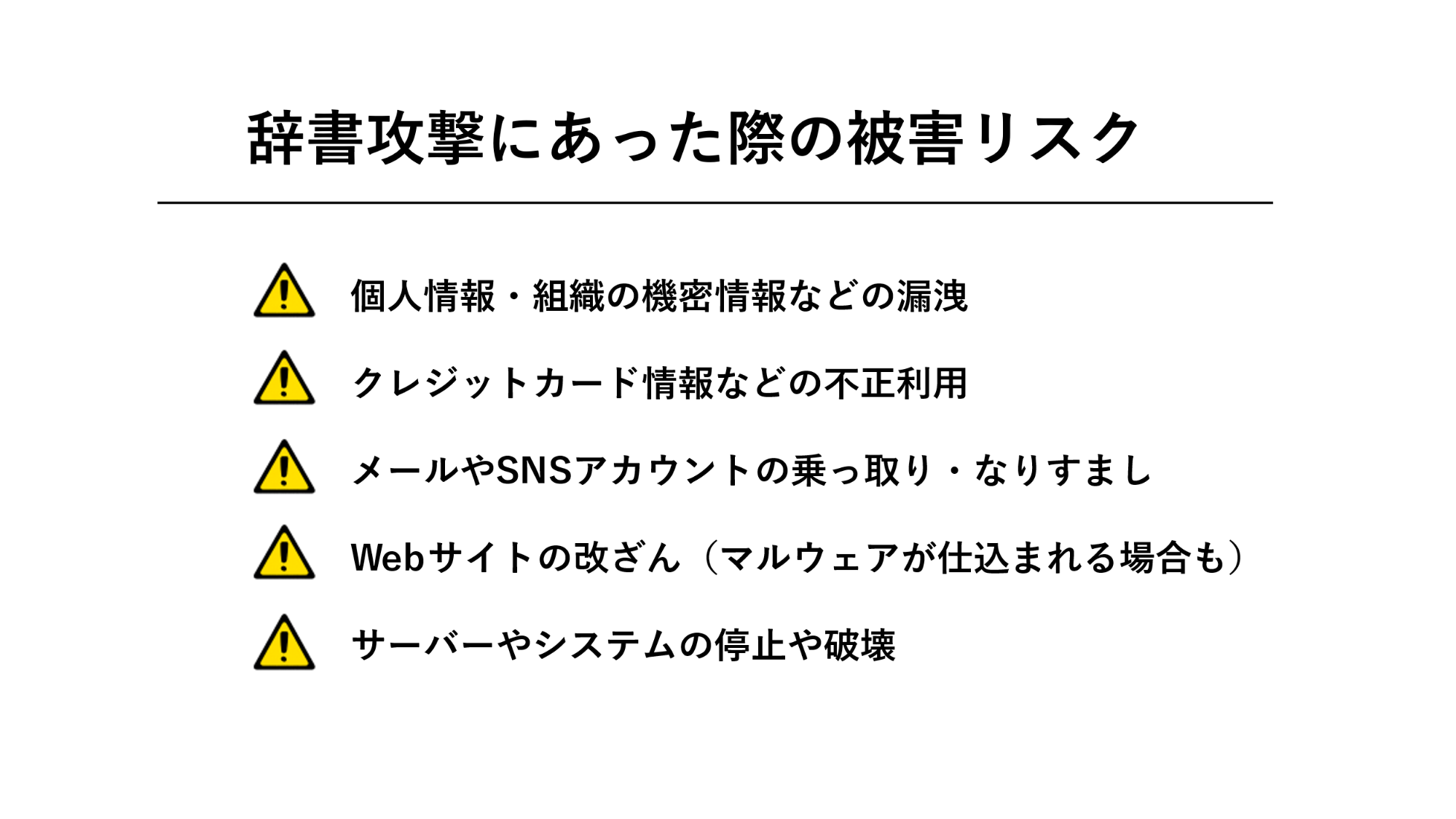

辞書攻撃にあうと、どんな被害リスクが想定される?

辞書攻撃に遭うと、下記のような被害に遭うおそれがあります。

・個人情報・組織の機密情報などの漏洩

PCやサーバーに不正アクセスされ、顧客情報や社員の個人情報、開発中の商品に関する情報など、さまざまな機密データが盗み取られる可能性があります。

・クレジットカード情報などの不正利用

クレジットカード情報を盗み取られ、不正購入や送金など、持ち主が想定していない場面で決済されるリスクがあります。

・メールやSNSアカウントの乗っ取り・なりすまし

ログインIDやパスワードを盗まれることで、メールアカウントやSNSアカウントに不正アクセスされ、乗っ取りやなりすましの被害に遭う可能性があります。

迷惑メールの送信・ばらまきに悪用されたり、SNSで意図せぬ発信を投稿されたり、という被害が想定されます。

・Webサイトの改ざん(マルウェアが仕込まれる場合も)

Webサイトを管理するサーバーに不正アクセスされ、サイト情報が勝手に書き換えられたり、改ざんによってマルウェアを仕込まれたりする危険性があります。

結果的に、発信者が意図していない偽情報がユーザーに伝わったり、訪問しただけでマルウェアに感染したり、といった被害が想定されます。

・サーバーやシステムの停止や破壊

サーバーやシステムにログインした後、意図的に攻撃を加えて負荷をかけ、停止や破壊に追い込むことも可能です。

あるいはデータを改ざんし、サービスを継続できないようにするケースもあります。

このように「辞書攻撃」を受けると、個人・企業を問わず金銭被害を受けたり、企業であれば顧客からの信頼を大きく損なったりするリスクがあります。上記のような被害を未然に防ぐためには、不正ログインを防止するため、十分なセキュリティ対策を行う必要があります。

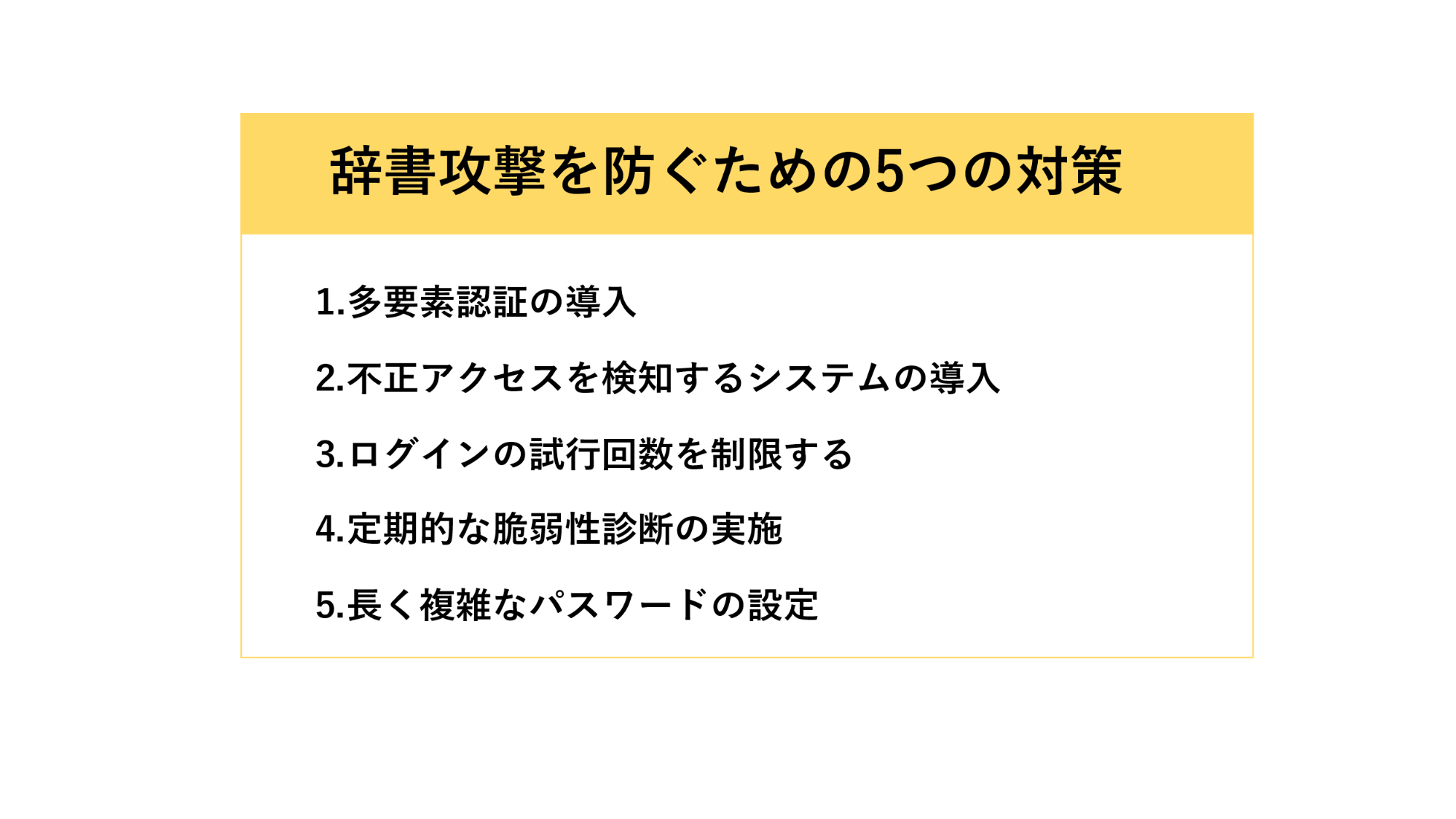

辞書攻撃を防ぐ、絶対に行うべき5つの対策

辞書攻撃を防ぐためには、適切なセキュリティ対策を実施して安全な運用を実現することが重要です。ここでは、辞書攻撃から身を守るための5つの対策を紹介します。

1.多要素認証の導入

多要素認証とは、ID・パスワードによる認証に加え、2つ以上の要素でログイン認証を行う方法のことです。顔認証・指紋認証などの生体情報や、スマートフォンのSMSを用いたワンタイムパスワード等の所持情報を組み合わせることで、ログインの安全性を高めます。

▼多要素認証で用いる「3種類の情報」

多要素認証を導入することで、仮に「辞書攻撃」でID・パスワードを突破されても、2つ目の認証項目で侵入を食い止めることが可能です。

認証をする環境は、組織内部のネットワーク内にある環境・クラウドサービスの環境・その他Webサイトの環境など、様々な環境が考えられますが、不正ログインの「根本的な解決策」として、各環境に多要素認証を導入することは、非常に有効な手段と言えるでしょう。

2.ログインの試行回数を制限する

ログインの試行回数を制限することも、辞書攻撃の対策として有効です。

前述のように辞書攻撃はブルートフォース攻撃の一種でもあり、リスト(辞書)に登録されている単語を、順番に試行して突破を狙う攻撃手法です。

そのため、ログインの試行回数を制限し、パスワードエラーが複数回生じたときにアカウントを一時的にロックするなどの措置を取ることで、無制限にパスワード候補を試すことを防げます。

ログインするシステムには、このような認証部分を強化する設定を行うことが可能な場合が多くなっています。利用しているシステムやサービスを確認し、可能であれば設定を行うことを推奨します。

3.不正アクセスを検知するシステムの導入

万が一、辞書攻撃を試行されている場合や、認証を突破され、不正アクセスを許してしまった時、いち早く検知するためセキュリティシステムを導入しておくことも大切です。

主に、組織内部のネットワーク向けの対策となりますが、最近ではAIが自動学習により最新の攻撃を検知できる「NDR」というセキュリティ製品も注目されています。

先ほどのようなログイン試行回数の設定が難しい場合でも、AIにより、普段と違う振る舞いがあった場合、そのような行為を検知したりブロックしたりする事が可能となります。

こうしたシステムを採用することで、不正アクセスがあった場合、速やかに対処することが可能です。

4.定期的なセキュリティ診断の実施

定期的なセキュリティ診断の実施も、辞書攻撃を含めた認証全般に対する対策として有効な手段です。

診断を実施することで、企業のシステムやネットワーク、Webサイトやアプリケーションにおけるセキュリティ上の欠陥(脆弱性)を明らかにし、攻撃を受ける前に対策を打つことが可能となるためです。

特に、クラウドストレージなどの各種クラウドサービスや、運営しているWebサイトなどで「不正ログイン」を招く、認証関連の設定ミスやリスクも、診断を受けることで明らかにできます。

自社で定期的なチェックを行うことも効果的ですし、社内での対応が困難な場合は、専門のセキュリティベンダーに診断を依頼することも可能です。外部のセキュリティ診断サービスを利用することで、専門知識を持ったプロの見地から、辞書攻撃などサイバー攻撃リスクの高い項目について、適切な指摘を受けることができます。

5.一時的な対策だが「長く複雑なパスワードの設定」も重要

絶対的な対策ではありませんが、「単純なパスワードは使用しない」「長く複雑なものに設定する」習慣は大切です。

ここまでお伝えしてきたように、推測の容易な数字の羅列やよく使われる単語をパスワードに設定すると、認証を突破されるリスクが高まります。

また、桁数の短いパスワードほど、総当たり攻撃に要する時間が短くなり、不正ログインの被害に遭いやすくなることも判明しています。

ホーム・セキュリティー・ヒーローズの公表した「生成AIを用いたパスワード解読に要する時間」調査によると、パスワードの突破を防ぐためには文字数の多さが非常に重要であることが報告されています。

・7文字のパスワード(記号などを含む複雑なもの)…6分未満で解読

・18文字のパスワード(数字のみ)…解読までに10カ月ほど必要

出典:日本経済新聞│生成AIでパスワード解読 半数を1分で解析、米社調査(2023年4月28日)

パスワードは推測が難しいランダムな文字列で、桁数は長めに、英数字・記号・大文字と小文字を織り交ぜた複雑性の高いものに設定しましょう。

辞書攻撃を防ぐ、強力なパスワードの作り方

最後に、辞書攻撃を防ぐための強力なパスワードの作り方を下記にまとめてみます。

▼強いパスワード作成時に意識すること

・異なる文字列を組み合わせる

・桁数を増やす(可能であれば10文字以上がおすすめ)

・辞書に載っているような意味のある単語を使用しない

・自身と関連する単語(自身の名前、生年月日、ペットの名前、SNSで発信している好きな芸能人の名前など)は使用しない

また、Web上で誰でも簡単に利用可能な「パスワード生成ソフト」を利用するのもおすすめです。

パスワード生成ソフトを使うことで、アルファベット、数字、記号などをコンピューターが自動で織り交ぜ、指定した文字数で、ランダムな文字列を自動生成してくれます。

▼生成ソフトで作成したパスワードの例

3vtzQBQGb,Wf(12文字)

.UQR8hHLAkxDn2i(15文字)

安全性の高いパスワードを簡単に作成したい方は、ぜひ活用してみてください。

辞書攻撃の対策なら「LANSCOPE プロフェッショナルサービス」にお任せ

辞書攻撃をはじめとする「認証関係の不正アクセス」被害を防止するなら、セキュリティ分野のスペシャリストに依頼するのも有効な手段です。

以下では、セキュリティの専門家が手厚い診断を行う「LANSCOPE プロフェッショナルサービス」の、辞書攻撃に有効な診断メニューをご紹介します。

1.クラウドサービスの認証設定ミスを防ぐ「クラウドセキュリティ診断」

1つ目に紹介するのが、Microsoft 365 やAWSといったクラウドサービスの設定不備を見直し、辞書攻撃など不正アクセス被害を無くす「クラウドセキュリティ診断」です。

例えば、各種クラウドサービスに「多要素認証」を適用する・セッションタイムアウト時に「強制的にログアウトする」など、不正アクセスの原因を根本から改善することで、辞書攻撃をはじめ、パスワードリスト攻撃・ブルートフォース攻撃などの不正アクセスを防止します。

知識豊富なベンダーが、クラウドサービスにおける管理設定上の不備を洗い出し、攻撃者の侵入リスクを確実に低減させることができます。

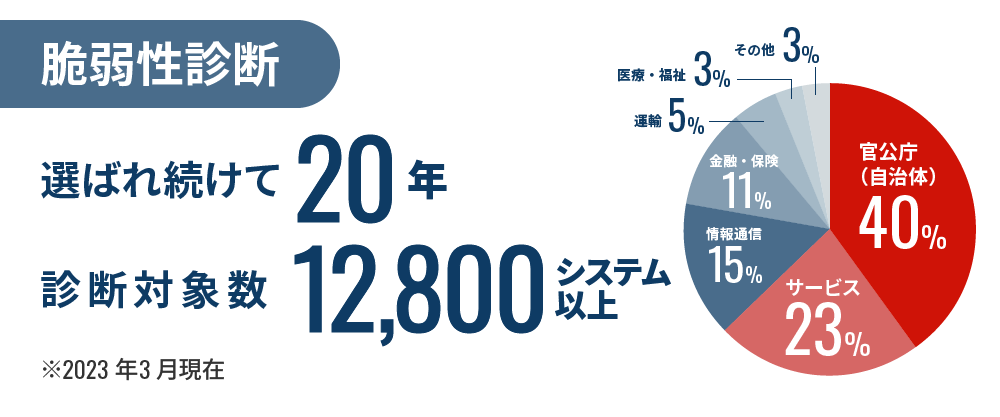

2.「認証周り」の課題に対策する「脆弱性診断・セキュリティ診断サービス」

2つ目に紹介するのは、お客様のサーバーやネットワーク・アプリケーションにセキュリティ面の欠陥(脆弱性)がないかをテストする「脆弱性診断・セキュリティ診断サービス」です。

当社のセキュリティ診断では、辞書攻撃に関わる「認証周り」の現状環境を以下の観点から診断します。

▼脆弱性診断:辞書攻撃に関わる「認証周り」の主な確認観点

・アカウントロックがあるか(適切か)

・多要素認証があるか

・エラーメッセージから認証情報が推測できないか

・パスワードの強度は十分か

脆弱性診断サービスを受けることにより、組織の現状が「辞書攻撃への耐性があるか」「課題点は何か」を明らかにし、脆弱性へ効率的に対策を打つことが可能です。

まとめ

「辞書攻撃」の特徴やリスク、突破されやすいパスワードの例などについて解説してきました。

▼この記事のまとめ

- 辞書攻撃とは、リスト(辞書)に登録されている一般的な用語・人物名などからパスワードを推測し、認証の突破を目指すサイバー攻撃の手法

- 単純な数字の羅列や意味のある単語などの推測されやすいパスワードは、辞書攻撃で突破される可能性が高い

- 辞書攻撃と似ている「ブルートフォース攻撃」「パスワードリスト攻撃」「リバースブルートフォース攻撃」などのサイバー攻撃にも注意が必要

- 辞書攻撃に遭うと機密情報の漏洩やなりすまし、クレジットカードの不正利用、Webサイトの改ざん、サーバーの停止・破壊などさまざまな被害リスクがある

- 辞書攻撃を防ぐためには「多要素認証の導入」やログイン試行回数の制限、それらを含めた認証関連の「セキュリティ診断の実施」が有効

辞書攻撃の被害を防ぐためには、不正アクセスを検知できるシステムの導入や、ログインの試行回数制限、定期的な脆弱性診断の実施などの対策が有効です。

また、長く複雑なパスワードを設定する基本的な対策も意識し、辞書攻撃に遭いにくい運用を実現しましょう。

辞書攻撃への対策に有効な「多要素認証の導入」「セキュリティ診断の実施」に関する、お役立ち資料をご用意しています。ぜひあわせてご活用ください。

おすすめ記事