Written by 香山 哲司

連載の第一回では、ゼロトラストを吟味し、セキュリティの中でもあらためて「認証」が重要であること。第二回では、「認証」は重要テーマとして議論を深めるべきテーマであるにも関わらず、その用語は必ずしも指し示す意味が共通認識になっていないこと。第三回は「認証の方式や実際のメカニズム」に目を向けました。

第四回は、これまでのまとめとして過去3回の記事では表現しきれなかったことを解説します。

「入口対策・出口対策ができていない」はもう古い?

コロナ禍の中で、入口戦略・出口戦略と表現される対策を何度か耳にすることがありました。どのタイミングで緊急事態宣言を出すのか:入口、どのタイミングで緊急事態宣言を収束させるのか:出口といった文脈でよく使われていました。願わくはこのまま収束してもらいたいですが、今後も新たな波がくれば同じような議論が出てくることと思います。

ITの分野でもサイバー攻撃による大きな情報セキュリティ事故が発生すると、しばしば「入口対策・出口対策」について議論されてきました。どうやってこれまで以上に不審な通信を入り口でしっかり監視し検知するか、どうやってこれまで以上に不審な外部への通信をしっかり監視し検知するかです。

しかし、現実には入口・出口ともに不審な通信を見つけることに限界がありました。また、2010年代の前半2012年2013年頃にこうした議論が盛んだった時代に比べて現在はクラウドサービスを使う環境が増えてきました。コロナ禍でのリモートワーク、Web会議が盛んになっていることも手伝い、VPN接続なしに最初からインターネット接続でクラウドサービスを利用することも増えてきています。

このため、もはや組織の入口・出口の考え方がそぐわない状況になってきています。

そこで、ゼロトラストセキュリティの考え方に推移してきたとも言えるかと思います。この中でよくとりあげられる概念は、サイバー・ハイジーン(Cyber Hygiene)です。

ハイジーンとはあまり馴染のない表現かと思いますが、衛生の意味であり、衛生とは、「健康を守り、病気の予防をはかること。清潔に保つこと。」です。この衛生の考え方をIT分野にも適用しようとするものであり、個々のデバイスや通信の衛生状態を確認しながら、サービス、アプリケーションに安全にアクセスすることを目指しています。

その中でも今回の連載のテーマでもある「認証が重要」を示す概念として、クレデンシャル・ハイジーン(Credential Hygiene)があります。

クレデンシャルつまり資格情報の衛生を保つことです。資格情報は通常IDとパスワードで認証された結果をもとにしたその人・デバイスに与えられた権限・アクセス制御情報と言えます。

概念的でわかりにくいクレデンシャル・ハイジーン:資格情報の衛生維持ですが、具体的な対策の例としては、次のようなものがあげられます。

・Windowsに具備されているリモートデスクトップ接続を特段のルール・制約なく自由にどこからでも管理者権限でサーバーの運用操作を行うことを改め、専用端末からのみ行う。その結果、管理者のクレデンシャルが組織内のあちこちに散在することを防止すること。

・管理者の認証は多要素認証を必須とすること(キーロガーなどでパスワードが容易に取得されてしまうことを防ぐ)

・専用端末には運用管理に用いるアプリケーション以外はインストールしないようにアプリケーションの脆弱性によるリスクを低減しておくこと

こうした一見地味な対策ですが、必ずしも運用が徹底できていないのが実情ではないでしょうか。

多層防御、再び

資格情報の衛生を保つために、従来から多層防御が重要であることを解説してきています。

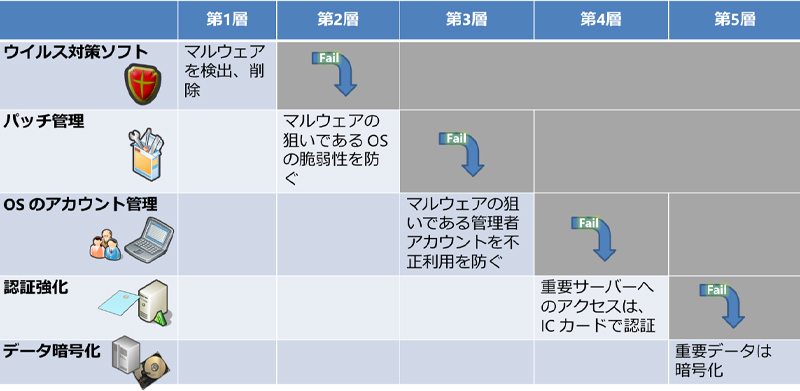

次の図は、5つの層を例として1つの対策が突破されてもさらに次の対策でカバーしていく、まさに多層的な対策を表現しています。

こうした5つの層をセキュリティ対策として、つい問題回避としてとらえがちですが、実際の目的は何なのかを突き詰めるとどの対策も結局は資格情報(権限・アクセス制御)の衛生を守るためであることがわかります。

| 多層防御 | 問題回避型 | 目的志向型 |

|---|---|---|

| 第1層 | ウイルス感染しないため | 権限・アクセス制御を維持するため |

| 第2層 | OS/アプリケーションの脆弱性を悪用されないため | 権限・アクセス制御を維持するため |

| 第3層 | クライアントOSの管理者アカウントを乗っ取られないため | 権限・アクセス制御を維持するため |

| 第4層 | 認証サーバーの管理者アカウントを乗っ取られないため | 権限・アクセス制御を維持するため | 第5層 | 許可されない人には、不正に情報にアクセスさせないため | 権限・アクセス制御を維持するため |

ゼロトラスト、サイバー・ハイジーン、クレデンシャル・ハイジーンと用語はいろいろと変化し、セキュリティ製品の機能も高度化していますが、結局のところその目的はアクセス制御の維持であり、その大元となる認証手続き:本人確認処理が正しく行われることが重要であることがお分かりいただけるのではないでしょうか。

認証の不備が生んだ悲劇

2021年9月、東京都町田市で小6女児児童が自殺した原因が、いじめによるものと報道されました。学校で利用するタブレット端末が全員同じパスワードだったことにより、簡単になりすましが可能な環境だったようです。そのタブレットを使ったSNS上の発言により、いじめがあったとのことです。最悪の状況にまで追い込むほどですから、相当に酷いやりとりがあったことが想像されます。

技術側面の課題は言うまでもなく全員同じパスワードにしてしまったことですが、IT機器を与えることにより、小学生段階からIT機器の操作に慣れることや、これまでにないデジタル化された授業や情報交換ができることが期待されたのだと思います。

しかし、ITの運用面でたびたび紹介する、3つのP:People Process Productsがあらためて重要であることを考えさせられる事件でもありました。

Productsつまりタブレットを準備すれば、前述のような期待があったのかと思います。ところがPeople:訓練された人(特に運営サイド)、Process:正しく運用するためのルールに不備があったわけです。

ただ、このような教科書的なことを言ったところで、現実の課題はなかなか解決しません。

学校の先生を批判することは簡単ですが、先生の立場に立ってみれば、それでなくても多忙な状況から、次々降りかかってくる新しい仕組み・制度に疲弊している点も今回の事件の遠因かと思います。教育分野の深い課題はより専門分野の方の議論や整理に委ねることとし、ITセキュリティを専門とする立場として、とかく企業向け情報発信に偏ってしまっていることを反省しなければならないと感じています。認証の不備がサイバー攻撃による情報漏えいや不正にデータが暗号化されてしまうことなど、組織内の情報管理が徹底できないことだけではなくなっているわけです。情報セキュリティの課題が企業組織と個人での境目はなくなりつつあります。

ITを先進的に活用する組織はもちろんですが、それ以外の産業分野、さらには個人でのIT環境で、人の命を奪ってしまう可能性があることをこの事件から学ぶ必要を感じています。そして、あらためて認証の重要性を肝に銘じる必要があります。

まとめ

数年前では想像もできなかったコロナ禍の状況は多くの困難をもたらしました。ただ、これまでのしがらみを一度リセットし新たな枠組みを考え構築していくチャンスとも言えます。

しかし、その一方で何でもかんでも最新にすることだけが重要とも思えません。古くから言われている基本的かつ普遍的な対策がやり切れておらず、いつまでも先延ばしていることがたくさんあるからです。

できない理由をいくら並べても何も変化は起こりません。どうすれば課題を解決できるのか目的志向を大切にして、新しい時代のIT環境の計画に今回の連載がお役に立てれば幸いです。

第四回までの最終回までご覧いただきありがとうございました。

おすすめ記事