Written by 山嵜 彩加

猛威を振るうマルウェア「Emotet(エモテット)」。現在、企業や社員・関係者を装ったばらまきメールが拡散されています。このメールの文面は日々進化し、2020年に入ると新型コロナウイルスを題材としたものも確認されました。「不審なメールや添付ファイルを開かない。不用意にURLをクリックしない」ことに気をつけていても、「不審なメール」かどうかの判断が非常に難しくなっているのが現状です。

?出典:「Emotet」と呼ばれるウイルスへの感染を狙うメールについて

新型コロナウイルスを題材とした攻撃メールの例(2020年1月30日 追記)

https://www.ipa.go.jp/security/announce/20191202.html#L12

?最恐のマルウェア ”EMOTET(エモテット)” にどう対抗するか

https://www.lanscope.jp/trend/15229/

?Emotet(エモテット)の最新攻撃メールの正体と仕組みを解説

https://www.lanscope.jp/trend/15843/

Emotetへの有効な対策

「Emotetの感染を予防、あるいは仮に感染した場合に被害を最小化する」ため、JPCERT/CCは以下の対応を検討するよう呼びかけています。

・組織内への注意喚起の実施

・Word マクロの自動実行の無効化※

・メールセキュリティ製品の導入によるマルウェア付きメールの検知

・メールの監査ログの有効化

・OSに定期的にパッチを適用(SMBの脆弱性を突く感染拡大に対する対策)

・定期的なオフラインバックアップの取得(標的型ランサムウエア攻撃に対する対策)

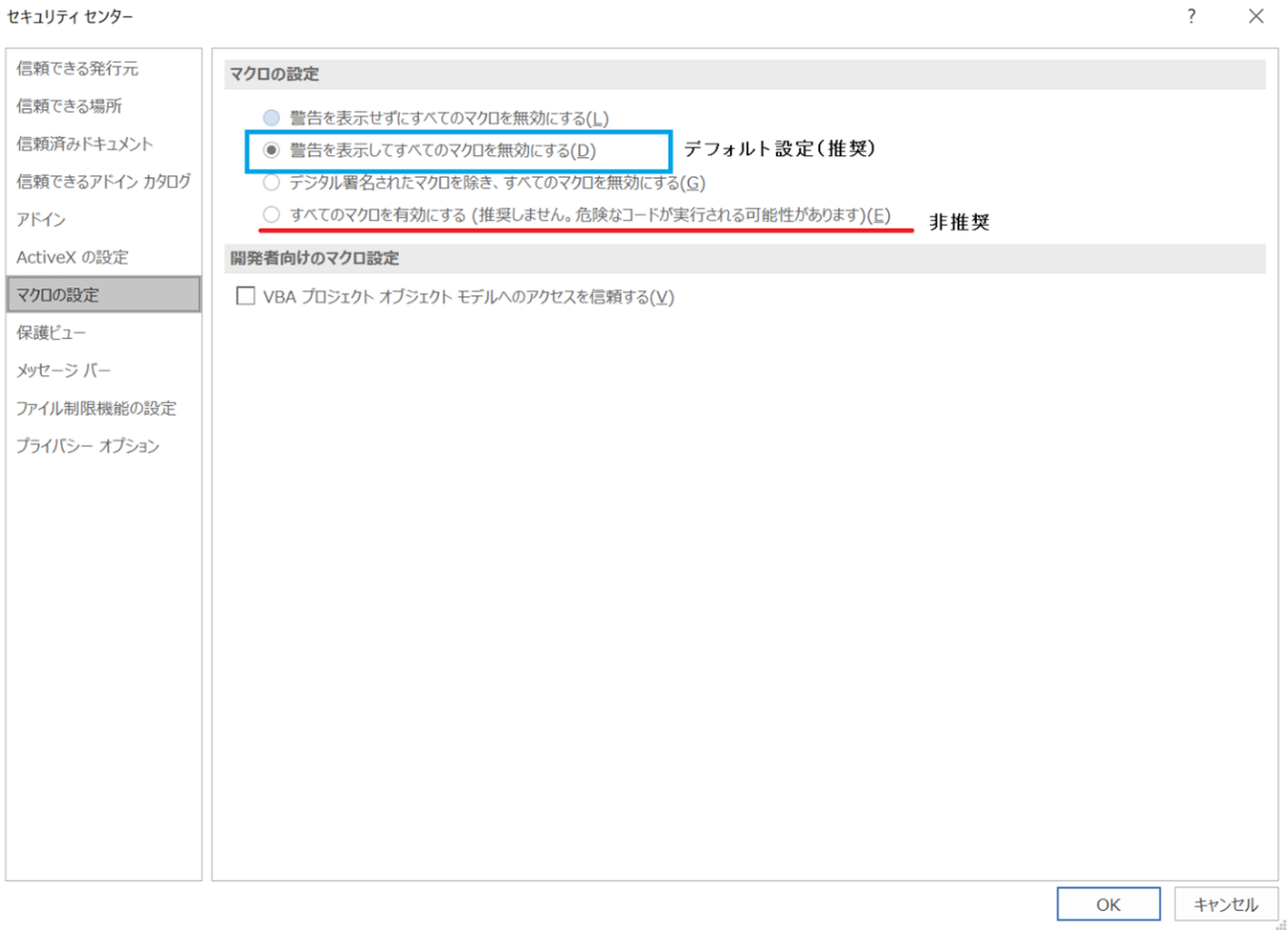

※Microsoft Office Word のセキュリティセンターのマクロの設定で「警告を表示してすべてのマクロを無効にする」を選択する

?出典:JPCERT/CC マルウエア Emotetの感染に関する注意喚起(2019/11/27)

https://www.jpcert.or.jp/at/2019/at190044.html

このうちMOTEXで実際に行った、LANSCOPE エンドポイントマネージャー オンプレミス版とCylancePROTECTを使った対策をご紹介します。

①マクロの自動実行が無効化されているかを確認する

②万一マクロが実行された場合に備えて、Emotet本体のダウンロードにつながるPowerShellの実行を制御する

Emotet対策を実際に行った手順をご紹介

①マクロの自動実行が無効化されているかを確認する

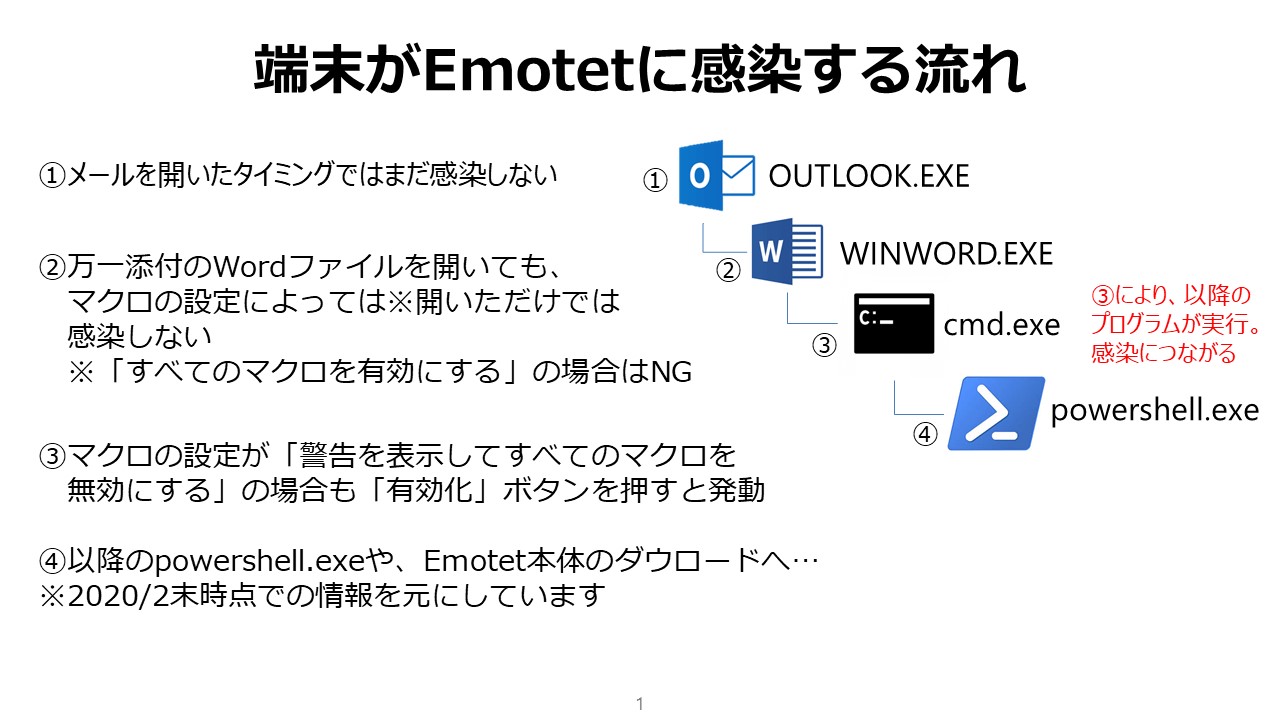

現在Emotetは、Wordマクロの自動実行が有効化されている環境で感染リスクが高いとされています。

メールに添付されたWordファイルのマクロが実行され、実体ファイルがダウンロードされることで感染し、そこから拡散されているケースが確認されています。

つまり、マクロが自動実行されない設定にすることで、添付ファイルを開いてもすぐに感染するリスクを回避できる可能性が高まります。

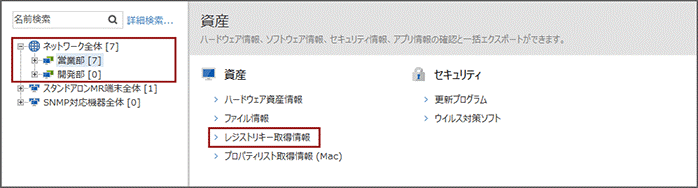

LANSCOPE エンドポイントマネージャー オンプレミス版では「レジストリキー取得情報」を使うことで、Wordのマクロ設定がどうなっているかを確認できます。

■設定

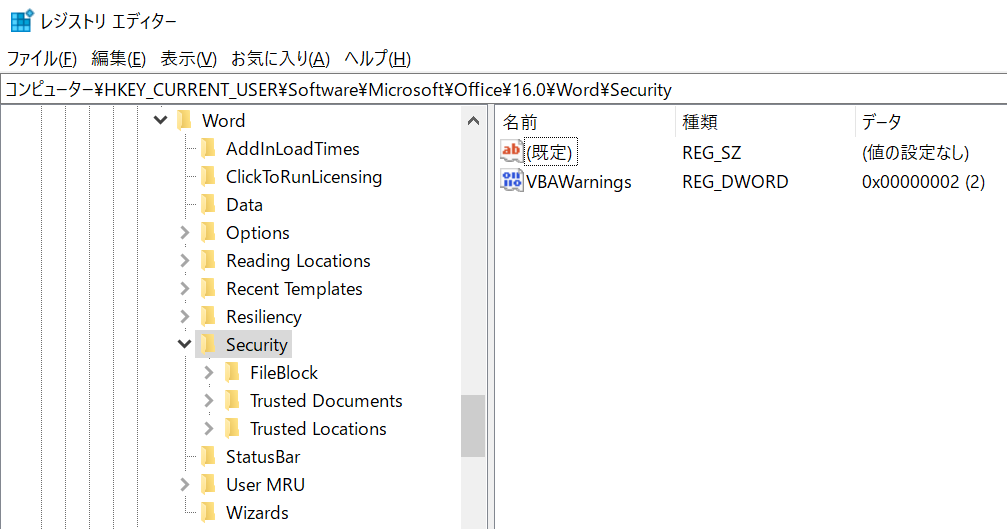

Wordのマクロ設定は、以下のレジストリに保持されています。

※既定値から一度も変更していない場合、「VBAWarnings」はありません。

▼Microsoft Office Word のセキュリティセンター 「マクロの設定」画面

▼実際のレジストリ画面

参考

◎Word2016

HKEY_CURRENT_USERSoftwareMicrosoftOffice16.0WordSecurity

値:VBAWarnings

◎Word2013

HKEY_CURRENT_USERSoftwareMicrosoftOffice15.0WordSecurity

値:VBAWarnings

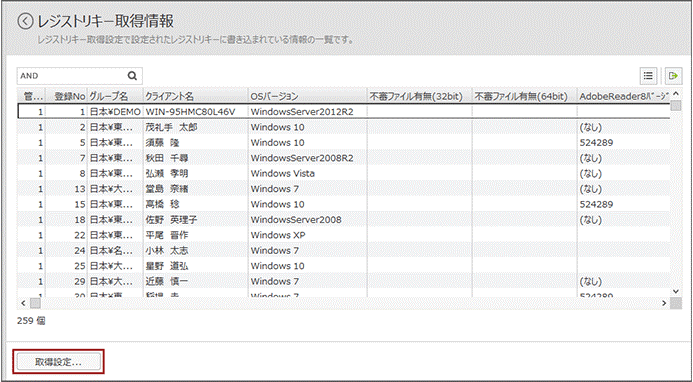

「マクロの設定」に応じて、「VBAWarnings」には以下の値が入ります。

| マクロの設定 | 値 |

|---|---|

| 警告を表示せずにすべてのマクロを無効にする | 4 |

| 警告を表示してすべてのマクロを無効にする【既定】 | 2 |

| デジタル署名されたマクロを除き、すべてのマクロを無効にする | 3 |

| すべてのマクロを有効にする | 1 |

| 【補足】値から変更されたことがない場合 | 「VBAWarnings」がない ※Cat側では「(なし)」と表示され、2と同じ動作をします |

この値をCatコンソールから確認できるように設定します。

1.[クライアント]タブ-[資産]-[レジストリキー取得情報]を開きます。

2.画面左下にある[取得設定..]を開きます。

3.「レジストリキーの取得設定」画面右下の[追加]をクリックします。

4.「表示名」、レジストリの「キー」と「名前」を入力し[OK]、[設定]をクリックします。

5. 設定が端末に反映された後、クライアント端末のログオン時に情報が収集されます。

収集結果はCatコンソールの「レジストリキー取得情報」画面で確認します。

社内で「レジストリキー取得情報」で取得された情報をExcelで確認してみたところ、

現状、「すべてのマクロを有効にする」の設定を行っている端末は存在しないことが分かりました。

しかし、今後、誰かが設定を変えてしまうかもしれません。それに備えてMOTEX社内では次の対応策を採用しました。

②万一マクロが実行された場合に備えて、

Emotet本体のダウンロードにつながるPowerShellの実行を制御する

ここまでの設定で、もしマクロ付きのWordファイルを開いてしまっても、マクロが実行されにくい環境を作ることができました。

しかし、利用者によってうっかりマクロが「有効化」されることがないとは言い切れません。

そこで、LANSCOPE エンドポイントマネージャー オンプレミス版の外部脅威対策オプション CylancePROTECTを利用します。

■CylancePROTECTによる対策について

Emotet本体がダウンロードされても、数理モデルによる実行制御で高い確率でブロックします。

加えて、スクリプト制御でPowerShellを遮断する設定により、Emotet本体のダウンロードをブロックすることも保護策として有効です。

ただし、PowerShellを遮断すると業務に影響がでる場合があります。

業務利用の有無を確認のうえ、設定をご検討ください。

■設定の流れ

------------------------------------

①PowerShellのスクリプト実行を「警告」に設定する。

※警告設定で一定期間運用する。

②PowerShellの実行状況を確認し、業務利用に必要なファイルをセーフリストに追加する

③PowerShellのスクリプト実行を「遮断」に設定する

詳細は下記URLよりご確認ください。

※LANSCOPE エンドポイントマネージャー オンプレミス版保守ご契約ユーザー様専用コンテンツです。

【運用情報】情報搾取型のマルウェア「Emotet」(エモテット)への対策| CylancePROTECT(サイランスプロテクト) | MOTEX

https://tryweb2.motex.co.jp/sp/trend/emotet/

------------------------------------

まとめ

・個人側では、Word系の添付ファイルは要注意。

・管理側では、マクロの設定を無効化。

■Powershell.exeを制御する。

業務影響が出ないように手順・対処を考察する。

今回はLANSCOPE エンドポイントマネージャー オンプレミス版を用いたEmotet対策の一部をご紹介しました。

LANSCOPE エンドポイントマネージャー オンプレミス版をご利用のお客様はぜひお試しください。

MOTEXが提供するAIアンチウイルス「CylancePROTECT」は、超高精度のアンチウイルス製品です。2019年11月に確認された新タイプのEmotetも、2016年6月7日リリースの検知エンジンで検知できることが確認されています。

CylancePROTECTを1ヶ月/無料で/何台でも体験できるキャンペーンを実施しています。

CylancePROTECTでは本記事でご紹介したPowerShellの制御だけでなく、端末内にEmotetが潜んでいないか調査も可能です。この機会にぜひご体験ください。

自社ネットワーク内にEmotetが潜んでいないかを無料で調査できます。

CylancePROTECT を1ヶ月無料で何台でもインストール可能。

AIアンチウイルス無料体験キャンペーン

おすすめ記事