Written by toshi

目 次

はじめに

Emotetについて

新型コロナウイルスに関連したEmotetによるサイバー攻撃の増加

Emotetによるサプライチェーン攻撃

テレワークにおけるマルウェア感染リスク

VPN未接続にて通信を傍受され攻撃のターゲットとなる

マルウェア感染の発見が遅れる

リスクへの対応策

端末に潜むEMOTETをコストをかけず見つけ出すには?

CylancePROTECT Maneged Service for LanScope

最恐のマルウェア”Emotet(エモテット)”にどう対抗するか

はじめに

新型コロナウイルスの影響を受けて、様々な企業で急ごしらえのテレワークが導入されていますが、準備が不十分なテレワークはセキュリティリスクが伴います。 そんな中、新型コロナウイルスに便乗する形でEmotetの攻撃メールが報告されるなど、より一層サイバー攻撃への注意が必要な状況になっています。

本記事では、新型コロナウイルスに便乗したEmotet攻撃メールの実態とリスク、そして対処法をご紹介します。

Emotetについて

改めて、Emotetの特徴について確認しておきましょう。

2019年11月末ごろにメディアで取り上げられ一気に知名度を上げたこのマルウェアですが、2014年から欧州では被害が発生しており、その後も何度 もバージョンアップを繰り返しながら、さらに危険なマルウェアに成長を遂げています。現在のEmotetは他のマルウェアを感染させるプラットフォームとして動作し、情報を窃取する不正な動作が行われたのちにランサムウェアが実行され、攻撃の痕跡自体を消し去ってしまうケースもあります。

セキュリティー対策機関「JPCERTコーディネーションセンター」によると、2019年10月中旬ごろからセンター宛の被害報告が1ヶ月で400社以上に上ると報告しています※1。

※1:朝日新聞デジタル 最恐ウイルス、感染拡大 メアド盗んでなりすましメール

新型コロナウイルスに関連したEmotetによるサイバー攻撃の増加

2020年6月現在、新型コロナウイルスに便乗したEmotetによるサイバー攻撃が発生しています。

このような状況を受けて、厚生労働省・IPA(独立行政法人 情報処理推進機構)・国立感染研究所といった機関が注意喚起を行っています。

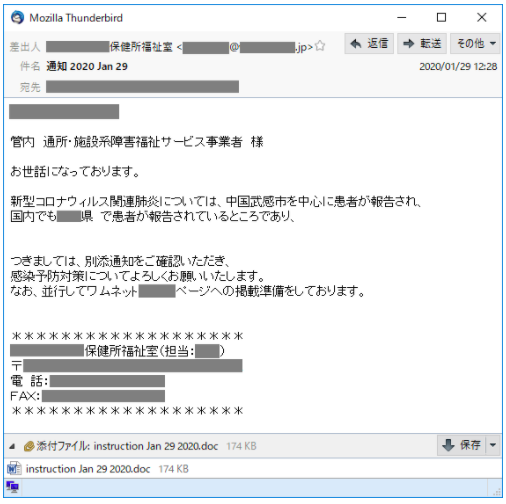

以下は、IPAが注意喚起を促している「新型コロナウイルスに便乗した攻撃メールの例」です※2。

「この攻撃者は、日本国内の利用者の興味・関心を惹く内容とタイミングを十分に計った上で、攻撃を繰り返していると考えられます」と IPAが警告しているように、今後もコロナウイルスの感染状況に合わせた興味関心を惹く内容で攻撃メールが送られてくることが想定されます。

※2:IPA 「Emotet」と呼ばれるウイルスへの感染を狙うメールについて

金融業界では、独自のサイバー攻撃対策をゴールデンウィーク中に計画していたものの、新型コロナウイルスの影響で連休中もシステムを稼働させざるを得ず、サイバー攻撃対策の延期を余儀なくされてしまっています※3。

そして、このような新型コロナウイルスの感染拡大の影響でサイバー攻撃対策に遅れの出た金融機関に向けたEmotetの攻撃増加が指摘されています※3。

東京五輪をターゲットにしていた攻撃者が、このタイミングでコロナウイルスに便乗し、Emotetのバラマキメール攻撃を仕掛けてきた可能性があり、依然として警戒が必要と言えるでしょう。

※3:JBpress コロナに便乗、金融機関にサイバー攻撃が急増中最恐のマルウェアEmotet、国立感染症研究所を騙って席巻中

Emotetによるサプライチェーン攻撃

金融業界以外の中小企業においても、同様に注意が必要です。攻撃者はターゲット企業の業務委託先・取引先などの中から、セキュリティ対策が手薄な企業を踏み台にしてターゲット企業のネットワークに侵入し、機密情報を窃取しようとしています。このような、2次請け・3次請け企業を介して、ターゲットとなる企業を攻撃する手法は「サプライチェーン攻撃」と呼ばれます。

2019年5月に大阪商工会議所が全国の従業員100人以上の企業118社へ行った「サプライチェーンにおける取引先のサイバーセキュリティ対策等に関する調査」によると、取引先がサイバー攻撃の被害を受け、それが自社にも及んだこのある企業は25%と4分の1にも及んでいます。

また、『取引先がもしサイバー攻撃被害を受け、その被害が貴社にも及んだ場合「貴社が採り得る対処」』について、29%の企業が「取引停止」を、47%の企業が「損害賠償請求」をする意向を示しています※4。

※4:大阪商工会議所 「サプライチェーンにおける取引先のサイバーセキュリティ対策等に関する調査」結果について

テレワークにおけるマルウェア感染リスク

Emotetの脅威が継続する中、急ごしらえのテレワークにより更に企業のセキュリティリスクが高まっています。

オフィスにて組織のネットワーク内で業務を行う場合には、ゲートウェイでのフィルタリングなどネットワーク側でのセキュリティ対策で、端末を保護することができます。 しかし、テレワークの場合には、自宅のWIFIなど会社の管理外のネット環境に接続して業務を行うため、ネットワーク自体にセキュリティ対策を行うことができません。そのため、以下のようなサイバー攻撃リスクの高まりが懸念されます。

VPN未接続にて通信を傍受され攻撃のターゲットとなる

VPNとは、インターネット上を仮想的な専用線で繋ぎ、安全なデータ通信を実現する仕組みです。

テレワーク中に自宅のネットワーク環境を用いて業務を行っている場合において、PCへVPNを導入していない、あるいははVPN未接続の状態でネットワークを使った業務をしている場合は、通信を傍受されるリスクが高まります。

悪意をもって通信内容を傍受された場合、機密情報を窃取されるだけでなく、マルウェア感染を狙ったメールを送りつけるといったリスクが生じます。

マルウェア感染の発見が遅れる

テレワーク環境においては、近くに上司や情報システム担当者はいません。

そのため、セキュリティ教育・方針が充分でない状況においては、普段であれば報告しているような疑わしい挙動がPCに生じた場合でも、発見までに時間がかかってしまう可能性があります。

結果、気づいた時には社内ネットワーク上でマルウェア感染が広がってしまうといったケースも考えられます。

リスクへの対応策

ここまで、Emotetによるサイバー攻撃の増加とテレワーク時のセキュリティリスクの高まりについてご紹介しました。

もしEmotet感染し取引先企業にまで被害が及んだ場合「取引停止」「損害賠償請求」といったリスクがあることから、感染前提の「事後対応」ではなくマルウェア感染自体を未然に防ぐための「事前対策」の重要性をご理解いただけたのではないでしょうか。

また、テレワークによって、ネットワークセキュリティを情報システム部門が完全にコントロールできない状況においては、エンドポイントセキュリティの重要性がより高まります。

このような状況においては、CylancePROTECTを用いたエンドポイントでの事前防御が有効です。

端末に潜むEmotet。コストをかけず見つけ出すには?

Emotetは2014年に発生して以降、何度もバージョンアップを繰り返し、初期とは異なる機能を備えた新タイプに進化しています。従来型のアンチウイルスの場合、タイプが変わるたびにシグニチャの作成が必要となり、感染を防ぐことは不可能です。

CylancePROTECTは、2019年11月に確認された新タイプのEmotetに対して、2016年6月7日にリリースした検知エンジンで検知できたことを確認しています。つまり、CylancePROTECTのAIは2年間更新されなくてもEmotet(エモテット)の最新バージョンに対応できていることになります。

そんなCylancePROTECT を1ヶ月無料で何台でも体験できるキャンペーンを実施中です。自社の環境で CylancePROTECT の検知力の高さを体験でき、体験後にはマルウェア検知結果のサマリーレポートをご提供します。CylancePROTECTの高精度の検知エンジンで、ネットワーク内にEmotetが潜んでいないか確認することも可能です。

AIを活用した最新鋭のアンチウイルスを、この機会にご体験ください。

AIアンチウイルス無料体験キャンペーン

自社ネットワーク内に Emotet が潜んでいないかを無料で調査できます。

CylancePROTECT を1ヶ月無料で何台でもインストール可能です

CylancePROTECT Maneged Service for LanScope

最恐のマルウェア”Emotet(エモテット)”にどう対抗するか

攻撃防御のプロが認めた「半世紀に1度の製品」ー対談レポートー

おすすめ記事