サイバー攻撃

医療機関に求められる次なるセキュリティとは?

~NDR「Darktrace」 による早期検知と早期対処~

Written by 西井 晃

目 次

1.医療機関へのインシデント被害が注目

2.ランサムウェアとは・・・身代金要求される前に組織内に侵入されている

3.医療機関における課題

4.医療機関にこそ Darktrace を

5.Darktrace の実力は・・・サイバー攻撃から内部不正まで脅威をカバー

6.検知の仕組みでサイバーセキュリティ対策

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

1.医療機関へのインシデント被害が注目

医療機関(病院等)におけるサイバー攻撃の被害が多発し、厚生労働省から注意喚起※1が発表されており、医療機関におけるセキュリティインシデントが注目を集めています。

また、医療機関向けのセキュリティポータルサイト※2が開設されるなど、セキュリティ対策強化を支援する動きが確認されており、医療機関においてセキュリティ対策は緊急の課題となっています。

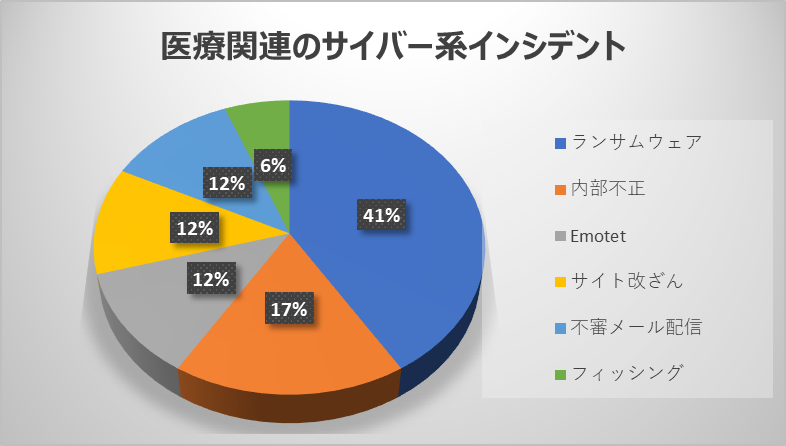

公開情報を弊社にて調査したところ、サイバーセキュリティのインシデントの事例は「ランサムウェア」による被害が最も多く確認されました。

機器等に対して、不特定多数の組織が無差別で攻撃し、その侵入成功方法の情報が売買され、ランサムウェア被害に及んでいる可能性があります。

医療機関では、サイバー攻撃の被害が発生することで、医療提供が停止する事例が確認されており、間接的に人命へ影響を与える事態に発展し、大きな社会問題となっています。

2.ランサムウェアとは・・・身代金要求される前に組織内に侵入されている

公開情報を元に医療機関の被害事例の割合を確認したところ、ランサムウェア被害が4割以上も占めていることがわかります。

最近の傾向として、無差別に攻撃されており、医療機関としての規模感(身代金を支払う能力の考慮)等を踏まえず、被害が発生しています。

<サイバー系のインシデント事例の割合(MOTEX調べ)>

ランサムウェア被害は、データが暗号化され、最悪の場合、事業停止に至る場合があります。

特に、医療機関では、攻撃者にデータ(ファイルやデータベース等)が暗号化されると、電子カルテや医療機器が利用できなくなり、人命に影響する被害が発生するなど、社会的に大きなインパクトがあります。

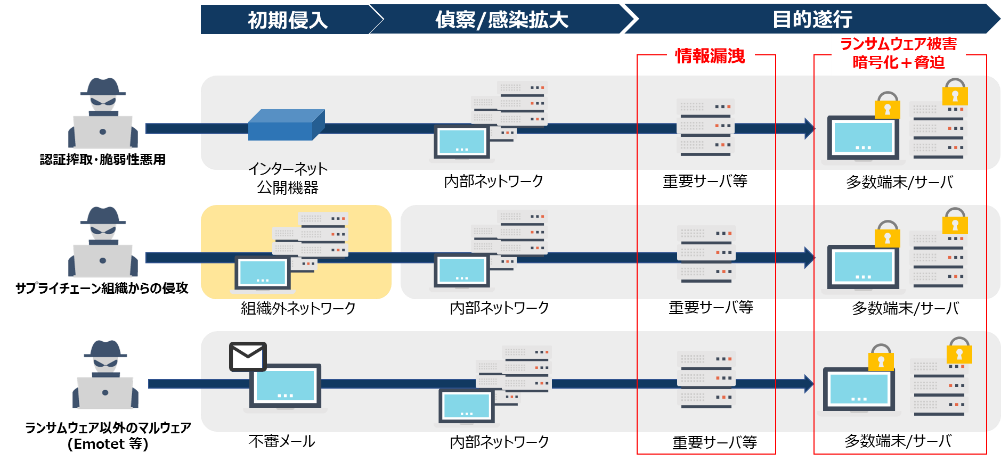

そして、ランサムウェア感染の特性から、暗号化被害より前に、攻撃者は組織内部へ侵入しており、組織内の多数のシステムを侵害されている恐れがあります。

近年確認されている感染経路のパターンとして多いのは、「インターネット公開機器」が初期侵入の入り口であった場合が大半を占めています。

インターネット公開機器が乗っ取られる場合、ゼロディ攻撃等の未知の攻撃を利用されることが確認されており、従来のパターンマッチ型のセキュリティ対策製品では、検知が困難な状況です。

<ランサムウェア被害の感染経路パターン>

3.医療機関における課題

「四病院団体協議会 セキュリティアンケート調査結果(最終報告)」※3から、医療機関におけるシステムの特徴を以下に挙げます。

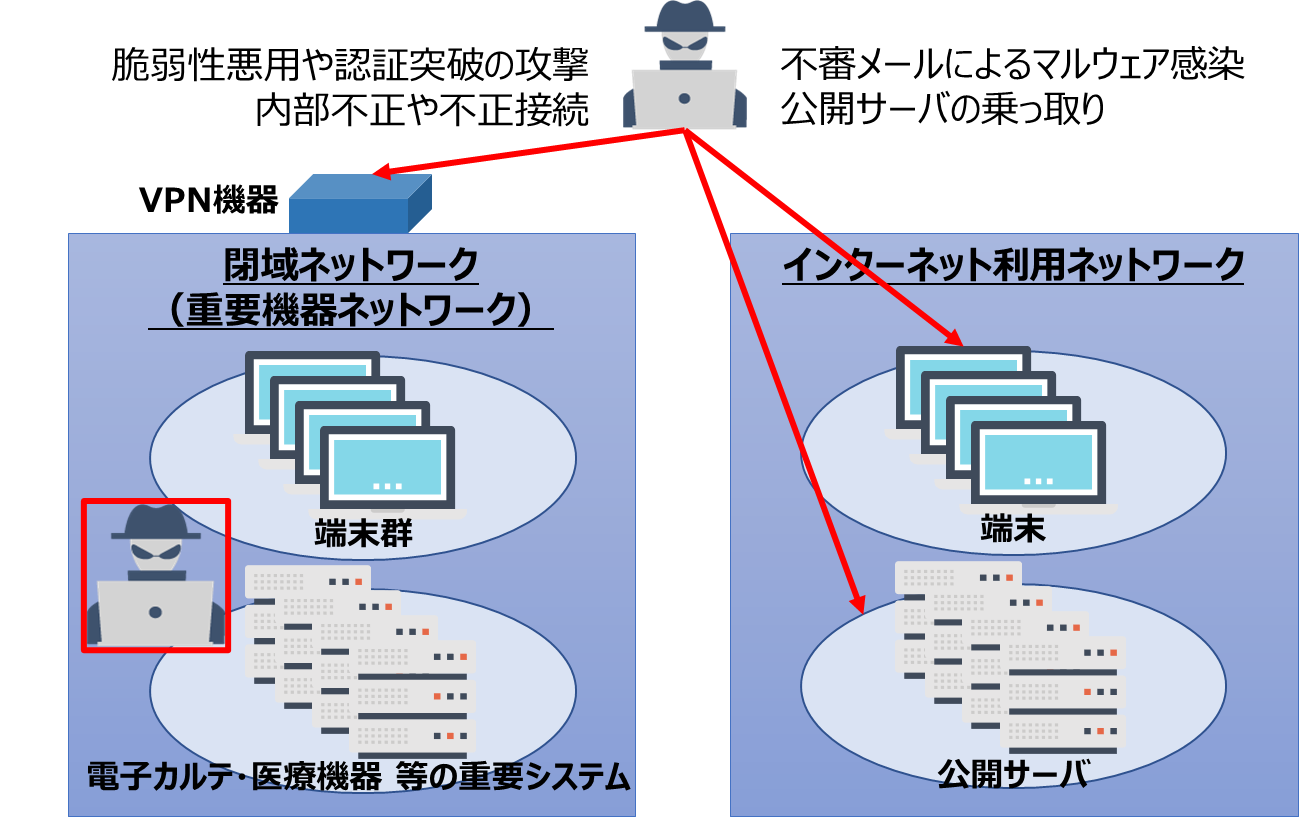

① 閉域ネットワークの利用

医療機器や電子カルテについては、人命を左右する機器や個人の病歴等に関するセンシティブな情報を取り扱うということから、インターネットに接続できない閉域ネットワーク環境で運用されている場合があります。

閉域ネットワークの利用は一定のセキュリティレベルの担保が見込めますが、運用ルールとともに、システム的な制限や監視をしていないと、限定された端末以外が接続され攻撃が発生する等の可能性が考えられます。

そして、従来のパターンマッチ型のセキュリティ対策製品は、インターネット経由で最新のパターンファイルを取得し最新版に更新を行うことで、セキュリティレベルを担保することができます。

閉域ネットワークの場合、インターネットへの通信ができないことから、従来のパターンマッチ型のセキュリティ対策は効果を発揮しない可能性が高いです。

② セキュリティ対策ソフトの導入が困難なエンドポイントが存在

医療機器のような専用システムにおいて、セキュリティ対策ソフトを導入することがシステム制約上、困難であるようです。

人命を左右する機器ですので動作異常が許されないことから、医療機器メーカのサポート対象外になるという制約が十分に考えられます。

また、医療機関の特有の話では無いですが、私有の持ち込み端末が利用される可能性があり、統一されたエンドポイントのセキュリティ対策が実施されているとは限りません。

この様な制約がある環境において、従来のパターンマッチ型の製品やエンドポイントのセキュリティ対策製品では、セキュリティ対策が困難な環境であることが十分に考えられます。

<医療機関のサイバー脅威例>

4.医療機関にこそ Darktrace を

近年のサイバー攻撃において、意図しない経路から侵入を受けたり、未知の手法による攻撃が発生したりするケースが複数確認されています。

セキュリティ対策として、攻撃者に侵入されるという前提でインシデントを早期検知し、早期対処をおこなう必要性があります。

そこで、Darktraceは、AIの活用により、疑わしい稀な通信を検知することができるため、サイバー攻撃や内部不正に至るまで、総合的な脅威を検知することができるNDR製品です。

特に、AIを活用していることで、既存のセキュリティ対策製品の様なパターン更新が不要であり、閉域ネットワークにおいても、運用できます。

なお、NDR( Network Detection and Response )製品とは、組織内のネットワーク上でやり取りされている通信内容を監視し、不審な通信や異常な通信などを検知することで、組織全体のセキュリティレベルを向上させることができるネットワーク型のセキュリティソリューションです。

<AI型を活用したNDR「Darktrace」の紹介>

また、医療機関の様な閉域ネットワークの利用やエンドポイント対策が困難な環境においても導入することができ、セキュリティレベルの向上に役立てることができます。

<医療機関の環境的な課題とその解決策>

| No | 環境的な課題 | Darktraceによる課題解決 |

|---|---|---|

| 1 | 閉域ネットワーク環境におけるリスク | 閉域ネットワーク環境でもAIが自律的にセキュリティ対策を実現 (組織全体を把握できるため、死角なく監視) |

| 2 | 医療機器に対するエンドポイント対策の不足 | エンドポイントへのソフトウェアインストールが不要のネットワークセキュリティ対策を実現 (医療機器等への影響はない) |

5.Darktrace の実力は・・・サイバー攻撃から内部不正まで脅威をカバー

Darktrace において検知した事例を紹介します。

1. 別マルウェア感染からのランサムウェア検知

マルウェア感染による異常通信を検知でき、追加で侵入されるランサムウェアのダウンロードが確認できた事例です。

2. マルウェア「Emotet」のダウンロード

普段は通信しないような外部の疑わしいドメインとの通信を検知できたことで、Emotet感染が疑われる事例です。

3. 不審な端末から内部システムへの認証試行

Active Directoryサーバが管理していない私有端末から、内部システムへの不審なアクセスが確認された事例です。

それでは、各事例において、具体的に検知したアラート(ブリーチ)を紹介します。

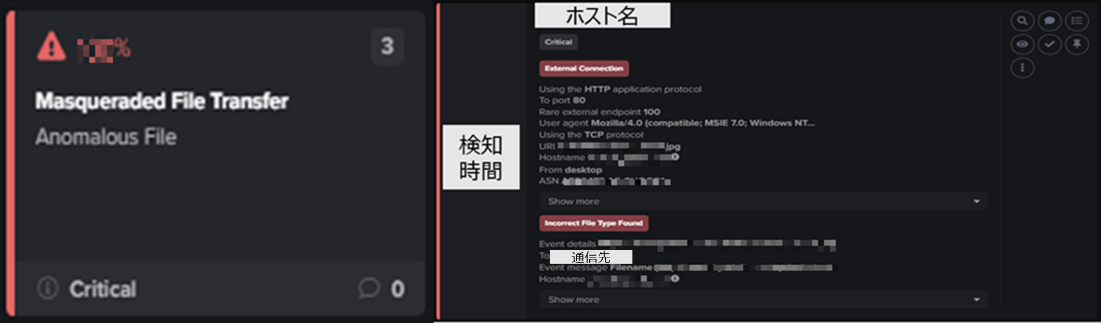

①別マルウェア感染からのランサムウェア検知

以下の検知アラートは、マルウェア感染によるスクリプトマイニングの通信が発生したことに起因しています。

<検知アラート名: Crypto Currency Mining Activity>

調査を進めると、上記のアラート以外にも、同一端末で拡張子を偽造したファイルのダウンロードが行われていました。

MIMEタイプは「application/x-dosexec」であり、実行ファイルの可能性が高いファイルと考えられます。

また、AIロジックにより通信先のレア度は100%で、異常な通信先である可能性が高いと判定されています。

<検知アラート名: Masqueraded File Transfer>

ダウンロードしたファイルを調査したところ、ランサムウェアであることが確認できました。

対象の端末も特定できているため、ランサムウェアによる暗号化の被害前に、即時にネットワーク隔離や影響範囲の特定・証拠保全など、次に必要な対応を実施することが可能となります。

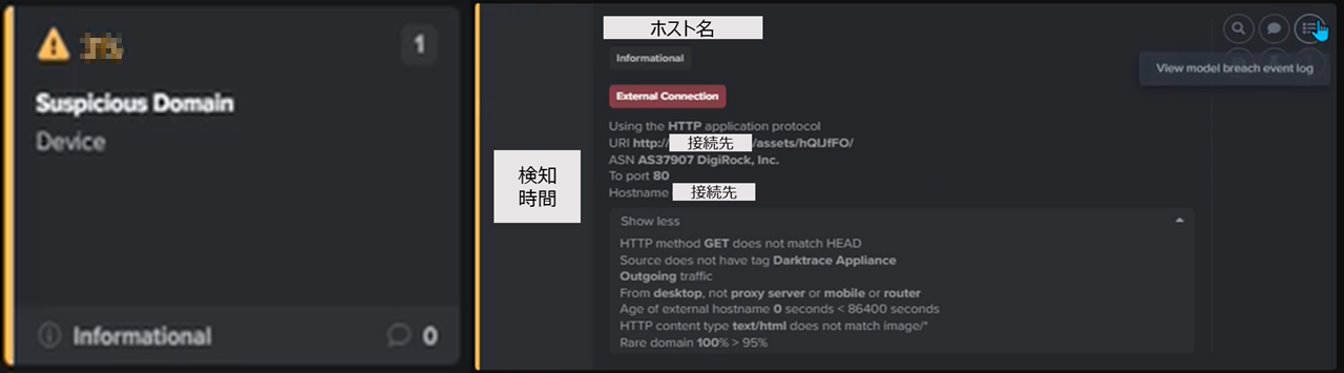

②マルウェア「Emotet」のダウンロード

以下の検知アラートは、マルウェアの取得通信が疑わしい稀なドメインに対する通信となっていたことに起因し発生しています。

また、これまでに類似の通信が社内環境で発生しておらず、かつ攻撃通信の挙動である可能性が高いとAIロジックが判定しています。

不審メールに添付されている不審なドキュメントファイルを開封したことにより、該当の通信が発生している可能性が考えられます。

<検知アラート名: Suspicious Domain>

検知された疑わしい稀なドメインから、ファイル名がランダムな文字列のDLLファイルをダウンロードしています。

ダウンロードしたDLLファイルを調査したところ、 Emotet感染を狙うマルウェアであることが確認できました。

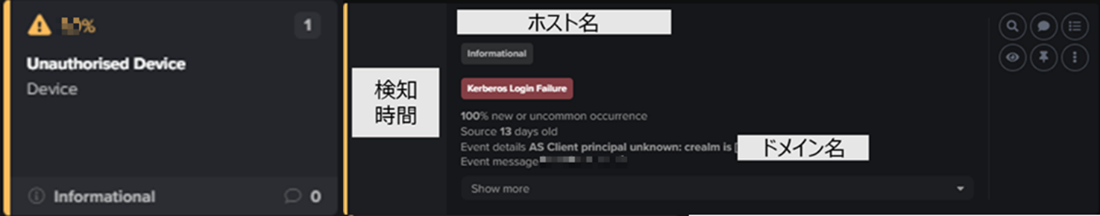

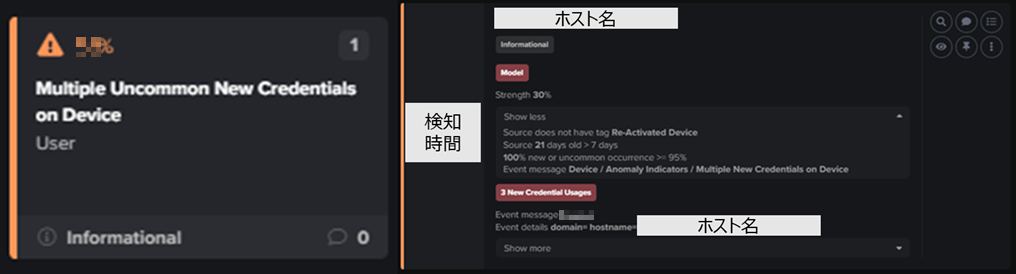

③不審な端末から内部システムへの認証試行

以下の検知アラートは、Active Directoryに登録されていない端末がネットワークに接続されたことに起因しています。

内部システムへアクセスするために私有端末が接続された可能性があります。

<検知アラート名: Unauthorised Device>

また、端末から普段は使用されない複数のアカウントが利用されたことによるアラートをあわせて検知します。

複数のアカウントを利用して、ログイン試行を実施している可能性が考えられ、内部不正がおこなわれている危険性が懸念されます。

<検知アラート名: Multiple Uncommon New Credentials on Device>

6.検知の仕組みでサイバーセキュリティ対策

ランサムウェア(暗号化)被害が発生する前に、攻撃者の侵入に気づけることが重要です。

Darktraceは、攻撃者の侵入初期や感染拡大の挙動をネットワークレベルで検知します。

そのため、もし組織内に侵入されたとしても、事例の様にDarktraceが異常を検出するため、早期に検知することができ、対処に実行を移すことができます。

そして、医療機関特有の環境課題においても有効なソリューションであり、組織全体をネットワークレベルで把握できるため死角がなく、医療機器へ影響を及ぼすことなく、早期検知のセキュリティ対策が可能となります。

人命にかかわる重要な医療機関だからこそ、早期検知と早期対処の仕組みが必要であり、 Darktraceはその仕組みを実現するソリューションです。

無償評価プログラムをご用意しておりますので、以下サイトからお申込みいただき、有効性を体感いただけますと幸いです。

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

おすすめ記事