Written by 林田 有史

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

働き方の変化により「内部不正」の脅威が複雑に!?

企業において、情報セキュリティ対策は長年大きな課題となっており、多くの企業が対策を実施しています。

しかし、対策の多くは標的型攻撃などの「外部脅威」への対策に留まり、従業員による「内部不正」への対策が不十分なケースがあります。

2023年4月に IPA(情報処理推進機構)から「企業の内部不正防止体制に関する実態調査」が公開されました。

調査内容として、多くの企業が内部不正の事業リスクについて、優先度の高い経営課題であるととらえていると回答されています。

その一方で、内部不正防止対策を実施しているかとの質問では、十分な対策を講じている企業の割合は低く、意識的に対策を実施できていない企業が多いことが分かりました。

内部不正の対策に必要なこととは?

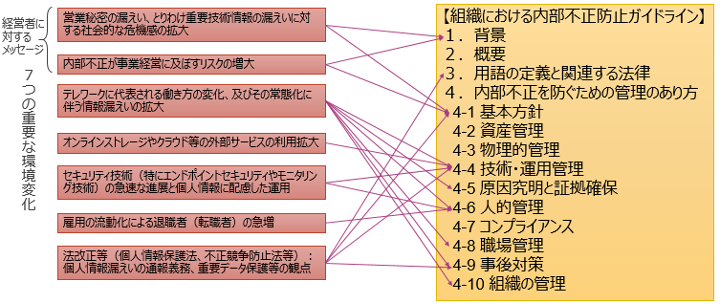

IPAから公開された「組織における内部不正防止ガイドライン」について、2022年に働き方の変化に合わせた改訂がありました。

改訂内容を一部抜粋したものが下記になります。

①テレワーク等の広がりによる、組織外での秘密情報の取扱増加に伴うリスクを低減する対策を追記

②雇用の流動化による退職者増加がもたらすリスクを低減する人的管理の対策を追記

※情報処理推進機構:「組織における内部不正防止ガイドライン」より引用

①や②が追記された背景として、オンラインストレージやコミュニケーションツール、社外のサーバーへデータを転送して情報を持ち出すリスクが大きくなったことが考えられます。

端末内に保存するデータは最小限にとどめて、オンラインストレージへ保存することが一般的になったことから、アカウント情報は以前よりも重要な情報になりました。

また、権限の強いアカウント情報を悪用された場合、重要な情報を閲覧、またはダウンロードされるリスクがあります。

内部不正は手法が多様化・複雑化しているものの、基本的には『普段の業務とは異なる怪しい行為』から発生することが多くあります。

内部不正の検知にはNDR「Darktrace」が有効

Darktrace(ダークトレース)は、ネットワークやクラウドなど、さまざまな環境に対する異常通信・行動をリアルタイムに自動検知・可視化するソリューションです。

ルール・シグネチャには頼らず、AIによる機械学習や数学理論を用いた通信分析で自己学習し、通常とは異なる通信パターンを検知することで未知の脅威にも対応することができます。

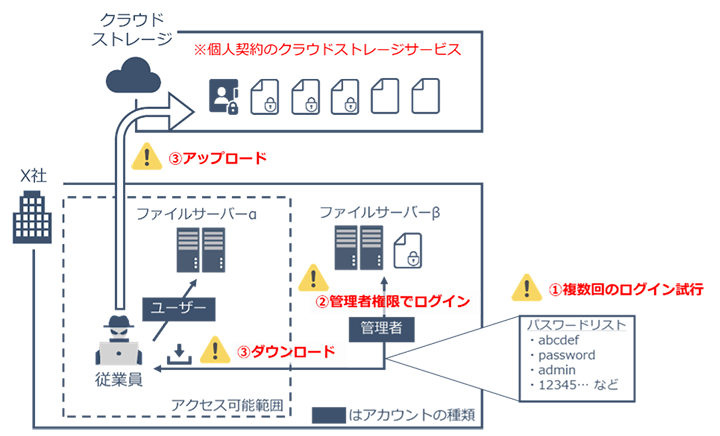

Darktraceでは、普段アクセスしない通信先へアクセスしてファイルをアップロードする通信や、何度も認証を試行する通信、普段は利用しない権限の強いアカウントでのログインなどを検知できます。

普段と異なる通信を検知できると、会社では許可されていない操作による通信を見つけることができます。

Darktraceによる検知アラート例

ここからは、前述のリスクを検知できるDarktraceのアラートの一例をご紹介します。

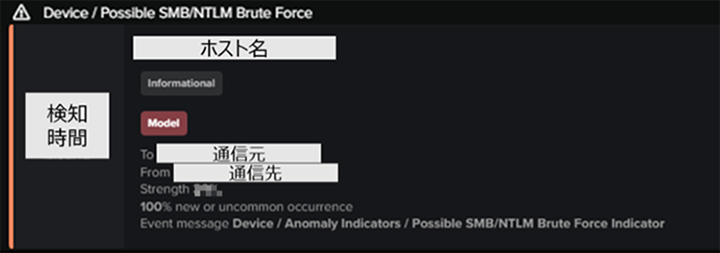

①複数回のログイン失敗

ファイルサーバーに対して短時間で複数回の認証通信が発生しており、その認証の多くが失敗していることから、権限を持たないフォルダーへアクセスを試行している可能性がありました。

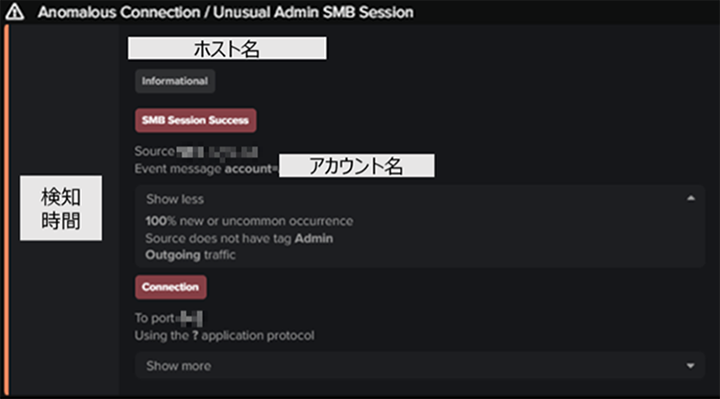

②稀な管理者権限での認証成功

普段は管理者権限を持つアカウントを使用しない端末から、管理者権限を用いてファイルサーバーのSMB認証に成功する通信がありました。

より強い権限のアカウントを使用して、機密情報にアクセスしようとしている可能性がありました。

SMB認証に成功するとファイルサーバーへアクセスが可能になり、ファイルへのアクセスには通信が発生します。

通信が発生するためDarktraceから、どのファイルを読み込んだか、編集したかなどを確認することができます。

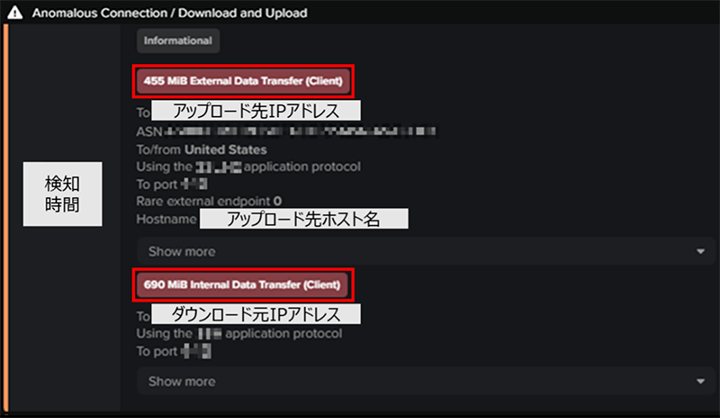

③業務資料の私的持ち出し

会社のファイルサーバーから700MB近い容量のデータをダウンロードした後に、個人向けのクラウドストレージサービスに対して、500MB近いデータをアップロードした通信を検知しました。

通信先は会社で利用が許可されていないクラウドストレージサービスのため、社内ネットワークから通信が行われることは珍しく、Darktraceはこの通信を異常と判断しました。

不審な通信先ではありませんでしたが、普段の通信から逸脱していたため検知しています。

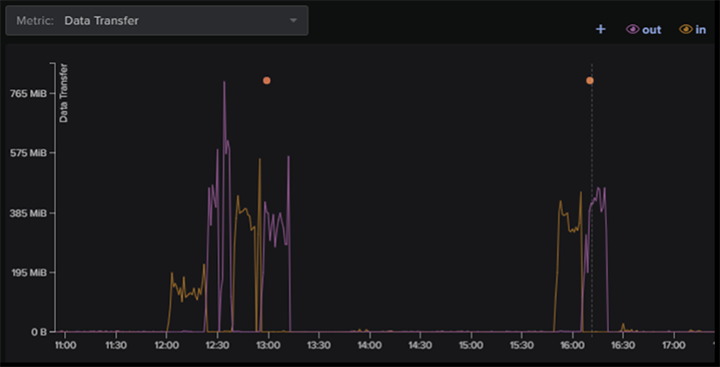

また、データをアップロードしていた時間帯は、グラフから簡単に確認することができます。

さらに、ダウンロードとアップロードの通信は色で区別されています。

対象の時間帯の操作について、端末利用者へヒアリングすることや操作ログの確認で、どのファイルがアップロードされたかも特定することができます。

もし、①から③までの操作が一台の端末で行われた場合、ファイルサーバーへのログインを複数回試行して不正に権限の高いアカウントでログインした後に、大量のファイルを取得してクラウドサービスへアップロードしたことが想定されます。

以上のアラートにより、ユーザーの一連の行動に気づくことができます。

まとめ

Darktraceでは、普段の通信とは異なる内部不正の通信を、ルールやシグネチャに頼らず検知することができます。

また、検知した後に必要な対応や対策を取ることで、情報の流出を未然に防ぐことができます。

「組織における内部不正防止ガイドライン」にもあるように、検知したアラートを基に従業員へヒアリングし、内部不正かどうか判断する運用が重要です。

人の手のみで内部不正を発見することは難しいですが、Darktraceで検知したアラートを基に従業員の行動を確認することは可能です。

内部不正対策では専用のソリューションを導入する場合が多くありますが、Darktraceはサイバー攻撃から社内ネットワークを守ると同時に、内部から発生する不正な通信も検知することできます。

3分でわかる!Darktrace(ダークトレース)

「LANSCOPE プロフェッショナルサービス」は、最新の攻撃手法と最適な対応策を探求するセキュリティプロフェッショナルチームがサービスを提供しています。

おすすめ記事