Written by 夏野ゆきか

目 次

キーロガー(Keylogger)とは、キーボードの入力情報を記録し、不正に取得するマルウェアまたはスパイウェアの一種です。悪用されると、パスワード、クレジットカード情報、機密データなどが盗まれ、第三者に送信される危険があります。

キーロガーには、デバイスにインストールする「ソフトウェア型」と、デバイスに接続する「ハードウェア型」の2種類があり、それぞれ感染経路が異なります。

| キーロガーの種類 | 感染経路 |

|---|---|

| ソフトウェア型 |

● 不審なメールの添付ファイルやリンク ● 無料ソフトのインストール ● 危険なWebサイトへのアクセス |

| ハードウェア型 |

● USBメモリや周辺機器に物理的に接続 ● キーボードの内部に埋め込まれた改造デバイス |

キーロガーに感染しているかどうかを確認する方法は、ソフトウェア型とハードウェア型で異なります。

- ソフトウェア型の検知:アンチウイルスソフトでフルスキャンを実施し、不審なプログラムを検出

- ハードウェア型の検知:USBポートやキーボードの接続部分を目視で確認し、不審な外部デバイスが接続されていないかを確認

キーロガーによって情報が盗まれると、金銭的損失や、盗んだ情報を悪用したなりすましといった二次被害が発生するリスクがあるため、下記のような対策を講じて感染を防ぐことが重要です。

- アンチウイルスソフトを活用する

- 情報セキュリティ教育を行う

- セキュリティキーボードを利用する

- 多要素認証を導入する

- 外部機器の接続制限

本記事では、キーロガーの基本的な仕組みから感染経路、そして具体的な対策や万が一感染してしまった場合の対処法までを徹底解説します。

▼この記事を要約すると

- キーロガーには、ユーザーがキーボードで入力した情報を記録する「入力監視機能」とパソコンやスマートフォンの画面内にある情報を、自動的に画像として保存する「画面キャプチャ機能」がある

- キーロガーに感染すると、「個人・機密情報の漏洩」「認証情報の窃取」「金銭的損失」などの危険性がある

- キーロガーに感染した場合、「身に覚えのない外部機器を取り外す」「アンチウイルスソフトで駆除」などの対処を行う

キーロガーとは

キーロガーとは、ユーザーがキーボードで入力する情報を記録するために開発されたプログラムです。

キーロガーは、デバイスにインストールする「ソフトウェア型」、デバイスに接続する「ハードウェア型」の2種類があります。

本来キーロガーは、デバッグ作業や通信ログを解析するために利用されるものですが、入力履歴を記録できるという特性から、サイバー攻撃に悪用されるケースが増えています。

たとえば、悪意のある攻撃者がキーロガーをターゲットのデバイスに仕掛けることで、アカウントのIDやパスワードを盗み、不正アクセスを行うことが可能です。

また、入力したクレジットカード情報やセキュリティコードを記録されるリスクもあります。

キーロガーの機能

キーロガーには、大きく分けて「入力監視」と「画面キャプチャ」の2つの機能があります。

入力監視

入力監視機能では、ユーザーがキーボードで入力した情報を記録します。

この機能が不正に使用されると、インターネットバンキングやオンラインショッピングサイトで入力したIDやパスワード、さらにクレジットカード情報などの機密情報が盗まれるリスクがあります。

画面キャプチャ

画面キャプチャ機能では、パソコンやスマートフォンの画面内にある情報を、自動的に画像として保存します。

この機能により、キーボード入力の監視だけでは取得できない、詳細な情報を攻撃者に窃取される可能性があります。

キーロガーの感染経路

キーロガーの感染経路は、ソフトウェア型とハードウェア型で異なります。それぞれの感染経路について解説します。

ソフトウェア型キーロガー

ソフトウェア型キーロガーの主な感染経路は以下の3つです。

- 不審なメールの添付ファイルやリンク

- 無料ソフトのインストール

- 危険なWebサイトへのアクセス

不審なメールの添付ファイルやリンクを開くことで、キーロガーがインストールされる危険性があります。また、一見無害に見えるソフトウェアやWebサイトにキーロガーが仕込まれているケースもあるため、注意が必要です。

ハードウェア型キーロガー

ハードウェア型キーロガーは、PCや周辺機器に直接接続されることで動作します。

主にUSB型やケーブル型があり、通常のUSBメモリやキーボード接続用ケーブルと見た目がほぼ同じため、発見が遅れる可能性があります。

特に、不特定多数の人が利用する環境では、見覚えのない外部機器が接続されていないか、定期的に確認することが重要です。

キーロガーの危険性

キーロガーに感染した場合、以下のリスクが生じます。

- 個人・機密情報が漏洩する

- 認証情報が窃取される

- 金銭的損失が発生する

個人・機密情報が漏洩する

キーロガーによって、決済画面のキャプチャや、クレジットカード情報の窃取が行われる可能性があります。また、住所や電話番号などの個人情報が漏洩すると、なりすましやフィッシング詐欺の被害につながる恐れがあります。

企業においては、取引先との機密情報、製品開発に関するデータなどが流出すると、競争力の低下や取引先の信頼喪失につながり、場合によっては損害賠償請求を受けるリスクもあります。

認証情報が窃取される

キーロガーは、ログイン時のキーボード入力の記録やログイン画面のキャプチャを通じて、ID・パスワードを盗むことが可能です。

さらに、多要素認証で使用されるワンタイムパスワード(OTP)や認証コードが送信されるデバイスがキーロガーに感染している場合、これらの情報も盗まれる可能性があります。

認証情報が攻撃者に渡った場合、オンラインバンキングやクラウドサービスへの不正アクセスされる可能性があります。

金銭的損失が発生する

キーロガーによってクレジットカード情報や電子決済のデータが盗まれた場合、不正利用による金銭的損害が発生する可能性があります。

また、オンラインバンキングの認証情報が窃取された場合、不正送金や口座からの不正な引き出しが行われる危険性があります。

キーロガーの検出方法

キーロガーの検出には、ソフトウェア型とハードウェア型で異なるアプローチが必要です。それぞれの検出方法について解説します。

ソフトウェア型キーロガーの検出

ソフトウェア型キーロガーは、アンチウイルスソフトによるスキャンで検出・駆除するのが一般的です。

ただし、無料のアンチウイルスソフトや、既知のマルウェアのみを対象とした製品では、検出できない可能性があります。そのため、高精度な有償のセキュリティソフトの使用が推奨されます。

ハードウェア型キーロガーの検出

ハードウェア型キーロガーは、外部デバイスとして物理的に接続されるため、ソフトウェアによる検出が困難です。目視による確認が主な検出方法となります。

小型化されたキーロガーは目立たない場所に取り付けられることが多く、特にUSBポートやキーボード接続部分を重点的に確認する必要があります。

また、不審な機器や見慣れないアダプターを発見した場合は、直ちにシステム管理者へ報告することが推奨されます。

キーロガーへの対策

キーロガーの感染を防ぐために、以下の対策が有効です。

- アンチウイルスソフトを活用する

- 情報セキュリティ教育を行う

- セキュリティキーボードを利用する

- 多要素認証を導入する

- 外部機器の接続制限

アンチウイルスソフトを活用する

キーロガーを含むマルウェア(悪意のあるソフトウェア)の多くは、外部からの侵入を起点とするため、未然に防ぐ対策が不可欠です。アンチウイルスソフトは、リアルタイム監視や定期スキャンにより、マルウェアの検出・駆除を行い、感染リスクを低減します。

また、近年ではAIを活用した未知の脅威検出に対応した製品も登場しています。従来のシグネチャベースのアンチウイルスでは検出の困難な脅威、マルウェアの侵入も検知することが可能です。

情報セキュリティ教育を行う

従業員のセキュリティ意識が低いと、以下のようなリスクが高まります。

- 不審なメールのリンクや添付ファイルを開いてしまう

- 企業の許可なくフリーソフトをインストールする

このような行動を防ぐために、下記のような情報セキュリティ教育を実施することが重要です。

- サイバー脅威の基礎知識を学ぶ講習

- フィッシングメールの判別トレーニング

- リアルタイムのセキュリティインシデント対応演習

従業員がセキュリティリスクを理解し、適切な対応ができるようになることで、不注意によるキーロガー感染のリスクを大幅に低減できます。加えて、組織全体で統一されたセキュリティポリシーを策定し、従業員が安全な行動を取れる環境を整えることが重要です。

セキュリティキーボードを利用する

セキュリティキーボードとは、画面上に表示された仮想キーボードをマウスでクリックして入力を行う仕組みです。キーボードの物理的な入力を記録されないため、キーロガーによるキー入力の盗聴を防ぐことができます。

ただし、画面キャプチャ機能を持つキーロガーも存在するため、セキュリティキーボードだけでは完全に防御できない可能性があります。そのため、多要素認証(MFA)と併用することで、より高いセキュリティを確保できます。

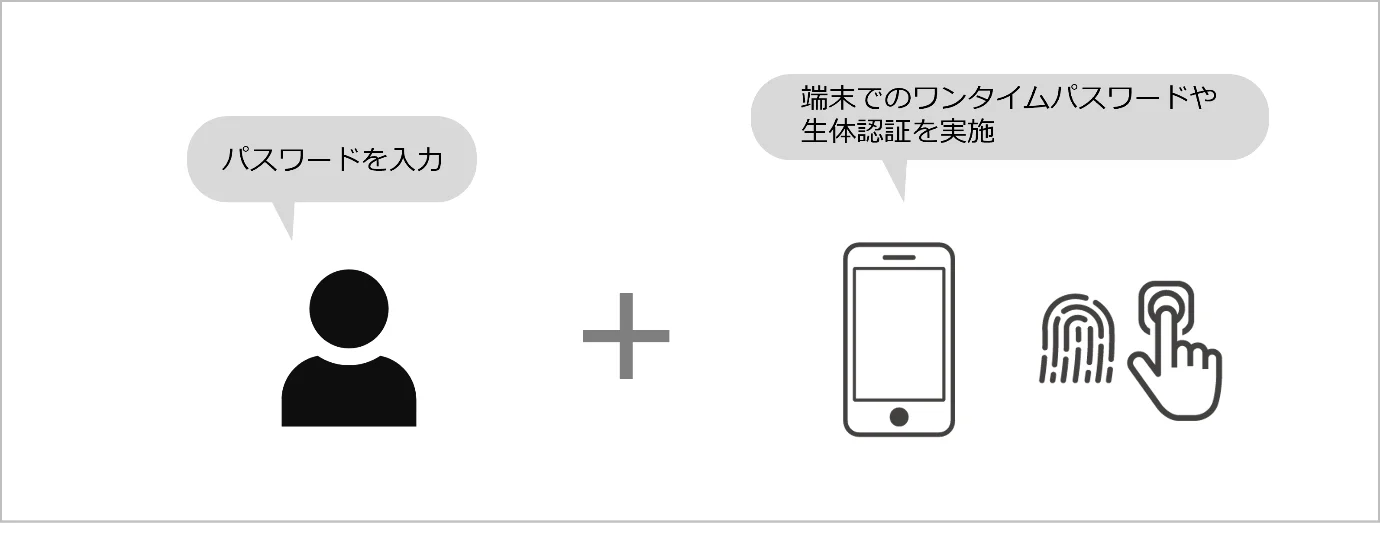

多要素認証を導入する

多要素認証(MFA)とは、通常のID/パスワードによるログインに加え、スマートフォンのワンタイムパスワード(OTP)や、生体認証(指紋・顔認証)を組み合わせた認証方式です。

▼多要素認証のイメージ

多要素認証を導入することで、認証時にパスワード入力に加え、ワンタイムパスワードや指紋認証などの入力が必要となります。よって、仮にパスワードが漏洩しても、攻撃者に不正アクセスされるリスクを低減できます。

ただし、認証コードやワンタイムパスワードを受信するデバイスがキーロガーに感染していた場合、これらの情報も窃取される可能性があります。

より安全性を高めるには、生体認証を併用することが推奨されます。

外部機器の接続制限

外部機器を経由してキーロガーが侵入するケースも多いため、外部機器の接続制限を設けることが有効な対策となります。

外部機器の接続制限を行う際は、以下のポイントを徹底しましょう。

- 接続するデバイスは必ずウイルススキャンを行う

- 管理外デバイスの接続をブロックする設定を導入する

- 社内で認証された機器のみを使用する

特に、USBメモリや外付けストレージの利用には注意が必要であり、すべての外部機器について、ウイルススキャン済みであることを確認しましょう。

キーロガーに感染した場合の対処法

キーロガーの感染が疑われる場合は、以下の対処法を実施しましょう。

- 身に覚えのない外部機器の取り外し

- アンチウイルスソフトによるスキャン

- OSの再インストール

- パスワードを変更して二次被害の防止

1. ハードウェア型かソフトウェア型かを判別

まず、感染原因が「ハードウェア型キーロガー」か「ソフトウェア型キーロガー」か特定します。

ハードウェア型の場合

PCのUSBポートやキーボード、マウスの接続部分を確認し、不審な外部機器が接続されている場合は直ちに取り外してください。

ソフトウェア型の場合

特に不審な外部機器が見当たらなかった場合は、アンチウイルスソフトを使用してシステム全体をスキャンし、キーロガーを検出・駆除します。

2. OSの再インストール

もし、アンチウイルスソフトによる駆除が難しい場合は、OSの再インストールを検討してください。ただし、OSを再インストールするとシステムが初期化されるため、重要なデータが消失する可能性があります。重要なファイルは定期的に外部ストレージやクラウドへバックアップを取ることを推奨します。

3. パスワードの変更(情報漏洩対策)

キーロガー感染が疑われた場合、情報漏洩やクレジットカードの不正利用を防ぐため、直ちに同一のパスワードを設定する、すべてのサービスやアカウントにてパスワードを変更してください。

マルウェア全般のセキュリティ対策なら

「LANSCOPE サイバープロテクション」におまかせ

キーロガーを含むマルウェアを高精度で検知・防御するには、AIを活用したアンチウイルス「LANSCOPE サイバープロテクション」の導入をご検討ください。

本ソリューションでは、未知のマルウェアにも対応可能な2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス ✕ EDR ✕ 監視サービスをセットで利用できる「Aurora Managed Endpoint Defense」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

1.アンチウイルス✕EDR✕監視サービスをセットで利用可能な「Aurora Managed Endpoint Defense」

「LANSCOPE サイバープロテクション」では、EDRのマネージドサービス「Aurora Managed Endpoint Defense」を提供しています。

「Aurora Managed Endpoint Defense 」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

高度なエンドポイントセキュリティ製品を導入しても、適切に運用できなければ意味がありません。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが実施するMDRサービスです。

- 脅威の侵入をブロックするAIアンチウイルス「Aurora Protect」

- 侵入後の脅威を検知し対処するEDR「Aurora Focus」

セキュリティのスペシャリストが徹底したアラート管理をおこなうため、お客様にとって本当に必要なアラートのみを厳選して通知することが可能になり、不要なアラートに対応する必要がなくなります。

また、緊急時にはお客様の代わりにサイバー攻撃へ即時で対応するため、業務負荷を減らし、安心して本来の仕事へ集中していただけます。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

2.各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

「LANSCOPE サイバープロテクション」では、 AI(ディープラーニング)を活用した次世代ウイルス対策ソフト「Deep Instinct」を提供しています。

下記のようなセキュリティ課題をお持ちの企業・組織の方は、 検知率99%以上のアンチウイルス製品「Deep Instinct」の利用がおすすめです。※

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

「Deep Instinct」は、形式を問わずにさまざまなファイルに対応しているため、多様な形式のマルウェアを検知可能です。

「Deep Instinct」は、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

※Unit221B社調べ

万が一、マルウェアに感染した場合は? インシデント対応パッケージにお任せください

「マルウェア感染の疑いがある」「不正ログインの痕跡が見つかった」など、サイバー攻撃を受けた際の迅速な対応が求められる場合は、専門家が支援する「インシデント対応パッケージ」をご活用ください。

インシデント対応パッケージの特長

- フォレンジック調査の専門家が環境を分析し、感染状況や影響範囲を特定

- マルウェアや脅威の封じ込めから復旧支援までをサポート

- 今後のセキュリティ対策に関するアドバイスを提供

「自社で復旧作業を行うのが難しい」「攻撃経路や被害範囲の特定を専門家に任せたい」といった場合に、迅速かつ的確な対応を実現します。

まとめ

本記事では「キーロガー」の基本的な仕組み、感染経路、および効果的な対策方法について解説しました。

本記事のまとめ

- キーロガーには、ユーザーがキーボードで入力した情報を記録する「入力監視機能」とパソコンやスマートフォンの画面内にある情報を、自動的に画像として保存する「画面キャプチャ機能」がある

- キーロガーに感染すると、「個人・機密情報の漏洩」「認証情報の窃取」「金銭的損失」などの危険性がある

- キーロガーに感染した場合、「身に覚えのない外部機器を取り外す」「アンチウイルスソフトで駆除」などの対処を行う

キーロガーは、個人情報や企業機密を窃取する目的で悪用される高度なマルウェアの一種であり、その感染を防ぐためには、適切なセキュリティ対策の実施と徹底した監視が不可欠です。

本記事で紹介した多要素認証の導入、外部デバイスの制限、最新のアンチウイルスソフトの活用といった対策を組み合わせることで、キーロガーによる脅威を最小限に抑えることが可能です。

また、キーロガーを含むサイバー攻撃の手法は日々進化しており、単一の対策では完全な防御は困難です。組織の安全を確保するためにも、システム管理者やセキュリティ担当者は、継続的なリスク評価と適切な対応策の実施を怠らないようにしましょう。

おすすめ記事