Written by WizLANSCOPE編集部

目 次

本記事では、2025年も引き続き猛威を振るう「サプライチェーン攻撃の事例」を紹介します。

サプライチェーン攻撃とは、セキュリティが強固な大企業を標的とするために、その企業が依存する取引先や関連会社など、セキュリティ対策が脆弱なサプライチェーン上の組織を経由して攻撃を仕掛ける手法です。

その危険度の高さから、IPA(情報処理推進機構)が公開した最新の「情報セキュリティ10大脅威」 でも2位に選出されており、サプライチェーン攻撃への対策は企業の必須課題と言えます。

サプライチェーン攻撃は、自社単体のセキュリティ対策だけでは防げません。取引先や関連企業を含めた包括的なリスク管理が不可欠です。企業はサプライチェーン全体のセキュリティ状況を可視化・評価し、適切なリスク管理を行うことが求められます。

この記事では、サプライチェーン攻撃の事例紹介を中心に、改めて近年の動向や対策について紹介します。

▼この記事を要約すると

- 標的企業への直接攻撃ではなく、その企業と取引関係にあるサプライヤーや業務委託先、関連企業を侵害し、そこを踏み台にして標的へと攻撃を仕掛ける手法

- サプライチェーン攻撃の手口には、「ソフトウェアサプライチェーン攻撃」「サービスサプライチェーン攻撃」「アイランドホッピング攻撃」の3つのパターンがある

- サプライチェーン全体のセキュリティ強度を底上げするためには、「セキュリティ状況の把握・評価」「セキュリティ契約の締結」といった対策が有効

サプライチェーン攻撃とは

サプライチェーン攻撃とは、標的である企業・組織に直接攻撃を仕掛けるわけではなく、その標的が依存しているサプライチェーン(供給連鎖)の一部を攻撃する手法です。

価値ある情報を保有している大企業であればあるほどセキュリティ対策を万全に行っているため、直接攻撃を仕掛けても、攻撃の成功は難しくなります。

そのため攻撃者は、大企業のサプライチェーン上にあるセキュリティ体制が脆弱な取引先や関連企業にまずは攻撃を行い、それらを踏み台に標的企業のネットワークへと侵入を試みます。標的企業は外部からの攻撃ではなく、信頼しているパートナー企業を通じた侵害を受けるため、攻撃の発覚が遅れやすく、被害が拡大しやすい傾向にあります。

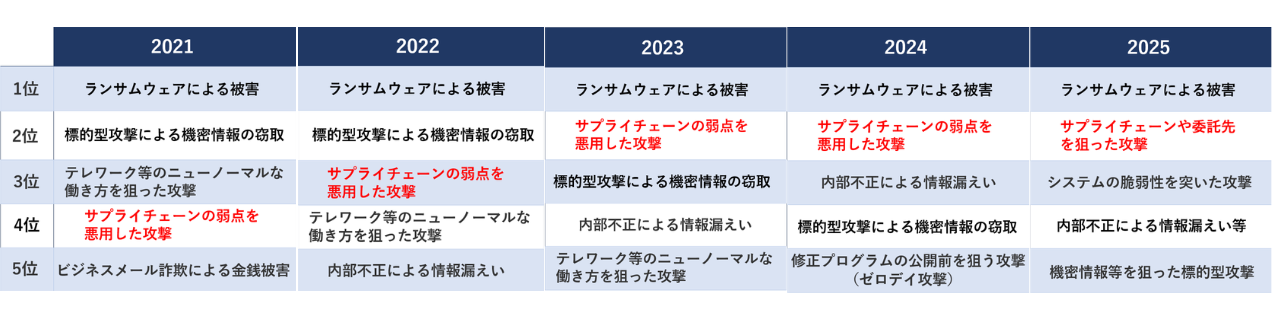

IPAの10大脅威でも、サプライチェーン攻撃は上位に

独立行政法人情報処理推進機構(IPA)が、毎年発表する「情報セキュリティ10大脅威」 では、2019年に初めて「サプライチェーン攻撃」がランクインし、それ以来継続的に上位に選出されています。

特に、2023年から2025年にかけては2位にランクインしており、この攻撃手法の深刻さが伺えます。

サプライチェーン攻撃を防ぐには、自社のセキュリティ対策を強化するだけでは不十分です。取引先や協力会社を含めたサプライチェーン全体のリスクを考慮し、包括的な対策を講じる必要があります。

サプライチェーン攻撃の最新の被害事例7選

サプライチェーン攻撃による被害が拡大しており、さまざまな業界で深刻な影響を及ぼしています。本章では、近年発生した代表的な被害事例を紹介します。

1.業務委託先企業がランサムウェアに感染し、約150万件の個人情報が流出

2024年5月、全国の自治体や企業から印刷・情報処理業務を受託していた業務委託先企業がランサムウェア攻撃を受け、委託元から預かった個人情報が流出する事件が発生しました。本インシデントでは、少なくとも約150万件の個人情報が漏洩した可能性があると報告されています。

調査の結果、VPN機器の脆弱性を悪用した不正アクセスが攻撃の起点となっていました。攻撃者はVPN経由で同社のネットワークに侵入して機密データを窃取。その後、ランサムウェアを展開し、サーバーやPCを暗号化しました。さらに、業務効率化のために適切に削除されるべきデータが残存していたことが、情報漏洩の被害を拡大させた要因となっています。

この事件は、2024年最大規模のサプライチェーン攻撃の一つとなり、セキュリティ管理の不備が指摘される事態となりました。

2.大手SNS企業がサプライチェーン攻撃を受け、約44万件の個人情報が漏洩

2023年11月、大手SNS企業がサプライチェーン攻撃による不正アクセスを受け、ユーザー情報や取引先情報を含む約44万件の個人情報が漏洩しました。

攻撃の発端は、大手SNS企業と技術協力関係にあった企業子会社の、取引先コンピューターがマルウェアに感染したことでした。攻撃者は、比較的セキュリティ対策が脆弱な取引先のネットワークを踏み台にし、技術協力企業のシステムへ侵入。さらに、その企業とシステムを一部共通化していた大手SNS企業のサーバーにも不正アクセスを拡大しました。

このインシデントでは、初回の不正アクセスから一定期間が経過した後に異常が検知されたことから、攻撃者が取引先の正規アカウントを悪用し、正規ユーザーに偽装して、内部システムへアクセスしていた可能性が指摘されています。

3.宿泊予約サイトが不正アクセスを受け、個人情報が漏洩

2023年、世界最大級の宿泊予約サイトがサプライチェーン攻撃を受け、不正アクセスによる個人情報漏洩が発生しました。

攻撃者は、宿泊予約サイトのシステムに直接侵入するのではなく、同サイトに登録している宿泊施設を標的としました。具体的には、旅行者を装ったフィッシングメールをホテルに送信し、メール内の不正なリンクを踏ませることでマルウェアに感染させ、ホテル内のシステムへと侵入。

その後、ホテル担当者が宿泊予約サイトにアクセスする際に使用するアカウント情報(ID/パスワード)を窃取し、正規の認証情報を用いて宿泊予約サイトに不正アクセスを実行したとのことです。

また、攻撃者は宿泊予約サイトの公式システムを悪用し、宿泊予約者に対して正規サイトを装ったフィッシングメールを送信。予約者を偽サイトへ誘導し、クレジットカード情報や個人情報を窃取しました。

4.大手製薬会社の日本法人が不正アクセスされ、約73万人以上の個人情報が漏洩

2024年8月、フランス大手製薬会社の日本法人にて、同社保有のデータベースに対する不正アクセスが発生し、73万3,820人分の医療従事者の個人情報が漏洩しました。不正アクセスの原因は、同社の業務委託先である海外コンサルタントの個人PCが、マルウェアに感染したことです。

コンサルタントが同社のセキュリティポリシーに反し、アクセスIDを勝手に個人PCへ保存していたところ、攻撃者にIDを不正利用され、同社データベースに侵入される事態となりました。

5.大手自動車メーカーの主要サプライヤーがランサムウェアに感染し、

生産に大規模な影響

2022年3月、大手自動車メーカーの国内14工場が操業停止に追い込まれる重大なインシデントが発生しました。この事態の発端は、同メーカーの主要サプライヤーである部品メーカーのサーバーがランサムウェアに感染したことでした。

攻撃者はまず、部品メーカーの子会社が使用していたリモート接続機器の脆弱性を悪用し、子会社のネットワークに侵入。そこから部品メーカーの本社ネットワークへと攻撃を拡大し、ランサムウェアを展開しました。

感染拡大のリスクを抑えるため、部品メーカーは影響範囲を特定するまでの間、社内のすべてのサーバーを停止する措置を実施。この決定が直接的な要因となり、大手自動車メーカーでは約1万3000台の生産遅延が発生しました。

6.大阪の総合病院がランサムウェアに感染し、

電子カルテが一時使用不能に

2022年10月、大阪府立の総合病院がランサムウェアに感染し、電子カルテを含む基幹システムが暗号化される、大規模なセキュリティ事故が発生しました。

攻撃者は、病院に給食を提供する事業者の運営システムに設置されたVPN機器の脆弱性を悪用し、給食事業者のネットワークに侵入。その後、病院のサーバー認証情報を窃取し、リモートデスクトップ通信を利用して、病院の給食管理システムへ不正アクセスを行いました。

さらに、給食管理サーバーと病院内の他のサーバーで認証情報が共通化されていたことが原因で、攻撃者は基幹システム全体に侵入。ウイルス対策ソフトを無効化した上でランサムウェアを展開し、電子カルテシステムや医事会計システムなどを含む、病院の主要なシステムを暗号化しました。

7.海外拠点を経由したサプライチェーン攻撃によるランサムウェア被害

2022年12月、仮設機材の製造・販売を手掛ける企業がサプライチェーン攻撃を受け、グループ全体にランサムウェア「LockBit」が拡散する深刻な被害が発生しました。

攻撃者は、同社のベトナム拠点のサーバーに不正アクセスし、そこを踏み台として国内外のネットワークに侵入。グループ全体にわたりランサムウェアを展開し、9社の子会社にまで影響が及びました。またこの攻撃により、業務システムが停止し、顧客情報や従業員情報を含む機密データが暗号化される事態となりました。

今回、直接標的となったのはセキュリティ対策が比較的脆弱な海外拠点であり。その拠点を経由して本社および子会社に侵入し、サプライチェーン全体を巻き込む大規模な被害へ発展しました。

サプライチェーン攻撃の3つの手口

サプライチェーン攻撃の手口は、下記の3パターンに分類されます。

- ソフトウェアサプライチェーン攻撃

- サービスサプライチェーン攻撃

- アイランドホッピング攻撃

ソフトウェアサプライチェーン攻撃

正規のソフトウェアやパッチにマルウェアを埋め込み、利用者に感染させる攻撃手法です。

開発・配布の段階で不正コードが挿入されることにより、利用者は意図せず感染したソフトウェアをインストールしてしまいます。

サービスサプライチェーン攻撃

標的企業の委託先や外部サービスプロバイダーを狙い、そこから標的企業のネットワークに侵入する手法です。マネージドサービスプロバイダ(MSP)やクラウドプラットフォームなど、複数企業にサービスを提供する事業者は、狙われやすくなります。

システム運用やIT管理を外部業者に委託する企業が増える中、攻撃者は脆弱な関連企業を踏み台にして本来の標的にアクセスします。

アイランドホッピング攻撃

標的企業を直接攻撃するのではなく、その周辺にある関連企業やパートナー企業に攻撃を仕掛け、最終的に本来のターゲットへ侵入する手法です。特に、セキュリティの手薄な子会社や関連企業は標的になりやすい特徴があります。

また、複数の企業を経由することで痕跡を隠しやすく、攻撃の検知が難しいという厄介な点もあります。

サプライチェーン攻撃の対策は全体で行うべき対策

サプライチェーン攻撃のリスクを最小化するためには、自社のセキュリティ対策を強化するだけではなく、サプライチェーン全体の防御力を向上させる仕組みを構築することが求められます。

ここでは、サプライヤーや取引先に対して実施すべき具体的な対策について解説します。

1.取引先のセキュリティ評価と監査

新たな取引を開始する際には、取引先のセキュリティ対策が一定の水準を満たしているか、慎重に評価する必要があります。具体的には、情報セキュリティポリシーの有無、アクセス管理の適切性、ネットワークの防御策、インシデント対応能力、脆弱性管理の徹底などを確認し、リスクが高い場合には改善を求めるべきです。

また、取引が継続する中でも、セキュリティ状況は時間とともに変化するため、定期的な監査やセキュリティ評価を実施し、継続的にリスクを把握することが重要です。特に、クラウドサービスや外部のITベンダーを利用する場合は、提供元のセキュリティ管理体制にも注目し、データの取り扱いルールやアクセス制御の徹底を求める必要があります。

2.取引契約におけるセキュリティ要件の強化

サプライチェーン攻撃のリスクを低減するためには、取引契約においてもセキュリティ対策を義務付けることが重要です。例えば、インシデント発生時の報告義務や監査の受け入れ、セキュリティ違反時の制裁措置などを明記することで、サプライヤー側の対策強化を促すことができます。

また、万が一、インシデントが発生した場合の情報共有の手順を明確にしておくことで、被害拡大を防ぐことができます。

3.インシデント対応体制の構築と情報共有の強化

取引先やサプライヤーと連携し、インシデント発生時の対応フローを事前に定めておくことも重要です。

サプライチェーン攻撃では、被害が発覚するまでに時間がかかることが多く、初動対応の遅れが被害拡大を招くケースが少なくありません。そのため、異常が検知された際の報告ルールを整備し、迅速な情報共有を可能にする体制を構築する必要があります。

また、取引先のCSIRTと連携し、脅威情報や最新の攻撃手法を共有することで、サプライチェーン全体の防御力を向上させることができます。

サプライチェーン攻撃対策に最適な

AIアンチウイルス「LANSCOPE サイバープロテクション」

サプライチェーン攻撃の多くは、取引先のセキュリティの脆弱性を突いた不正アクセスやマルウェア感染によって発生。特にPCやサーバー、VPNといったエンドポイントが主要な攻撃対象となります。

AIアンチウイルス「LANSCOPE サイバープロテクション」は、未知・亜種のマルウェアに対応する2種類のエンドポイントセキュリティを提供し、サプライチェーン攻撃からの防御を強化します。

1.アンチウイルス✕EDR✕監視サービスをセットで利用可能な「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

たとえば、「アンチウイルスとEDRを両方使いたい」「できるだけ安価に両機能を導入したい」「EDRの運用に不安がある」などのニーズをお持ちの企業の方には、エンドポイントセキュリティを支援する「Auroraシリーズ」の導入が最適です。

「Auroraシリーズ」では、以下の3つのサービスをお客様の予算や要望に応じて提供します。

- 最新のアンチウイルス「Aurora Protect」

- EDR「Aurora Focus」

- EDRを活用した監視サービス「Aurora Managed Endpoint Defense」

高精度なアンチウイルスとEDRの併用が可能となり、セキュリティの専門家が24時間365日体制で監視をおこなうことで、マルウェアから確実にエンドポイントを守ります。

アンチウイルスのみ、またはアンチウイルス+EDRのみの導入など、柔軟な対応も可能です。詳細は以下のページをご覧ください。

2. 各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

以下のニーズをお持ちの企業・組織の方は、AIのディープラーニング技術を活用し、未知のマルウェアを高い精度でブロックする、次世代型アンチウイルス「Deep Instinct」がおすすめです。

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

ファイル形式を問わず対処できる「Deep Instinct」であれば、多様な形式のマルウェアを形式に関係なく検知可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

万が一、マルウェアに感染した場合は?迅速な復旧を実現する「インシデント対応パッケージ」

「マルウェアに感染したかもしれない」 「サイトに不正ログインされた痕跡がある」 など、サイバー攻撃を受けた事後に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業をおこなうのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

サプライチェーンのリスク管理を支援「Panorays」

SaaS型のセキュリティリスク評価システム「Panorays」は、サプライチェーン全体の脆弱性を可視化し、リスクの迅速な特定・管理をサポートします。

Panoraysでは、外部評価と内部評価を組み合わせ、より正確なリスク評価を実施。外部評価では取引先が公開しているIT資産をスキャンし、脆弱性や攻撃対象領域を特定。内部評価ではセキュリティ調査票をオンラインで収集・分析し、取引先の対策状況を可視化します。

また、自動モニタリング機能により、サプライヤーのセキュリティ状態の変化を継続的に監視し、リスクの増減を即座に把握。サプライヤーを含む、包括的なセキュリティリスク管理の実現を支援します。

まとめ

本記事では、サプライチェーン攻撃の概要、攻撃手法、近年の被害事例について解説しました。

本記事のまとめ

- サプライチェーン攻撃とは、標的となる企業や組織を直接攻撃するのではなく、その企業が依存するサプライチェーン(供給連鎖)上の関連組織を侵害し、間接的に標的へ攻撃を行う手法

- 代表的な手口として、「ソフトウェアサプライチェーン攻撃」「サービスサプライチェーン攻撃」「アイランドホッピング攻撃」の3種類がある。

- サプライチェーン全体のセキュリティを強化するためには、取引先のセキュリティ状況の把握・評価や、インシデント対応フローを明確にしたセキュリティ契約の締結が重要

サプライチェーン攻撃は、自社のセキュリティ対策を強化するだけでは防ぐことができません。取引先や子会社、業務委託先に対して定期的なセキュリティ評価を実施し、リスクを可視化・管理することで、サプライチェーン全体の防御力を向上させることが不可欠です。

おすすめ記事