Written by WizLANSCOPE編集部

目 次

標的型攻撃メールは、ターゲットである企業・組織の取引先情報などを入念に調べ、送信元や内容を巧妙に偽装して送られてきます。

昨今ではAIを用いて自然な文面が作られるケースもあり、従業員がメールを開封してしまうリスクが高まっています。

標的型攻撃メールへの適切な対策を講じるためには、「どういった内容のメールが送られてくるのか」「メールを開いたらどのような被害に遭ってしまうのか」などを理解しておくことが大切です。

本記事では、標的型攻撃メールの文面例や実際の被害事例を解説します。

▼本記事でわかること

- 標的型攻撃メールの文面例

- 標的型攻撃メールによる被害事例

- 標的型攻撃メールへの対策

また、高度化・巧妙化が見られる標的型攻撃メールを防ぐ方法として、「LANSCOPE サイバープロテクション」のセキュリティソリューションも紹介しています。

企業・組織のセキュリティ強化を目指す担当者の方は、ぜひご確認ください。

標的型攻撃メールの概要と手口

標的型攻撃メールとは、重要な情報の窃取を目的に、特定の企業・組織に送られるメールを指します。

メールには、マルウェア(悪意のあるソフトウェアやコードの総称)を仕込んだ添付ファイルや不正なサイトに誘導するリンクが含まれており、受信者にファイルやリンクを開かせることで、マルウェアに感染させ、情報資産を盗もうとします。

標的型攻撃メールの厄介な点としては、以下が挙げられます。

- ターゲットと近しい関係にある取引先・社内関係者や信頼性の高い公的機関などを装う

- 業務上の連絡など、受信者が自然とリンクや添付ファイルを開いてしまうような内容になっている

年々巧妙化する標的型攻撃メールの被害にあわないためには、実際の文面例や被害事例などを知り、企業・組織全体で対策を講じる必要があります。

標的型攻撃メールの文面例

標的型攻撃メールへの理解を深めるために、文面例を4つ紹介します。

- 社内連絡や取引先を装った標的型攻撃メール

- 公的機関を装った標的型攻撃メール

- 外部サービスを装った標的型攻撃メール

- プラント関連事業者を狙った標的型攻撃メール

どのメール文面も、珍しいものではありません。

攻撃が仕掛けられたメールと本物のメールを見分けるためにも、文面例を確認していきましょう。

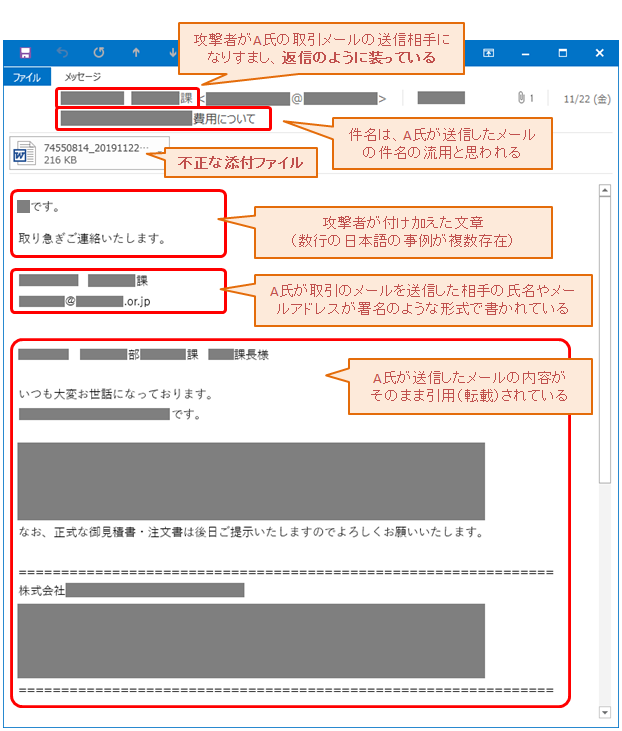

社内連絡や取引先を装った標的型攻撃メール

まずは、社内連絡や取引先など、仕事で関わる相手を装った標的型攻撃メールの例を紹介します。

下記のメールは、ターゲットが過去に送信したメールへの「返信」のように見せかけた文面になっています。

出典:IPA│Emotet(エモテット)攻撃の手口(2023年6月29日)

攻撃者は、ターゲットが過去にやり取りしたことのある相手を装ったり、実際に使われた件名を流用したりするケースもあります。

なお、このメールに添付されているWordファイルには、マクロが仕込まれており、開くとマルウェア(Emotet)に感染する恐れがあります。

昨今の標的型攻撃メールは、文面が自然な日本語になっていることに加えて、社内のプロジェクト名や社内システムの固有名が記載されているケースもあります。

そのため、受信者が誤って添付ファイルを開いてしまう可能性が高まっているといえるでしょう。

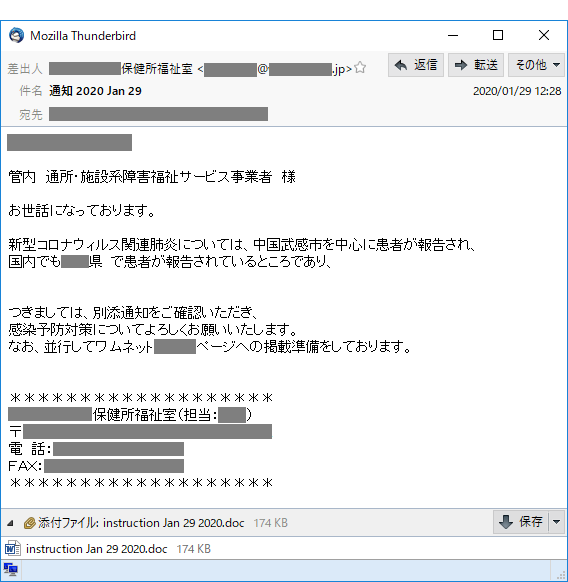

公的機関を装った標的型攻撃メール

2020年1月には、保健所を装った標的型攻撃メールが確認されています。

公的機関の名前を悪用するだけでなく、「新型コロナウイルス」など、注目を集めている話題を持ち出すことで、受信者に悪意のあるマクロ付きのWord文書を開かせようとする手口が使われています。

出典:IPA│新型コロナウイルスを題材とした攻撃メールの例(2020年1月30日)

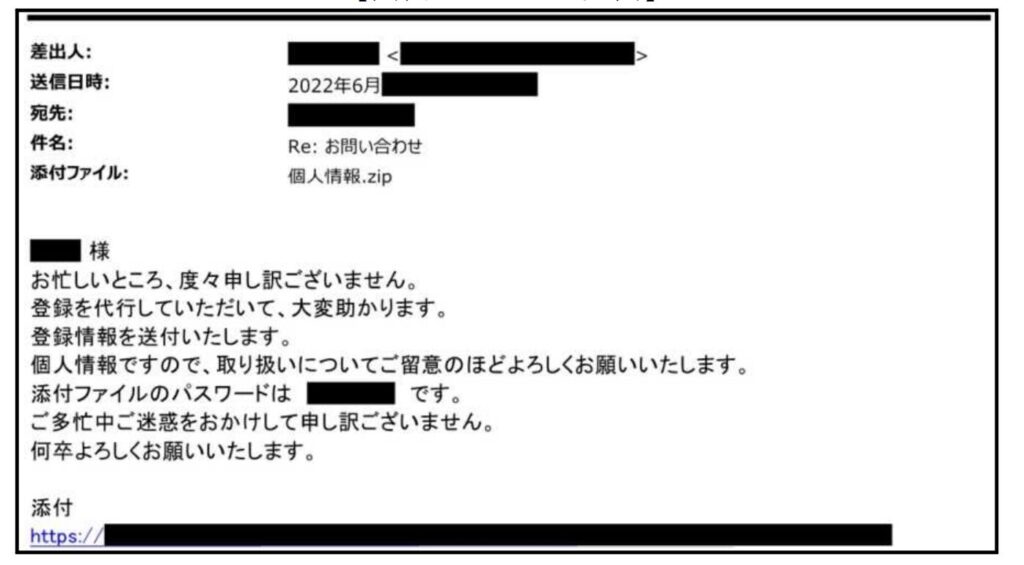

外部サービスを装った標的型攻撃メール

外部サービスを装ったメールが届くケースも報告されています。

このメールは、あたかも登録代行を利用したかのような内容を装い、シンクタンクに送られた標的型攻撃メールです。

自然な文面で、マルウェアが仕掛けられた添付ファイルを開くように誘導しています。

出典:警察庁│令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について(2022年9月15日)

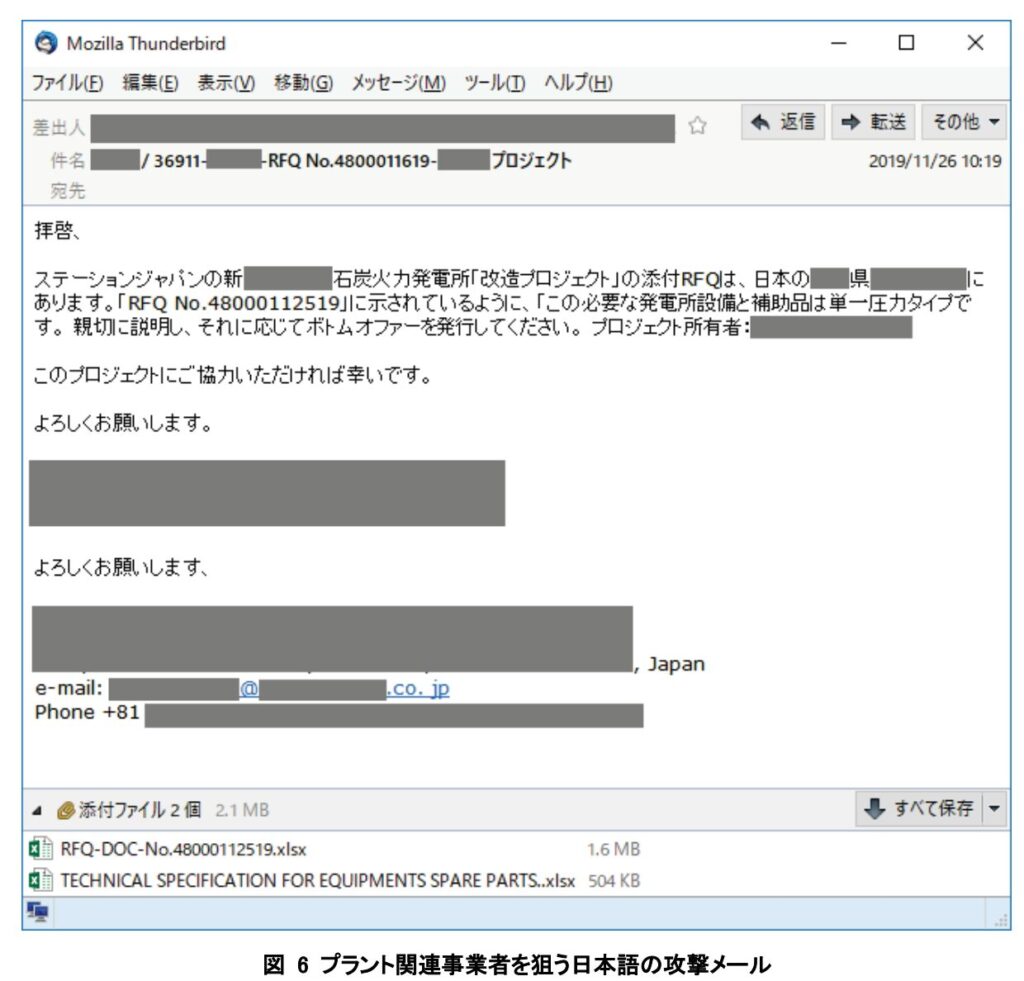

実在する企業名を語った標的型攻撃メール

実在する企業名をかたり、偽プロジェクトの提案および見積もり依頼を装って添付ファイルを開かせようとする手口も報告されています。

プラント関連事業者を狙ったこのメールは、継続的に複数回観測されており、不審な点が少ないことから、一定の知識を持った攻撃者によって仕掛けられたことが考えられます。

また、継続して観測されているメールはいずれも英語で作られていましたが、「日本語化」が見られたことで、攻撃者の狙いがどこにあるのかの調査が進められている事例です。

出典:IPA|サイバー情報共有イニシアティブ(J-CSIP) 運用状況(2020年1月31日)

標的型攻撃メールの被害事例

国内で発生した標的型攻撃メールによる被害事例を4つ紹介します。

標的型攻撃メールによってアカウント情報を窃取された事例

2024年11月、ある大学の教職員あてに多数の標的型攻撃メールが送られ、一部職員のアカウント情報が窃取される事件が発生しました。

このメールには、当該大学の認証サイトに酷似した不正なサイトへ誘導するリンクが埋め込まれていたことがわかっています。

被害に遭った大学は、窃取された情報を即日無効化し、情報漏洩の発生を防いでいます。

マルウェアに感染し、個人情報が漏洩危機にさらされた事例

2023年10月、ある大学の教職員が在宅勤務中に使用していたPCがマルウェアに感染し、約4,300件の個人情報が漏洩危機にさらされました。

マルウェアに感染した原因は、教職員のもとに届いた標的型攻撃メールです。

教職員は、実在する組織の担当者をかたる人物から講演依頼のメールを受信し、日程調整のためにやり取りをしていたメールに記載されたURLにアクセスしたことで、マルウェアに感染しました。

「講演が中止になった」と連絡を受けたことでやり取りは終了したため、マルウェアの感染に気がつくことができなかったとされています。

また当該大学は、大学関係者の個人情報が盗まれた可能性があるが、二次被害は確認されていないと発表しています。

不正アクセスで、最大793万人分の個人情報が流出危機に見舞われた事例

2016年6月、大手旅行代理店のサーバが不正アクセスを受け、最大約793万人分の個人情報が流出した可能性があることが発表されました。

事の発端は、同社のグループ会社がWebサイトで公開していた代表メールアドレス宛てに届いた標的型攻撃メールとされています。

メールアドレスのドメインは、取引のある航空会社系列の販売会社のもので、件名が「航空券控え 添付のご連絡」とされていたことから、オペレーターが攻撃メールと気がつかずに添付ファイルを開封し、これによりマルウェアに感染しました。

この結果、有効期限内のパスポート情報などが漏洩する事態となりました。

標的型攻撃メールで100万件以上の個人情報が流出した事例

2015年6月、ある公的機関に標的型攻撃メールが送信され、100万件以上の個人情報が流出したことが発表されました。

攻撃メールには「『厚生年金基金制度の見直しについて(試案)』に関する意見」というタイトルのファイルが添付されており、そのファイルに「Emdivi」と呼ばれる第三者からの遠隔操作を可能とするウイルスが仕掛けられていました。

職員がこの添付ファイルを開封したことでウイルスに感染。結果として、「氏名」「住所」「生年月日」「基礎年金番号」が流出する事態となりました。

この機関には、複数回標的型攻撃メールが仕掛けられており、隔離対応が取られていましたが、経緯の情報共有が十分にされていなかったことで、被害が拡大してしまいました。

標的型攻撃メールへの対策

標的型攻撃メールの被害を防ぐ方法を4つ紹介します。

- メールセキュリティの強化

- アンチウイルスソフトの導入

- ペネトレーションテストの実施

- 従業員への攻撃メール訓練やセキュリティ教育の実施

標的型攻撃メールの被害に遭うと、顧客情報や社内の機密情報など、さまざまな重要情報が流出し、悪用される恐れがあります。

日頃からセキュリティ対策を強化し、標的型攻撃メールの被害を未然に防ぎましょう。

メールセキュリティの強化

巧妙な標的型攻撃メールへの対策として、メールセキュリティ製品の導入が効果的です。

メールセキュリティ製品には、メールをスキャンし、添付ファイルやリンクに潜むマルウェアを隔離または削除できる機能や、なりすましメールを防ぐための認証機能などが搭載されています。

メールをスキャンすることで、誤って標的型攻撃メールを開いてマルウェアに感染するリスクを低減できるでしょう。

アンチウイルスソフトの導入

万が一、標的型攻撃メールがメールセキュリティ製品をすり抜けたとしても、アンチウイルスソフトを導入しておけば、メールに仕掛けられたマルウェアの侵入を防御できる確率が高まります。

近年では、未知のマルウェアが使用されるケースも多いため、未知・亜種のマルウェアにも対応できる「AI搭載型の最新のアンチウイルスソリューション」が登場しています。

「LANSCOPE サイバープロテクション」では、未知のマルウェアを検知・ブロックする、2種類のAIアンチウイルスを提供しています。

本記事の後半で紹介するので、ぜひご確認ください。

ペネトレーションテストの実施

ペネトレーションテストとは、攻撃者の視点からシステムに対して実際に攻撃を仕掛け、現行の防御策が有効かを検証するものです。

外部からアクセスできない社内システムを構築していても、標的型攻撃メールを起点に侵入されてしまうケースがあります。

このようなケースを防ぐためには、ペネトレーションテストを実施し、攻撃に利用されそうな脆弱性を特定することが効果的です。

脆弱性を特定することで、適切な対策を講じることが可能になり、堅牢なセキュリティ体制を構築することができるでしょう。

従業員への攻撃メール訓練やセキュリティ教育の実施

攻撃者は、ターゲットの組織情報や取引先情報などを入念に調べたうえで攻撃メールを送ってくるため、従業員が標的型攻撃メールだと気がつかずに開封してしまうリスクが非常に高いです。

メールセキュリティ製品やアンチウイルスソフトの導入も重要ですが、あわせて従業員一人ひとりのセキュリティ意識を高めることが重要です。

情報セキュリティ教育を定期的に実施し、実際のサイバー攻撃の手口について共有したり、メール訓練を実施したりすることで、攻撃メールを見分ける力を養うことができるでしょう。

標的型攻撃メール対策に「LANSCOPE サイバープロテクション」

「LANSCOPE サイバープロテクション」では、未知のマルウェアを検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス×EDR×監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense(旧:CylanceMDR)」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

世界トップレベルの専門家によるMDRサービス「Aurora Managed Endpoint Defense」

「LANSCOPE サイバープロテクション」では、EDRのマネージドサービス「Aurora Managed Endpoint Defense」を提供しています。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが運用するMDRサービスです。

- 脅威の侵入をブロックする「AIアンチウイルス」

- 侵入後の脅威を検知し対処する「EDR」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立することができます。

しかし実際は、「EDRによるセキュリティ監視に手が回らない」「アンチウイルスとEDRの併用ができていない」というケースも多いです。

このような課題をお持ちの企業・組織の方に、「Aurora Managed Endpoint Defense」は、「高度なエンドポイントセキュリティ製品」と、その製品の「監視・運用サービス」をセットで提供します。

高精度なアンチウイルス・EDRを併用できることに加え、セキュリティのプロが24時間365日監視をおこなうため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

また、 「LANSCOPE サイバープロテクション」は、 アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な運用も可能です。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

各種ファイル・デバイスに対策できるNGAV「Deep Instinct(ディープインスティンクト)」

次に、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」を紹介します。

たとえば、以下のような課題をお持ちの企業・組織の方には、「Deep Instinct」が効果を発揮します。

- 未知のマルウェアも検知したい

- 実行ファイル以外の様々なファイルにも、対応できる製品が良い

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなく、ExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。

ファイル形式を問わず対処する「Deep Instinct」であれば、高度化・巧妙化するマルウェアも、高い精度で検知し、防御することが可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

「Deep Instinct」についてより詳しく知りたい方は、下記のページをご確認ください。

マルウェアに感染してしまった場合は「インシデント対応パッケージ」にお任せください

「マルウェアに感染してしまったかも」 「サイトに不正ログインされた痕跡がある」 など、サイバー攻撃の被害が発覚した場合、いち早く対応し、復旧させる必要があります。

サイバー攻撃の被害を最小限に抑える方法として、プロがお客様に代わって脅威に対処する 「インシデント対応パッケージ」 の利用がおすすめです。

「LANSCOPE サイバープロテクション」の「インシデント対応パッケージ」では、フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定します。

また、調査後は、封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスも提供します。

「自社で復旧作業をおこなうのが難しい」「攻撃の感染経路や影響範囲の特定をプロに任せたい」というお客様は、ぜひご検討ください。

「インシデント対応パッケージ」については、下記のページで詳しく紹介しています。

セキュリティ対策の強化には「LANSCOPE プロフェッショナルサービス」

「LANSCOPE プロフェッショナルサービス」では、標的型攻撃メールをはじめとするさまざまな攻撃の対策に有効なセキュリティソリューションを提供しています。

本記事では、サイバー攻撃から自社を守るために有効なセキュリティソリューション「Panorays」と「サイバーリスク健康診断」をご紹介します。

「Panorays(パノレイズ)」 とは、SaaS型のセキュリティリスク評価システムです。

自社に関連するサプライヤーの資産情報を自動収集し、サプライチェーン全体のセキュリティ対策状況を可視化するシステムで、攻撃の潜在的リスクの把握に役立ちます。

「サイバーリスク健康診断」は、この「Panorays」を利用した診断で、攻撃者の視点で自社のセキュリティリスクを可視化し、適切な対策をサポートするサービスです。

チェック・診断・社内ヒアリング・レポート作成までの作業を最短2週間で提供可能なため、サイバーリスクの把握を迅速におこないたい企業の方におすすめです。

「LANSCOPE プロフェッショナルサービス」は、そのほかにもさまざまな脆弱性診断を提供しています。

そのほかの診断についてより詳しく知りたい方は、下記のページをあわせてご確認ください。

まとめ

本記事では「標的型攻撃メールの事例」をテーマに、実際の文面例や国内で発生した被害事例などを解説しました。

本記事のまとめ

- 標的型攻撃メールとは、重要な情報の窃取を目的に、特定の企業・組織に送られるメールである

- 標的型攻撃メールは年々巧妙化しており、ターゲットが過去に送信したメールへの「返信」のように見せかけるものや、社内連絡を装ったものが報告されている

- 標的型攻撃メールの被害を防ぐためには、メールセキュリティ製品やアンチウイルスソフトの導入とあわせて、従業員のセキュリティ意識の底上げもおこなうことが重要である

- 標的型攻撃メールをはじめとするさまざまな未知・亜種のサイバー攻撃の被害を防ぐためには、AIアンチウイルスの活用が効果的である

標的型攻撃メールは、年々高度化・巧妙化しており、一目見ただけで攻撃メールだと判別するのは困難です。

安易に開封してしまうと、マルウェアに感染し、機密情報の漏洩や他デバイスへの横展開も懸念されるため、日頃からのセキュリティ対策強化が求められます。

個人の判断や一時的な対策に頼るのではなく、メールセキュリティの強化やデバイスの防御、体制の見直しや教育の継続など、複数の対策を組み合わせて、リスクの最小化を図りましょう。

本記事で紹介した「LANSCOPE サイバープロテクション」 のAIアンチウイルスを導入して、セキュリティ体制の強化を目指してください。

おすすめ記事