Written by 伏見みう

目 次

ビジネスメール詐欺とは、企業の取引先や自社の経営者などになりすまして偽のビジネスメールを送信し、金銭をだまし取ることを目的としたサイバー攻撃の手口です。

FBIによれば、2016年6月から2021年12月までにインターネット犯罪苦情センター(Internet Crime Complaint Center:IC3)等に報告されたビジネスメール詐欺件数は全米50州と177か国で241,206件、被害総額は未遂を含めて約433億米ドルにのぼったことが明らかになりました。

このような甚大な金銭的被害をもたらすビジネスメール詐欺にあわないためにも、企業・組織においては、強力なアンチウイルスソフトやネットワーク環境を監視する「NDR」「SIEM」の導入、電子署名機能の活用といった対策を行うようにしましょう。

もしも被害にあってしまった場合は、速やかに以下の対処を行ってください。

- 1.送金のキャンセル・組み戻し手続き

- 2. 状況の把握、証拠の確保

- 3. ウイルスチェック・パスワードの変更

- 4. 原因調査

- 5. 社内外への注意喚起・情報共有

この記事ではビジネスメール詐欺の手口や被害事例、対策方法などについて解説します。

▼この記事でわかること

- ビジネスメール詐欺とは、企業・組織に偽のビジネスメールを送りつけ、金銭をだまし取る詐欺行為

- ビジネスメール詐欺の代表的な手口としては、「取引先との請求書」を偽装する、経営者層になりすます、盗んだメールアカウントを悪用する、社外の「権威のある第三者」になりすますなどがある

- 攻撃者はビジネスメール詐欺を行うために、マルウェアの利用、不正アクセス、SNSの監視などによって情報を不当に入手する

- もしもビジネスメール詐欺にあってしまった場合は、詐欺に気付いた時点で直ちに送金のキャンセル・組み戻し手続きを行い、ウイルスチェック、パスワードの変更、原因調査、社内外への注意喚起・情報共有なども行うことが重要

- 個人でできるビジネスメール詐欺対策としては「アカウント情報を適切に管理する」「OSは常に最新の状態にしておく」「メールアドレスと本文をよく確認する」「添付ファイルや記載されているリンクは不用意に開かない」などがある

- 企業が行うべきビジネスメール詐欺対策には、「メール以外の方法でも取引先に確認を取る」「ネットワーク検知の製品を導入する」「電子署名機能を活用する」「強力なアンチウイルスソフトを導入する」などがある

ビジネスメール詐欺とは

ビジネスメール詐欺(Business Email Compromise|BEC)とは、企業・組織に偽のビジネスメールを送りつけ、金銭をだまし取ることを目的とした詐欺行為のことです。

ビジネスメール詐欺の手口としては、

- ・攻撃者が取引先の担当者になりすまして偽の請求書を送り、入金を促す

- ・攻撃者が自組織の経営者になりすまして財務・経理部の従業員に巧妙なメールを送って入金を促す

といったものが代表的です。

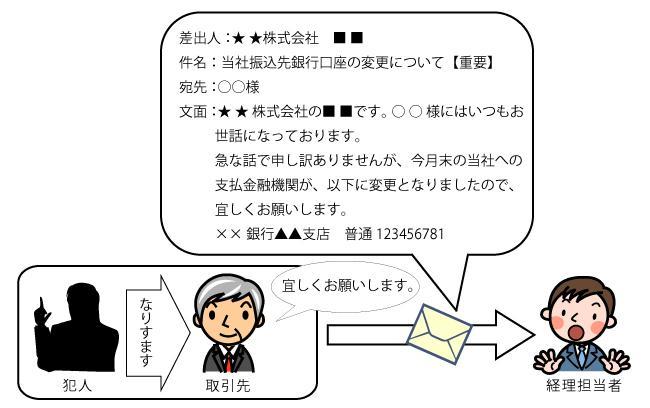

▼取引先になりすました「ビジネスメール詐欺」の例

ビジネスメール詐欺にあうと、多額の金銭をだまし取られるだけでなく、重要な情報(取引を行っているメールの内容・経営者の名前・従業員のメールアドレスなど)を窃取される危険性もあります。

ビジネスメール詐欺の手口は年々巧妙になっているので、企業で金銭をやり取りする財務・経理の担当者だけでなく、従業員全体でビジネスメール詐欺について知り、その対策を講じる必要があります。

ビジネスメール詐欺の被害額は世界的に増加傾向

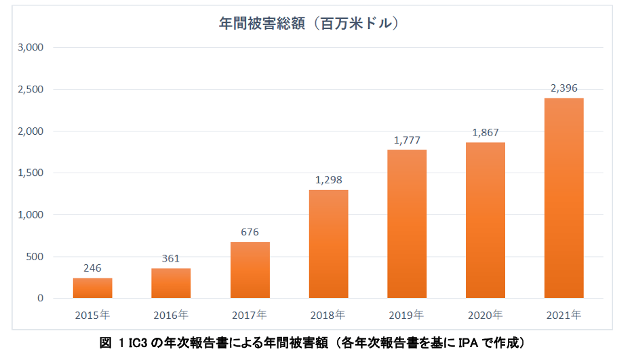

アメリカ連邦捜査局(Federal Bureau of Investigation:FBI)は、2016年6月から2021年12月までにインターネット犯罪苦情センター(Internet Crime Complaint Center:IC3)等に報告されたビジネスメール詐欺件数を報告しました。

その結果、被害件数は全米50州と177か国で241,206件、被害総額は未遂を含めて約433億米ドルにのぼり、甚大な金銭的被害が発生したことが明らかになりました。

ビジネスメール詐欺における被害額は、下のグラフに示す通り2016年以降、増加傾向となっています。

出典:IPA|ビジネスメール詐欺(BEC)の特徴と対策(2022年9月28日)

「情報セキュリティ10大脅威2024」では8位にランクイン

世界的な脅威となっているビジネスメール詐欺は、日本国内でもその危険性が注目されています。

独立行政法人情報処理推進機構(IPA)が、2023年「社会的に影響の大きかった情報セキュリティ事案」を選出した「情報セキュリティ10大脅威 2024」では、「8位」にランクインする結果となりました。

| 順位 | 脅威の内容 |

|---|---|

| 1位 | ランサムウェアによる被害 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 |

| 3位 | 内部不正による情報漏えい |

| 4位 | 標的型攻撃による機密情報の窃取 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) |

| 6位 | 不注意による情報漏えい等の被害 |

| 7位 | 脆弱性対策の公開に伴う悪用増加 |

| 8位 | ビジネスメール詐欺による金銭被害 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) |

出典:IPA|情報セキュリティ10大脅威 2023(2024年1月24日)

近年のビジネスメール詐欺は「本物の取引先のメールアドレスを使用する」「本文に自然な日本語が用いられ、本物と見分けがつかない」など、従来に比べてより手口が巧妙化しています。

企業・組織は「いつでも被害者になりうる」という危機意識を強く持ち、適切な対策に取り組む必要があります(対策案については以降でご紹介します)。

ビジネスメール詐欺の5つの手口

ここではビジネスメール詐欺の代表的な5つの手口について説明します。

- 1.「取引先との請求書」や「取引口座」を偽装する手口

- 2. 経営者層などになりすます手口

- 3. 盗んだメールアカウントを悪用する手口

- 4. 社外の「権威のある第三者」になりすます手口

- 5. 詐欺の準備行為として、情報を詐取する手口

1.「取引先との請求書」や「取引口座」を偽装する手口

攻撃者はなんらかの方法で、現在進行している取引先との請求に関するやり取りや、担当者のメールアドレスを盗み見て巧妙な偽メールを送信します。

具体的には「以前送った請求書に誤りがあった」「振込口座が変わった」などと伝え、攻撃者が用意した偽口座に、改ざんされた請求書分の支払いを要求します。

また自組織の従業員になりすまし「取引先の情報が変わったから」と、偽の請求書を送付してくるケースも報告されています。

2. 自社の経営者層などになりすます手口

攻撃者は事前に企業の幹部や経営者のメールアドレスを調べて、財務・経理など金銭を扱う部署の従業員にメールを送ります。

具体例として「子会社の買収案件がまとまったので、早急に指定する口座に資金を振り込んでほしい」などと伝え、攻撃者が用意した口座に入金を促すケースがあります。

また「こちらの案件は機密扱い」「まだ極秘事項」などの文面を付け加え、メールを受信した担当者が誰にも相談しないように仕向ける手口も多く報告されています。

3. 盗んだメールアカウントを悪用する手口

メールアカウントのID / パスワードを複数サービスでも使いまわすと、1つのサービスでID/パスワードが漏洩した場合、「パスワードリスト攻撃※」などによって不正ログインに悪用される可能性があります。

※パスワードリスト攻撃…攻撃者が何らかの手法で入手した「ユーザーIDとパスワードの組み合わせ」のリストを使い、正規ルートからシステムやサービスへの不正ログインを試みる攻撃

攻撃者はメールアカウントを不正ログインによって乗っ取り、取引実績のある担当者に偽のメールを送信します。

具体的には「今月の当社への支払いですが、以下の口座に変更になりました」などといって、攻撃者が用意した口座に入金を促すケースがあります。

正規のメールアカウントを乗っ取っていることから、通常の取引メールと見分けがつきづらい点が厄介な犯行です。

4. 社外の「権威のある第三者」になりすます手口

例えば、顧問弁護士になりすました攻撃者が財務・経理部の担当者に送金指示メールを送る、というのがよくあるケースです。

経営者層になりすます手口と同様、「緊急である」「機密案件である」ことを強調してくる傾向にあります。

参考:【注意喚起】偽口座への入金を促す“ビジネスメール詐欺”の手口

犯行のため「入念に準備を行う」のもビジネスメール詐欺の特徴

得られるリターン(金銭)が大きいことから、事前に入念な情報収集や攻撃準備を行う点も、ビジネスメール詐欺ならではの特徴です。

攻撃者はターゲットを信用させるため、取引先や所属企業の経営者に関する情報(取引先のメールアドレス、経営者の名前、直近の取引内容など)を、以下のような手法で不正に取得します。

▼メール詐欺に利用する情報を盗む方法の例

マルウェアの利用

業務用のパソコンやスマートフォンにマルウェアを感染させ、個人情報を盗み取る。

マルウェアの中には標的のメールアカウントへ侵入し、直近のやり取りの内容や取引先のメールアドレス情報を不正に盗むものが存在する

不正アクセス

企業のメールサーバーに不正にアクセスし、メールアカウントの乗っ取りや、直近の送受信内容を盗み見る

ソーシャルエンジニアリング

担当者を装って電話し、メールやシステムのログイン情報を聞き出す、あるいは身内がノートパソコンを盗み見て、ログイン情報を不正に取得するなどの方法がある

大手航空会社ではビジネスメール詐欺で3.8億円の被害に

大規模な「ビジネスメール詐欺」の被害事例として、日本の大手航空会社がビジネスメール詐欺により、約3.8億円をだまし取られたという事件がありました。

犯人は取引先になりすまして「貨物の業務委託料の支払先口座が変更になった」というメールを送付し、航空会社の担当者は攻撃者が用意した口座に、約2400万を振り込んでしまいました。

さらにその翌月には、旅客機のリース料の支払先である海外の金融会社の担当者になりすまし、攻撃者は航空会社へ「偽の請求書」を送付。このときのメールにも「振込先の口座が変更になった」と記載されていたようです。

航空会社の担当者は、正規の取引先から請求書が届いた直後に、「訂正版」として偽の請求書が送られてきたことからメール内容を信じてしまい、約3億6000万円を振り込んでしまいました。

攻撃者はマルウェア感染、もしくはアカウント乗っ取りにより、担当者のメール内容を盗み見ていた可能性が高いとのことです。

最終的に航空会社は3.8億円もの金額をだまし取られることとなり、国内でも被害規模の大きさが話題となりました。

もしビジネスメール詐欺にあってしまったら

もしもビジネスメール詐欺にあってしまった場合は、下記の対応を行うようにしましょう。

- 1. 送金のキャンセル・組み戻し手続き

- 2. 状況の把握、証拠の確保

- 3. ウイルスチェック・パスワードの変更

- 4. 原因調査

- 5. 社内外への注意喚起・情報共有

1. 送金のキャンセル・組み戻し手続き

送金後にビジネスメール詐欺だと気づいた場合には、速やかに送金のキャンセル・組み戻し手続きをしましょう。海外口座へ入金した場合は現地の警察に連絡し、返金や偽口座の凍結手続きを要請することが大切です。

攻撃者が偽口座から出金する前にこれらの手続きをすれば、返金される可能性があります。

2. 状況の把握・証拠の確保

送金キャンセルの手続きや警察に被害届を提出するためには、証拠を確保する必要があります。偽メールや送られてきた請求書は削除せず、資料として提出できるように保存しておきましょう。

また攻撃者がなりすました取引先担当者や自組織の経営者へ「同様の偽メールが送られていないか」を確認するなど、被害の拡大範囲を早期に把握します。

内部犯である可能性もあるため、緊急時の連絡体制や対応する人材の選定は慎重に行いましょう。

3. ウイルスチェック・パスワードの変更

手口の章で言及した通り、攻撃者はビジネスメール詐欺の準備として、標的となる企業のパソコンをマルウェアに感染させ、情報の窃取を試みる場合があります。

そのため詐欺メールが届いた際は、アンチウイルスソフトを用いて、ウイルスの感染チェックを行いましょう。脅威が検出され際は、速やかに駆除してください。

また既にメールアカウントが乗っ取られている可能性もあるので、メールアカウントのパスワードはすぐに変更しておきましょう。

これらの対策を講じることで「二次災害」を防ぐことが可能です。攻撃を受けた担当者だけでなく、所属部署や取引先の関係者にも、ウイルスチェックの実施・パスワードの変更を呼びかけましょう。

4. 原因調査

メールアカウント・メールサーバーに不正なアクセスがなかったか、メールアカウントに不審な設定がされていないかなどを調査するようにしましょう。

同時に以下の項目に心当たりがないか、関係者全体にヒアリングを行います。

- ・不審なWebサイトにアクセスしていないか

- ・送信元がわからないメールの添付ファイルを開封していないか

- ・フィッシングサイトでメールアドレスやパスワードを入力していないか

5. 社内外への注意喚起・情報共有

ビジネスメール詐欺は自組織の役職者や、取引先の担当者になりすます犯行です。

そのため再発防止策として、自組織や取引先・グループ企業といった社内外に、今後同様の手口にだまされないよう情報共有と注意喚起をすることが重要です。

ビジネスメール詐欺にあわないための対策(個人編)

ビジネスメール詐欺にあわないための対策は、個人と企業で異なるため、それぞれ紹介します。

まず、個人でできる対策としては以下の4つが挙げられます。

- ●アカウント情報を適切に管理する

- ●OSは常に最新の状態にしておく

- ●メールアドレスと本文をよく確認する

- ●添付ファイルや記載されているリンクは不用意に開かない

特に大切なのが、攻撃者にメールアカウント情報を推測、盗難されないよう適切に管理することです。

まず、メールアカウントのパスワードを複数のツールで使いまわさないようにしましょう。仮にパスワード情報が流出しても、他で使い回していなければ連鎖的な被害を抑えることができます。

また、誕生日や名前・よくある単語の羅列など、推測しやすいパスワードは不正にログインを招きやすいため、なるべく長く複雑なパスワードを設定するよう、意識してください。

より根本的な解決策としては、パスワードだけに頼らない「多要素認証」など強力な認証の仕組みを導入することをおすすめします。多要素認証に関しては、下記の記事で詳しく解説しています。

他にも、OSの定期的なアップデートも日ごろから行っておくべき対策の一つです。

OSに脆弱性(セキュリティ上の欠陥)が残ったまま放置すると、不正アクセスに利用されたり、マルウェアに感染したりするリスクが高まります。

そのため、定期的にアップデートすることで脆弱性を解消するようにしましょう。

ビジネスメール詐欺にあわないための対策(企業編)

次に「企業」で行うべき対策としては以下の4つが挙げられます。

- ●メール以外の方法で「支払いの成否」を確認することをルール化しておく

- ●ネットワーク監視を行う製品を導入する

- ●電子署名機能を活用する

- ●強力なアンチウイルスソフトを導入する

メール以外の方法で確認することをルール化しておく

振込先の変更メールや新たな請求書が送られてきた際、取引先担当者や経営者に別途「電話」「チャット」するなど、メール以外の方法で正しい内容かを確認しておきましょう。

メール以外のツールを併用することで、仮に詐欺メールであった場合も、不正送金を行ってしまう前に見破ることができます。

こちらから取引先担当者や経営者に重要なファイルを送る場合も、パスワードに関しては電話やチャットを使うなど、ビジネスメール詐欺を防止するための対策を行いましょう。

ネットワーク監視を行う製品を導入する

ネットワーク環境を監視する「NDR」「SIEM」などのセキュリティソリューションにより、ビジネスメール詐欺の侵入起点となる、不審なメールを見分けることが可能です。

仮にメールアカウントへ不正アクセスが行われた場合も、普段と異なる不正な通信や挙動を製品が検知し、管理者へ「脅威の可能性」として通知します。

当社の扱うNDR「Darktrace(ダークトレース)」では、外部内部を問わずネットワーク環境を幅広く監視し、不正ログインやマルウェア感染を見逃さず、速やかな隔離や駆除をサポートします。

電子署名機能を活用する

攻撃者が取引先や自組織の経営者になりすませないよう、電子署名機能を活用するのも有効です。

電子署名機能というのは、電子文書に付与される署名で、内容が改ざんされていないことを証明できるシステムです。電子署名とタイムスタンプにより「文書の作成者と日時」が記録され、作成者以外の人が文書内容を変更した場合、警告が表示される仕組みです。

電子署名機能を活用することで、メールアカウントのなりすましのリスクを軽減することが可能です。

強力なアンチウイルスソフトを導入する

情報の窃取にはマルウェアが利用されるため、強力なアンチウイルスソフトを導入して、パソコン・スマートフォンを感染から守ることも重要な対策です。

従来のアンチウイルスでは「端末に長く潜伏するマルウェアは検知できない」等の弱点がありましたが、最近では「AI技術」を活用し、まだパターンファイル化されていない「未知のマルウェア」も検出する、優秀なアンチウイルスソフトが登場しています。

LANSCOPE サイバープロテクションでも「AI」を活用したアンチウイルスを提供しており、ビジネスメール詐欺に繋がる「マルウェアの感染」を即時でブロックします。

ビジネスメール詐欺対策なら、LANSCOPE サイバープロテクション

これまで説明してきたように、攻撃者はマルウェアを使ってビジネスメール詐欺に必要な情報(メールアカウントのログイン情報・取引先のアドレスや氏名など)を窃取しようとします。

よってビジネスメール詐欺を防ぐためには、そもそもマルウェアに感染しない環境構築が非常に重要なのです。

「LANSCOPE サイバープロテクション」では、そういった凶悪なマルウェアを速やかに検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼強みの異なる2種類のアンチウイルスソリューション

- 1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceMDR」

- 2. 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceMDR」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できます。 EDRとは、PCやスマートフォンに侵入した後のマルウェアに対し、事後検知や駆除を行えるセキュリティソリューションです。

しかし実際「EDRによるセキュリティ監視に手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていないケースも少なくありません。

- ・ アンチウイルスとEDRを併用したい

- ・ なるべく安価に両機能を導入したい

- ・ しかし運用面に不安がある

そういった方におすすめしたいのが、未知のマルウェアも検知する最新のアンチウイルス「 CylancePROTECT(サイランスプロテクト)」 とEDR「 CylanceOPTICS(オプティクス)」を併用でき、かつ運用監視をセキュリティのプロにお任せできる

3点セットで利用可能なセキュリティサービス「CylanceMDR」です。

高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

またお客様のニーズに応じて、アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど柔軟に導入頂くことも可能です。侵入前・侵入後のマルウェア対策を両立することで、お客様の大切な情報資産を守ります。

2. 各種ファイル・端末に対策できるNGAV「 Deep Instinct(ディープインスティンクト)」

- ・ PC、スマートフォンなどOSを問わず、対策をしたい

- ・「実行ファイル以外の様々なファイル」に対処できる 製品が良い

- ・ 手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

また幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応しています。

AIによる学習機能を活用することで、あらゆる新種のマルウェをも高い精度で検知し、ビジネスメール詐欺など大規模な被害に発展する前に隔離・駆除を行うことが可能です。

まとめ

本記事ではビジネスメール詐欺の特徴やその傾向、国内外での脅威、および事故後の対策や被害に遭わないための対策について解説しました。

▼本記事のまとめ

- ビジネスにおけるコミュニケーションツールは今なおメールが最も多く、国内外でビジネスメール詐欺による甚大な金銭被害が報告されている

- ビジネスメール詐欺の攻撃者は、巧妙に取引先や自組織の経営者になりすますため、その準備段階としてマルウェアの利用や不正アクセスによって機密情報を入手する

- ビジネスメール詐欺にあった場合は、直近の被害と二次被害を防ぐために適切な行動をする必要があり、これらは平時よりルール作りをすることが大切

- ビジネスメール詐欺への対策は、個人や企業で異なり、これらを複合的に講じることでリスクを抑えることができる

- ビジネスメール詐欺を防ぐため、準備段階でウイルスやマルウェアに感染しないため、有効なセキュリティ製品を導入することが大切

ビジネスメール詐欺に合わないためにはその手口や被害後の対処、有効な対応について学び、普段から実際に取り組んでおくことが重要です。

この記事がビジネスメール詐欺の対策を講じる参考になれば幸いです。

「マルウェアに感染した際、やってはいけないNG行為」をまとめた、お役立ち資料も、ぜひご活用ください。

おすすめ記事