Written by WizLANSCOPE編集部

目 次

IT-BCPとは、企業の情報システムやITインフラに特化した事業継続計画を指します。

近年では、ほとんどの企業があらゆる業務でITシステムを活用しており、システム障害や災害などによってシステムが停止した場合、その影響は非常に大きくなります。

そのため、通常のBCPに加えて、IT-BCPの策定は今や不可欠といえるでしょう。

本記事では、「IT-BCP」の概要や策定手順、策定時のポイントなどを解説します。

▼本記事でわかること

- IT-BCPの概要

- IT-BCPの策定手順

- IT-BCP策定時のポイント

「IT-BCPという言葉自体は知っているが具体的な内容は知らない」「策定においては何から始めればよいかわからない」といった方はぜひご一読ください。

IT-BCPとは

「IT-BCP」とは、企業の情報システムやITインフラに焦点を当てた事業継続計画のことを指します。

策定することで、災害やサイバー攻撃などの緊急事態が発生した際にも、ITシステムの稼働を維持し、業務を継続できる体制を整えることを目的としています。

あらかじめ緊急時の対応手順を定めておくことで、システムの迅速な復旧やサービスへの被害の最小化が可能になり、事業の継続性を確保できるのです。

特に現代のビジネスにおいては、重要業務をITシステム上で行なっているケースも多く、システムが停止した場合の被害は甚大になることが想定されます。

そのため、IT-BCPの策定は企業にとって極めて重要な取り組みといえるでしょう。

BCPとの違い

「BCP(Business Continuity Plan)」とは、企業が、災害や障害などの緊急事態に直面した場合にも、事業を継続または早急に復旧させるための総合的な計画のことです。

自然災害や感染症の拡大、テロ、システム障害など、あらゆるリスクに備えて、人的資源・設備・物流・通信など、企業活動を支えるすべての業務プロセスを対象とします。

一方で「IT-BCP」は、ITシステムやサービスの継続性を確保することを目的とした計画です。

データのバックアップやシステム復旧、アプリケーションの維持、ネットワークの冗長化など、ITインフラの継続性を確保するための仕組みを定めるものです。

つまり、BCPは企業全体の事業継続を目指す包括的な計画であり、IT-BCPはその中でも特にIT分野に焦点を当てた計画という違いがあります。

ただし、両者は独立して存在するものではなく、相互に補い合う関係にあります。

IT-BCPの必要性

前述の通り、IT-BCPは現代のビジネス環境において欠かせないものとなっています。

ここでは、なぜIT-BCPが求められるようになったのかを3つの観点から解説します。

- IT利用率の増加

- サイバー攻撃の増加・高度化

- 災害リスクの増加

詳しく確認していきましょう。

IT利用率の増加

現在のビジネス環境では、ほとんどの企業があらゆる業務にITシステムを活用しています。

もはや企業活動の基盤をITが支えているといっても過言ではありません。

しかし、それは裏を返せば、ITシステムが停止した場合、業務ひいては企業活動自体が停止するリスクがあるということでもあります。

こうしたリスクに備え、災害やサイバー攻撃などの緊急事態が発生した際にも、企業活動を継続できる体制を構築するために、IT-BCPの策定が求められています。

サイバー攻撃の増加・高度化

サイバー攻撃は年々増加・高度化しており、どんなに堅牢なセキュリティ体制を整えても、完全に防ぐのは不可能だといわれています。

しかしながら、実際にサイバー攻撃の標的となった場合、システム障害や情報漏洩、金銭的な損失など甚大な被害がもたらされる可能性があります。

そのため、「万一サイバー攻撃を受けた場合」を想定し、 IT-BCPの策定で対応手順をあらかじめ計画しておくことが重要です。

事前の備えをしておくことで、攻撃を受けた際にも被害を最小限に抑え、迅速な復旧と事業継続が可能な体制を整えることができます。

災害リスクの増加

日本は地震や豪雨といった自然災害が発生しやすい国であることから、災害発生時にも業務を安定的に継続できる体制の構築が求められています。

あらかじめIT-BCPを策定しておくことで、バックアップ拠点の活用や代替システムへの切り替えを迅速に行うことが可能となり、損害や損失を最小限に抑えることができます。

IT-BCPの策定手順

IT-BCPの一般的な策定手順は以下の通りです。

- 手順(1):基本方針の決定

- 手順(2):脅威の特定

- 手順(3):被害の想定

- 手順(4):復旧優先度の決定

- 手順(5):運用継続に必要な構成要素の決定

- 手順(6):事前対策計画の作成

- 手順(7):緊急時の役割分担の明確化

- 手順(8):教育訓練と維持改善の実施

それぞれの手順で行うべきことを簡単に解説します。

手順(1):基本方針の決定

まずは、IT-BCPの対応範囲や復旧すべきITシステムの優先順位といった基本方針を策定しましょう。

あわせて、運用体制の整備も並行して進めることが重要です。

中小企業の場合は比較的情報共有がしやすいため、特定の部門のみの運用でも問題ありません。

一方で大企業の場合は、情報の浸透に時間がかかる傾向があるため、複数の部門から人材を選定し、推進チームを立ち上げて運用する方法が推奨されます。

複数部門のメンバーでチームを構成することで、部門間の連携が強化され、情報共有が円滑に行えるようになります。

手順(2):脅威の特定

次に、自然災害やシステム障害、情報漏洩、サイバー攻撃など、企業が直面する可能性があるさまざまな脅威を洗い出します。

脅威の洗い出しが一通り完了したら、それぞれの発生確率と影響度の評価も行いましょう。

発生確率が高いうえに、事業に深刻な影響を及ぼす可能性がある脅威が存在する場合は、優先的に対策を検討する必要があります。

手順(3):被害の想定

手順(2)で洗い出した脅威によって発生しうる被害を具体的に想定しておくことも重要です。

例えば、マルウェアに感染した場合には、サービスの停止や不正アクセスによるデータの改ざん、情報漏洩などの被害が考えられます。

さらに、顧客情報や取引先情報などの機密情報が漏洩した場合には、顧客離れや取引先との契約解除、さらにはそれに伴う経営悪化といった被害も想定されます。

IT-BCPでは、こうした被害を最小限に抑え、ITシステムとサービスの継続性を確保するための事前対策を検討することが求められます。

前述のマルウェア感染の例でいうと、事前対策の項目として以下の例が挙げられます。

- エンドポイントセキュリティを強化できるセキュリティツールの導入

- 機密データを監視するDLPシステムの導入

- メール経由の感染を防ぐための従業員向けセキュリティ教育の徹底

手順(4):復旧優先度の決定

すべてのシステムを同時に復旧させることは現実的ではないため、緊急時にどのシステムから復旧に取り掛かるか、あらかじめ優先順位を決めておくことも重要です。

緊急時に抜け漏れなく適切な対処ができるように、まずは社内で稼働しているITシステムをすべてリストアップしましょう。

サーバーや基幹システムといった大分類だけでなく、電子メールや顧客管理システムなどの個別機能まで掘り下げることが大切です。

そのうえで、業務への影響が大きいシステムから順に対応する計画を立てましょう。

なお、復旧優先度は全従業員に周知しておくことが重要です。

手順(5):運用継続に必要な構成要素の決定

緊急時においてもITシステムを稼働させ続けるために必要な構成要素を整理することも重要です。

これには、サーバーやPCなどのハードウェア、ソフトウェア、ネットワーク、バックアップ環境といった要素が含まれます。

ただし、すべてのシステムに同レベルの対策を施すのは現実的ではありません。

そのため、優先度の高いシステムを特定し、必要な資源と対応手順を明確化しておくことが求められます。

手順(6):事前対策計画の作成

次に、手順(5)で整理した各構成要素について、目標とする対策レベルに到達するための具体的な施策を検討します。

まずは構成要素ごとに現状の対策レベルを評価し、目標とのギャップを明確にしましょう。

手順(7):緊急時の役割分担の明確化

緊急時にスムーズな対応を行うためには、あらかじめ役割分担を明確にしておくことも重要です。

担当者や責任者を決めていても、状況によっては該当者が対応できないことも想定されるため、それぞれに代替の担当者も決めておくことが推奨されます。

また、役割を割り振った後は、特定の担当者に業務が集中していないかなどを確認し、定期的に見直しを行うことも大切です。

手順(8):教育訓練と維持改善の実施

IT-BCPは一度策定して終わるものではなく、定期的な教育と訓練を通して運用を定着させることが重要です。

特に担当者や代行者においては、手順書をもとにした実践的な復旧訓練の実施が求められます。

訓練で見つかった課題は速やかに改善し、IT-BCPの内容を更新することで、常に最新の状態の維持を目指しましょう。

このように継続的に見直しと改善を行うことで、変化する環境や新たなリスクにも柔軟に対応できる体制構築が可能になります。

IT-BCPの具体策

ここでは、IT-BCPに組み込むべき具体的な対策を紹介します。

- データのバックアップ

- CSIRTの設置

- システムの冗長化

- 緊急時の連絡体制の整備

- リモート環境の整備

詳しく見ていきましょう。

データのバックアップ

災害やサイバー攻撃によってデータが損失してしまっても、バックアップを確保しておけば、復旧できる可能性が高まります。

バックアップの取得および保管時ポイントは以下の通りです。

- 「3-2-1のルール」に則ってバックアップを取得・保管する

- どの時点のバックアップかを明確にして管理する

- データだけでなく、システム全体のバックアップを取得する

「3-2-1のルール」とは、安全なバックアップを実現するためのルールで、「データコピーは3つ作成する」「異なる2種類の媒体に保存する」「1つはオフサイト(別拠点)に保存する」という考え方です。

最近ではこのルールを拡張した「3-2-1-1-0ルール」が推奨されています。

これには、「1つは変更不可能なコピーを作成する」「バックアップにエラーがない(0エラー)状態を維持する」という考え方が追加されています。

またデータだけではなく、設定やアプリケーション、OSなどシステム全体のバックアップを取得しておくことで、万が一ランサムウェアに感染した場合でも、システムを再構築する手間を大幅に軽減できます。

CSIRTの設置

CSIRTは、コンピューターやネットワークに関するセキュリティインシデントに迅速に適切に対処するための専門チームです。

このCSIRTを社内に設置することで、サイバー攻撃の検知・分析・復旧をスムーズに行えるようになり、被害の拡大を防止する効果が期待できます。

もし自社で十分な人員を確保することが難しい場合は、外部のセキュリティ企業に運用を委託することも有効な選択肢です。

専門家による監視体制を導入することで、限られたリソースでも高度な対応力を維持できます。

システムの冗長化

システムの冗長化とは、障害が発生しても業務を継続できるように、予備のシステムを用意しておく仕組みのことです。

通常は、システムを稼働系と待機系に分けて運用し、通常時は稼働系が動作、トラブル発生時には自動的に待機系に切り替える設計が一般的です。

この仕組みを採用することで、サーバーダウンやサイバー攻撃によるシステム停止が発生した場合でも、サービス提供を継続することが可能になります。

結果として、ユーザーや取引先への影響を最小限に抑えられる点が大きなメリットです。

緊急時の連絡体制の整備

災害や障害が発生した際は、従業員同士がいかに迅速かつ正確に連携を取れるかが重要になります。

そのため、複数の通信手段を確保し、「誰が」「誰に」「どの順序で」連絡するかなどの経路を明確にしておきましょう。

また、メールや電話が使えない状況を想定し、安否確認システムやチャットツールなど、代替となる連絡手段もあらかじめ定めておくことで、緊急時にも確実な情報共有が可能になります。

リモート環境の整備

リモートワークの体制を整えておくことは、災害時の事業継続を支える有効な手段の一つです。

万一オフィスが被災した場合でも、従業員が自宅などから業務を継続できれば、事業の中断を防ぐことができます。

その際は、VPNの利用や仮想デスクトップの導入など、通信の安全性を確保することが不可欠です。

セキュリティと利便性を両立させることで、どんな状況下でも安心して業務を継続できます。

IT-BCP策定時のポイント

IT-BCPを効果的かつスムーズに策定するためのポイントを解説します。

- 各機関のガイドラインを参照する

- 経営層を巻き込んで策定する

- 適切な予算計画を立てる

- BCP全体との調和を図る

- 策定後は周知および訓練を行う

- 高精度のセキュリティソリューションを導入する

緊急時に確実に役立つものにするため、策定の要点を確認しておきましょう。

各機関のガイドラインを参照する

IT-BCPを策定する際は、国の機関が公開しているガイドラインやテンプレートを活用することが推奨されます。

これらを参照することで、効果的かつ実践的な計画を作成することができます。

代表的なガイドラインとしては、以下が挙げられます。

- 経済産業省「ITサービス継続ガイドライン」

- 内閣サイバーセキュリティセンター(NISC)「重要インフラにおける情報セキュリティ確保に係る安全基準等策定指針(第5版)」

- 内閣サイバーセキュリティセンター(NISC)「政府機関等における情報システム運用継続計画ガイドライン」

これらのガイドラインを基に、自社の業務やIT環境にあわせて調整することで、実態に即した効果的なIT-BCPの策定が可能になります。

また、事業継続マネジメントシステム(BCMS)に関する国際規格ISO22301を取り入れることで、海外との取引や認証取得の面においても高い信頼性を獲得することが可能です。

経営層を巻き込んで策定する

IT-BCPの策定は、経営層を含めて進めることが非常に重要です。

この理由として、「緊急時にどの事業を優先するか」や「どの程度の予算をかけるか」といった重要な意思決定を、現場レベルだけで下すのが難しいことが挙げられます。

初期段階から経営層を交えた議論を行うことで、意思決定が迅速になり、実行段階での承認もスムーズに進むことが期待できます。

また、経営層が積極的に参加することで、組織全体の協力・理解を得やすくなり、IT-BCPを実効性のある計画として定着させられるといったメリットもあります。

適切な予算計画を立てる

IT-BCPの策定には、一定のコストが伴うことを認識しておくことも大切です。

ただし、すべての対策を完璧に実施しようとすると、費用負担が大きくなり、現実的ではありません。

限られた予算の中で最大の効果を得るためには、対策の優先順位を明確にし、費用対効果を意識した計画を立てることが重要です。

判断が難しい場合は、ITコンサルタントなどの専門家に相談し、無駄のない範囲設定や最適なサービス選定を行うようにしましょう。

BCP全体との調和を図る

IT-BCPとBCPは一貫性を保つことが重要です。

なぜなら、ITシステムだけを復旧させても、他部門の業務が再開できなければ、事業全体の継続はできないためです。

そのため、IT-BCPを策定する際は、各部門との連携を前提に、業務プロセス全体を意識した計画を立てることが重要です。

策定後は周知および訓練を行う

IT-BCPを策定後は、全従業員に周知することはもちろん、実際に機能するかどうか検証するためにも訓練を行うことが重要です。

訓練によって、対応手順の課題が見つかるだけでなく、担当者の対応力向上も期待できます。

訓練には以下の2種類の方法があります。

| 検証型 | ・IT-BCPの有効性を確認する訓練 |

|---|---|

| 習熟型 | ・従業員が対応手順に沿って実際に行動できるようにするための訓練 |

両方の側面を持つ訓練を年1回以上行うことが望ましいです。

高精度のセキュリティソリューションを導入する

前述の通り、IT-BCPが求められるようになった理由の一つとして、近年のサイバー攻撃の増加・高度化が挙げられます。

巧妙化するサイバー脅威から自社のITシステムを守り、事業を継続させるためには、高精度のセキュリティソリューションの導入が欠かせません。

たとえば、アンチウイルスやEDRなどのエンドポイントセキュリティ対策を導入することで、脅威の検知・隔離・復旧までを迅速に行うことが可能になります。

また近年では、脅威の検知から隔離、復旧までを自動で行う仕組みが主流になっています。

こうした高精度なセキュリティソリューションを組み合わせて運用することで、外部からの攻撃や内部不正、マルウェア感染などのリスクをリアルタイムで可視化し、被害を最小限に抑えることが可能です。

「LANSCOPE サイバープロテクション」の2種類のアンチウイルス

サイバー脅威への適切な対処と迅速な復旧を目的としたIT-BCPを策定する上では、以下の3つのポイントを踏まえることが重要です。

- インシデントの発生を防ぐ

- 攻撃や障害が起きても業務を止めない

- 万が一停止した時に迅速に復旧する

本記事では、この3つのポイントの実現に役立つソリューションとして、「LANSCOPE サイバープロテクション」のAIアンチウイルス・MDRサービスを紹介します。

- マルウェア感染によるインシデントの発生を防ぐ次世代型アンチウイルス

- アンチウイルス×EDR×監視サービスをセットで利用できるMDRサービス「Aurora Managed Endpoint Defense」

これらのソリューションを活用することで、サイバー脅威への予防から検知、対応、復旧までを包括的に強化することが可能です。

詳しく確認していきましょう。

「LANSCOPE サイバープロテクション」の2種類のアンチウイルス

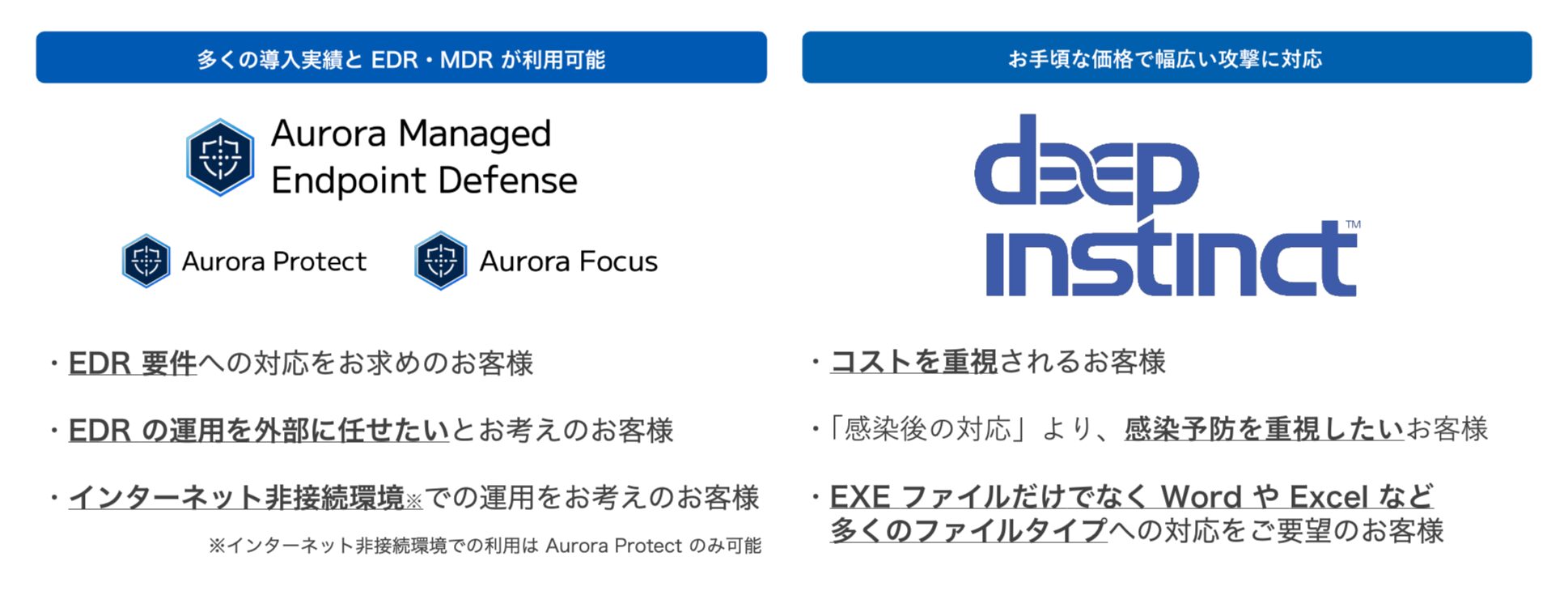

「LANSCOPE サイバープロテクション」では、未知のマルウェアを検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- EDR要件にも対応できる次世代型アンチウイルス「Aurora Protect」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

いずれもAI(人工知能)を活用した次世代型アンチウイルス製品(NGAV)で、機械学習によってマルウェアの特徴を自動で分析し、その結果をもとに、未知・亜種を問わず最新のマルウェアやランサムウェアを、実行前に検知・隔離することが可能です。

またシグネチャの更新が不要なため、運用コストが軽減できることに加えて、CPU負荷も低く、デバイスのパフォーマンスを損なうことなく、快適に利用できます。

「LANSCOPE サイバープロテクション」のアンチウイルスは、お客様の環境や用途に応じて最適な製品を選択いただけます。

マルウェア感染によるインシデントの発生を防ぐ手段として、ぜひ導入をご検討ください。

3分で分かる!

LANSCOPE サイバープロテクション

2種類の次世代AIアンチウイルスを提供する「LANSCOPE サイバープロテクション」について、ラインナップと特長を紹介します。

世界トップレベルの専門家によるMDRサービス「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションをお客様に代わってセキュリティのスペシャリストが運用するMDRサービスです。

- 脅威の侵入をブロックするAIアンチウイルス「Aurora Protect」

- 侵入後の脅威を検知し対処するEDR「Aurora Focus」

高性能なエンドポイントセキュリティ製品を導入していても、運用や管理が追いついていないという課題を抱える企業は少なくありません。

「Aurora Managed Endpoint Defense」では、24時間365日体制でお客様の環境を監視するため、早期にインシデントを検知・対応することが可能になり、サイバー脅威を原因とした業務停止を未然に防ぎます。

さらにセキュリティのスペシャリストが徹底したアラート管理を行うため、不要なアラート対応の負担を大幅に軽減することも可能です。

また、緊急時にはお客様に代わって即時対応を行うため、業務への影響を最小限に抑え、安心して本来の業務に集中していただけます。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

迅速な復旧を支援する「インシデント対応パッケージ」

万が一サイバー攻撃の被害を受け、業務が停止してしまった場合には、迅速な復旧を支援する「インシデント対応パッケージ」の利用をご検討ください。

LANSCOPE サイバープロテクションの「インシデント対応パッケージ」は、デバイスのマルウェア感染を発端としたインシデントに対し、原因の特定と封じ込め、影響範囲の調査を行い、いち早い復旧を支援するサービスです。

「マルウェアに感染したかもしれない」 「サイトに不正ログインされた痕跡がある」 など、サイバー攻撃を受けた直後に、専門家のサポートを受けながら、いち早く復旧を目指す場合に最適なサービスです。

もし、「マルウェア・ランサムウェアに感染したかも?」と感じたら、すぐにご相談ください。

まとめ

本記事では「IT-BCP」をテーマに、概要や策定手順、策定時のポイントなどを解説しました。

▼本記事のまとめ

- 「IT-BCP」とは、企業の情報システムやITインフラに焦点を当てた事業継続計画のことを指す

- BCPは企業全体の事業継続を目指す包括的な計画であり、IT-BCPはその中でも特にIT関連の部分に焦点を当てた計画という違いがある

- IT-BCPが重要視されるようになった背景には、「IT利用率の増加」「サイバー攻撃の増加・高度化」「災害リスクの増加」などが挙げられる

- IT-BCP策定時は「各機関のガイドラインを参照する」「経営層を巻き込んで策定する」「BCP全体との調和を図る」「策定後は周知および訓練を行う」といったポイントをおさえることが重要

現在のビジネス環境では、ほとんどの企業があらゆる業務でITシステムを活用しており、 企業活動の基盤をITシステムが支えているといっても過言ではありません。

そのため、ITシステムの稼働停止が企業活動そのものの停止に直結するケースも少なくありません。

システム停止の要因は、サイバー脅威やシステム障害、自然災害など多岐にわたります。

万一システムが停止した際に、被害を最小限に抑え、迅速にシステムを復旧させるためには、IT-BCPをあらかじめ策定し、運用できる体制を整えておくことが重要です。

本記事で紹介した「LANSCOPE サイバープロテクション」のプロダクト・サービスは、ITシステムの稼働停止の要因となるサイバー脅威から、ITシステムを守る役割や、万一停止した際に迅速な復旧を支援する役割を担います。

IT-BCPを策定する際は、ぜひ「LANSCOPE サイバープロテクション」のプロダクト・サービスを具体策の一つとして組み込み、セキュリティ強化と事業継続力の向上に役立ててください。

3分で分かる!

LANSCOPE サイバープロテクション

2種類の次世代AIアンチウイルスを提供する「LANSCOPE サイバープロテクション」について、ラインナップと特長を紹介します。

おすすめ記事