Written by 田村 彩乃

目 次

パスワードリスト攻撃とは、攻撃者がどこかで不正に入手した「IDやパスワード」を利用し、サービスやシステムに不正アクセスを図るサイバー攻撃手法です。あなたが仮に単純で短いパスワードを使ったり、すべてのサイトで同じID/パスワードの組み合わせを使いまわしていたりするなら、かなり危険な状態でしょう。

パスワードリスト攻撃は、ただサイトへの不正アクセスを引き起こすだけでなく、大切な個人情報の漏洩やオンライン送金などの不正利用、組織であれば情報流出による信頼低下など、大きな被害をもたらすリスクがあります。

本記事では、パスワードリスト攻撃の「被害に遭いやすい個人・企業の特長」や「有効なセキュリティ対策」について、わかりやすく解説します。

-

▼本記事でわかること

- なぜ「パスワードリスト攻撃」の被害が発生するのか?

- パスワード攻撃を受けやすい、個人や組織の特長とは

- 国内で起きた、パスワードリスト攻撃による「情報漏洩事件」

- パスワードリスト攻撃に有効な、セキュリティ対策

パスワードリスト攻撃とは

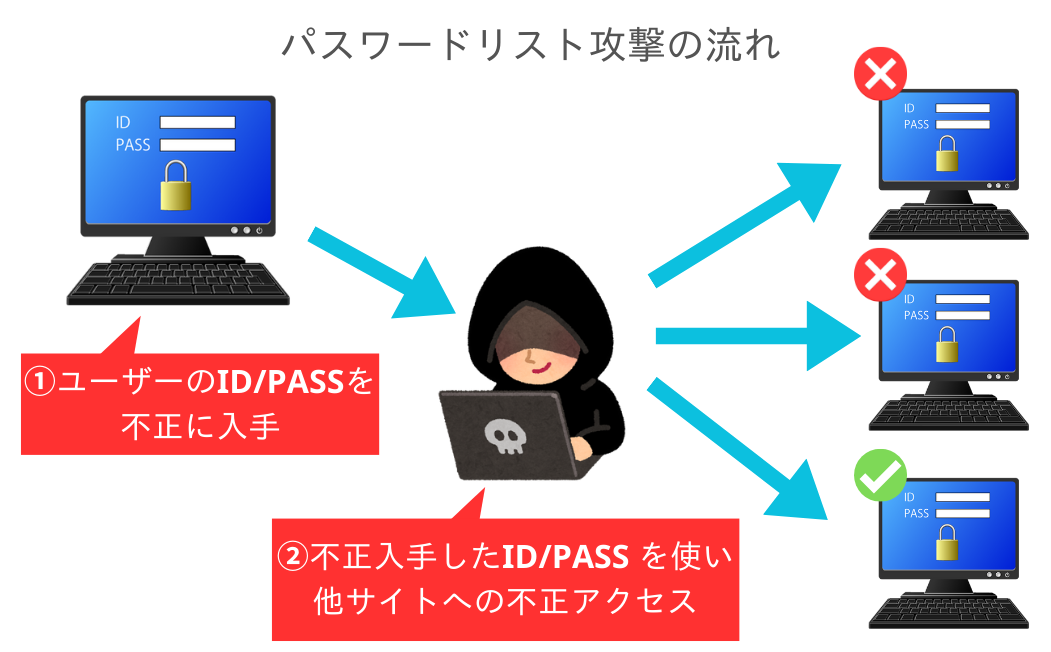

パスワードリスト攻撃とは、攻撃者が何らかの手法で入手した「ユーザーIDとパスワードの組み合わせ」のリストを使い、正規ルートからシステムやサービスへの不正ログインを試みる攻撃です。

パスワードリスト攻撃では、ユーザーの多くが「複数のサイトで同じID・パスワードを使い回す」という特性を巧みに利用し、不正入手したログイン情報を用いて、別サイトへの不正アクセスを行います。

リスト化したパスワードに対し、順番に攻撃を仕掛けていくことから「リスト型アカウントハッキング」「アカウントリスト攻撃」とも呼ばれています。

IDやパスワードが流出する経路として、以下のようなパターンが想定されます。

- サイバー攻撃により、ログイン情報が不正に盗まれる

- ダークウェブにて、盗まれたID・パスワードが売買される

- 内部犯がIDやパスワードを搾取・悪用する

ダークウェブとは、一般の検索エンジンでは引っかからない、特殊なネットワーク上にあるWebサイトです。パスワードリスト売買の様な、非合法な情報・物の取引に使われています。

また従業員や委託先など、内部犯がログイン情報を盗み、流出や売買・自ら不正アクセスを試みるといったケースも存在するでしょう。

パスワードリスト攻撃が成功すると、システムやサービスに不正ログインされ、個人情報が盗まれる・アカウントが乗っ取られるなどの被害リスクが発生します。

なぜパスワードリスト攻撃が発生する?被害に遭う原因

パスワードリスト攻撃の被害に遭う原因としてあげられるのが

- ユーザーID/パスワードの使いまわし

- フィッシング詐欺等による、ログイン情報の搾取

の2つです。それぞれについて詳しく解説します。

原因① ユーザーID/パスワードの使いまわし

パスワードリスト攻撃のリスクが高まる、1つ目の原因は「複数サイトでユーザーIDとパスワードを使いまわしていること」です。

前述のように、パスワードリスト攻撃においては、攻撃者が不正に入手したIDとパスワードを使って、第三者のシステムやサービスにログインを試みます。そのため、流出したID/パスワードと同じログイン情報が、他サイトに使いまわされていればいるほど、不正アクセス被害を受けるリスクが高まってしまいます。

ただし、昨今提唱される説の中には「単純なパスワードを使い分けるより、長く複雑なパスワードを複数サイトに用いる方が安全である」という意見もあり、最適な落としどころを選択することが望ましいでしょう。

安易に「覚えやすく短文の ID / パスワードを複数サイトに設定する」のではなく、ログイン情報の管理を工夫することで、解読の難しい文字列かつ使いまわしを避けることが大切です。

原因② フィッシング詐欺等による、ログイン情報の搾取

パスワードリスト攻撃の被害が発生する、2つ目の原因として「フィッシング詐欺などの攻撃を受け、ユーザーIDとパスワードが盗まれる」ことが挙げられます。

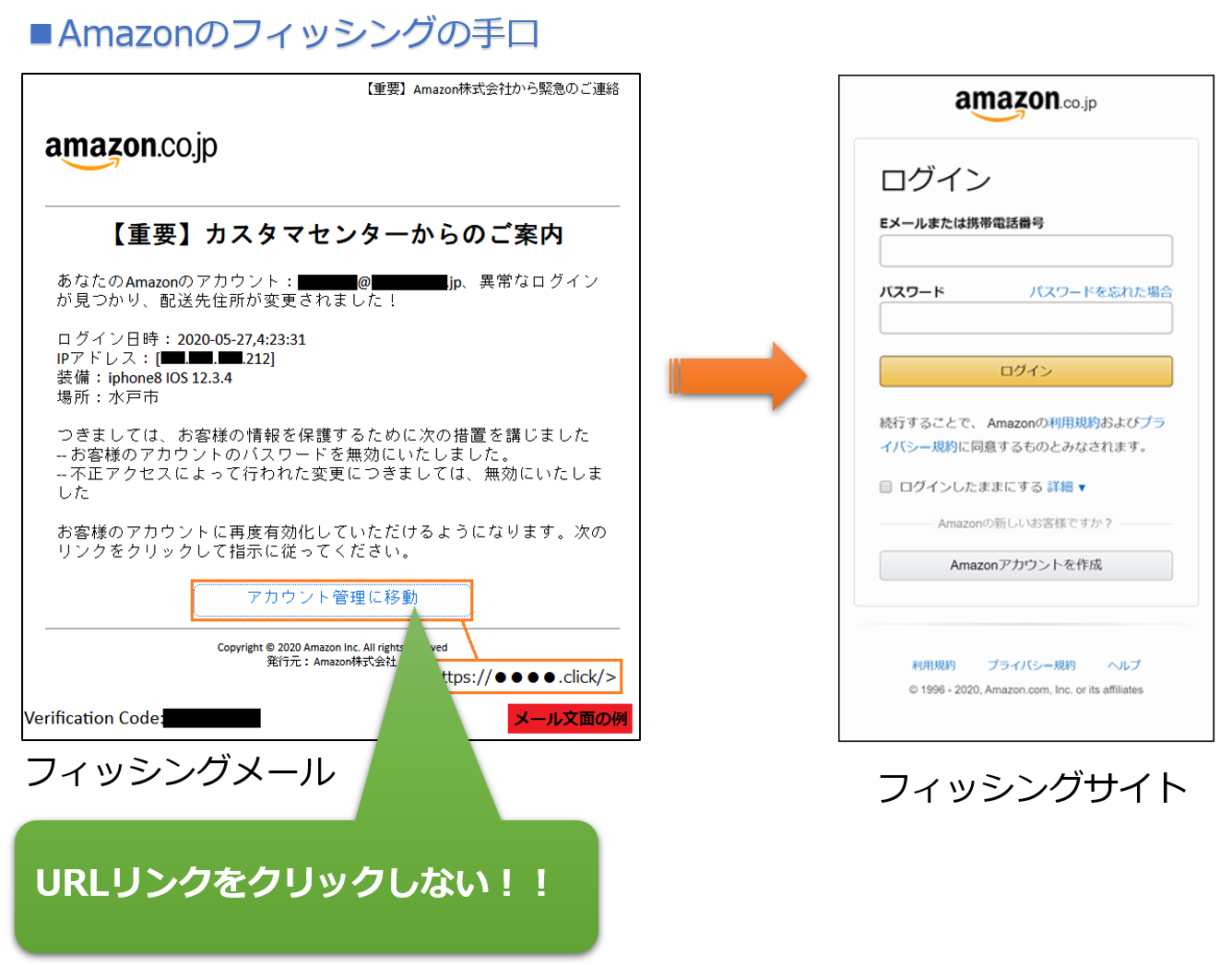

フィッシング詐欺とは「大企業や公的機関などを装ったメールやSMS」を被害者へ送信し、攻撃者の作った「偽のWebサイトやオンラインバンキング」へと、誘導する手口です。ユーザーのが「偽サイト」にアクセスし、ログイン情報や氏名・クレジットカード情報などを入力することで、それらの個人情報が盗み取られてしまいます。

以下は、IPA(独立行政法人情報処理推進機構)で公開されている、AmazonのECサイトを装ったフィッシング詐欺の事例です。

出典:IPA 独立行政法人 情報処理推進機構|URLリンクへのアクセスに注意 | 情報セキュリティ(2021年8月31日)

Amazonを装った「偽のサイト」にログインしようと、アカウント情報を入力することで、IDやパスワードが流出してしまいます。

フィッシング詐欺の対策として

- 不審な宛先や身に覚えのないメールは、開封せずに削除する

- 詐欺メールをブロックできる「フィルタリングサービス」を導入する

などの対策が効果的です。

フィッシング詐欺の手口や対策について、さらに詳しく理解されたい方は、以下のコラムもおすすめです。

パスワードリスト攻撃にあうと、どんな被害リスクがある?

パスワードリスト攻撃により不正アクセスに遭うと、次のような被害を受けるリスクがあります。

- 個人情報や機密情報の漏洩

- SNSアカウントの不正投稿やなりすまし

- オンラインバンキングでの不正送金

- 通販サイトでの不正購入

パスワードリスト攻撃によるログインが成功すると、不正にログインしたユーザーIDを通じてサーバーにアクセスし、個人情報や機密情報などが盗み取られる可能性があります。

企業やサービスであれば、顧客や取引先の情報・内部戦略・従業員の個人情報などが流出すると、損害賠償などの金銭被害や信頼の失墜といったリスクが考えられるでしょう。

また、オンラインバンキングや金融サイトへと不正にログインされ、攻撃者の口座などの「第三者」に不正送金される手口も、多数報告されています。加えて、SNSアカウントで本人になりすまして誹謗中傷や不適切な投稿を行ったり、通販サイトで勝手に商品を購入したりという被害事例もあります。

さらに、パスワードリスト攻撃は「侵入された側が侵入に気付きづらい」という特徴もあるため、被害者が知らない間に、何度も繰り返し被害を受けてしまうケースが少なくありません。

ユーザーは、身に覚えのないログインや送金履歴を見つけた場合、直ちに各サービスに連絡し、サービスの停止や適切な対処の相談を行いましょう。

パスワードリスト攻撃とブルートフォース攻撃の違い

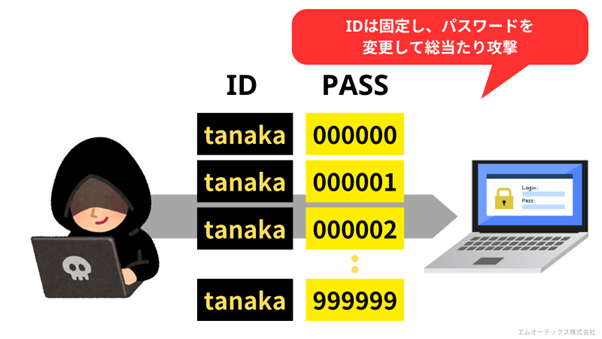

パスワードリスト攻撃とブルートフォース攻撃は、ともに「ID・パスワードを使い、不正アクセスを試みるサイバー攻撃」という点で共通しています。

しかし、パスワードリスト攻撃が「不正に入手したIDとパスワード」を使用するのに対し、ブルートフォース攻撃では「IDを固定し、可能性のある全てのパスワードを順番に試す」という総当たりの攻撃手法を用います。

▼ブルートフォース攻撃のイメージ

パスワードリスト攻撃が「攻撃対象の ID・パスワードを事前に入手済み」であるのに対し、ブルートフォース攻撃は「攻撃対象が所持するパスワード」が、全く分からない状態からスタートするという点が、両者の大きな違いです。

また、1つずつパスワードを試す「ブルートフォース攻撃」と比べ、パスワードリスト攻撃では少数の試行回数で事足りるため、ログインの失敗やエラーが発生しても、サービス運営者や利用者に気づかれにくいという特徴もあります。

パスワードリスト攻撃の被害事例

国内企業においても、パスワードリスト攻撃を用いた「不正アクセスによるセキュリティ被害」が後を絶ちません。

この章では、当時世間を大きくにぎわせた、大規模なパスワードリスト攻撃による事例を2つご紹介します。

1.有名アパレルブランドで約46万件のアカウント情報が漏洩した事例

| 企業 | 有名アパレルブランド |

|---|---|

| 被害時期 | 2019年5月 |

| 対象クラウドサービス | パスワードリスト攻撃による不正アクセス |

| 被害内容 | オンライン登録ユーザーの個人情報が46万1,091件流出。氏名・住所・電話番号・生年月日・性別・購入履歴のほか、同社の独自サービスで収集した顧客のサイズ情報も含まれていた。 |

参考:Cyber Security.com|ユニクロ・GUへ大規模なリスト型攻撃発生、顧客情報46万件超が流出か

2019年5月に、有名アパレルブランドにて「パスワードリスト攻撃による不正アクセス事件」が発生。オンライン登録ユーザーの個人情報、46万1,091件が流出する被害となりました。

顧客から「身に覚えのない登録情報変更の通知メールが届いた」と同社に連絡があり、調査を実施したところ、顧客以外の第三者による、不正ログインの試行がされたとのことです。攻撃者は外部から不正にIDやパスワードを入手し、大規模なパスワードリスト攻撃を仕掛けてたと推測されています。

流出した個人情報には、氏名・住所・電話番号・生年月日・性別・購入履歴のほか、同社の独自サービスで収集した顧客のサイズ情報や、クレジットカード情報の一部などが含まれていました。

同社は、被害発覚の同日中に対象のIDのパスワードを無効化し、ユーザーに「他社サービスとは異なる、第三者が容易に推測できないパスワードの再設定」を依頼を行っています。

2.顧客管理システムへのパスワードリスト攻撃、最大3万9千件の個人情報が流出した事例

| 企業 | 大手スポーツ用品販売 |

|---|---|

| 被害時期 | 2019年8月 |

| 対象クラウドサービス | パスワードリスト攻撃による不正アクセス |

| 被害内容 | 最大3万8,954件のアカウントに不正ログイン被害。加えて、最大43万930ポイントの不正利用被害が生じた可能性が指摘。 |

2019年8月には、スポーツ用品を販売する大手企業もパスワードリスト攻撃による不正アクセス被害に見舞われています。

この事件では最大3万8,954件のアカウントに対する、パスワードリスト攻撃を用いた不正ログイン被害が発覚しました。

同社によれば、8月1日から6日にかけて、第三者が本人になりすましてシステムに不正ログイン(パスワードリスト攻撃)を行ったことで、1日に約100万件のログイン試行という異常な数値が計測され、調査を行ったとのことです。

また、一部利用者は登録内容を改ざんされた他、顧客7人に関しては、ポイントが不正に利用されたとのこと。43万930ポイントが被害に遭った可能性があり、複数店舗で商品購入に利用されました。

同社ではパスワードリスト攻撃による不正アクセスの対象となったアカウントのパスワードをリセットした後、メールで再設定の案内を送信しています。また、実際に不正利用被害に遭った顧客に対しては、損失補填を検討する事態にも発展しました。

パスワードリスト攻撃に狙われやすい、パスワード利用の特長とは?

パスワードリスト攻撃に狙われやすい企業や個人の「認証やパスワード」に関する特徴として、下記のようなものが挙げられます。

皆さんの中には、該当する項目が複数あるという方もいらっしゃるのではないでしょうか?

- 短いパスワードや誕生日など、推測しやすいパスワードを使用している

- IDやパスワードを紙に書き出して見える場所に設置している

- 複数のシステムやサービスで簡易かつ同じパスワードを使いまわしている

- 社内で発行しているIDの管理が甘く、有効なIDを把握していない

- 長期間同じパスワードを使い続けている

- ID+パスワードのみで認証を行っている(多要素認証など導入していない)

例えば、会社で使用する ID・パスワードは、従業員の異動や退社などに応じて、新規に発行したり削除したりが必要です。この管理体制が甘いと、未使用のログイン情報が脆弱なまま放置されたり、退職者のID情報が不正利用されたりといった「情報漏洩リスク」が想定されます。

また、忘れないようにとIDやパスワードを付箋などに書き出してしまうと、盗み見などリアルでの情報搾取に発展する可能性もあります。

パスワードリスト攻撃のリスクを最小限に低減するためにも、上記のリストのうち、組織や自身の行動で当てはまるものが無いかをチェックしてみてください。次章では、これらの観点を踏まえ「パスワードリスト攻撃に有効な対策案」についてご紹介します。

パスワードリスト攻撃に有効なセキュリティ対策(利用者編)

システムやサービスを利用する「利用者側」に知ってほしい、パスワードリスト攻撃に有効なセキュリティ対策には以下の3つが挙げられます。

1.多要素認証を活用する

2.休眠アカウントを廃止し、不正ログイン後の悪用を防ぐ

3.長く複雑なパスワードを使用する

それぞれに内容について、お話しします。

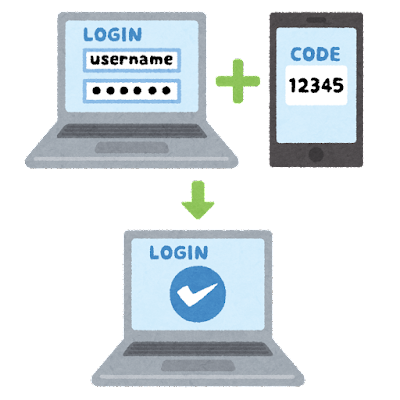

1.多要素認証を活用する

パスワードリスト攻撃に有効な対策、1つ目は「多要素認証を活用すること」です。

多要素認証とは、ID / ログイン以外に、顔認証や指紋認証などの「生体情報」や、メール・SMSを活用する「所持情報」など、 “複数の情報” を組み合わせて、認証を行う方法です。

例えば、通常のID/パスワードによる認証に加え、「6桁の認証コードを入力する」などの ”ワンタイムパスワード”による認証を行うことは、多要素認証の1つの例となります。

多要素認証のイメージ

多要素認証を導入すれば、IDやパスワードだけではログインが出来ません。そのため、仮にパスワードが流出しても、不正ログインの被害を防ぐことが可能です。

2.休眠アカウントを廃止し、不正ログイン後の悪用を防ぐ

2つ目の対策は「使われずに放置されている”休眠アカウント”は削除すること」です。不要なアカウントを放置することは、内部不正によるアカウント乗っ取りや情報漏洩といったリスクの引き金となり得るためです。

休眠アカウントを適切に廃止するためには、どのID/パスワードが、誰に、どの端末で使用されているかを、組織内で管理・把握することが必要です。

Excelなどの属人的な管理方法だけでなく、パスワードの管理ツールやIT資産管理ツール等の利用を検討するのも1つの手段でしょう。

3.長く複雑なパスワードを使用する

対策の3つ目は「攻撃者から簡単に推測されない、長く複雑なパスワードを使用すること」です。

攻撃者の解読しづらいパスワードを設定することで、不正ログインが防止しやすくなるため、パスワードの漏洩や流用といったリスクを低減することが可能です。

-

▼おすすめしない単純なパスワードの例

- 氏名や誕生日・電話番号など、個人情報をそのまま使う

- 123456やabcdefなど、連続した数字や文字を使う

- passwordやqwertyなど、よく使われる単語を使う

- 文字数・文字種が少ない

逆に適したパスワードの条件として、「文字数」と「文字種」が多く(英字、数字、記号などを組み合わせる)、意味のないランダムな文字列であることが挙げられます。

-

▼強いパスワードの例

- 「5$Ls7pW3&tZ8gE*」や「2z!L#R6@8q9m4w」など

サービス提供者側の対策は、定期的な「Webアプリケーション診断の実施」が有効

Webサービスを他社や組織に提供する「サービス提供側」に有効なパスワードリスト攻撃対策として、「webアプリケーション診断の実施」があげられます。

自社でサービスを提供する企業は、パスワードリスト攻撃に備えて、WebサイトからID/パスワードが漏洩しない仕組みづくりが必要不可欠です。定期的にWebアプリケーション診断を受診することで、主に「認証周り」で自社が運用するWebサイトの、どの部分に脆弱性があるのかを明らかにすることができます。

不正アクセスに繋がる”穴”を把握し、最適な対策を打つことで、効果的かつ確実に自社サイトやサービスの認証周りの課題を改善することが可能です。

パスワードリスト攻撃対策なら「LANSCOPE プロフェッショナルサービス」にお任せください

パスワードリスト攻撃をはじめとする「認証関係の不正アクセス」被害を防止するなら、セキュリティ分野のスペシャリストに依頼するのも有効な手段です。

以下では、セキュリティの専門家が手厚い診断を行う「LANSCOPE プロフェッショナルサービス」の、パスワードリスト攻撃に有効な診断メニューをご紹介します。

1.クラウドサービスへの不正アクセスを防止「クラウドセキュリティ診断サービス」

1つ目に紹介するのが、Microsoft 365 やAWSといったクラウドサービスの設定不備を見直し、パスワードリスト攻撃など、不正アクセス被害を無くす「クラウドセキュリティ診断サービス」です。

例えば、各種クラウドサービスに「多要素認証」を適用する・セッションタイムアウト時に「強制的にログアウトする」など、不正アクセスの原因を根本から改善することで、パスワードリスト攻撃やブルートフォース攻撃を防止します。

知識豊富なベンダーが、クラウドサービスにおける管理設定上の不備を洗い出し、攻撃者の侵入リスクを確実に低減させることができます。

2.パスワードリスト攻撃に関わる「認証周り」の課題に対策「脆弱性診断・セキュリティ診断サービス」

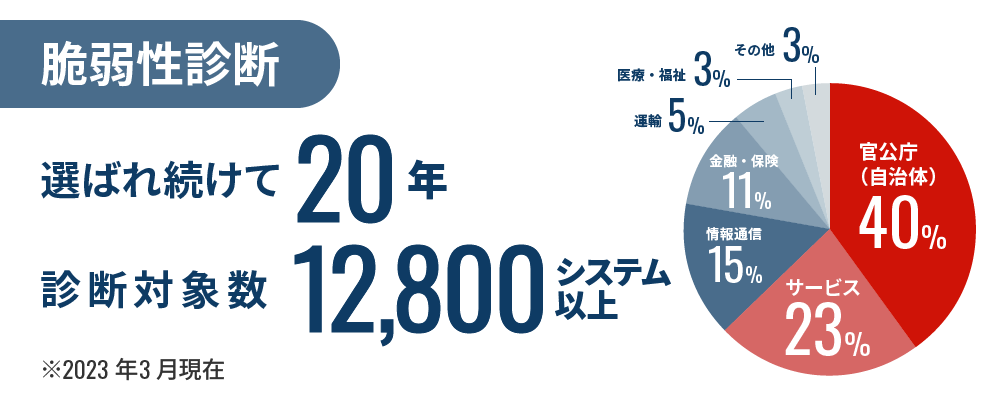

2つ目に紹介するのは、お客様のサーバやネットワーク・アプリケーションに、セキュリティ面の欠陥(脆弱性)がないかをテストする「脆弱性診断・セキュリティ診断サービス」です。

先ほど「サービス提供側のセキュリティ対策」であげた「webアプリケーション診断」も、この脆弱性診断サービスの1つとなります。

当社のセキュリティ診断では、パスワードリスト攻撃に関わる「認証周り」の現状環境を以下の観点から診断します。

- アカウントロックがあるか(適切か)

- 多要素認証があるか

- エラーメッセージから認証情報が推測できないか

- パスワードの強度は十分か

脆弱性診断サービスを受けることにより、組織の現状が「パスワードリスト攻撃への耐性があるか」「課題点は何か」を明らかにし、脆弱性へ効率的に対策を打つことが可能です。

まとめ

今なお猛威を振るう「パスワードリスト攻撃」について、その実態やセキュリティ対策をご説明しました。

不正に入手したIDやパスワードをリスト化し、不正アクセスを試みるパスワードリスト攻撃は、個人情報・機密情報の漏洩・信頼低下・金銭リスクなど、さまざまな被害をもたらします。

-

本記事のまとめ

- パスワードリスト攻撃とは、攻撃者が事前に入手したユーザーIDやパスワードをリスト化し、企業や組織のシステム・サービス等に対して、不正アクセスを目的に攻撃する手法を指す

- パスワードリスト攻撃の被害に遭う原因として、ユーザーID/パスワードの使いまわし、フィッシング詐欺によるログイン情報の搾取が挙げられる

- パスワードリスト攻撃に有効な対策として、多要素認証の導入・長く複雑なパスワードの使用・不要な認証アカウントの削除などがある

- サービス提供側の対策としては、定期的にWebアプリケーション診断を行い、サービスの「認証周り」における脆弱性を解消することが有効

ログイン情報の「管理体制」を整える、使用しているパスワードの見直すなど、いま一度あなた個人や組織の現状環境について、振り返ってみてはいかがでしょうか。

おすすめ記事