Written by WizLANSCOPE編集部

3分でわかる!

ペネトレーションテスト・TLPTサービス

本資料では、脆弱性を突いて侵入可否を確認する「ペネトレーションテスト」と、より実践的に組織対応力を評価する「TLPT」の違いや特徴を解説します。

目 次

TLPTとは、現実で実際に発生しうるサイバー攻撃をシミュレーションし、保護対象サーバーやクライアント端末などに疑似攻撃を仕掛けることで、組織のセキュリティ体制の強さや復旧力・脆弱性の有無などを評価する診断サービスです。

例えば「金融機関などお客さんのシステム環境に、テストとしてマルウェアやバックドアを用いた疑似攻撃をしかけ、内部ネットワークへの不正アクセスを試みる」という行為は、TLPTの1つの事例です。

APT攻撃をはじめとした、昨今の高度なサイバー攻撃に向け強固な組織体制を構築する手段として、アメリカをはじめとした多くの国で、いま「TLPT」が注目を集めています。

▼本記事でわかること

- TLPTの基本

- TLPTとぺネトレーションテストの違い

- TLPT実施の流れ

- TLPTに関するよくある質問と回答

「TLPT」について理解を深めたい方はもちろん、組織のサイバー攻撃へのセキュリティ体制を構築したい・強化したいという方は、ぜひご一読ください。

TLPT(脅威ベースのペネトレーションテスト)とは?

TLPT(Threat-Led Penetration Testing)とは、日本語で「脅威ベースのペネトレーションテスト」を表す言葉です。

TLPTの目的としては、以下が挙げられます。

- 現実世界で実際に発生しているサイバー攻撃をシミュレーション(再現)し

- 保護対象となるサーバーやクライアント端末などに疑似攻撃を仕掛けることで

- 組織のサイバー攻撃に対する防御力や体制・復旧能力などをテスト・評価する

従来、ペネトレーションテストの主な対象は金融機関でしたが、近年ではサイバーレジリエンス強化を目的として、さまざまな業種・業態で注目を集めるようになりました。

サイバーレジリエンスとは、サイバーセキュリティに対するインシデントが発生した時の、企業の防止力や耐性力、回復力を示す言葉です。サイバーレジリエンスが高いほど、インシデント発生時の対応力・原状復帰能力に優れていると言えます。

「TLPT」を実施し、現実的に起こりうる攻撃や戦術を疑似的に再現することで、組織が実際にサイバー犯罪を受けた際、どのくらいの対応力があり、被害範囲はどのくらいであるかの評価と改善を図ることが可能です。

また、仮にサイバー攻撃を仕掛けられた場合の「組織の対応能力の向上を図る」という、演習・トレーニングとしての側面もあります。

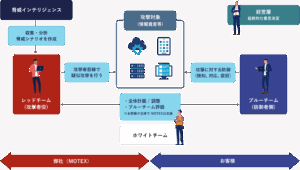

TLPTの実施における3つのチーム体制(レッド・ブルー・ホワイト)

TLPTでは、「経営層」の立場に加え、役ごとに「レッド」「ブルー」「ホワイト」の3つのチームを構築し、疑似攻撃のテストを行います。

それぞれのチームは、主に以下の役割分担となります。

| 立場 | 役割 |

|---|---|

| 経営層 |

|

| レッドチーム |

|

| ブルーチーム |

|

| ホワイトチーム |

|

例えば、攻撃側となるレッドチームは、ホワイトチームがあらかじめ用意した攻撃シナリオに則り、テスト対象への攻撃・侵入を試みます。

一方のブルーチームは、レッドチームの攻撃を速やかに検知し、攻撃範囲の調査や分析、被害へ対応などを実施します。ホワイトチームはその様子を監督し「レッドチーム・ブルーチームへの評価」や「TLPTの進行管理」を行うのが、主な役目です。

レッドチームとブルーチームが攻防を繰り返す中で、テスト対象の「どこに脆弱性があるか」「セキュリティ上の課題は何か」などが明らかになり、組織が対策すべきポイントを把握できます。

ブルーチームでは「インシデント時の対応力」の経験を積み、攻撃者の戦略や攻撃手順などを、実践を通じて習得することが可能です。

3分でわかる!

ペネトレーションテスト・TLPTサービス

本資料では、脆弱性を突いて侵入可否を確認する「ペネトレーションテスト」と、より実践的に組織対応力を評価する「TLPT」の違いや特徴を解説します。

自社に最適な評価手法を選ぶために、ぜひご活用ください。

TLPTとペネトレーションテストの違い

TLPT(脅威ベースのペネトレーションテスト)と、一般的なペネトレーションテストには、以下のような違いがあります。

| TLPT | 一般的なペネトレーションテスト | |

|---|---|---|

| テストの目的 | 組織における「セキュリティレジリエンス」の向上 | システムにおける「脆弱性」の発見と、対策の優先順位付け |

| テスト対象の範囲 | システムやIT資産のほか、人、対応プロセスも含む | システムやIT資産 |

| シミュレーションする攻撃内容 | 攻撃対象の脅威を分析し、実際に起こりうる攻撃を実施 | 脆弱性とその影響を特定する攻撃を実施 |

| チーム体制 | レッド・ブルー・ホワイト | レッド |

TLPTと一般的なペネトレーションテストは、両者いずれも攻撃シナリオを用いて、対象となるシステムやネットワークに疑似的な攻撃を行うテストという点で共通しています。

一方で、その目的には明確な違いがあります。

一般的なペネトレーションテストは、セキュリティ上の脆弱性を特定し、攻撃者が目的を達成できるかどうかを検証することで、必要な対策内容やその優先度を判断することを主な目的としています。

これに対し、TLPTは、組織の「サイバーセキュリティレジリエンス」を評価し、その向上を図ることを主目的としたシミュレーションです。

実際の攻撃者の視点や戦術を再現することで、システムの耐性に加え、インシデント発生時の対応フローや体制の有効性まで含めて検証でき、組織全体のセキュリティ対応能力の強化につなげることが可能です。

また、一般的なペネトレーションテストが個別システムに対する脅威を想定した検証にとどまるのに対し、TLPTでは業種・業態などの特性を踏まえてシナリオや環境を詳細に分析し、より現実的な脅威を想定したテストを実施する点にも違いがあります。

なぜTPLTの普及が進んでいるのか?

「TLPT」の普及が進んでいる背景として、これまで一般的であった「境界防御」を中心とするセキュリティ構築では、APT攻撃(高度標的型攻撃)のような高度なサイバー攻撃に対抗しきれなくなったことが挙げられます。

アメリカ国内では、2010年頃に大手金融機関をターゲットとしたサイバー攻撃が数多く発生しましたが、この脅威に対抗するためには、攻撃が侵入する境界においての防御だけでなく、万が一侵入を許してしまった後の検知や対応の高度化もはかる必要がありました。

このような背景からTLPTが普及することとなったのです。

イギリスにおいても、TLPTはアメリカに次いで普及しており、香港やシンガポールといった諸外国においても、TLPTの考え方はセキュリティ体制の強化へ積極的に取り入れられています。

TLPTにおける攻撃シナリオの例

TLPTを実施する際、レッドチームが活用するシナリオの例として、以下のようなものが考えられます。

- APT(高度で継続的な脅威)グループによる「標的型メール攻撃」

- ランサムウェアによるデータ暗号化と身代金要求

- マルウェアやバックドアによる内部ネットワークへの侵入

- WebサイトへのSQLインジェクション・クロスサイトスクリプティング攻撃による情報漏洩

- ソーシャルエンジニアリングによるパスワード窃取

例えば「標的型メール攻撃」を取り入れた「TLPT」は、以下のようなシナリオを作成し、テストを実施します。

| 攻撃のターゲット |

|

|---|---|

| 目的 |

|

| 攻撃シナリオ |

|

TLPTを実施する際は、対象の業種・業態などを考慮しながら、効率よく脆弱性を発見できるような内容を網羅したシナリオを作成することが大切です。

サービス事業者が提供する、TLPTの主な流れ

サービス事業者が提供する「TLPT」の流れは、主に次の通りです。

- 計画立案

- 脅威分析・シナリオ作成

- テストツールの開発・準備

- テストの実施(侵入・攻撃)

- 評価・報告

企業・組織は、サービス事業者が提供する「TLPT」サービスを受けることで、自組織の脆弱性を明らかにし、セキュリティ体制の強化やフローの改善・見直しを行うことができます。

ここでは、TLPTを実際に行う上で取り組む、5つの項目について簡単にご紹介します。

ステップ(1):計画立案

TLPTを実施する際は、まず計画の立案を行います。

TLPTの対象組織において、特にリスクの高い業務やシステム上の機能などを特定した上で、脅威から守るべき資産はどれなのかを正しく定義しましょう。

TLPTのテスト戦略を具体的に計画し、実施スケジュールを作成します。

ステップ(2):脅威分析・シナリオ作成

計画立案が完了したら、脅威分析とシナリオ作成に移ります。

対象組織における脅威シナリオは、オープンソースなどから収集・分析した脅威インテリジェンスをもとに作成するのが一般的です。

TLPTの対象となる企業や業界の特性を踏まえて、実際に直面する可能性があるサイバー攻撃を分析し、以下のようにさまざまな観点から具体性のある脅威を想定し、シナリオを作成します。

- 攻撃者はどのような集団か

- 攻撃目的は何か

- どのような技術や手法を使用するか

ターゲットのWebサイトやSNSなどを活用し、攻撃対象者を調査することも効果的です。

脅威インテリジェンスとは、攻撃者の動機やターゲット、攻撃パターンを理解するため、組織によって収集・分析されるデータのことです。

ステップ(3):テストツールの開発・準備

シナリオの作成後は、TLPTを実施するためのテストツールを開発・準備します。

加えて、リスク管理フレームワークの作成と合意や、TLPTの実施について対象組織に最終通知を行うのもこのフェーズです。

ステップ(4):テストの実施(侵入・攻撃)

テストツールの準備ができたら、実際にテストを実施します。

システムに侵入してアクセス経路を確立し、アクセス権を操作して、機密データやその他の重要システムにアクセスできるように攻撃を仕掛けます。

TLPTは、対象組織の脆弱性を評価するために行うものであることから、必ずしもブルーチームによって攻撃が一方的に防御される展開が望ましいとは限りません。

そのため、内部に侵入された想定でテストを実施したり、組織体制の評価が行えるようにホワイトチームによる調整が行われるケースがあります。

さまざまな侵入ルートを想定した完成度の高いシナリオを用意し、システムの弱点を特定すること・組織のセキュリティレジリエンスを向上させるようなテストを実施することが望ましいでしょう。

ステップ(5):評価・報告

テストの実施後は、レッドチームが仕掛けたサイバー攻撃に対し、ブルーチームが実施したインシデント対応内容(脅威に対する対処が適切か、タイミングは迅速であったか、どこに課題があったかなど)を評価・検証し、適切なステークホルダーに向けて報告を行います。

技術面の脆弱性だけでなく、人や組織・対応プロセスにおいて発見された課題についても、検証し今後の改善につなげていくことが大切です。

3分でわかる!

ペネトレーションテスト・TLPTサービス

本資料では、脆弱性を突いて侵入可否を確認する「ペネトレーションテスト」と、より実践的に組織対応力を評価する「TLPT」の違いや特徴を解説します。

自社に最適な評価手法を選ぶために、ぜひご活用ください。

TLPTに関するよくある質問

最後に、TLPTに関するよくある質問と回答を紹介します。

- TLPTを受ける適切な頻度は?

- TLPTの実施にはどれくらい費用がかかりますか?

- TLPTと合わせて頻出する「CBEST」とは何ですか?

ぜひ参考にしてください。

TLPTを受ける適切な頻度は?

「年1回程度」を推奨する業者が広く見られますが、TLPTの実施頻度は、最新の脅威動向、システムの変更・刷新、組織の改変など、さまざまな要件を考慮して決める必要があります。

最終的には自社のリスク状況やフェーズに応じて、判断することが大切です。

TLPTの実施にかかる費用は?

TLPTの実施費用は、テストの規模や内容、期間、サービス提供者などによって異なります。

そのため一概に言い切ることはできませんが、一般的には数百万から数千万の費用がかかることを想定しておくと良いでしょう。

TLPTは、一般的な脆弱性診断やペネトレーションテストと比べ高度かつ複雑なテストである分、実施費用もより高額になる傾向があります。また実施期間についても、数か月~年単位に及ぶケースがあります。

TLPTと一緒に耳にする「CBEST」とは?

CBESTとは、英国中央銀行とCREST(The Council of Registered Ethical Security Testers)が開発した、TLPTのフレームワークです。

政府や民間の情報源から収集した脅威インテリジェンスに基づき、「金融機関に対するサイバー攻撃をシミュレーションし、システムや業務プロセスの防御能力評価を行うこと」を目的としています。

CBESTは、CRESTに認定されたペネトレーションテストプロバイダ(サービス提供者)によって実施されます。

LANSCOPE プロフェッショナルサービスが提供する「TLPT」

LANSCOPE プロフェッショナルサービスでは、攻撃者の視点や最新の脅威動向(脅威インテリジェンス)を踏まえ、実際に起こり得るサイバー攻撃を想定した脅威ベースのペネトレーションテスト「TLPT(Threat-Led Penetration Testing)」 を提供しています。

TLPTは、単にシステムに侵入できるかどうかをテストするものではありません。「実際に攻撃を受けた場合、どこまで被害が及ぶのか」 を明らかにすることを目的とした、より実践的なセキュリティテストです。

LANSCOPE プロフェッショナルサービスのTLPTでは、実際の脅威を起点とした実践的な攻撃シナリオを作成し、そのシナリオに基づいて検証を行います。

例えば、標的型攻撃やランサムウェア攻撃、内部ネットワーク侵害からの横展開など、実害に直結する攻撃が成立するかどうかを検証し、現状のセキュリティ対策が「現実の攻撃」に対して有効に機能するかを確認します。

また、TLPTでは、セキュリティ対策の状況だけでなく、万が一攻撃を受けた際に、「異常を検知できるのか」「状況を正しく把握できるのか」「被害を際上限に抑えるための対応が取れるのか」といった点を確認し、運用や体制面など、組織の対応力も含めて評価します。

テスト実施後には、ペネトレーションテストおよびブルーチーム評価を通じて確認された脆弱性やその影響、テスト結果をまとめた報告書を納品します。

さらにオプションで実施できる報告会では、検出事項の説明に加えて、対策に関する質疑応答も可能です。

テスト内容については、事前のお打ち合わせにて、テストの目的や対象環境、ご予算、スケジュール感などをヒアリングし、その内容をもとに、最適なテストシナリオの策定とお見積りを提示します。

TLPTは、「現状のセキュリティ対策で本当に被害を防げるのか」「実際に攻撃されたら、どこまで耐えられるのか」といった疑問に、実施の検証を通じて確認するためのテストです。ぜひ実施をご検討ください。

なお、TLPT・パープルチーミング・ペネトレーションテストどれを選ぶべきか迷われている企業・組織の方に向けて、無料相談会も実施しております。

オンラインのWeb会議形式で実施できるため、お気軽にご活用ください。

LANSCOPE プロフェッショナルサービスが提供する「TLPT」 についてより詳しく知りたい方は、下記のページまたは資料をご確認ください。

3分でわかる!

ペネトレーションテスト・TLPTサービス

本資料では、脆弱性を突いて侵入可否を確認する「ペネトレーションテスト」と、より実践的に組織対応力を評価する「TLPT」の違いや特徴を解説します。

自社に最適な評価手法を選ぶために、ぜひご活用ください。

まとめ

「TLPT(脅威ベースのペネトレーションテスト)」について、概要やシナリオの例、実施時の流れなどについて解説いたしました。

▼本記事のまとめ

- TLPTは、組織のサイバー攻撃に対する「サイバーレジリエンス(攻撃耐性や回復力など)」の評価・向上を目的とした施策

- 現実に起こりうる「サイバー攻撃」を実際にテストすることで、脆弱性やセキュリティの改善ポイントを洗い出し、体制強化をはかる

- TLPTの実施時は、レッド・ブルー・ホワイトの3つのチーム体制を構築し、レッドチームとブルーチームが攻防戦を行う

- TLPTは一般的なペネトレーションテストに比べ、より業界や業種などを考慮した実践的なシナリオで行われる(脅威ベース)

- TLPTが普及している大きな要因として、APT攻撃(高度標的型攻撃)などの高度なサイバー攻撃に、従来の「境界防御」だけでは対抗しきれなくなったことが挙げられる

TLPTを実施する際は、計画の立案からシナリオの作成、テスト実施や報告まで、入念な準備を行う必要があります。

実施を検討されている企業・組織の方は、ぜひ「LANSCOPE プロフェッショナルサービス」へご相談ください。

まずは内容を知りたいという方は、以下の資料もご活用ください。

3分でわかる!

ペネトレーションテスト・TLPTサービス

本資料では、脆弱性を突いて侵入可否を確認する「ペネトレーションテスト」と、より実践的に組織対応力を評価する「TLPT」の違いや特徴を解説します。

自社に最適な評価手法を選ぶために、ぜひご活用ください。

おすすめ記事