Written by WizLANSCOPE編集部

目 次

CVSS(共通脆弱性評価システム)とは、情報システムやソフトウェアの脆弱性(セキュリティ上の欠陥)の深刻度を示す、国際的な評価指標です。

ベンダーに依存しない共通の評価指標であるため、脆弱性の深刻度を同一基準のもとで比較することができ、対策の優先度を決める際にも役立ちます。

本記事では、CVSSの概要、評価基準や算出方法などについて解説します。

▼本記事でわかること

- CVSSの概要

- CVSSの評価基準

- CVSSのスコアの算出方法

- CVSSバージョン4.0の変更点

CVSSとは何かを知りたい方は、ぜひご一読ください。

CVSSとは

CVSSとは、システムやソフトウェアの脆弱性の深刻度を表す、国際的な評価指標であり、「共通脆弱性評価システム」と訳されます。

情報システムの脆弱性に対するオープンで汎用的な評価手法であり、特定のベンダーに依存しない共通の評価基準です。

脆弱性とは、プログラムの不具合や設計上のミスによって発生するセキュリティ上の欠陥のことです。

この脆弱性を突かれると、不正アクセスやマルウェア、Webサイトの改ざんなど、さまざまな攻撃が仕掛けられる可能性があります。

企業・組織は、このような攻撃から自社を守るために、深刻度の高い脆弱性を把握し、優先的に修正する必要があります。

この優先度付けに役立つのが、「CVSS」です。

CVSSを用いることで、脆弱性の深刻度を統一された基準で比較することができるだけでなく、ベンダーや管理者・セキュリティ担当者の間で、共通の言語・認識をもとに会話することが可能になります。

CVSSでは、脆弱性の深刻度を0.0~10.0で数値化でき、数値が大きいほど深刻度が高いことを示しています。

| 数値 | 深刻度のレベル |

|---|---|

| 9.0~10.0 | 緊急 |

| 7.0~8.9 | 重要 |

| 4.0~6.9 | 警告 |

| 0.1~3.9 | 注意 |

| 0 | なし |

スコアリングされることで深刻度が一目でわかりやすく、どの脆弱性から対処していけばよいかという優先順位が決めやすくなります。

CVSSのスコア算出において重要な情報セキュリティの3要素

CVSSのスコア算出する際は、対象システムが脆弱性を突かれて攻撃された場合に、情報セキュリティの3要素にどの程度の影響が及ぶかが重要な評価基準となります。

情報セキュリティの3要素とは、「機密性」「完全性」「可用性」のことを指します。

▼情報セキュリティにおける3要素

| 機密性 | ・許可された正規のユーザだけが対象のデータにアクセスできるよう、システムを構成すること ・情報が機密性を保つことで、権限のない者による不正利用や情報漏洩を防ぐことが期待される |

|---|---|

| 完全性 | ・保有する情報に欠損や間違いがなく、さらに最新である状態を保持すること ・完全性を保つことは、データの信頼性を保証する役割を果たす |

| 可用性 | ・ユーザが必要な時に情報資産を利用できる状態を構成すること ・なんらかの障害(故障、災害、不慮の事故など)が起こった際も停止することなく、稼働できるシステムは可用性が高く、業務の効率向上やユーザ満足度の向上につながる |

情報セキュリティの3要素は、それぞれの頭文字を並べて「CIA」と表記される場合もあります。

この3要素への影響度を評価し、最終的なCVSSスコアに反映させます。

CVSSの評価基準

CVSSでは、以下3つの評価基準を組み合わせて評価をします。

- 基本評価基準

- 現状評価基準

- 環境評価基準

※「CVSS V4.0」より、「現状評価基準」は「脅威評価基準」へ名称が変更されています。

ここからはv3.1をベースに、CVSSにおける3つの評価基準を詳しく解説します。

基本評価基準(Base Metrics)

基本評価基準とは、脆弱性そのものが持つ特性を数値化して評価するための基準です。

脆弱性が「機密性」「完全性」「可用性」にどのような影響を及ぼすかを評価し、その結果をスコアとして算出します。

基本評価基準は、以下8つの項目で評価します。

| 項目 | 内容 | 評価例 |

|---|---|---|

| 攻撃元区分 | 脆弱性のあるシステムをどこから攻撃できるのかを評価する | ネットワーク 隣接 ローカル 物理 |

| 攻撃条件の複雑さ | 攻撃に必要な条件の複雑さを評価する (いつでも攻撃ができるのか、アクセス権限の付与に特定の条件が必要なのかなど) |

低 高 |

| 必要な特権レベル | 攻撃の際に必要な権限のレベルを評価する | 不要 低 高 |

| ユーザ関与レベル | ユーザがどの程度攻撃に関与するのかを評価する (リンクへのアクセスやファイルの閲覧など) |

不要 要 |

| スコープ | 攻撃が与える影響範囲を評価する | 変更なし 変更あり |

| 機密性への影響 | 機密性への影響を評価する | 高 低 なし |

| 完全性への影響 | 完全性への影響を評価する | 高 低 なし |

| 可用性への影響 | 可用性への影響を評価する | 高 低 なし |

基本評価基準による評価結果は固定されており、時間の経過や利用環境の違いによって変化しないという特徴があります。

この評価は、ベンダーや脆弱性を公表する組織などが、脆弱性の固有の深刻度を表すために用いる基準です。

現状評価基準(Temporal Metrics)

現状評価基準とは、脆弱性の現在の深刻度を評価する基準です。

現状評価基準は、以下3つの項目で評価します。

| 項目 | 内容 | 評価例 |

|---|---|---|

| 攻撃される可能性 | 攻撃コードや攻撃手法が本当に使用できるのかを評価する | 未実証 実証可能 攻撃可能 容易に攻撃可能 未評価 |

| 利用可能な対策のレベル | 脆弱性の対策がどの程度利用可能であるかを評価する | 正式 暫定 非公式 なし 未評価 |

| 脆弱性情報の信頼性 | 脆弱性に関する情報の信頼性を評価する | 未確認 未確証 確認済 未評価 |

脆弱性の対応状況に応じて、時間の経過とともに評価結果が変わるのが特徴です。

ベンダーや脆弱性を公表する組織が、脆弱性の現状を示すために利用する評価基準となります。

環境評価基準(Environmental Metrics)

環境評価基準とは、製品を利用するユーザー側の環境も含め、最終的な脆弱性の深刻度を評価する基準です。ユーザーごとに評価結果が変わるのが特徴です。

環境評価基準は、以下2つの項目で評価します。

| 項目 | 内容 | 評価例 |

|---|---|---|

| 対象システムのセキュリティ要求度 | 機密性・完全性・可用性の要求度を項目ごとに評価する | 未評価 高 中 低 |

| 環境条件を加味した基本評価の再評価 | 攻撃の難易度・影響を再評価する | 緩和策後の攻撃元区分 緩和策後の攻撃条件の複雑さ 緩和策後の必要な特権レベル 緩和策後のユーザ関与レベル 緩和策後のスコープ 緩和策後の機密性への影響 緩和策後の完全性への影響 緩和策後の可用性への影響 |

CVSSのスコアの算出方法

CVSSのスコアは先ほど紹介した、「基本評価基準」「現状評価基準」「環境評価基準」を順に評価し、最終的なスコアを算出します。脆弱性の深刻度は0(低)〜10.0(高)の数値でスコアリングされます。

| 数値 | 深刻度のレベル |

|---|---|

| 9.0~10.0 | 緊急 |

| 7.0~8.9 | 重要 |

| 4.0~6.9 | 警告 |

| 0.1~3.9 | 注意 |

| 0 | なし |

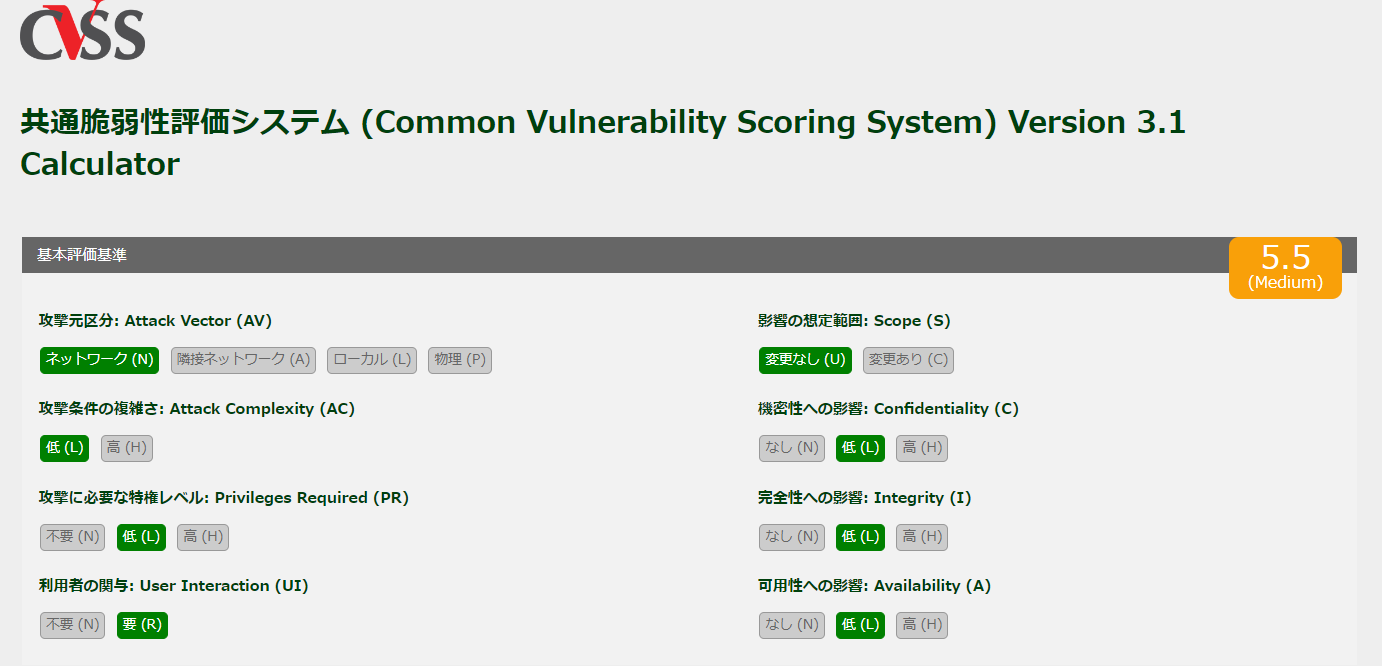

詳しい計算式は「IPA公式サイト」に掲載されています。

またJVNサイトの「CVSS計算ソフトウェア」を利用すると、容易にCVSSスコアを算出することができます。

出典:JVN iPedia|共通脆弱性評価システム (Common Vulnerability Scoring System) Version 3.1 Calculator

データベース「JVN iPedia」とは

脆弱性のCVSS値や対策を確認したい場合は、「JVN iPedia」を利用するのがおすすめです。

JVN iPediaは、JPCERT/CCと情報処理推進機構(IPA)が共同で管理し、国内外の脆弱性対策情報を収集・蓄積しているデータベースです。

さまざまな検索機能があり、脆弱性の概要をはじめ、CVSS の値(深刻度)や脆弱性への対策といった情報を得ることができます。

最新の脆弱性情報は、発見から1週間程度を目安に公表されるため、比較的すぐに最新の情報を得ることが可能です。

ただし優先度や信頼性の担保などから、公開時期が遅れるケースもあります。

CVSSバージョン4.0(V4.0)のリリースと変更点

2023年11月に、CVSSの最新バージョンとなる「CVSS v4.0」がリリースされました。2019年のCVSS v3.1の公開から、約4年ぶりの改訂となります。

「基本評価基準」「現状評価基準」「環境評価基準」それぞれについて、CVSS v3.1との変更点を解説します。

CVSS v4.0「基本評価基準」の変更点

まず、基本評価基準の変更点は以下の3点です。

- 「攻撃の実行条件」の追加

- 「スコープ」が廃止され、「後続システムの機密性への影響」「後続システムの完全性への影響」「後続システムの可用性への影響」の3項目が追加

- 「ユーザ関与レベル」の評価値が2択から3択に変更

基本評価基準では、攻撃の難易度や影響力を図る項目の見直しやユーザ関与レベルの評価細分化により、いままでよりも精密な深刻度の算出が可能となっています。

CVSS v4.0「現状評価基準」の変更点

現状評価基準の変更点は以下の2点です。

- 脅威評価基準という名称に変更

- 評価項目が1つに変更

CVSS v4.0では、「現状評価基準」と呼ばれていたものが、「脅威評価基準」という名称に変更されました。

これは、脆弱性の深刻度を、より実際の脅威状況に即して評価するという方針を反映した改称です。

さらに、「利用可能な対策のレベル」「脆弱性情報の信頼性」の評価項目は、最終的なCVSSスコアにあまり影響を与えないという理由から削除され、「攻撃性される可能性」のみになりました。

CVSS v4.0「環境評価基準」の変更点

環境評価基準の変更点は以下の通りです。

- 「緩和策実施後の基本評価の再評価」の一部評価項目における評価値が変更

環境評価基準における「緩和策実施後の基本評価の再評価」では、一部評価項目について評価値の変更が行われました。

具体的には、「後続システムの完全性への影響」「後続システムの可用性への影響」に、新たな評価値が設定されています。

従来の基本評価基準では、「高」「低」「なし」の3段階評価でしたが、再評価のおいては、「安全性」が加わり、「高」「低」「なし」「安全性」の4段階となりました。

そのほかの変更点

前述の項目に加えて「CVSS v4.0」では、「補助評価基準」が新たに導入されました。

補助評価基準は、基本評価基準、脅威評価基準、環境評価基準に基づいて算出されたスコアの文脈を補足するもので、CVSSスコアの算出には使用されません。

また「CVSS v4.0」では、どの評価基準を使用してスコアリングしたかを明確化するため、以下の命名方法が、新たに提供されました。

| CVSS-B | 基本評価基準のみを利用して算出 |

|---|---|

| CVSS-BE | 基本評価基準と環境評価基準を利用して算出 |

| CVSS-BT | 基本評価基準と脅威評価基準を利用して算出 |

| CVSS-BTE | 基本評価基準、脅威評価基準、環境評価基準を利用して算出 |

CVSSも参考にした脆弱性診断「LANSCOPEプロフェッショナルサービス」

「LANSCOPE プロフェッショナルサービス」では、CVSSを参考とした評価基準で、お客様のサーバーやネットワーク・アプリケーションの脆弱性を明らかにする「脆弱性診断」を提供しています。

経験豊富なエキスパートが、お客様の利用環境に潜む脆弱性・セキュリティリスクを洗い出すことで、効率的な脆弱性対策が可能になります。

リスクレベルや種類だけでなく、適切な対策内容もあわせてお伝えするため、組織のセキュリティレベル向上にも効果を発揮します。

▼脆弱性診断サービス 一覧

- Webアプリケーション脆弱性診断

- ネットワーク診断

- スマートフォンアプリケーション脆弱性診断

- ゲームセキュリティ診断

- IoT 脆弱性診断

- ペネトレーションテスト

- サイバーリスク健康診断

- セキュリティコンサルティング

「LANSCOPE プロフェッショナルサービス」の「脆弱性診断」は、リピート率90%を誇る高品質な診断が特徴です。

「自社環境やサービスの脆弱性に懸念がある」「診断ツールではなく、プロの目による診断を受けたい」などの要望をお持ちの企業・組織の方は、ぜひ一度お問い合わせください。

ご都合・予算などに応じて、最適なプランをご紹介します。

「まずは基礎的な脆弱性診断を行いたい」というお客様向けに、低コスト・短期で診断が実施できる「セキュリティ健康診断パッケージ」も提供しています。

クラウドサービスの設定最適化に「クラウドセキュリティ診断」

「LANSCOPE プロフェッショナルサービス」では、「脆弱性診断」に加えて、ご利用中のクラウドサービス(AWS、Microsoft 365、Azure等)の設定ミスをプロが診断し、セキュリティ事故の要因を根本から改善する「クラウドセキュリティ診断」も提供しています。

「多要素認証」をはじめ、アクセス権限の見直しや認証方法の設定など、不正ログインの要因になり得る設定不備を洗い出し、専門のベンダーが正しい対策を提案します。

実施することで、攻撃者による従業員アカウントへの不正アクセスや、内部不正による情報漏洩などを未然に防ぐことが可能です。

「クラウドセキュリティ診断」の詳細は、以下よりご覧ください。

まとめ

本記事では「CVSS」をテーマに、その概要や評価基準、最新バージョンである「CVSS v4.0」について解説しました。

本記事のまとめ

- CVSSは、情報システムの脆弱性の深刻度を評価する、ベンダーに寄らない国際的な指標

- 脆弱性の深刻度を0.0~10.0で数値化でき、脆弱性対策の優先度が定量的に判断できる

- 「基本評価基準」「現状評価基準」「環境評価基準」の3つの評価基準を組み合わせて評価する(「CVSS v4.0」より、現状評価基準から脅威評価基準に改名)

- 2023年11月に、最新バージョン「CVSS v4.0」がリリースされた

CVSSは、自社が保有する情報システムの脆弱性の深刻度を、統一された基準で比較し、対策の優先度を策定できる指標です。

活用することで、攻撃者に狙われるリスクを最小限に抑えることができるため、ぜひ積極的に取り入れ、セキュリティの強化を目指してください。

本記事で紹介したLANSCOPE プロフェッショナルサービスの「脆弱性診断」は、経験豊富なエキスパートがCVSSに基づき、お客様のシステム・サーバー・アプリケーションに潜む脆弱性を洗い出し、最適な対策方法を提案します。

「自社環境やサービスの脆弱性に懸念がある」「診断ツールではなく、プロの目による診断を受けたい」といった課題をお持ちの企業・組織の方は、ぜひ実施をご検討ください。

まずは「脆弱性診断について知りたい」という方に向けて、「3分でわかる脆弱性診断」の資料もご用意しています。ぜひ本記事とあわせてご活用ください。

おすすめ記事