Written by WizLANSCOPE編集部

情シス1,000人に聞いた!

「クラウドサービスのセキュリティ対策」実態調査

情シス1,000人に「自社のクラウドサービスのセキュリティ対策」

についてお聞きしました。

クラウドを運用中・導入予定の情シス様は、必見のデータです!

目 次

「スニッフィング」とは、ネットワーク上を流れるパケット(データの単位)を傍受し、情報を不正に収集する攻撃手法です。

スニッフィングが仕掛けられると、気がつかない間に個人・機密情報が攻撃者に盗み見られてしまう危険性があるため、適切なスニッフィング対策が求められます。

本記事では、スニッフィングの概要から仕組み、対策までわかりやすく解説します。

▼本記事でわかること

- スニッフィングの概要

- スニッフィングの手口・仕組み

- スニッフィングへの対策

「スニッフィングとは何か」「どのような対策が有効なのか」などを知りたい方はぜひご一読ください。

スニッフィングとは

スニッフィングとは、インターネット通信でやり取りされる「パケット」を、攻撃者が傍受・解析する攻撃手口です。

パケットとは、データを効率的に送受信するために分割された、小さなデータ単位を指します。 データは複数のパケットに分けられ、それぞれが独立して送信されることで、通信の信頼性と効率性が向上します。

この仕組みにより、仮に一部のパケットが不正に取得されたとしても、全体のデータ内容を把握することは難しい仕様になっています。

しかし攻撃者は、スニッフィングによって不正に取得したパケットからデータを再構築し、個人情報や機密情報を盗むことが可能です。

特に、スニッフィングのターゲットとなりやすいデータとして、以下のものがあります。

- ID

- パスワード

- IPアドレス

- メール

たとえば、従業員のIDやパスワードが盗まれてしまうと、攻撃者がその従業員になりすまして、機密情報が保存されているクラウドサービスに、不正ログインすることが可能になります。

ネットワークセキュリティにおいて、スニッフィング対策は非常に重要です。

スニッフィングの手口

スニッフィングはどのような仕組みで実行されるのかを解説します。

攻撃者は、本来であればネットワークの健全性やパフォーマンスを保つために使用されるソフトウェアやツールを悪用し、スニッフィングを仕掛けます。

▼悪用されやすいソフトウェア・ツール

| LANアナライザ | ・ローカルエリアネットワーク(LAN)内でのデータ通信を監視および分析するための装置やソフトウェア ・ネットワーク内で送受信されるデータパケットの詳細な情報を取得できる |

|---|---|

| ネットワークモニタ | ・ネットワーク全体のパフォーマンスやトラフィックを監視するためのツール |

たとえば、LANに侵入してデバイスにLANアナライザを仕掛け、暗号化されていないログインパスワードやクレジットカード情報などを送受信者に気付かれずに盗み見るといった手口が想定されます。

Wi-Fiもスニッフィングの被害にあう危険性がある

スニッフィングは、ネットワーク上を流れるデータパケットを盗み見て解析する行為であり、実はWi-Fi接続においても同様のリスクが存在します。

そもそもWi-Fi通信はデータの盗聴を防ぐために暗号化されており、Wi-Fiの暗号化方式には、以下の4種類があります。

- WEP(Wired Equivalent Privacy)

- WPA(Wi-Fi Protected Access)

- WPA2

- WPA3

特に、「WPA3」は強力な暗号化技術を採用しており、スニッフィングによる被害のリスクを大幅に低減することが可能です。

しかし、「WEP」という古い暗号化方式を使用している場合、スニッフィングのリスクが大幅に高まります。WEPは暗号化キーの再利用や暗号化方式自体に脆弱性があり、攻撃者が比較的容易に暗号を解読できてしまうためです。

個人情報や認証情報の漏洩を防ぐためには、WPA3のような強力な暗号化方式を採用しているWi-Fiルーターを使用し、適切なセキュリティキーを設定することが推奨されます。

また、公共のWi-Fiネットワークを利用する際には、VPN(Virtual Private Network)を利用して通信内容を暗号化することで、安全性をさらに高めることができます。

情シス1,000人に聞いた!

「クラウドサービスのセキュリティ対策」実態調査

情シス1,000人に「自社のクラウドサービスのセキュリティ対策」

についてお聞きしました。

クラウドを運用中・導入予定の情シス様は、必見のデータです!

スニッフィングへの対策

気がつかない間に個人・機密情報が攻撃者に盗み見られてしまう危険性があるスニッフィングは、どのように対策できるのでしょうか。

ここでは、スニッフィングへの対策方法を6つ紹介します。

- SSL /TLSで保護されたサイトを利用する

- 鍵マークがあるWi-Fiのみ利用する

- 多要素認証を導入する

- VPNを利用する

- ネットワークトラフィックを監視する

- 脆弱性診断を実施する

詳しく確認していきましょう。

SSL/TLSで保護されたサイトを利用する

昨今、インターネット上で安全な通信を確保する仕組みとして、「SSL( Secure Sockets Layer)」と「TLS( Transport Layer Security)」が広く利用されています。

SSL/TLSを利用すると、通信内容の暗号化が可能なため、第三者による通信内容の傍受を防ぐことができます。

また、接続先が本当に正しいサーバーであるかを認証することも可能なため、安全性の高い通信を確保することができます。

URLが「https://」で始まり、アドレスバーに鍵マークが表示されるサイトは、SSL/TLSによって保護されているサイトです。

このように保護されたサイトを利用することで、スニッフィングによる情報漏洩のリスクを大幅に減らすことができます。

鍵マークがあるWi-Fiのみ使用する

セキュリティ対策が施されていないフリーWi-Fiは、通信内容が暗号化されずに送受信されるため、スニッフィングのリスクが高まります。

そのため、公共の場所でフリーWi-Fiを利用する際には、必ず暗号化されていることを示す「鍵マーク」のあるWi-Fiネットワークを選びましょう。

ただし、「WEP」のような古い暗号化方式を採用している場合は、依然としてスニッフィングのリスクがあります。暗号化の有無だけでなく、暗号化方式自体も確認すると安心です。

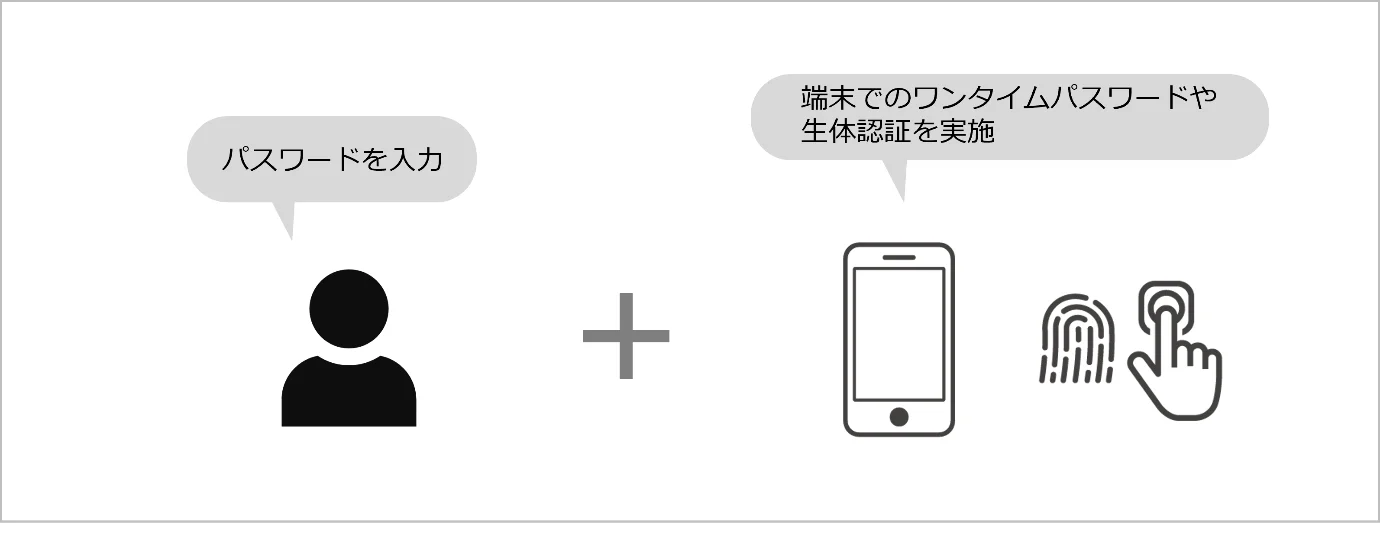

多要素認証を導入する

多要素認証の導入も、スニッフィング対策に有効です。

多要素認証(MFA)とは、知識情報(パスワードなど)、所持情報(スマートフォンなど)、生体情報(指紋など)の中から、2つ以上の要素を組み合わせて認証をおこなうセキュリティ手法です。

▼多要素認証のイメージ

2つ以上の要素を組み合わせる必要があるため、仮にスニッフィングでIDやパスワードが盗まれても、追加の認証要素が必要となるため、不正ログインを防ぐことができるでしょう。

VPNを利用する

VPNとは、仮想プライベートネットワーク(Virtual Private Network)の略称であり、インターネット上で安全な通信を実現するための技術です。

VPNを使用すると、通信データを暗号化されるため、外部からのデータ窃取や改ざんを防ぐことができます。

ネットワークトラフィックを監視する

ネットワークトラフィックを継続的に監視することで、スニッフィングの兆候を早期に発見できる可能性が高まります。

具体的には、以下のようなソリューションの導入が有効です。

| IDS | ・ネットワーク上で検知された異常なトラフィックや攻撃の兆候をいち早く認識し、セキュリティ担当者に通知する |

|---|---|

| IPS | ・ネットワークを継続的に監視し、異常なパターンや攻撃の兆候を検知すると、侵入をブロックする |

| NDR | ・ネットワーク機器に流れるトラフィックを分析し、外部からの攻撃や内部不正などの兆候を可視化・検知する |

脆弱性診断を実施する

脆弱性診断とは、システムやネットワーク、Webアプリケーションに存在する脆弱性(セキュリティ上の欠陥)を特定し、修正やリスク評価をおこなうプロセスのことです。

攻撃者は、暗号化されていない通信や弱い暗号化方式、不適切な証明書など、通信経路に潜む弱点を突いてスニッフィング攻撃を仕掛けます。

そのため、社内・社外を問わずに、ネットワークの脆弱性・設定ミスを診断し、不正侵入やマルウェア感染などのリスクに繋がる脆弱性を特定することが重要です。

脆弱性診断を実施することで、スニッフィングを仕掛けられる可能性を大幅に低減することが可能です。

スニッフィング対策には「LANSCOPE プロフェッショナルサービス」

スニッフィングによる「データの盗聴」を防ぐためには、個人情報や機密情報などのデータの取り扱いに関して、日頃から慎重な対策を意識することが大切です。

「LANSCOPE プロフェッショナルサービス」では、スニッフィングを含むセキュリティの脅威対策に有効な、セキュリティ診断のサービスを提供しています。

1.クラウドサービスへの不正アクセスを防止「クラウドセキュリティ診断サービス」

1つ目に紹介するのは、Microsoft 365 やAWSといった、クラウドサービスの設定不備を見直し、スニッフィングなどの不正アクセス被害を無くす「クラウドセキュリティ診断サービス」です。

クラウドサービスにおける「アクセス権限」や、デフォルトのまま使用されている「不適切な設定」がないかなどを、セキュリティの専門家が診断。

「多要素認証」を適用するなど不正アクセスの要因を解消することで、攻撃者によるデータの盗み見や、不正な情報の持ち出しを防ぎます。

2.スニッフィングに関わる「認証周り」の課題に対策する「脆弱性診断・セキュリティ診断サービス」

2つ目に紹介するのは、お客様のサーバやネットワーク・アプリケーションに、セキュリティ面の欠陥(脆弱性)がないかをテストする「脆弱性診断・セキュリティ診断サービス」です。

お客様の利用状況にて、暗号化の実施状況やセッション管理の強化、古いプロトコル(例:HTTP)や修正されていないセキュリティホールがないかなどを、診断を通じて確認します。

脆弱性診断サービスを受けることで、システムやネットワークに潜む脆弱性を見つけ出し、スニッフィングを含む脅威への対策に、着実に効率的に取り組むことが可能となります。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

まとめ

本記事では「スニッフィング」をテーマに、その概要や対策について解説しました。

本記事のまとめ

- スニッフィングとは、ネットワーク上を流れるパケット(通信データを小さな塊に分割したもの)を傍受する行為

- 本来、一部のパケットが不正に取得されても、完全なデータの内容がわからないようになっているが、攻撃者は不正に取得したパケットから元のデータを再構築することで、個人情報や機密情報を窃取する

- スニッフィングで悪用される代表的なツールとして「LANアナライザ」「ネットワークモニタ」などがある

- WEPという古い暗号化方式のWi-Fiは、暗号化キーの再利用や暗号化方式自体の脆弱性によりスニッフィングのリスクが高い

- スニッフィングへの対策として、安全性の高い通信方式を利用することや多要素認証を導入することが挙げられる

- スニッフィングは、通信経路に潜む弱点を狙って仕掛けられるため、対策として、脆弱性診断を実施し、狙われる可能性がある脆弱性の特定・修正することが挙げられる

個人情報や機密データの漏洩につながるスニッフィングは、ネットワークセキュリティにおける重大な脅威です。

暗号化された最新の無線LANの使用や多要素認証の導入、VPNの利用といった対策を日ごろからおこない、大切な個人情報や機密情報を守りましょう。

「LANSCOPE プロフェッショナルサービス」では、スニッフィングを含むセキュリティの脅威対策に有効な、セキュリティ診断のサービスを提供しています。

どの診断を実施していいのかわからないという方に向けて、ぴったりの診断を選択できるフローチャートもご用意しています。

ぜひダウンロードして、ご活用ください。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

おすすめ記事