Written by 田村 彩乃

IDS・EDR・NDR

セキュリティ監視の違いとは?

脅威検出ツール「IDS/IPS」「EDR」「NDR」「SIEM」などのうち

どれが自社に最適かは悩ましい問題です。

本資料ではそれぞれの監視イメージや活用方法をご紹介します。

目 次

IDS・IPSは、ネットワークを監視し、不正アクセスなどの脅威を検知するためのセキュリティソリューションです。

IDSとIPSの違いとして、IDSは脅威の検知のみを担当し、IPSは必要に応じて防御まで行うことがあげられます。

誤検知を避け、安定稼働を重視するならIDS、脅威に対する防御性能を高めたいならIPSの導入がおすすめです。

またIDS/IPSは、ファイアウォールやWAFといったほかのネットワークセキュリティ製品とたびたび比較されますが、違いは以下の通りです。

▼IDS/IPSとファイアウォールの違い

・IDS/IPS…ネットワーク内部で活動を監視する

・ファイアウォール…主にネットワークの入口での監視活動を行う

▼IDS/IPSとWAFの違い

・IDS/IPS …OS・ミドルウェア層の不正アクセスの検知および防御を行う

・WAF…Webアプリケーションの脆弱性を狙った攻撃の防御を行う

IDS/IPS では検知が困難な脅威やサイバー攻撃もあるため、企業・組織は自社のネットワーク環境やニーズを考慮した上で、適切なセキュリティ製品を導入する必要があります。IDS/IPSとその他製品を併用し、多層防御による体制を検討するのも有効でしょう。

▼この記事を要約すると

- IDSはネットワークを監視し、脅威を「検知」するためのセキュリティ製品

- IPSは、ネットワークを監視し、脅威を「検知・防御」するためのセキュリティ製品

- 誤検知によるシステム停止を起こしてはいけない環境ではIDS、情報漏洩が企業の信頼低下に直結する状況下ではIPSが適している

- IDS/IPSの検知方法には、不正パターンをあらかじめ登録するパターンマッチング方式の「シグネチャ型」と、正常パターンを登録し合致しないものを全て検出する「アノマリ型」がある

- IDS/IPSはすべての脅威を防げるわけではなく、SQLインジェクションやクロスサイトスクリプティングなど、Webアプリケーションの脆弱性を狙った攻撃手法には弱い

- また昨今のサイバー攻撃の80%を占める「VPN経由」「リモートデスクトップ経由」の攻撃も、IDS/IPSでは監視できない

- ネットワーク監視のセキュリティには、IDS/IPSのほかに「ファイアウォール」「WAF」「SASE」「NDR」などがあり、組織のニーズに合わせて適切な製品を選択すると良い

ネットワークセキュリティを強化したいとお考えの方は、本記事でIDS/IPSの基礎知識や、自社に適した製品について学べます。

IDS(不正侵入検知システム)とは

IDS(Intrusion Detection System:不正侵入検知システム)とは、ネットワークを監視し、不正アクセスなどの脅威を検知するためのセキュリティ製品です。

IDSを導入することで、マルウェアの侵入や不正アクセス、データ漏洩などのセキュリティインシデントの検出が可能になります。ネットワーク上で検知された異常なトラフィックや攻撃の兆候をいち早く認識し、セキュリティ担当者に通知することで、速やかな初動対応を促す役割を担う製品です。

ただし、IDSの担当範囲はあくまでもネットワークトラフィックの監視と分析であることから、「攻撃を阻止する」機能は備えていません。脅威を検知した後は、セキュリティ担当者などが介入して対処する必要があります。

システムへ直接的に介入せずネットワークの監視を行い、セキュリティインシデントの情報収集を行いたい場面で適しています。

IPS(不正侵入防御システム)とは

IPS(Intrusion Prevention System:不正侵入防御システム)は、ネットワークセキュリティの脅威を検知・防御するためのセキュリティ製品のひとつです。

不正アクセスをはじめとした脅威をリアルタイムで速やかに検出し、侵入を阻止する役割を果たします。

具体的な流れとして、IPSは監視対象のネットワークを継続的に監視し、異常なパターンや攻撃の兆候を検知。脅威が発見されると自動的に対策を講じ、攻撃者がシステム内部に侵入するのを阻止します。

検知から防御まで一連の流れを、ひとつのソリューションで完結できる点がメリットです。

IDSとIPSの機能・役割の「違い」

前述のように、IDSは「脅威の検知のみを担当」するのに対し、IPSは「検知に加え防御まで行う」点が両者の違いです。

IDSはネットワーク内への侵入を試みる第三者の不正な活動を検知し、アラートを発することに特化しています。一方、IPSはIDSが持つ検知機能をカバーしつつ、さらに「検知した攻撃を自動的に遮断する機能」が加わるイメージです。

IPSのメリットとしては

・検知した脅威に対し、速やかに防御対策を取れること

・自動で防御を行うため、人的リソースが削減できること

があげられます。

IDSは脅威の検知後に人の手で対処を行う必要があり、実際の攻撃への有効性はありません。その点、IPSであれば検知後の防御も自動で担うため、管理者の判断や手動対応を待つことなく、セキュリティインシデントに速やかに対応・被害を最小限に抑えることが可能です。

ただしIPSにもデメリットがあり、「誤検知」のリスクが高いという特徴を持ちます。例えば、IPSが正常な通信を誤って不正なトラフィックと判断すれば、本来問題のない通信が遮断され、日々の業務に支障が出る可能性があります。

また、IPSは対象システムに介入しながらリアルタイムで監視を行うため、場合によってはネットワークパフォーマンスを低下させるなどの影響を与えるケースもあります。特にトラフィックが多い環境では、注意が必要です。

このようにIDS/IPSはそれぞれメリット・デメリットを抱えており、どちらかが優位性をもつわけではありません。

IDSとIPS、どちらを導入すべきか?

IDSとIPS、両者のメリット・デメリットを踏まえ、より自社環境に適したシステムを導入する必要があります。

前述のように、IDSはネットワークの監視・分析を行い、脅威が検知されればアラートを通知する役割を担います。検知後の対処は人間に一任され、直接的にはシステムに介入しないことから、誤検知によるシステム停止を起こしてはいけない環境で導入するのに向いているでしょう。

一方、IPSは不正なトラフィックを検知すると自動で遮断するため、初動対応までの時間はIPSの方が短くなる可能性が高くなります。重要な機密情報を数多く所有しており、情報漏洩が企業の信頼低下に直結する状況下であれば、IPSの方が適しているかもしれません。

誤検知を避け、安定稼働を重視するならIDS、脅威に対する防御性能を高めたいならIPSの導入がおすすめです。

場合によってはIDSとIPSを併用し、相互のメリットを上手く取り入れるのも1つの手段です。

IDS/IPSの「不正アクセスを検知」する2つの仕組み(シグネチャ型/アノマリ型)

IDS/IPSの検知方法には「シグネチャ型」と「アノマリ型」の2種類があります。

シグネチャ型は「不正検出」、アノマリ型は「異常検出」とも呼ばれています。

▼シグネチャ型・アノマリ型の違い

- シグネチャ型…あらかじめ登録した「不正な値」と一致した挙動を異常として検知

- アノマリ型…あらかじめ登録した「正の値」と異なる挙動は、すべて異常として検知

シグネチャ型は、既知の攻撃パターンや不正なシグネチャをIDS/IPSが持つデータベースに登録しておき、そのデータと挙動が合致するものを「異常」として検知します。シグネチャ型のメリットは検知の確実性が高い点です。

ただしデータベースに登録されている脅威以外は検知できないため、未知のサイバー攻撃や開発されたばかりのマルウェアには対応が難しい点がデメリットです。

一方のアノマリ型は、平時のネットワークにて挙動を学習し、基準から外れた異常なトラフィックを「不正アクセス」として検知する方法です。パターンファイルではなくトラフィックの挙動をベースにしているため、未知の脅威にも柔軟に対応できる点がメリットです。

ただし誤検知が起こりやすく、正常なトラフィックが不正な挙動であると判断されるケースもあります。

▼2種類の検知方法のまとめ

| 特徴 | メリット | デメリット | |

|---|---|---|---|

| シグネチャ型 | 攻撃パターンや不正なシグネチャをあらかじめ登録し、それと合致したものを検知 | 検知の確実性が高い | 未知の脅威への対応が難しい |

| アノマリ型 | 平時のネットワークの挙動を学習し、基準から外れたものを検知 | 未知の脅威にも対応可能 | 誤検知が起こりやすい |

IDS/IPSの導入時は、どちらの検知方法が自社のニーズに適しているかを踏まえ製品を選ぶと良いでしょう。「あらゆる脅威に対応したい」ならアノマリ型が、「検知したい脅威がある程度特定されている・誤検知を避けたい」ならシグネチャ型の製品が適しています。

それぞれのデメリットを補うため、その他のセキュリティソリューションとの併用を検討することも有効でしょう。

IDS/IPSで検知・ブロックできない脅威とは?

IDS/IPSは不正なトラフィックを検知・防御し、ネットワークセキュリティを強化してくれますが、残念ながらすべての脅威を検知・ブロックすることはできません。

ちなみに対策できる脅威としては、対象のサーバーへ大量のアクセスを行いシステム停止を引き起こす「DDoS攻撃」や「SYNフラッド攻撃」等があり、OS・ミドルウェア層の不正アクセス検知が可能です。

一方、SQLインジェクションやXSS攻撃など、Webアプリケーションの脆弱性を狙った攻撃手法には弱い傾向にあります。

また「侵入を防ぐ」ことに強みをもつ、IDS/IPSやWAFですが「感染したものの発症せず、長期間潜伏する脅威」の検知は苦手という特徴があります。

さらに、昨今のサイバー攻撃の80%を占める「VPN経由」「リモートデスクトップ経由」の不正アクセスや攻撃は、IDS/IPSで監視することが出来ません。

侵入後、入念な計画を基に実行される「標的型攻撃」や、侵入経路の8割がVPNやリモートデスクトップである「ランサムウェア」などの脅威へ対策するためには、攻撃者に悟られることなく、ネットワーク全体を監視できるシステムが必要不可欠です。

これらの脅威に対策できる代表的なネットワークセキュリティとして「NDR」や「SASE」などがあげられます。

IDS/IPS以外で知っておきたい、ネットワークセキュリティ製品

IDS/IPS以外にも、ネットワークセキュリティ製品はいくつか存在します。下記は、代表的なネットワークセキュリティの例です。

- ・ファイアウォール

- ・WAF

- ・SASE

- ・NDR

異なる特徴を持つネットワークセキュリティ製品を組み合わせると、さらにセキュリティを強化できます。ここでは、4つの代表的なネットワークセキュリティ製品とIDS/IPS違いについて詳しく解説します。

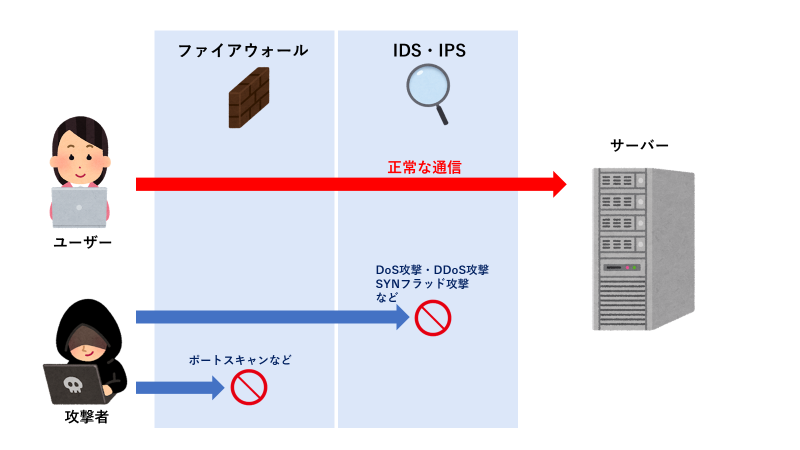

ファイアウォールとIDS/IPSの違い

ファイアウォールとは、ネットワークの入口に設置してネットワークを監視し、不正アクセスを検知・阻止するセキュリティ製品です。事前に「セキュリティポリシー」と呼ばれるルールを設定し、そのルールに基づいて許可されていない通信をブロックします。

ファイアウォールとIDS/IPSの違いは、ファイアウォールが主にネットワークの入口での監視活動を行うのに対し、IDS/IPSはネットワーク内部で活動を監視するという点にあります。

最初に入口でファイアウォールが不正アクセスのブロックを行い、防ぎきれずネットワーク内部に侵入した脅威を、IDS/IPSが検知するという流れです。

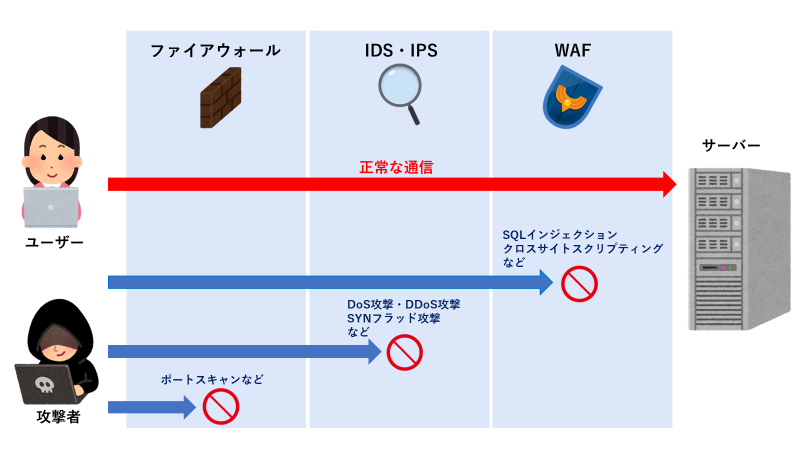

WAFとIDS/IPSの違い

IDS/IPSの比較対象として、WAF(Web Application Firewall/ワフ)」という製品の名があがることは多いでしょう。

WAFとは、Webサイト・アプリケーションの脆弱性を保護するためのセキュリティツールであり、先述の通りIDS/IPSとは保護する対象が異なります。

「SQLインジェクション」や「クロスサイトスクリプティング(XSS)」など、Webアプリケーションを狙った攻撃は、ネットワーク内部で監視を行うIDS/IPSでは捉えきれません。

IDS/IPSとWAFを組み合わせることで、それぞれのツール単独では防ぎきれない異なるサイバー攻撃からシステムを守ることが可能です。

WAFについては以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

SASEとIDS/IPSの違い

SASE(Secure Access Service Edge)は、Gartner(ガートナー)が提唱した概念であり、ネットワークインフラとネットワークセキュリティ機能を一体化させ、クラウドで提供されるセキュリティソリューションです。

SASEは、ファイアウォールやIDS/IPSなど複数のセキュリティ製品を統合的に提供できるため、高度なセキュリティ環境を構築できる点が強みです。このような特徴から、「SASEとIDS/IPSの違い」というよりは「SASEの中にIDS/IPSも含まれている」という表現が近いでしょう。

ひとつのソリューションに複数のセキュリティ製品が含まれているため、セキュリティ管理が容易になり、より効率的に強固なセキュリティ環境を構築しやすくなります。

しかし、SASEの導入にはネットワーク環境そのものを見直す必要があるため、導入には膨大なコストと時間が必要です。十分な資金や人材リソースのある組織でなければ、導入が難しい点がデメリットです。

NDRとIDS/IPSの違い

NDR(Network Detection and Response )は、2020年頃に登場した比較的新しいネットワーク監視のセキュリティソリューションです。

「ネットワーク上の脅威を検知する」という意味ではIDS/IPSと類似しますが、両者は前述のように「根本的な目的」が異なります。

というのもIDS/IPSがあくまで外部からの不正侵入を検知・ブロックすることに主眼を置くのに対し、NDRは外部脅威・内部不正を問わず、すでに内部へ潜伏する脅威も含め、あらゆる不正を検知すること(ネットワーク全体を俯瞰的に監視)を目的とする製品であるためです。

またIDS/IPSには「検知した脅威の背後にある原因を特定できない」という課題がありますが、NDRはこの課題をカバーしており、不正なトラフィックの侵入経路や検知した脅威の原因を特定する能力に優れています。

NDRはAIによる機械学習を採用していることから、ルール設定やパターンファイルのアップデートが必要なIDS/IPSに比べ、運用負荷が低いという強みもあります。

IDS/IPSをご検討中の方に知ってほしい、NDR「ダークトレース」とは

IDS/IPSなど「ネットワーク監視のセキュリティソリューション」を検討中の方にあわせて知っていただきたいのが、NDR製品「Darktrace(ダークトレース)」です。

「Darktrace」は、企業・組織のネットワークやクラウドのパケットを収集し、ネットワーク全体の通信状況の可視化と異常な挙動を検知するNDRソリューションです。

AI 機械学習と数学理論を用いた通信分析で自己学習し、通常とは異なる通信パターンを検知して、未知の脅威に対応します。 AIが脅威レベルを自動で判断し、危険な通信を自動遮断するため、脅威判定が簡単で管理工数がかからない点も強みです。

またDarktraceではネットワークに加え、クラウド、テレワーク、Eメール、SaaS環境など、広範なデジタル環境を網羅的に監視し一元管理できるため、あらゆる脅威を素早く検知し対策することが可能です。

実際、DarktraceはIPAの公開する「2023年度 情報セキュリティ10大脅威」の全ての脅威に対策することが可能です。

▼NDR「Darktrace」における10大脅威への対処方法

| 2023年 情報セキュリティ10大脅威 |

順位 | Darktraceの対処内容 |

|---|---|---|

| ランサムウェアによる被害 | 1位 | ランサムウェアの予兆段階から実行段階まで検知対処可能 (Darktraceは5,000件以上の文書暗号化を阻止しています) |

| サプライチェーンの弱点を悪用した攻撃 | 2位 | 取引業者や関係先からのなりすまし行動も、異常な動きを検知 対処可能 |

| 標的型攻撃による機密情報の窃取 | 3位 | 稀な宛先からのリモートアクセス、稀なデータアップロード・ ダウンロードなど、通常と異なる行動を検知・対処可能 |

| 内部不正による情報漏洩 | 4位 | ポートスキャンや、 管理者権限の行使、 ファイルサーバへの不審なアクセスなど通常と異なる動きを検知 対処可能 |

| テレワーク等のニューノーマルな働き方を狙った攻撃 | 5位 | 遠隔地や在宅勤務などの環境も検知・対処可能 (オプション) |

| 修正プログラムの公開前を狙う攻撃 (ゼロデイ攻撃) | 6位 | ルールシグネチャでは対策できない「ゼロデイ攻撃」でも、脅威性のある珍しい挙動として検知・対処可能 |

| ビジネスメール詐欺による金銭被害 | 7位 | 攻撃と疑われるメールの検知・ブロックが可能(オプション) |

| 脆弱性対策情報の公開に伴う悪用増加 | 8位 | ランサムウェアで標的とされやすいSMB v1の残存などの脆弱性のある通信も検知可能 |

| 不注意による情報漏えい等の被害 | 9位 | 標的型攻撃メールのURL (添付ファイル) から派生する不審な宛先への通信や不審なExcelファイルのダウンロードを検知・対処可能 |

| 犯罪のビジネス化 (アンダーグラウンドサービス) | 10位 | RaaS (Ransomware as a Service) でも1位と同様検知・対処可能 |

DarktraceはIDS/IPSに比べ高額であるという欠点がありますが、その分監視対象が幅広く、様々なサイバー攻撃・内部不正に対策できるという強みがあります。

「管理負荷が少なく、自社のIT環境を網羅的に監視・対策できるセキュリティソリューションを求めている」方に最適です。詳しくは以下の詳細よりご覧ください。

まとめ

この記事では、IDS/IPSの基礎知識や役割の違い・メリットデメリットについて解説してきました。

▼この記事のまとめ

- IDSはネットワークを監視し、脅威を「検知」するためのセキュリティ製品

- IPSは、ネットワークを監視し、脅威を「検知・防御」するためのセキュリティ製品

- 誤検知によるシステム停止を起こしてはいけない環境ではIDS、情報漏洩が企業の信頼低下に直結する状況下ではIPSが適している

- IDS/IPSの検知方法には、不正パターンをあらかじめ登録するパターンマッチング方式の「シグネチャ型」と、正常パターンを登録し合致しないものを全て検出する「アノマリ型」がある

- IDS/IPSはすべての脅威を防げるわけではなく、SQLインジェクションやクロスサイトスクリプティングなど、Webアプリケーションの脆弱性を狙った攻撃手法には弱い

- ネットワーク監視のセキュリティには、IDS/IPSのほかに「ファイアウォール」「WAF」「SASE」「NDR」などがあり、組織のニーズに合わせて適切な製品を選択すると良い

IDS/IPSは自社のセキュリティを高める上で有効なセキュリティ製品ですが、すべての脅威に対処できるわけではありません。各レイヤーに有効な他のセキュリティ製品も併用しながら、多層防御によるセキュリティ環境を整えましょう。

本記事で紹介したNDR「Darktrace(ダークトレース)」の機能を3分でまとめた資料もご用意しました。ぜひご活用ください。

【IDS/IPS・EDR・NDR】

セキュリティ監視サービスの違いとは?

「IDS/IPS」「EDR」「NDR」や相関分析の「SIEM」など、

様々な製品の中で、自社が選ぶべき製品とは?そんなお悩みを解決します。

おすすめ記事