Written by 夏野ゆきか

目 次

ファジングとは、開発段階のソフトウェアやシステムにおいて、潜在的な脆弱性やバグを検出するためのセキュリティテスト手法です。「ファズ(Fuzz)」と呼ばれる異常なデータやランダムなデータを、システムやソフトウェアに送り込むことで、バグや脆弱性を検出します。

ソフトウェアが通常の使用条件を外れた場合にどのように動作するかを検証し、セキュリティや品質を向上させることを目的とした手法です。

また、ファジングはペネトレーションテストと混同されやすいですが、両者の検査対象や目的は以下の通り異なります。

▼ファジングとペネトレーションテストの比較

| ファジング | ペネトレーションテスト | |

|---|---|---|

| 検査対象 | ソフトウェア | ネットワークやシステム全体 |

| 目的 | ソフトウェアの予期せぬ不具合や脆弱性の特定 | 組織における既存のセキュリティ対策の脆弱性を特定 |

本記事では、ファジングの概要やペネトレーションテストとの違い、ファジングのメリット・デメリットなどを解説します。

▼この記事を要約すると

- ファジングとは、ソフトウェアに対して「ファズ」と呼ばれる予期しないデータやランダムなデータを送り込み、潜在的なバグや脆弱性を検出する手法

- ファジングはソフトウェアの内部を対象とするテストであるのに対し、ペネトレーションテストはシステム全体を対象に、セキュリティの穴を外部視点から特定する手法

- ファジングは、「手間やコストを抑えながらバグ・脆弱性を発見できる」メリットがある一方、「テストパターンに当てはまらない脆弱性・バグは検出できない」「結果の分析には専門知識が必要」といったデメリットも存在する

ファジングとは

ファジング(Fuzzing)とは、システムやソフトウェアに対して「ファズ」と呼ばれる予期しないデータやランダムなデータを送り込み、潜在的なバグや脆弱性を検出するテスト手法です。

この手法は、ソフトウェアが異常な入力や予期しない状況に直面した際の挙動を検証することで、セキュリティリスクや品質上の問題を早期に発見することを目的としています。

出典:IPA|ファジング活用の手引き

ファズの例

ファズの例としては、以下のような異常なデータが挙げられます。

- ・ 極端に長い文字列

- ・ 特殊な制御コード

- ・ 不正なフォーマットのデータ

ファジングでは、大量の異常データを生成し、それを対象システムに送り込んで挙動を監視します。このプロセスは手動で行うことが非効率であるため、通常はファジングツールを使用して自動化されます。

ファジングは、主にソフトウェア開発部門や品質保証チームによって実施され、製品リリース前の重要な品質保証工程として位置付けられています。

ファジングの手順

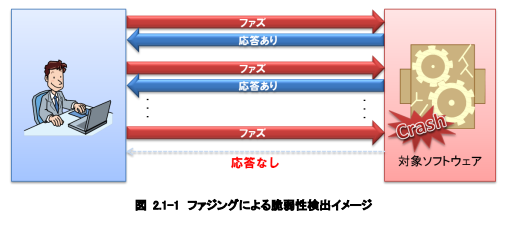

ファジングは通常、以下の手順で行われます。

ファズを生成:異常なデータやランダムなデータを大量に生成する。

ファズを送信:生成したデータを対象システムやソフトウェアに送り込む。

挙動や死活の監視:対象システムの挙動を監視し、不具合や脆弱性の兆候を検出する。

▼Webサーバーに対するファジングの具体例

Webサーバーにファジングを実施する場合を想定して、もう少し具体的に解説します。

1.異常なHTTPリクエストの送信

例えば、「AaAaAaaaaaaaaaaaaaaAaaaaaaaaa」といった異常な文字列を含むHTTPリクエストを生成し、Webサーバーに送信します。

2.応答の確認

異常なリクエスト送信後、WebサーバーからのHTTPレスポンスがない場合は、死活監視として正常なHTTPリクエストを送信します。

3.状態の判定

正常なリクエストに対してHTTPレスポンスが返ってくる場合、Webサーバーは正常に動作しており、異常なHTTPリクエストを破棄しただけと判断できます。

一方、正常なリクエストに対してもレスポンスが返ってこない場合、サーバーがクラッシュしたと判断されます。

4.原因の特定

クラッシュが発生した場合、その原因となったファズを特定し、脆弱性が深刻かどうか詳細に調査します。

ファジングとペネトレーションテストの違い

共に、セキュリティ評価を目的とする「ファジング」と「ペネトレーションテスト」は、検査対象や目的において、以下のような違いがあります。

▼ファジングとペネトレーションテストの比較

| ファジング | ペネトレーションテスト | |

|---|---|---|

| 検査対象 | ソフトウェア | ネットワークやシステム全体 |

| 目的 | ソフトウェアの予期せぬ不具合や脆弱性の特定 | 組織における既存のセキュリティ対策の脆弱性を特定 |

ペネトレーションテストは、稼働中のネットワークやシステムを対象に、攻撃者の視点で侵入を試みる検査手法です。

「情報の窃取」や「サービス停止」といった実際に想定されるサイバー攻撃のシナリオを作成し、その目的が達成できるかどうかを検証します。これにより、現行のセキュリティ対策に潜む脆弱性を特定し、実害に至るリスクを評価します。

ペネトレーションテストはネットワークシステム全体のセキュリティ体制を評価しますが、ファジングは個別のソフトウェアコンポーネントに対し品質とセキュリティを評価するという点で異なります。

また、ファジングは主に開発段階で実施され、未完成のソフトウェアに潜む不具合を発見することを重視します。一方、ペネトレーションテストは、運用中のシステム全体を対象とし、現行のセキュリティ体制の実効性を検証します。

ファジングの種類

ファジングは、その手法によって以下の3つに分類することができます。

- ・ ブラックボックスファジング

- ・ ホワイトボックスファジング

- ・ グレーボックスファジング

ブラックボックスファジング

ブラックボックスファジングは、テスト対象となるシステムやソフトウェアの内部構造や設計仕様を考慮せず、データの入出力だけに基づいて実施する手法です。

具体例として、入力フォームに通常の使用では想定されない異常な文字列や桁数の多いデータを送信し、その挙動を観察します。この手法の利点は、設計段階で考慮されなかった未知の脆弱性や不具合を発見できる可能性が高い点です。

一方で、内部構造や動作原理を無視してテストを行うため、特定の不具合や脆弱性を検出するのが困難になる場合があります。そのため、ブラックボックスファジングは他のテスト手法と組み合わせることで、より包括的なセキュリティ評価を行うことが推奨されます。

ホワイトボックスファジング

ホワイトボックスファジングは、対象システムやソフトウェアの内部構造や設計仕様を完全に把握した上で行う手法です。

たとえば、大量のデータが処理される分岐点を特定し、その部分に狙いを定めて異常なデータを送り込むことで、不具合やバグを効率的に検出します。この手法のメリットは、設計仕様に基づいて計画的にテストケースを設定できるため、隠れたバグを徹底的に洗い出せる点にあります。

ただし、網羅的なテストを行うには、設計情報の把握と膨大なテストケースの実施が必要であり、テスト工数が大幅に増大するというデメリットがあります。また、ソースコードや設計情報が入手できない場合、ホワイトボックスファジングを実施すること自体が困難です。

グレーボックスファジング

グレーボックスファジングは、ブラックボックスファジングとホワイトボックスファジングを組み合わせた手法です。

例えば、設計情報の一部を活用して特定のリスク領域に重点的にテストを行いながら、ランダムなデータを投入することで、設計者が想定していない脆弱性を発見することが可能です。この手法を用いることで、ホワイトボックスファジングの精密さとブラックボックスファジングの網羅性を、バランス良く実現できます。

また、ホワイトボックスファジングで問題となる膨大なテスト工数を削減しつつ、ブラックボックスファジングの柔軟性を活用できるという利点もあります。

ファジングのメリット

ファジングを実施することで、以下のようなメリットが期待できます。

- ・ 未知のバグや脆弱性の発見

- ・ テスト工数やコストの削減

- ・ 高度な知識・技術がなくても実施しやすい

未知のバグや脆弱性の発見

ファジングの最大の利点は、従来の手法では発見が困難な潜在的な脆弱性やバグを検出できる点です。特に、未知の脆弱性に対する早期発見能力は、ゼロデイ攻撃への有効な対策となります。

ファジングは、予期しない入力パターンを網羅的にテストするため、開発者が想定していない脆弱性も発見することが可能です。

さらに、ファジングの結果、製品が異常データに耐えられることが証明されれば、その堅牢性を示す指標となり、製品価値の向上にも寄与します。

テストにかかる手間やコストを抑えられる

ファジングは、以下の作業をツール活用により自動化することで、効率的にテストを実施できます

- ・ ファズの生成

- ・ ソフトウェアへファズの送信

- ・ 挙動の監視

ツールを使用することで、人的工数を削減しつつ、短時間で多くのテストケースをカバーできます。また、人間には思いつかないような予測不能なデータを生成できる点も、ツール活用の利点です。

高度な知識がなくても実施しやすい

ファジングツールを活用すれば、一連の作業を自動化できるため、対象のソフトウェアに関する専門的な知識がなくてもテストを実施可能です。

ただし、ファジングによって生成されたログや結果を詳細に分析する場合には、一定の技術的知識が求められます。特に、重大な脆弱性の原因を究明するには、システムやソフトウェアの構造や動作を深く理解している人材が必要です。

ファジングのデメリット

ここからは、ファジングの主なデメリットについて解説します。

テストパターンに当てはまらない脆弱性・バグは検出が困難

ファジングは、自動化ツールを活用して大量のデータを生成し、それを対象のソフトウェアに投入することで潜在的な脆弱性やバグを発見する手法です。

しかし、生成されるデータはツールに設定されたパターンやアルゴリズムに基づいているため、パターン外の問題や未知の脆弱性を検出することは困難です。

その結果、ファジングによるテストで見つかった問題を修正しても、すべてのリスクが排除されたとは言い切れず、実際の運用において予期しないトラブルが発生する可能性があります。

この課題を解決するためには、対象ソフトウェアの特性に適したファジングツールを選定することが重要です。ファジングツールにはさまざまな種類が存在し、それぞれ得意とするテスト範囲や用途が異なります。

▼ツール選定で考慮する点

- ・ 対象となるソフトウェアの特性(例:ネットワーク通信、画像処理、ファイル形式など)。

- ・ 必要とされるファズパターンの種類。

- ・ テストの目的(脆弱性の網羅的検出、特定の脅威への対応など)。

さらに、セキュリティ専門家に相談することで、最適なツールを選定し、テストの精度を向上させることが可能です。

結果の分析には専門知識が必要

ファジングによって検出された脆弱性やバグの原因を特定し、修正を行うには、対象ソフトウェアやシステムに関する深い技術的理解が求められます。たとえば、テスト中にクラッシュが発生した場合、その原因がどのような入力データに起因するのかを解明するには、高度な専門知識が必要です。

企業内でセキュリティに精通した人材が不足している場合、外部のセキュリティ専門家に分析や修正を依頼することも一つの有効な方法です。これにより、専門的な知識を活用し、ファジングを活かした効率的な脆弱性の特定・修正が目指せるでしょう。

ファジングツールの無料版と有料版の比較

ファジングツールには無料版と有料版があり、それぞれにメリット・デメリットがあげられます。

▼無料版/有料版のメリット・デメリット

| 種類 | メリット | デメリット |

|---|---|---|

| 無料版 | ・初期費用がかからない ・導入のハードルが低い |

・テスト範囲が限定的 ・設定のカスタマイズ性が低い ・品質の保証が難しい |

| 有料版 | ・設定の自由度が高く、高度なカスタマイズが可能 ・多様なファズパターンを使用可能 |

・導入や運用にコストがかかる |

ファジングツールを選定する際は、ソフトウェアの特性や用途に適したものを選ぶことが重要です。

例えば、ネットワーク通信を対象とする場合と、画像処理を対象とする場合では、求められるファズ形式が異なります。適切なツールを使用することで、テストの精度や効率を大幅に向上させることができます。

また、ツール選定に際しては、次のような点を検討すると良いでしょう。

- ・ 対象ソフトウェアの設計仕様や運用環境に適合するか。

- ・ テスト範囲や対応するファズパターンが十分か。

- ・ ツールのサポート体制や品質保証が整っているか。

専門家の意見を取り入れることで、ツールの選定プロセスを最適化し、効果的な導入が可能となります。

ファジングと併用したいLANSCOPE プロフェッショナルサービスの「ペネトレーションテスト」

本記事では、ソフトウェアの品質向上や脆弱性の早期発見を目的とした「ファジング」をテーマに解説しました。一方、稼働中のシステム全体のセキュリティ対策を評価するため、大企業や病院、金融機関などを中心に取り組まれているセキュリティ手法が「ペネトレーションテスト」です。

これら2つの手法は、補完的に活用することで、システム全体のセキュリティ強化に貢献します。ファジングを開発段階で導入し、ペネトレーションテストを運用段階で実施することで、セキュリティリスクを最小限に抑えることが可能です。

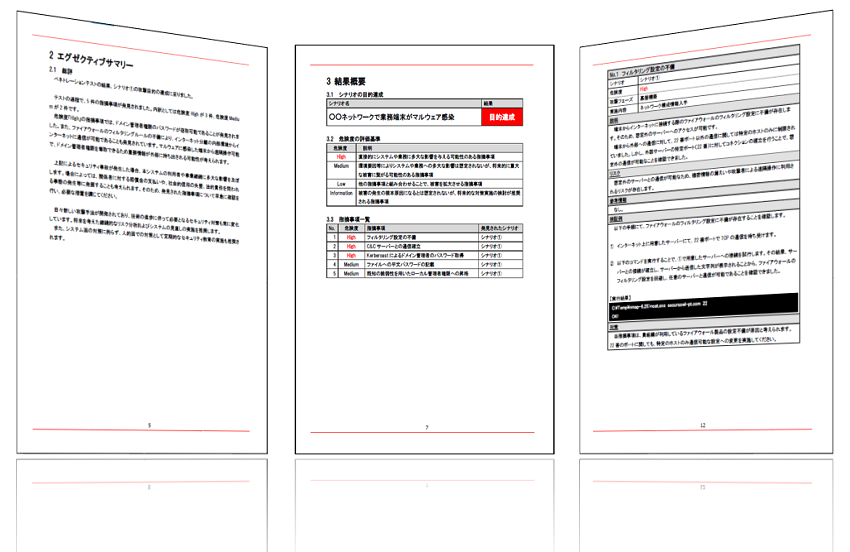

LANSCOPE プロフェッショナルサービスでは、実際に想定されるサイバー攻撃のシナリオを作成し、組織内システムの脆弱性や潜在的なリスクを特定する、高精度なペネトレーションテストを提供しています。

本サービスでは、APT(Advanced Persistent Threat)攻撃やランサムウェアをはじめとする高度なサイバー攻撃をシミュレーションし、攻撃シナリオに基づいて「攻撃目的が達成可能か」をテストします。その結果をもとに、貴社のシステムが実害に至るリスクを明確化し、最適なセキュリティ対策を提示いたします。

▼ペネトレーションテスト報告書イメージ

経験豊富な弊社のセキュリティエンジニアが、貴社の環境やご予算に応じて最適なテストシナリオを作成します。以下のように柔軟なアプローチを採用し、費用対効果の高いペネトレーションテストをご提供します。

- ・ 広範囲をカバーする詳細なシナリオ

- ・ 短期間で実施可能なポイントに特化したシナリオ

これにより、貴社の要件に合わせた、柔軟かつ効果的なテストを実施することが可能です。

より詳しい情報については、以下のページをご覧ください

まとめ

本記事では「ファジング」をテーマに、ペネトレーションテストとの違いや、メリット・デメリットなどを解説しました。

本記事のまとめ

- ファジングとは、ソフトウェアに対して「ファズ」と呼ばれる予期しないデータやランダムなデータを送り込み、潜在的なバグや脆弱性を検出する手法

- ファジングはソフトウェアの内部を対象とするテストであるのに対し、ペネトレーションテストはシステム全体を対象に、セキュリティの穴を外部視点から特定する手法

- ファジングは、「手間やコストを抑えながらバグ・脆弱性を発見できる」メリットがある一方、「テストパターンに当てはまらない脆弱性・バグは検出できない」「結果の分析には専門知識が必要」といったデメリットも存在する

ファジングは、ツールを活用することで、ファズの生成、データ投入、挙動監視を自動化し、効率的に脆弱性やバグを検出できるセキュリティテスト手法です。短時間で多くのテストケースを実施できるため、人的コストの削減や未知の脆弱性の発見に有効です。

一方で、ツールが生成するデータはパターンに基づいているため、対応範囲外の問題や脆弱性を検出できないという課題があります。また、検出された問題の詳細な分析や修正には、高度な専門知識が求められます。

ファジングを効果的に活用するためにも、対象ソフトウェアの特性に適したツールを選定し、静的解析やペネトレーションテストなど、他のセキュリティ手法と併用も検討することが重要です。

おすすめ記事