Written by Aimee

目 次

ペネトレーションテストと脆弱性診断について、それぞれの違いや適用シーンについて詳しく解説します。

ペネトレーションテストは、実際の攻撃者の視点でセキュリティを評価し、システムがどの程度侵害される可能性があるかを検証する手法です。対して、脆弱性診断は、システムやアプリケーションに存在する既知の脆弱性(セキュリティ上の欠陥)を特定し、リスクを評価するものです。

▼脆弱性診断とペネトレーションテストの違い

| 項目 | 脆弱性診断 (Vulnerability Assessment) |

ペネトレーションテスト (Penetration Testing) |

|---|---|---|

| 目的 | 既知の脆弱性を特定し、リスクを評価する | 実際の攻撃者の視点から脆弱性を悪用し、防御力を評価する |

| 期間目安 | 比較的短期間で完了 (1〜数週間程度) |

システムによっては、テスト実施のための準備や体制構築にも時間を要することがあり、長期間に及ぶケースもある(数週間から数ヶ月) |

| 頻度 | ・定期的に実施することが多い(例:半期ごと、1年ごと、2年ごとなど)。 ・システム開発時 ・重大な脆弱性が公表されたタイミング |

・同業他社がサイバー攻撃を受けたタイミング ・必要に応じて実施されることが多い ※業界によっては定期的な実施を求められる |

| 結果 | 脆弱性のリスト、それぞれのリスクレベル、修正方法の提案 | 攻撃シナリオと結果、具体的な脆弱性の悪用方法、潜在的な被害の詳細 |

| コスト | 通常、ペネトレーションテストよりも低コスト | 通常、脆弱性診断よりも高コスト |

両者は目的や対象、コストなどが異なり、適切に使い分けることで効果的なセキュリティ対策を講じることができます。この記事では、両者の違いや選び方について解説します。

▼この記事を要約すると

- ペネトレーションテストとは、システムやネットワーク、アプリケーションなどのITインフラに対し、攻撃者の視点でセキュリティ評価を行う手法。実際に侵入テストを実施し、現行の防御策が有効かを検証する

- 脆弱性診断は、システムやネットワーク・アプリケーションに存在する**「脆弱性(セキュリティ上の欠陥)」を特定・評価する手法。広範囲なスキャンを行い、潜在的なリスクを洗い出す

- 脆弱性診断は新規システム導入時や定期的なセキュリティチェック、重大な脆弱性が公表された際の対応に適しており、ペネトレーションテストは現行のセキュリティ対策の有効性評価や、攻撃シナリオを想定したリスク検証、SOC・CSIRTのインシデント対応力向上を目的とする場合に有効

ペネトレーションテストと脆弱性診断の違い

ペネトレーションテストと脆弱性診断は、いずれも情報セキュリティを確保するための重要な手法ですが、目的や実施方法が異なります。

ペネトレーションテストと脆弱性診断は、いずれも情報セキュリティを確保するための重要な手法ですが、目的や実施方法が異なります。

以下では、それぞれの特徴を詳しく解説します。

ペネトレーションテストについて

ペネトレーションテストの目的は、実際の攻撃者の視点からシステムに対する攻撃を仕掛け、防御力を評価することです。セキュリティホールがどの程度深刻か、攻撃が成功した場合に発生するリスクや損害を特定します。攻撃者の手法を模倣し、脆弱性を実際に悪用することで、既存のセキュリティ対策の有効性を検証します。

実施頻度は年1回程度、または大規模なシステム変更時に行われるのが一般的です。

また、高度な専門知識が必要なため、通常、脆弱性診断と比較し、コストが高額になりやすいという特徴もあります。

脆弱性診断について

脆弱性診断の目的は、システムやネットワーク内の既知の脆弱性を特定し、リスクを評価することです。攻撃者が脆弱性を悪用する前にリスクを洗い出し、適切な修正を行うことで、サイバー攻撃の被害を未然に防ぎます。

診断対象は広範囲にわたり、サーバー、アプリケーション、OSなど、顧客の依頼内容に応じて多様なリスクを検出します。

また、脆弱性診断は、以下のようなタイミングで実施されることが一般的です。

- ・ 新規サービスやシステムのリリース前、および直後

- ・ 大規模なシステム変更・アップデート後

- ・ 新しい脆弱性が公表された場合

- ・ 法令や規制の変更時

- ・ 定期的なセキュリティチェック(半期・年次)

専用ツールを活用すればコストを抑えることも可能ですが、手動診断を組み合わせることで、より精度の高い評価が可能となります。

ペネトレーションテストと脆弱性診断は、目的や実施方法に違いがある

ペネトレーションテストと脆弱性診断は、どちらもサイバーセキュリティ対策として重要な手法ですが、その目的や実施方法・コストなどに違いがあります。

脆弱性診断は、システムやネットワーク、アプリケーションに既知の脆弱性(セキュリティ上の欠陥)が存在するかを特定し、リスクを評価する手法です。比較的短期間で実施可能であり、新規システムの導入時や定期的なセキュリティチェック(半期・年次)として用いられます。

一方、ペネトレーションテストは、実際の攻撃者の視点でシステムに侵入を試み、脆弱性がどの程度悪用可能か、攻撃によってどのような被害が発生しうるかを検証します。

実施には高度な専門知識を持つセキュリティの専門家が必要となり、準備を含め実施期間は数週間から数ヶ月と長期間に及ぶことが一般的です。通常、コストは脆弱性診断よりも高く、セキュリティ対策の有効性を検証したい場合や、SOC・CSIRTのインシデント対応能力を向上させたい場合に実施されます。

▼脆弱性診断とペネトレーションテストの違い

| 項目 | 脆弱性診断 (Vulnerability Assessment) |

ペネトレーションテスト (Penetration Testing) |

|---|---|---|

| 目的 | 既知の脆弱性を特定し、リスクを評価する | 実際の攻撃者の視点から脆弱性を悪用し、防御力を評価する |

| 期間目安 | 比較的短期間で完了 (1〜数週間程度) |

システムによっては、テスト実施のための準備や体制構築にも時間を要することがあり、長期間に及ぶケースもある(数週間から数ヶ月) |

| 頻度 | ・定期的に実施することが多い(例:半期ごと、1年ごと、2年ごとなど)。 ・システム開発時 ・重大な脆弱性が公表されたタイミング |

・同業他社がサイバー攻撃を受けたタイミング ・必要に応じて実施されることが多い ※業界によっては定期的な実施を求められる |

| 結果 | 脆弱性のリスト、それぞれのリスクレベル、修正方法の提案 | 攻撃シナリオと結果、具体的な脆弱性の悪用方法、潜在的な被害の詳細 |

| コスト | 通常、ペネトレーションテストよりも低コスト | 通常、脆弱性診断よりも高コスト |

ペネトレーションテストと脆弱性診断の使い分け

ペネトレーションテストと脆弱性診断は、それぞれ目的や適用シナリオが異なります。

●ペネトレーションテスト:実際の攻撃シナリオを模倣し、防御の実効性を評価する

●脆弱性診断:既知の脆弱性を特定し、修正すべきポイントを明確にする

ここでは、ペネトレーションテストと脆弱性診断を適切に使い分けるため、それぞれがどのようなケースに適しているかを解説します。

ペネトレーションテストが適しているケース

ペネトレーションテストは、攻撃者の視点でシステムの脆弱性を検証し、実際に悪用可能かどうかを評価する手法です。以下のようなケースで有効です。

- ・ 現在のセキュリティ対策・体制の評価

- ・ 脆弱性診断ではカバーできないサイバー攻撃への対応

- ・ SOCやCSIRTの対応力向上

ペネトレーションテストでは、攻撃シナリオをシミュレーションし、特定の脆弱性がどのように悪用される可能性があるかを評価できます。これにより、現行のセキュリティ対策が実際の攻撃に対して有効か、追加の対策が必要かを判断できます。

また、攻撃者の手法を再現することで、SOCの検知能力やCSIRTのインシデント対応力を強化する目的でも活用できます。

SOC…システムのログを監視し、インシデントを迅速に検知・分析する専門組織

CSIRT…セキュリティインシデントが発生した際、「対応」「復旧」「対策」を担う専門組織

脆弱性診断が向いているケース

脆弱性診断は、システムやネットワーク全体を調査し、既知の脆弱性を特定する手法です。

以下のケースでの実施が推奨されます。

- ・ これまで一度もセキュリティ診断を実施したことがない

- ・ 新規システムの導入や、既存システムの大幅な変更・機能追加を行った

- ・ 自社開発のシステムやアプリケーションのリリース前に、脆弱性を検査したい

- ・ 法規制(PCI DSS、ISO 27001など)や、業界のセキュリティ基準に準拠する必要がある

脆弱性診断では、システムやネットワークの脆弱性を網羅的に洗い出し、パッチ未適用のソフトウェアや設定ミスなど、攻撃者に悪用されるリスクのある箇所を特定できます。

特に、自社で開発したシステムやアプリケーションには、開発者が認識していない脆弱性が潜んでいる可能性があるため、リリース前の診断が不可欠です。

また、金融・医療・政府機関などでは、定期的な脆弱性診断が義務付けられている場合があります。この診断を実施することで、法規制への準拠を証明し、コンプライアンス要件を満たすことが可能です。

ペネトレーションテストと脆弱性診断のやり方と流れ

ペネトレーションテストと脆弱性診断は、いずれもシステムのセキュリティリスクを評価するための手法ですが、実施の流れにも違いがあります。

ペネトレーションテストのやり方と流れ

ペネトレーションテストは、攻撃者の視点でシステムの防御力を評価するテストであり、一般的に以下の手順で実施されます。

- 1. 診断準備

- 2. 攻撃シナリオの作成

- 3. 攻撃の実行

- 4. 結果の報告と評価

ペネトレーションテストを外部へ依頼する場合、まず診断準備として、テスト対象のシステム構成やネットワークアーキテクチャ、既存のセキュリティ対策についてヒアリングが行われます。

次に、ベンダーは公開されている脆弱性情報やシステムの設定をもとに攻撃シナリオを作成し、想定される攻撃経路を特定。その後、シナリオに基づいて実際にシステムへの侵入や権限昇格、データ改ざんの試行を行い、セキュリティ対策の実効性を評価します。

テストの結果は報告書にまとめられ、発見された脆弱性の詳細や悪用の可能性、影響範囲、推奨される対策などが提示されます。また、ペネトレーションテストは必要に応じて、脆弱性を修正した後に再テストを実施し、対策の有効性を検証することもあります。

脆弱性診断のやり方

脆弱性診断の一般的な診断プロセスは、以下のとおりです。

- 1. 対象範囲の設定

- 2. 診断手法や診断項目の設定

- 3. 脆弱性診断の実施

- 4. 結果の解析と評価

まず、診断対象となるシステムやネットワークの範囲を決定し、診断の目的や要件を明確化します。

その後、診断手法や評価項目を策定し、手動診断またはツールによる自動診断を選定します。手動診断はセキュリティ専門家が実施するためより高度な分析が可能ですが、ツールに比べコストや時間がかかる傾向にあります。一方、自動診断は広範囲のシステムを迅速にチェックできるものの、検出精度で手動診断に劣ります。

診断の実施後は検出された脆弱性を分析し、リスク評価を行います。深刻度に応じてトリアージを行い、優先度の高い脆弱性から順に対策を講じることで、実効性の高いセキュリティ強化が可能となります。

また、脆弱性診断は一度実施すれば終わりではなく、定期的に実施し、継続的なセキュリティ対策の一環として運用することが重要です。

ペネトレーションテストと脆弱性診断の選び方

適切なセキュリティ評価を行うためには、ペネトレーションテストと脆弱性診断の特性を理解し、自社のニーズに応じた選定が必要です。

ペネトレーションテストの選び方

ペネトレーションテストを実施する際は、診断対象のシステムや範囲、診断の深度、実施期間などを明確にした上で、以下のポイントを基準に選定します。

●対応可能なシステム・範囲・深度:自社の対象システムに対応しているか確認する。

●報告書の内容と精度:診断結果の詳細、攻撃シナリオ、影響範囲、推奨対策が適切に記載されているか事前に確認する。

●実施費用:テストの範囲やシナリオの複雑さに応じて費用が異なるため、事前に見積もりを取得し、自社の目的に対し適切かを検討する。

●専門家の経験・資格:実施するエンジニアのスキルや保有資格を確認する。

●スケジュールの柔軟性:ペネトレーションテストは長期間かかる場合があるため、実施可能なタイミングを調整する。

特に、ペネトレーションテストは攻撃者視点で実際にシステムへの侵入を試みるため、高度なスキルを持つ専門家による実施が必須となります。外部の専門機関へ依頼する際は、過去の実績や成功事例も考慮することが望ましいでしょう。

脆弱性診断の選び方

脆弱性診断のサービスを選定する際は、診断対象の範囲や診断の精度を考慮し、以下の基準で比較・検討します。

●診断の深度:表層的な診断のみか、詳細な解析や誤検知のフィルタリングなどに対応しているかなど、自社ニーズにあっているかを確認する。

●報告書の質:検出された脆弱性のリスク評価、推奨される修正方法が適切に記載されているかを事前に確認する。

●実施費用:手動診断は高度な分析が可能な分、コストが高くなる傾向。自社の目的・予算に応じてベストなサービスを選ぶ。

●専門家の実績・資格:診断を担当する専門家のスキルや資格を確認する。

●カスタマイズ可能性:自社特有の環境やリスクに対応したカスタム診断が可能かを検討する。

特に、診断結果の報告書は脆弱性の特定だけでなく、適切な対策を講じるための指針となるため、サンプルレポートを事前に確認し、診断精度や改善策の具体性を評価することが重要です。

LANSCOPE プロフェッショナルサービスの脆弱性診断とペネトレーションテストのご紹介

サイバー攻撃の高度化が進む中、脆弱性診断やペネトレーションテストは、潜在的なリスクを可視化し適切な対策を講じるための重要な手法です。

MOTEX(エムオーテック)が提供する「LANSCOPE プロフェッショナルサービス」では、リピート率90%を誇る高品質な脆弱性診断と、実戦レベルのペネトレーションテストを通じて、組織のセキュリティ強化を支援します。

最新の脅威に対応する脆弱性診断

LANSCOPE プロフェッショナルサービスの脆弱性診断は、定期的にインシデント情報や脆弱性情報などを収集・解析し、適宜診断ルールに反映することで、常に最新のセキュリティ基準によるサービスを提供しています。

事業会社・開発企業・官公庁などのお客様より、リピート率90%を誇る高品質な診断が特徴です。

また国家資格をもつ経験豊富なスペシャリストが、お客様の利用環境に潜む脆弱性・セキュリティリスクを網羅的に洗い出し、効率的な脆弱性対策をサポートします。

診断後のレポートでは、各脅威の種類やリスクレベルだけでなく、適切な対策内容もあわせてお伝えするため、着実な脆弱性の修正とセキュリティレベル向上を目指していただけます。

▼脆弱性診断サービス 一覧

- ・Webアプリケーション診断

- ・ソースコード診断

- ・ネットワーク診断

- ・スマートフォンアプリケーション診断

- ・ゲームセキュリティ診断

- ・IoT 脆弱性診断

- ・ペネトレーションテスト

- ・サイバーリスク健康診断

「自社環境やサービスの脆弱性に懸念がある」

「診断ツールではなく、プロの目による診断を受けたい」

そういった担当者様は、ぜひ一度、LANSCOPE プロフェッショナルサービスへお問い合わせください。お客様のご都合・予算等に応じて、最適なプランをご紹介させていただきます。

また「まずは簡易的に脆弱性診断を行いたい」というお客様向けに、低コスト・短期で診断が実施できる「セキュリティ健康診断パッケージ」も提供しています。

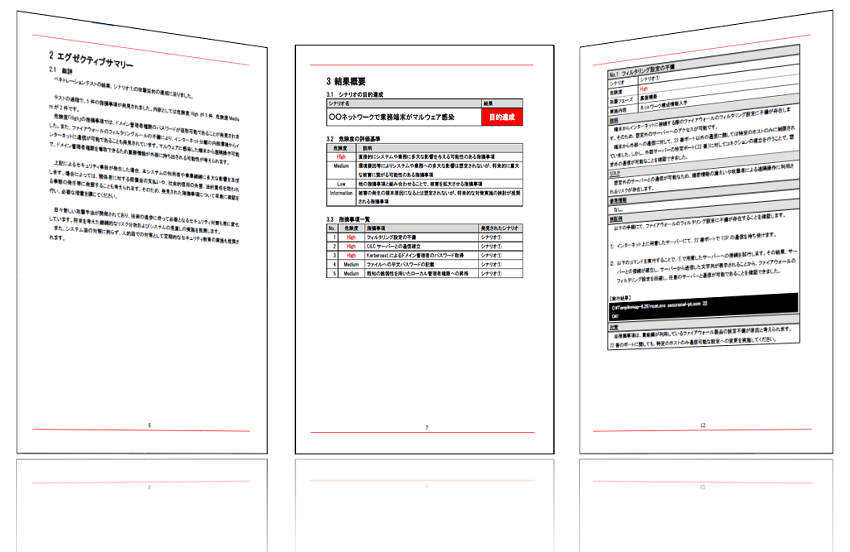

経験豊富な診断員による高精度なペネトレーションテスト

弊社では、実際に想定されるサイバー攻撃のシナリオを作成し、組織におけるシステムの弱点やリスクを洗い出す、高精度な「ペネトレーションテスト」を提供しています。

シナリオを基に攻撃目的が達成できるかをテストし、貴社が「APT攻撃」や「ランサムウェア」によって実害に至る可能性等を検証、最適な対策方法を提示します。

▼ペネトレーションテスト報告書イメージ

経験豊富な当社の診断員が、お客様の環境やご予算に合わせて、最適なテストシナリオ(攻撃の流れ)を作成。

- ・ 時間をかけ深く広範に実施するシナリオ

- ・ 短期間で実施可能な、重要ポイントを押さえたシナリオ

など、柔軟にお客様のご要望に合わせて、費用対効果の高いペネトレーションテストを提供します。ぜひ、下記の「ペネトレーションテスト詳細」についてもご覧ください。

まとめ

本記事では、ペネトレーションテストと脆弱性診断の違いをテーマに、それぞれの目的・手法・活用シーンについて解説しました。

▼この記事を要約すると

- ペネトレーションテストとは、システムやネットワーク、アプリケーションなどのITインフラに対し、攻撃者の視点でセキュリティ評価を行う手法。実際に侵入テストを実施し、現行の防御策が有効かを検証する

- 脆弱性診断は、システムやネットワーク・アプリケーションに存在する**「脆弱性(セキュリティ上の欠陥)」を特定・評価する手法。広範囲なスキャンを行い、潜在的なリスクを洗い出す

- 脆弱性診断は新規システム導入時や定期的なセキュリティチェック、重大な脆弱性が公表された際の対応に適しており、ペネトレーションテストは現行のセキュリティ対策の有効性評価や、攻撃シナリオを想定したリスク検証、SOC・CSIRTのインシデント対応力向上を目的とする場合に有効

ペネトレーションテストと脆弱性診断は、それぞれ異なる目的・手法・成果物を持つため、状況に応じた適切な選択が必要です。どちらもサイバー攻撃から組織を守るための重要な手段であり、リスクを最小限に抑えるためには、適切な診断と継続的なセキュリティ強化が欠かせません。

おすすめ記事