Written by WizLANSCOPE編集部

目 次

DNSリフレクション攻撃とは、送信元のIPアドレスを攻撃対象のIPアドレスに偽装したうえで、大量のリクエストをDNSサーバーに送り、攻撃対象のサーバーをダウンさせるサイバー攻撃です。

DNSリフレクション攻撃は、近年増加傾向にあるDDoS攻撃の一種で、攻撃が実行されると、営業活動の停止やサービス停止に追い込まれる可能性があります。

本記事では、DNSリフレクション攻撃の仕組みや手口、有効な対策を解説します。

▼本記事でわかること

- DNSリフレクション攻撃の概要

- DNSリフレクション攻撃の仕組み

- DNSリフレクション攻撃手口

- DNSリフレクション攻撃への対策

「DNSリフレクション攻撃とはどんな攻撃なのか」「どういった対策が必要なのか」などを知りたい方はぜひご一読ください。

また本記事では、DDoS攻撃の対策に有効なLANSCOPE プロフェッショナルサービスの「ネットワーク診断」についてもご紹介します。

企業・組織のセキュリティ強化を目指す方は、ぜひご確認ください。

DNSリフレクション攻撃とは

DNSリフレクション攻撃は、DNS(Domain Name System)サーバーの仕組みを悪用したDDoS攻撃の一種です。

攻撃者は、送信元のIPアドレスを攻撃対象のIPアドレスに偽装したうえで、リクエストをDNSサーバーに大量に送り、攻撃対象のサーバーをダウンさせます。

DNSリフレクション攻撃は、対象のサーバーに直接攻撃を仕掛けるわけではないため、攻撃元の特定が非常に困難という特徴があります。

また、比較的小さなリクエストから大きなレスポンスを引き出せる特性があるため、攻撃効率が非常に高く、少ないリソースで大きな被害をもたらすとされています。

被害を受けた企業は、サーバーが停止してしまうことでWebサービスが利用できなくなり、売上損失や顧客の信頼低下といった重大な被害に見舞われるリスクがあります。

DNSリフレクション攻撃の被害を防ぐためには、DNSサーバーの設定を見直し、不正なトラフィックを検知・遮断できるセキュリティ対策の導入が求められます。

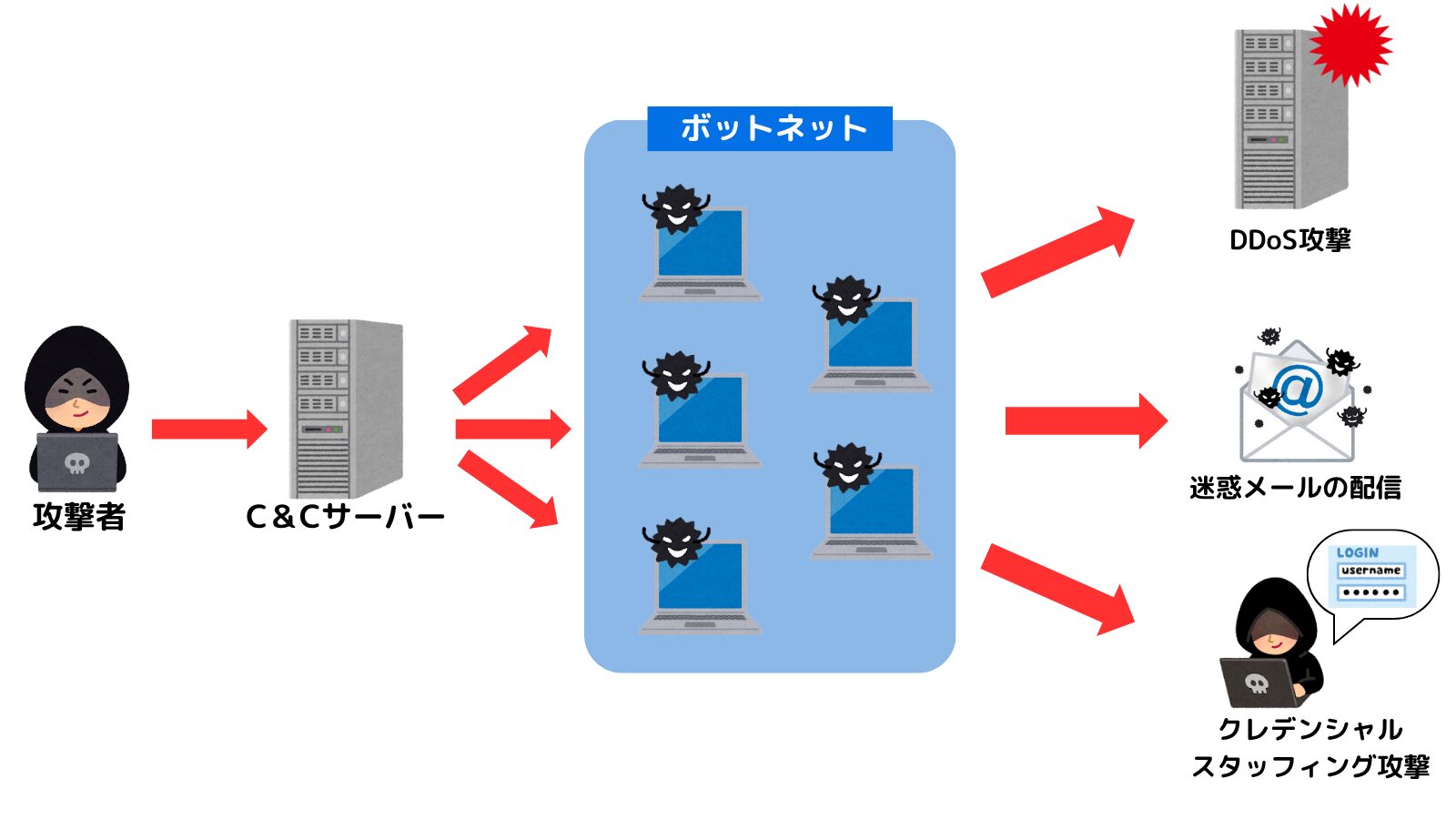

DDoS攻撃とは

DDoS(Distributed Denial of Service)攻撃とは、複数のコンピュータから一斉に大量のパケットを送りつけることで、攻撃対象のサーバーを機能不全に陥らせるサイバー攻撃です。

DDoS攻撃にはいくつかの手法がありますが、そのうち最も主要な手段が「ボットネット」を用いた攻撃です。

ボットネットとは、ボットウイルスに感染させられ、遠隔操作が可能となった複数のデバイスによって構成されるネットワークのことです。

数万から数百万単位のデバイスで構成されたボットネットを活用することで、大規模なDDoS攻撃を仕掛けることが可能となります。

DDoS攻撃が仕掛けられると、正当なユーザーがアクセスできなくなってしまうため、企業やサービス提供者にとっては深刻な被害となり得ます。

とくに、ECサイトやWebサービスなど、常時稼働が求められるシステムでは、顧客離れや収益の損失に直結するリスクとなるでしょう。

DNSリフレクション攻撃の仕組み

DNSリフレクション攻撃は、以下の手順でおこなわれます。

- 攻撃者がボットネットに対して指示を出す

- ボットネットは送信元のIPアドレスを攻撃対象のIPアドレスに偽装したDNSリクエストをDNSサーバーに大量に送りつける

- DNSサーバーはDNSリクエストに記載されたIPアドレスに対してレスポンスを返す

- 攻撃対象のサーバーに大量のレスポンスが送られ、ダウンする

DNSでは、リクエストよりもレスポンスの方がパケットのサイズが大きくなる特性があります。

つまり、攻撃対象のサーバーには、何十倍にも増幅(アンプ)されたレスポンスが返ってくるため、過大な負荷がかかります。

この特性から、DNSリフレクション攻撃は、「DNSアンプ攻撃」とも呼ばれています。

このような仕組みのため、防御側には、DNSトラフィックの監視やIPスプーフィング対策など、高度なセキュリティ対策が求められます。

DNSリフレクション攻撃の手口

DNSリフレクション攻撃の手口としては、主に以下の2種類が挙げられます。

- オープンリゾルバを利用する手口

- 権威DNSサーバーを利用する手口

DNSリフレクション攻撃の具体的な手口について、使用されるサーバーの違いに着目して解説します。

オープンリゾルバを利用する手口

オープンリゾルバとは、インターネット上に誰でも自由に利用できる状態で公開されているDNSサーバーです。

公共サービスの提供など、利用者の便宜を図るためにオープンリゾルバが設置されているケースもありますが、設定ミスなどで適切なアクセス制御がされず公開されてしまっていると、サイバー攻撃に悪用されるリスクが発生します。

攻撃者はこのオープンリゾルバに対してIPアドレスを偽装した大量のDNSリクエストを送信し、攻撃対象のサーバーをダウンさせようとします。

権威DNSサーバーを利用する手口

権威DNSサーバーとは、特定のドメインゾーンに関する正式な情報を保有・管理しているサーバーのことです。

このサーバーは、ほかのDNSサーバーに問い合わせることなく、自身が管理するドメインについて直接的に応答できる能力を持っており、インターネット上でドメイン名の解決をおこなう際、最終的に到達する重要な役割を担っています。

攻撃の手口はオープンリゾルバと同様ですが、権威DNSサーバーは特定のドメインの情報のみ提供するサーバーのため、攻撃の規模や範囲はやや限定されます。

DNSリフレクション攻撃への対策

DNSリフレクション攻撃への対策方法を3つ紹介します。

- 未使用のポートは閉じる

- レートリミットを導入する

- IPレピュテーションを活用する

ひとつずつ解説します。

未使用のポートは閉じる

解放されているポート、つまり外部からアクセスできるポートの数が多いほど、攻撃者に侵入されるリスクは高まります。

攻撃者は、特定のIPアドレスに対してどのポートが開いているかを確認する「ポートスキャン」という技術を利用して、不正アクセスに利用できる「開いているポート」を常に調査しています。

そのため、システム管理者は定期的にポートの使用状況を点検し、業務に必要のないポートは閉じるようにしましょう。

ポートには0番から65535番までの番号が割り振られており、特定のポート番号に通信を送信することで、そのポート番号に関連付けられたサービスにアクセスすることができます。

とくにDNSサービスで使用される53番ポートについては、外部からの不正なクエリを防ぐための適切な設定が不可欠です。

レートリミットを導入する

レートリミットとは、特定の送信元または送信先に対して通信量の上限を設ける制御機能です。

一定時間内に基準値を超えるアクセスやデータ送信要求が発生した場合、自動的に制限措置を実行します。

この仕組みは、DNSリフレクション攻撃のような大量のトラフィックを用いた攻撃の威力を大幅に削減する効果があります。

異常な頻度でリクエストを送信してくるIPアドレスを検出し、一時的な通信遮断をおこなうことで被害を最小限に抑えることができるでしょう。

ただし、レートリミットは正常な利用者にも影響を与える可能性があるため、導入する際は注意が必要です。

緊急時のシステム保護手段として位置づけ、適切な閾値設定をおこなうことで、サービス継続性と安全性のバランスを保つことができるでしょう。

IPレピュテーションを活用する

IPレピュテーションとは、各IPアドレスの信頼度を数値化して評価する仕組みです。

過去の通信履歴や悪意ある活動の記録をもとに、そのIPアドレスがどの程度信頼できるかを判定します。

IPレピュテーションの情報を活用することで、DNSリフレクション攻撃の踏み台として利用される可能性が高い脆弱なサーバーを事前に識別することが可能です。

たとえば、信頼度の低いIPアドレスからの通信を自動的に遮断することで、攻撃の発生そのものを予防する効果が期待できるでしょう。

IPレピュテーションサービスは複数の専門機関が提供しており、リアルタイムで更新される脅威情報を利用することが可能です。

DNSリフレクション攻撃に加担しないための対策

自社のサーバーがDNSリフレクション攻撃に悪用されないためには、以下の対策を講じる必要があります。

- オープンリゾルバを使用しない

- 権威DNSサーバーとキャッシュDNSサーバーを分離する

- DNSリクエストの送信元を検証する

サイバー攻撃に意図せずに加担することがないように、適切な対策を実施しましょう。

オープンリゾルバを使用しない

前述した通りオープンリゾルバとは、インターネット上に誰でも自由に利用できる状態で公開されているDNSサーバーです。

目的に応じて適切に権限設定されているものは問題ありませんが、意図せず公開されているものだと、その性質を悪用されて、DNSリフレクション攻撃の踏み台にされる恐れがあります。

オープンリゾルバの悪用を防ぐためには、ネットワーク機器に対してアクセス制御を設定し、不特定多数からのDNSリクエストに応じないようにする必要があります。

具体的には、通信元のIPアドレスを制限し、信頼できる範囲からのアクセスのみに絞る方法などが有効です。

権威DNSサーバーとキャッシュDNSサーバーを分離する

権威DNSサーバーとキャッシュDNSサーバーの機能をひとつのサーバーで兼用してしまうと、意図せずオープンリゾルバのような挙動が引き起こされかねません。

キャッシュDNSサーバーとは、他のDNSサーバーから情報を取得し、応答するサーバーで、オープンリゾルバもこの一種です。

| 権威DNSサーバー | キャッシュDNSサーバー | |

|---|---|---|

| 役割 | 特定のドメインゾーンに関する正確な情報を保有・管理しているサーバー | 必要な情報を他のDNSサーバーに問い合わせて取得し、以降は保存した情報をキャッシュから応答するサーバー |

| 応答の対応 | 管理ドメイン下のみ | 不特定のドメイン |

| 外部への公開 | 誰でもアクセスできるように公開 | 内部ネットワーク向けのみに制限して公開 |

権威DNSサーバーとキャッシュDNSサーバーは分離して運用することが推奨されます。

これにより、仮にキャッシュDNSサーバーに脆弱性があったとしても、権威DNSサーバーが影響を受ける危険性は少なくなります。

また、用途が異なる権威DNSサーバーを独立して扱うことで、管理の透明性向上にもつながります。

DNSリクエストの送信元を検証する

DNSリフレクション攻撃は、送信元IPアドレスを偽装し、大量のリクエストをDNSサーバーに送るサイバー攻撃です。

これを対策するには、DNSサーバーがリクエストの送信元情報を正しく検証することが効果的です。

たとえば、送信元アドレスが内部ネットワークでない、または不正な形式である場合、通信を拒否する設定が有効です。

パケットフィルタリングやアクセスリストを用いて不審なリクエストを遮断することで、不正なリクエストにレスポンスを返すことがなくなり、攻撃に加担するリスクを減らすことができるでしょう。

DNSリフレクション攻撃の対策にLANSCOPE プロフェッショナルサービスの「ネットワーク診断」

前述した通り、DNSリフレクション攻撃は、DDoS攻撃の一種です。

DDoS攻撃への対策には、LANSCOPE プロフェッショナルサービスが提供する「ネットワーク診断」の利用が効果的です。

LANSCOPE プロフェッショナルサービスの「ネットワーク診断」は、企業のサーバーやネットワーク機器、OS設定に潜むリスクをセキュリティのスペシャリストが洗い出し、セキュリティ強化に必要な具体的な対策を提案するサービスです。

たとえば、DNSリフレクション攻撃への対策で解説したような「ポート設定の最適化」や、DNSサービス脆弱性の診断などが可能です。

診断をおこなうスペシャリストは、国家資格である「情報処理安全確保支援士」の資格を所持して

いるため、高い専門性でわかりやすく詳細な診断報告の提供が可能です。

ネットワーク診断の主な内容は下記の通りです。

| ネットワーク脆弱性診断 | ネットワーク機器やサーバーの設定ミス、不要な開放ポート、不適切なフィルタリングルールなどを特定する診断 |

|---|---|

| ネットワークペネトレーションテスト | 疑似攻撃やパスワード推測調査などをエンジニアが手動にて実施することで、内部のネットワーク機器やサーバーに存在するセキュリティリスクを明らかにするテスト |

ネットワーク診断を実施すると、不正アクセスに繋がる設定ミスや脆弱性を明らかにすることができます。

脆弱性を突いて攻撃を仕掛けられると、自社のサーバーがダウンする、あるいは自社が加害者としてDDoS攻撃に加担してしまうリスクが発生します。

このようなリスクをなくすためには、自社のシステムやサーバーの脆弱性やセキュリティホールを特定し、改善する必要があります。

脆弱性やセキュリティホールの特定・改善は、DDoS攻撃だけでなく、さまざまなサイバー攻撃の対策として有効です。

ぜひ、 LANSCOPE プロフェッショナルサービスが提供する「ネットワーク診断」の実施をご検討ください。

まとめ

本記事では「DNSリフレクション攻撃」をテーマにその仕組みや対策などを解説しました。

本記事のまとめ

- DNSリフレクション攻撃とは、送信元のIPアドレスを攻撃対象のIPアドレスに偽装したうえでDNSリクエストをDNSサーバーに大量に送り、攻撃対象のサーバーをダウンさせるサイバー攻撃

- DNSリフレクション攻撃では「オープンリゾルバ」や「権威DNSサーバー」を利用する手口が使われる

- DNSリフレクション攻撃を回避するためには、「未使用ポートの閉鎖」「レートリミットの導入」「IPレピュテーションの活用」などが有効

DNSリフレクション攻撃が仕掛けられ、サーバーが停止してしまうと、Webサービスが利用できなくなり、営業活動の停止やサービス停止に追い込まれてしまい、信頼の低下や利益の損失といった甚大な被害が発生するリスクがあります。

さらに自社でサーバーを保有している場合は、知らない間にDDoS攻撃に加担させられるリスクもあるため、「攻撃を防ぐ対策」と「攻撃に加担しないための対策」どちらも講じるようにしましょう。

DNSリフレクション攻撃をはじめとするDDoS攻撃への対策として、 LANSCOPE プロフェッショナルサービが提供する「ネットワーク診断」の利用が効果的です。

自社のサーバーやネットワーク機器・OSにおけるセキュリティ上のリスクを診断し、インシデントの要因となる脆弱性を洗い出すことで、適切な対策を講じることができるようになります。

安全に企業活動を継続させるためにも、ぜひ「ネットワーク診断」の実施をご検討ください。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

おすすめ記事