Written by WizLANSCOPE編集部

目 次

WebShellとは、攻撃者が不正アクセスを成功させた後に、システムとの接続を継続的におこなうためのプログラム(スクリプト)です。

仮にWebサーバーにアップロードされた場合、情報の窃取やマルウェアのダウンロードが実行される恐れがあります。

WebShellはサイバー攻撃に頻繁に使用されるため、企業・組織においては、最適な対策を講じることが求められます。

本記事では、WebShellの概要や検出方法、対策などを解説します。

▼本記事でわかること

- WebShellの仕組み

- WebShellの被害リスク

- WebShellの検出方法

- WebShellへの対策

また、WebShellへの有効な対策として、「LANSCOPE」のセキュリティソリューションを紹介します。

セキュリティの強化を目指す企業・組織の方は、ぜひご確認ください。

WebShellとは

WebShellとは、Webサーバー上で動作する悪意のあるスクリプトのことで、一般的にはPHPやASP、Perlといったスクリプト言語で書かれます。

多くの場合WebShellは、Webアプリケーションの脆弱性を突いてWebサーバーなどにアップロードされます。これにより攻撃者は、サーバーへの不正アクセスが可能になります。

また、WebShellはバックドアの一種です。

バックドアとは、システム内部へ不正侵入するために、意図的に作られる入口のことで、一度仕掛けられると、攻撃者は自由にシステムへ侵入することができるようになってしまいます。

WebShellが一度サーバーにアップロードされると、攻撃者は、情報の窃取やランサムウェア、ボットウイルスといったマルウェアの実行が可能になってしまいます。

そのため企業側は、バックドアが仕掛けられないように、利用しているネットワークやシステムなどに脆弱性が放置されていないかを定期的に確認し、適切な対策を講じる必要があります。

バックドアについては以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

WebShellの仕組み

WebShellの仕組みは以下の通りです。

- 攻撃者がスキャンによって脆弱性のあるサーバーを特定する

- 脆弱性を突いてWebShellをサーバーにアップロードする

- サーバーを遠隔操作し、情報の窃取やマルウェアのダウンロードを実行する

まず攻撃者は、インターネット上に公開されているサーバーの中でも脆弱性が残存しているサーバーをスキャンツールなどで特定します。

修正パッチが未適用のサーバーなどを見つけると、脆弱性を利用してWebShellをアップロードします。

WebShellをアップロードすることで、攻撃者はシステムに持続的にアクセスできるようになるため、機密情報の窃取やマルウェアのダウンロードをおこないます。

WebShellによる被害リスク

WebShellが仕掛けられると、どのようなリスクが懸念されるのでしょうか。

WebShellによって引き起こされる代表的な5つのリスクについて、具体的に解説します。

- 情報漏洩

- ハッキングによるデータ操作

- サイバー攻撃への加担

- システムの破壊・ファイル削除

- ほかシステムへの感染拡大

詳しく確認していきましょう。

情報漏洩

前述した通り、WebShellはシステム内部に不正に侵入するための入口である「バックドア」の一種です。

そのため、一度WebShellをアップロードされてしまうと、攻撃者は認証を回避して管理画面などにアクセスができるようになってしまいます。

つまり、保存されている顧客情報や機密情報など、社内の重要データが漏洩するリスクが高まります。

パスワードやクレジットカード情報が外部に流出すれば、二次的な詐欺被害につながる可能性も高いです。

また、ECサイトや会員制サービスを運営している企業の場合、取引停止や信頼低下といった影響が長期間続くなど、大きな損害を被るリスクがあるでしょう。

ハッキングによるデータ操作

WebShellはWebサーバー経由でサーバーの内のシェルにアクセスし、コマンドの実行が可能です。

そのため、サーバー内部のデータが操作・改ざんされてしまう危険性があります。

また、サーバー内のデータを閲覧することも可能なため、機密情報の漏洩や不正利用のリスクも高まります。

サイバー攻撃への加担

WebShellを利用してボットウイルスがダウンロードされた場合、遠隔操作で「DDoS攻撃」や「スパムメールの送信」などのサイバー攻撃に加担させられるリスクがあります。

DDoS攻撃とは、複数のデバイスから、攻撃対象のサーバーやサイトに対して大量のパケットを送信し、相手のサーバーやネットワークへ膨大な負荷をかけてダウンさせる攻撃のことです。

意図的でないにしても、サイバー攻撃に加担したとなると、信頼を喪失する恐れがあるでしょう。

システムの破壊・ファイル削除

WebShellによってサーバーが外部から自由に操作される状態になると、システムの破壊や重要ファイルの削除、業務システムを構成するプログラムの書き換えなどがおこなわれるリスクがあります。

ほかシステムへの感染拡大

WebShellが仕掛けられたサーバーは、組織内のほかのシステムに対する踏み台としても悪用される可能性があります。

同一ネットワーク内のデバイスに対して、マルウェアやバックドアの設置が広がることで、被害が全体に波及してしまいます。

とくにセキュリティの甘いデバイスがあると、ドミノ式に感染が拡大し、組織全体のシステム停止やデータ消失に至るケースも想定されます。

また感染が発覚した際に、影響範囲の特定や再発防止のための対応に追われてしまい、業務への支障が長期間続くことも懸念されます。

WebShellの検出方法

WebShellの検出方法としては、以下の3つが挙げられます。

- ネットワークトラフィックの監視

- ファイルの監視

- ログ監視

本記事では、WebShell検出の3つのアプローチについて、詳しく解説します。

ネットワークトラフィックの監視

攻撃者がWebShellを通じて外部サーバーとデータをやり取りする際、通常とは異なる通信パターンが発生します。

そのため、ネットワークトラフィックを監視することで、WebShellを検出することが可能です。

トラフィックとは、ネットワーク上を流れるデータの量や流れを指し、普段の業務では、社内でのファイル共有や外部とのビデオ会議などにより、一定のデータ通信が発生しています。

しかし、WebShellが設置されると、これまでにない不審な通信が観測されるようになります。

具体的には、深夜や休日などの業務時間外における大量のデータ転送や、特定の外部IPアドレスへの頻繁なアクセス、暗号化された不明な通信プロトコルの使用などが挙げられます。

これらの異常なパターンを検出するためには、正常時の通信状況を事前に把握しておくことが重要です。

ネットワーク監視ツールを活用することで、リアルタイムでの異常検出が可能となり、WebShellによる情報窃取や横展開攻撃を未然に防げるでしょう。

ファイルの監視

WebShellをサーバーに設置する際、なんらかのファイルとして保存されるため、Webサーバー上のファイル監視も、WebShellの直接的な検出になります。

ファイル監視では、Webサーバーのディレクトリ構造を定期的にスキャンし、新たに追加されたファイルや変更されたファイルを追跡します。

また、既存のファイルに不正なコードが挿入される場合もあるため、ファイルのハッシュ値を定期的に計算し、変更を検出することも重要です。

正常なファイルと異なるサイズや更新日時を持つファイルも、WebShellの可能性があります。

効果的な監視をおこなうためには、自動化されたスキャンツールの導入と、発見されたファイルの迅速な分析体制整備が必要です。

怪しいファイルが発見された場合は、即座に隔離して詳細な調査を実施することで、被害の拡大を防ぐことができます。

ログ監視

WebShellによって管理画面に不正にアクセスされたり、ファイルがアップロードされたりした場合、必ずサーバーにログが残ります。

そのため、システムログやアクセスログを監視することで、WebShellを検出することが可能です。

Webサーバーのアクセスログでは、通常とは異なるリクエストパターンや、不審なユーザーエージェント、異常なアクセス頻度などを確認できます。

また、システムログからは、予期しないプロセスの実行や、権限昇格の試行、ファイルの作成・変更履歴などの情報を得ることが可能です。

とくに注目すべきは、HTTPリクエストの中に含まれる実行可能なコードや、POST通信による大量のデータ送信、エラーログに記録される不正なスクリプト実行の試行などです。

これらの異常なアクティビティは、WebShellによる攻撃活動の典型的な特徴といえます。

ログ監視を効果的におこなうためには、SIEMシステムの導入や、機械学習を活用した異常検知システムの構築が推奨されます。

定期的なログの分析と、アラート機能の適切な設定により、WebShellの早期発見と迅速な対応が可能になるでしょう。

WebShellへの対策

最後に、WebShellへの対策方法を解説します。

- OS・ソフトウェアの最新化

- 権限管理の強化

- WAFの導入

- Webサーバーログの管理

- 不要なサービスの削除

- 定期的な脆弱性診断の実施

詳しく確認していきましょう。

OS・ソフトウェアの最新化

OSやソフトウェアの脆弱性を解消せずに放置していると、WebShellをアップロードされる危険性が高まります。

そのため、OS・ソフトウェアは常に最新の状態を保ち、開発元から提供されたセキュリティパッチは迅速に適用するようにしましょう。

権限管理の強化

Webサーバーやファイルシステムに対する書き込み権限を見直すことも有効な対策です。

とくに管理者以外のユーザーに対しては、不要な権限を持たせないように徹底しましょう。

また、ファイルのアップロード機能を持つアプリケーションでは、保存先のディレクトリを制限し、実行権限を持たせない設定が推奨されます。

最小限の権限で運用する「最小特権の原則」に基づき、無用な操作を制限しておくことで、被害にあうリスクを低減できます。

WAFの導入

WAF(Web Application Firewall)は、Webアプリケーションへの不正アクセスを防ぐセキュリティソリューションです。

Webサーバーとアプリケーションの中間に配置することで、HTTP通信の中身を確認し、悪意あるリクエストを遮断することができます。

たとえば、SQLインジェクションやクロスサイトスクリプティングなど、脆弱性を突いた攻撃を検出して自動でブロックすることが可能です。

また、クラウド型のWAFであれば、手動での更新作業をおこなわなくても、攻撃パターン(シグネチャ)を常に最新の状態に保つことが可能です。

攻撃ログの可視化、特定IPアドレスの制限、Cookieの保護機能なども搭載されており、管理面の強化にもつながるでしょう。

Webサーバーログの管理

サーバーログの監視を日常業務に組み込むことで、外部からの不正アクセスにいち早く察知できるようになります。

WebShellは静かに侵入してくるため、ログを通じて異常な操作やアクセスの履歴を拾い上げることが重要です。

とくに深夜や休日の操作ログ、同一IPアドレスによる複数のログイン失敗など、平常と異なる挙動に気がつけるような体制を整えましょう。

ログ監視ツールやSIEMを導入することで、効率的かつリアルタイムな検知体制を整えることができます。

不要なサービスの削除

使用していないサービスやソフトウェアは、侵入経路として悪用される可能性があります。

とくに初期状態で有効になっているデフォルト機能や、試験導入中に放置されたアプリケーションには注意が必要です。

サーバー構成を定期的に点検し、明らかに不要なものは無効化、または完全に削除することが推奨されます。

定期的な脆弱性診断の実施

脆弱性診断では、OSやWebアプリケーション、ミドルウェアなどに潜む脆弱性を洗い出し、リスクの程度を評価します。

定期的に実施することで、更新ミスや設定漏れなどによるセキュリティの穴を早期に発見することが可能です。

脆弱性診断には、専門家が実施する「手動診断」と、専用ツールを使った「自動診断」の2種類があります。

手動診断は複雑な攻撃手法にも対応できる精度の高さが強みですが、コストと時間がかかります。

一方、自動診断は短時間で広範囲のチェックが可能ですが、微細な脆弱性を見逃すおそれがある点には注意が必要です。

両者の特徴を理解し、業務の重要度や予算に応じて適切に使い分けることが求められます。

また、診断は一度きりで終えるのではなく、定期的に実施するのが理想です。

MOTEXでは、リピート率90%を誇る高品質な「脆弱性診断」を提供しています。

システムやネットワークなどを調査し、システム上の脆弱性やハッキングを受ける可能性があるセキュリティホール、機密情報の持ち出しなどの内部不正といった、さまざまなセキュリティリスクを洗い出すサービスです。

詳しくは後述します。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

WebShell対策には「LANSCOPE プロフェッショナルサービス」

前述した通り、WebShellは多くの場合、Webアプリケーションの脆弱性を突いて仕掛けられます。

そのため、WebShellの対策には、定期的に脆弱性診断の実施を実施し、脆弱性を解消することが重要です。

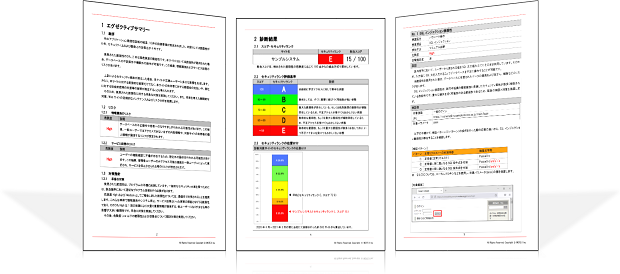

「LANSCOPE プロフェッショナルサービス」では、12,000件以上のサービス提供実績と90%以上のリピート率を誇る「脆弱性診断・セキュリティ診断」を提供しています。

国家資格「情報処理安全確保支援士」を保有する診断員が、安心の技術力と専門性で支援します。

「LANSCOPE プロフェッショナルサービス」では、さまざまな範囲の脆弱性診断を取り扱っており、WebShellへの対策には、「Webアプリケーション脆弱性診断」の実施が有効です。

「Webアプリケーション脆弱性診断」では、サイバー攻撃に悪用されるさまざまなWebアプリケーションの脆弱性をきめ細かな調査で明らかにし、有効な対策を提案します。

そのほかには、「ネットワーク診断」「Iot脆弱性診断」「ペネトレーションテスト」など、複数の診断サービスを提供しています。

診断結果は自社サイトが抱えるリスクを「点数」で可視化し、報告書には、経営層が自社サイトのリスクを把握するための、エグゼクティブサマリーや、発見された脆弱性の対策・修正提言なども含まれます。

診断結果を元に、効率的かつ網羅的に、優先順位をつけてWebサイトの課題に対策することが可能です。

また、診断内容を重要項目に絞り、より低価格で脆弱性診断を受けていただける「セキュリティ健康診断パッケージ」も提供しております。詳細は下記よりご覧ください。

「どの診断を受けていいのかわからない」「脆弱性診断の流れが知りたい」方に向けたわかりやすい資料もご用意しています。

本記事とあわせてぜひご活用ください。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

まとめ

本記事では「WebShell」をテーマに、被害リスクや検出方法、対策などを解説しました。

本記事のまとめ

- WebShellとは、攻撃者が不正アクセスを成功させた後に、システムとの接続を継続的におこなうためのプログラムで、バックドアの一種である

- WebShellによる被害リスクとしては、「情報漏洩」「ハッキングによるデータ操作」「サイバー攻撃への加担」などが挙げられる

- WebShellの検出には、ネットワークトラフィック・ファイル・ログの監視をおこなう方法が効果的である

- WebShellを仕掛けられないためには、「OS・ソフトウェアの最新化や、権限管理の強化、WAFの導入などが効果的である

- WebShellをはじめとしたサイバー攻撃を防ぐためには、定期的に脆弱性診断を実施し、適切な対策を講じる必要がある

WebShellがWebサーバーにアップロードされてしまうと、遠隔操作によって甚大な被害が引き起こされる恐れがあります。

そのため、OS・ソフトウェアの最新化といった基本的な対策を徹底しつつ、定期的な脆弱性診断の実施などによってセキュリティを強化しましょう。

ぜひ本記事で紹介した LANSCOPE プロフェッショナルサービスの「脆弱性診断・セキュリティ診断」を実施し、セキュリティ強化を目指してください。

また、「どの診断を受けていいのかわからない」「脆弱性診断の流れが知りたい」などの方に向けたわかりやすい資料もご用意しています。

本記事とあわせてぜひご活用ください。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

おすすめ記事