Written by WizLANSCOPE編集部

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を原因や対策方法も含め、分かりやすく説明します。

目 次

オープンリダイレクトとは、Webサイトの「リダイレクト」の機能を悪用し、ユーザーを悪意のある偽のWebサイトに誘導できてしまう脆弱性のことです。

自社のWebサイトにオープンリダイレクトの脆弱性があると、自社サイトにアクセスしたユーザーが偽サイトにリダイレクトされ、情報を窃取される危険があります。

本記事ではオープンリダイレクトの仕組みやリスク、対策などを解説します。

▼本記事でわかること

- オープンリダイレクトの概要

- オープンリダイレクトの仕組み

- オープンリダイレクトによるリスク

- オープンリダイレクトへの対策

「オープンリダイレクトによってどのような被害が発生するのか」「どういった対策が有効なのか」などを知りたい方はぜひご一読ください。

オープンリダイレクトとは

オープンリダイレクトとは、「リダイレクト」の機能を悪用し、ユーザーを悪意のある偽サイトに誘導できてしまうWebアプリケーションの脆弱性(セキュリティ上の欠陥)のことです。

本来リダイレクトは、URL変更後のページへの遷移やログイン後の遷移などで使われる機能です。

しかし攻撃者がこの仕組みを悪用すると、ユーザーを本物そっくりの偽サイトへ転送し、個人情報やログイン情報の窃取が可能になってしまいます。

たとえば、普段使っているショッピングサイトのリンクをクリックしたはずが、実際には攻撃者が用意した偽サイトにリダイレクトされ、入力した情報が不正に盗まれるといった被害が想定されます。

もし、自社サイトにこの脆弱性が存在すると、利用者が被害を受けるだけでなく、企業としての信頼性低下につながる恐れもあります。

そのため、オープンリダイレクトへの対策は、Webサイトを持つ企業にとっては、欠かせない対策のひとつといえます。

オープンリダイレクトのタイプ

オープンリダイレクトには、「ヘッダーベース」と「JavaScriptベース」の2つのタイプがあります。

それぞれの仕組みは、以下の通りです。

| ヘッダーベースのオープンリダイレクト | サーバーの応答ヘッダー情報を不正に変更し、偽サイトに遷移させる |

|---|---|

| JavaScriptベースのオープンリダイレクト | Webページ内のJavaScriptを改ざんし、偽サイトに遷移させる |

オープンリダイレクトの仕組み

攻撃者は、以下の流れでオープンリダイレクトを悪用した攻撃を仕掛けます。

- 攻撃者が偽サイトを作成する

- 偽サイトのURLを含んだ攻撃用のURLが作成され、ターゲットにメールで送られる

- メール内のURLをクリックすると、一度正規サイトにアクセスした後、すぐに偽サイトにリダイレクトされる

- 偽サイトだと気付かずに認証情報などを入力すると、情報が窃取される

この攻撃が厄介な点として、アクセス先のドメインが「https://正規サイト/リダイレクト機能?url=偽サイト」のように、正規サイトのドメインになっている場合があるため、ユーザーが偽サイトに誘導されたことに気付きにくい点が挙げられます。

たとえば、次のようなURLがメールで送られてきたとします。

リンクには「shopping.example.com」という有名なショッピングサイトのドメインが含まれているため、利用者は、正規サイトであると誤解しやすいです。

しかし、実際にリダイレクトされる先は「evil.com」という攻撃者が用意した不正なサイトです。

このように、正規サイトを「入り口」として利用し、最終的に利用者を不正サイトへ誘導する点こそが、オープンリダイレクトの危険性だといえます。

オープンリダイレクトによるリスク

Webサイトにオープンリダイレクトが存在すると、以下のようなリスクが生じる恐れがあります。

- フィッシング攻撃

- マルウェアの配布

- クロスサイトスクリプティング

- 企業ブランドや信用の低下

具体的なリスクの内容を確認していきましょう。

フィッシング攻撃

オープンリダイレクトを悪用することで、攻撃者はユーザーを自然な形でフィッシングサイトへ誘導できます。

たとえば、ネット銀行などを装って「登録情報に不備がある」といった内容のメールを送り、本文中のリンクをクリックさせます。

ユーザーがそのリンクをクリックして正規サイトのログイン画面で認証に成功すると、サーバーやページに仕掛けられたリダイレクトの仕組みで、自動的に偽サイトに遷移されます。

正規サイトとそっくりに作られた偽サイトのログイン画面に遷移させられたユーザーは、そこで再度ID・パスワードなどの認証情報の入力を求められます。

その際に、「ログインに失敗しました。正しい ID・パスワードを入力してください」などのメッセージが表示されると、疑うことなく自然な流れで情報を入力してしまい、情報が盗まれてしまいます。

マルウェアの配布

オープンリダイレクトは、マルウェア配布に利用されるケースもあります。

具体的には、リダイレクト先を不正なダウンロードサイトに設定し、偽サイトにアクセスすると自動的に不正なプログラムがダウンロードされるケース(ドライブバイダウンロード)や、「ソフトウェア更新が必要です」と偽ってユーザーにマルウェアをインストールさせるケースが挙げられます。

こうしたマルウェアに感染すると、PCやスマートフォンが外部から操作可能な状態になったり、保存されている個人情報や業務データが流出したりするリスクがあります。

クロスサイトスクリプティング

オープンリダイレクトは、単体でも危険ですが、ほかの攻撃手法と組み合わせることで被害が拡大し、さらに深刻な脅威となります。

代表的なものとして、「クロスサイトスクリプティング(XSS)」との併用が挙げられます。

XSSとは、Webサイトに不正なスクリプトを埋め込むことで、利用者のブラウザ上で不正なスクリプトを実行させる攻撃です。これにより、ユーザーになりすました不正操作や情報窃取が可能になります。

このXSSとオープンリダイレクトを組みわせることで、脅威がさらに深刻化します。

攻撃者は、まずオープンリダイレクトを悪用してユーザーを偽サイトに誘導し、その偽サイトで悪意のあるスクリプトを実行します。

これにより、ユーザーのCookie情報が盗まれたり、利用者の意図しない操作が行われたりする被害が発生します。

このような複合攻撃は検知や防御が難しく、被害規模も拡大しやすいです。

企業ブランドや信用の低下

オープンリダイレクトによって、顧客が自社サイトから偽サイトに誘導され、マルウェアへの感染やフィッシング詐欺などの被害にあった場合、ブランドイメージや信頼性が大きく損なわれるリスクが生じます。

本来、企業側も被害者ではありますが、脆弱性を解消せずに放置していた場合、セキュリティ管理体制への不信感が招かれ、信用問題に発展する恐れがあります。

また、こうした信用の失墜は、金銭被害を超えて、長期的かつ深刻なダメージを企業にもたらします。

たとえば、取引先や顧客からの信頼低下、ブランド価値の毀損、さらには売上減少や事業継続への影響といった企業経営全体へのリスクに発展するリスクが考えられるでしょう。

オープンリダイレクトへの対策

オープンリダイレクトに有効な対策としては、以下が挙げられます。

- リダイレクト先を固定する

- 任意のURLを設定できないようにする

- 遷移先を検証する

- 脆弱性診断を実施する

詳しく確認していきましょう。

リダイレクト先を固定する

オープンリダイレクトへの根本的な対策としては、リダイレクト先の固定が挙げられます。

たとえば「ログイン後はマイページへ移動する」「購入完了後は注文履歴ページへ移動する」といったように、信頼できる同じドメイン内にリダイレクト先を固定してしまえば、そもそもオープンリダイレクトの問題は発生しません。

任意のURLを設定できないようにする

「?url=〇〇」のように、ユーザーが自由に遷移先を指定できる仕組みは非常に危険です。

このリスクを避けるためには、遷移先を「URLそのもの」ではなく「ID」や「コード」で指定する方式に変更することが有効です。

これにより、攻撃者が任意のURLを設定できなくなるため、悪意のある偽サイトに誘導される危険性を低減できます。

遷移先を検証する

外部サイトへのリダイレクトを許可しなければならない場合は、遷移先のURLを厳密に検証する仕組みが必要です。

具体的には、あらかじめリダイレクトを許可するドメインのリストを作成し、入力値とそのリストに含まれているドメインが一致するかを検証する方法が挙げられます。

これにより、不審なURLや想定外の外部サイトへユーザーがリダイレクトされることを防止できます。

脆弱性診断を実施する

オープンリダイレクトへの対策として、定期的な脆弱性診断の実施も欠かせません。

脆弱性診断を外部に委託することで、自社の開発チームでは見落としがちな設定ミスや不備を、第三者の視点で客観的に発見することが可能です。

これにより、攻撃を受ける前に、システム上の脆弱性や攻撃を受ける可能性があるセキュリティホールを特定し、的確な対策を講じることが可能になります。

とくに、WebアプリケーションやECサイトのように外部に公開されているシステムでは、年に数回の定期診断を行うことが推奨されます。

脆弱性診断には、「手動診断」と「ツール診断」の2つの方法が存在するため、目的や予算などに応じて、最適な手段を選択しましょう。

高精度な脆弱性診断なら「LANSCOPE プロフェッショナルサービス」

前述の通り、WebアプリケーションやECサイトなど、外部に公開されているシステムを運用している場合は、定期的な脆弱性診断の実施が欠かせません。

本記事では、12,000件以上のサービス提供実績と90%以上のリピート率を誇るLANSCOPE プロフェッショナルサービスの脆弱性診断の中から、「Webアプリケーション脆弱性診断」を紹介します。

たとえば、ヘッダーベースのオープンリダイレクトは、サーバーの応答ヘッダー情報を不正に変更し、偽サイトに遷移させる攻撃ですが、Webアプリケーション脆弱性診断を実施することで、以下のような問題を特定することができます。

- ユーザー入力を直接HTTPレスポンスヘッダに反映している箇所

- 不十分なサニタイズ処理やエンコードの欠如

- 改行コード(CRLF)や制御文字の不適切な処理

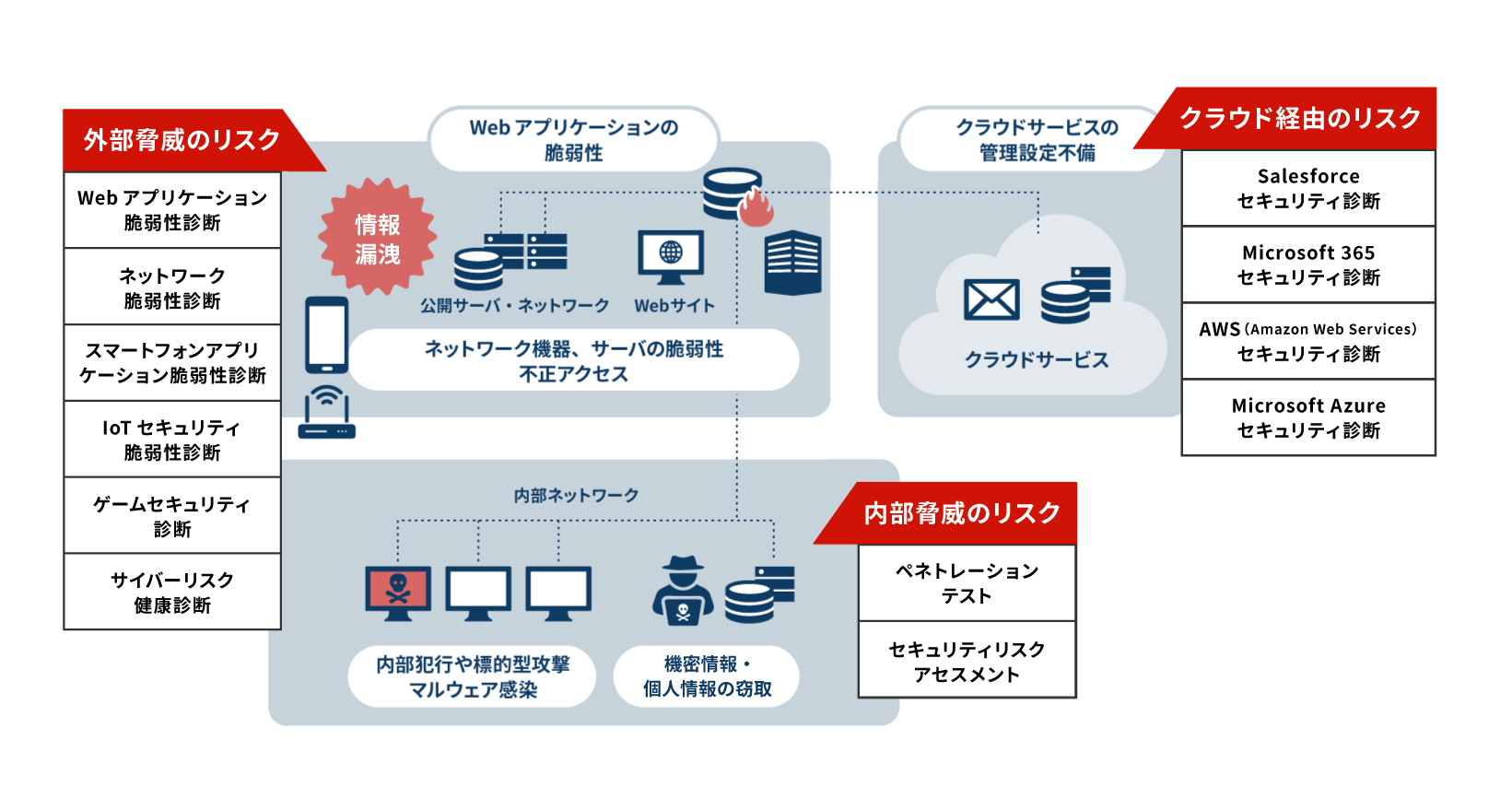

LANSCOPE プロフェッショナルサービスでは、Webアプリケーション脆弱性診断以外にも、さまざまな領域の脆弱性診断を提供しています。

「Webサイトを安全に運用したい」「自社サイトのインシデントによって、業務停止や信頼損失などを起こしたくない」という開発者様・サイト運営担当者様は、ぜひ実施をご検討ください。

また、診断内容を重要項目に絞り、より低価格でWebアプリケーションの脆弱性診断を受けていただける「セキュリティ健康診断パッケージ」も提供しております。

どの診断を選べばいいのかわからないという方に向けて、ぴったりの診断を選べるフローチャート付きの資料もご用意しています。本記事とあわせてぜひご活用ください。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

高度なマルウェア対策に「LANSCOPE サイバープロテクション」

万が一マルウェアが送り込まれた際に、検知し遮断するためには、高精度なアンチウイルスが欠かせません。

「LANSCOPE サイバープロテクション」では、未知のマルウェアを検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス×EDR×監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense(旧:CylanceMDR)」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

マルウェアは年々高度に巧妙になっており、毎日100万個作られているとも言われています。そして、その寿命はたった58秒で、2度発見されることはほぼないとされています。

つまり、従来のパターンマッチング方式では、未知・亜種のマルウェアを十分に防ぐことは難しくなっています。

「LANSCOPE サイバープロテクション」 のAIアンチウイルスは、攻撃者が作成したばかりの、まだ使われていないマルウェアであっても、ファイルの特徴から判定し、高い検知率で企業をセキュリティリスクから守ることができます。

セキュリティ強化を目指す企業・組織の方は、導入をぜひご検討ください。

「LANSCOPE サイバープロテクション」についてより詳しく知りたい方は、下記のページまたは資料をご確認ください。

3分で分かる!

LANSCOPE サイバープロテクション

2種類の次世代AIアンチウイルスを提供する「LANSCOPE サイバープロテクション」について、ラインナップと特長を紹介します。

まとめ

本記事では「オープンリダイレクト」をテーマに、その仕組みやリスク、有効な対策などを解説しました。

▼本記事のまとめ

- オープンリダイレクトとは、「リダイレクト」の機能を悪用し、ユーザーを悪意のある偽サイトに誘導できてしまうWebアプリケーションの脆弱性(セキュリティ上の欠陥)のこと

- オープンリダイレクトによって、顧客が自社サイトから偽サイトに誘導され、マルウェアへの感染やフィッシング詐欺などの被害にあった場合、セキュリティ管理不足が疑われ、企業の社会的信用が失われる恐れがある

- オープンリダイレクトへの対策としては、「リダイレクト先を固定する」「任意のURLを設定できないようにする」「遷移先を検証する」などが挙げられる

- WebアプリケーションやECサイトなど、外部に公開されているシステムを運用している場合は、定期的に脆弱性診断を実施し、脆弱性やセキュリティホールが残されていないかを確認することが推奨される

オープンリダイレクトは、Webサイト自体への直接的な影響が少ないため、軽視されがちな脆弱性です。

しかし実際には、フィッシングサイトへの誘導やマルウェア配布、さらには企業の信頼やブランド価値の低下といった深刻な被害を引き起こす可能性があります。

外部公開のシステムを運用する企業・組織の方は、この脆弱性を軽視せず、早急に対策を講じるようにしましょう。

本記事で紹介したLANSCOPE プロフェッショナルサービスの脆弱性診断は、12,000件以上のサービス提供実績と90%以上のリピート率を誇る高品質なサービスを提供しています。

「Webアプリケーション診断」のほかにもさまざまな診断を提供しているので、ぜひ自社に最適な診断を選択し、セキュリティの強化を目指してください。

また、どの診断を選べばいいのかわからないという方に向けて、ぴったりの診断を選べるフローチャート付きの資料もご用意しています。本記事とあわせてぜひご活用ください。

3分で分かる!

脆弱性診断のご案内

LANSCOPE プロフェッショナルサービスの脆弱性診断でできることをわかりやすく解説!ぴったりの診断を選べるフローチャートもご用意しています。

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

おすすめ記事