Written by WizLANSCOPE編集部

目 次

リスクマネジメントとは、組織を取り巻くさまざまなリスクを特定・評価し、それぞれに応じた適切な対策を実施することで、リスクの回避や、万が一リスクが顕在化した際の被害を最小限に抑えるための一連のプロセスを指します。

企業・組織が直面するリスクは多岐に渡りますが、その中でもサイバーセキュリティにおけるリスクに焦点を当て、体系的に管理・対応していく取り組みを「サイバーリスクマネジメント」といいます。

本記事では、この「サイバーリスクマネジメント」をメインテーマとし、重要性や具体的なプロセスなどを解説します。

▼本記事でわかること

- サイバーリスクマネジメントの重要性

- サイバーリスクマネジメントのプロセス

- サイバーリスクマネジメントを成功に導くポイント

サイバーリスクマネジメントとは何かを理解し、自社のセキュリティ強化に役立てたい方はぜひご一読ください。

また、本記事では自社のセキュリティ対策状況を客観的に示す指標として2026年度末に運用開始が予定されている「サプライチェーン強化に向けたセキュリティ対策評価制度」の星獲得をサポートする 「ガイドライン対応サポートアカデミー」についても紹介しています。

サイバーリスクマネジメントへの取り組みを検討している企業・組織の方は、ぜひご一読ください。

「SCS評価制度(セキュリティ対策評価制度)」への対策を始める方法とは?

経済産業省は2026年に「サプライチェーン強化に向けたセキュリティ対策評価制度」の運用開始を予定しています。制度開始後にいち早く認定を受けるために今すぐに始められる対策を解説します。

リスクマネジメントとは

リスクマネジメントとは、企業・組織を取り巻くさまざまなリスクを洗い出し、それぞれの影響度や発生可能性を評価したうえで、適切な対策を講じる一連の取り組みを指します。

この目的は、リスクを未然に防ぐことに加え、万が一リスクが顕在化した場合でも被害を最小限に抑え、事業を継続できる状態を維持することにあります。

こうしたリスクマネジメントの中でも、情報通信技術を利用することで発生しうるリスクに特化した取り組みを「サイバーリスクマネジメント」と呼びます。

近年、不正アクセスや情報漏洩、データの改ざんといったサイバーリスクは、企業の信頼や事業継続に直結する重大な課題として注目されています。

本記事では、近年特に重要性が高まっている「サイバーリスクマネジメント」について、詳しく解説します。

サイバーリスクマネジメントの重要性

サイバー攻撃は近年ますます増加の一途を辿り、業種や業界、企業規模を問わず、さまざまな企業・組織が標的となっています。

さらに、その攻撃手法にも高度化・巧妙化が見られ、いまやサイバー攻撃を完全に防ぐことは極めて困難な状況にあります。

このような状況下でサイバーリスクマネジメントが適切に行われていないと、重要なデータの漏洩、金銭的損失、システム停止による業務中断など、企業活動に深刻な影響が及ぶ恐れがあります。

さらに、これらの被害は短期的な損失にとどまらず、顧客や取引先からの信頼低下、ブランド価値の毀損といった長期的な経営リスクにも直結します。

こうした背景を受け、経済産業省が公表している「サイバーセキュリティ経営ガイドライン Ver.3.0」では、サイバーセキュリティはIT部門だけの課題ではなく、経営者の責任としてセキュリティリスクを適切に管理する体制を構築する必要があることが明確に示されています。

事業の継続性を確保し、安定した経営基盤を維持・強化していくためには、サイバーリスクマネジメントは欠かせない取り組みの一つとなっています。

企業には、単なる技術対策にとどまらず、組織全体でリスクを把握し、継続的に改善していく姿勢が求められています。

企業・組織への影響が大きいサイバーリスク

企業経営に影響を及ぼすサイバーリスクは多岐にわたりますが、その中でも、企業・組織への影響が特に大きく、近年ニュースなどで取り上げられる機会が増えている主な脅威として、以下の3つが挙げられます。

- サプライチェーン攻撃

- ランサムウェア攻撃

- 標的型攻撃メール

これらはいずれも、企業の事業継続や信頼性に深刻な影響を与える可能性がある代表的なサイバー攻撃です。

それぞれの攻撃の手法や特徴について解説します。

サプライチェーン攻撃

サプライチェーン攻撃とは、セキュリティ対策が強固な企業・組織へ侵入することを目的に、セキュリティレベルが比較的低い子会社や取引先、業務委託先などを踏み台として行われるサイバー攻撃です。

実際に、業務委託先の企業がランサムウェアに感染したことをきっかけに、委託元企業にまで被害が拡大し、大規模な情報漏洩事故に発展した事例も報告されています。

こうしたサプライチェーン攻撃を防ぐためには、自社のセキュリティを強化するだけでは不十分です。

関連会社や取引先に対する事前のセキュリティ評価や継続的なモニタリングを実施するなど、サプライチェーン全体でセキュリティレベルを高めていく取り組みが求められます。

ランサムウェア攻撃

ランサムウェアとは、重要データを暗号化したり、パソコンをロックしたりして使用不能にし、その解除と引き換えに身代金を要求するマルウェア(悪意のあるソフトウェアやコードの総称)です。

ランサムウェアに感染すると、業務に必要なシステムやデータが使用できなくなる恐れがあります。

さらに、感染したシステムの復旧には多額の費用や長い時間を要することが多く、場合によっては組織運営そのものが停止に追い込まれるケースもあります。

特に、重要インフラや医療機関が攻撃を受けた場合、企業や組織にとどまらず、国民生活全体に多大な影響がもたらされる可能性もあります。

また近年では、「暗号化を解除してほしければ身代金を払え」と脅迫する従来型の手口に加え、「支払いに応じなければ、盗んだデータを公開する」と、さらに脅迫を行う二重恐喝型の手口が主流になっています。

標的型攻撃メール

標的型攻撃とは、特定の個人や企業を狙い、マルウェアを添付したメールや不正なリンクを含むメールをことで、デバイスを感染させる攻撃手法です。

メールを開封したり、添付ファイルやリンクをクリックしたりすることでマルウェアに感染すると、感染デバイスと攻撃サーバー間で通信が行われ、攻撃者側に機密情報が送信されたり、新たなマルウェアがダウンロードされたりする恐れがあります。

標的型攻撃メールでは、標的である受信者が疑うことなくメールを開封するように、社内連絡や取引先・子会社を装うなど、実在する関係性を巧みに利用したケースが多くみられます。

近年では、AIを用いて自然な文面が作られるケースも増えており、従業員が気付かずにメールを開封してしまうリスクがより高まっています。

標的型攻撃メールの被害を防ぐためには、リスクの高いメールを自動的に検知・削除するフィルタリングなどの技術的対策に加え、従業員に対する継続的な教育や訓練の実施で、セキュリティ意識を高めていくことが重要です。

サイバーリスクマネジメントのプロセス

前述のような高度化・巧妙化するサイバーリスクから自社を守るためには、適切にサイバーリスクマネジメントに取り組むことが欠かせません。

ここでは、サイバーリスクマネジメントがどのような流れで進められるのか、一連の流れを解説します。

一般的に、サイバーリスクマネジメントは以下の4つのプロセスで構成されます。

- リスクの特定

- リスクの分析・評価

- リスクへの対応

- 継続的な監視と改善

これらのプロセスを継続的に回していくことで、変化し続けるサイバーリスクに対して、組織として柔軟かつ効果的に対応することが可能になります。

それぞれの工程で具体的にどのようなことが行われるのか確認していきましょう。

リスクの特定

まずは、自社が直面する可能性があるサイバーリスクを正しく把握することから始めます。

具体的には、保有している情報資産(顧客情報、機密データ、業務システムなど)やIT環境を洗い出し、それぞれにどのような脅威が存在するかを明確にします。

この際、外部からのサイバー攻撃の脅威だけではなく、内部不正や設定不備・ミス、委託先のリスクなど、「情報資産」に対する脆弱性を明確にすることが重要です。

「何を守るべきか」「どこが弱点になり得るか」を可視化することが、以降のプロセスを行う上での重要な土台となります。

リスクの分析・評価

リスクの特定ができたら、情報資産ごとに、抽出・分析した脅威が脆弱性を突くことでリスクが顕在化する可能性を評価します。

その際、「発生可能性(頻度)」と「影響度」の2つの観点から、分析・評価を行います。

影響度の評価に当たっては、金銭的損失だけでなく、業務停止の期間や顧客や取引先への影響、さらには社会的信用の低下なども含めて総合的に検討する必要があります。

すべてのリスクに対して、同じ優先度で対応することは現実的ではありません。

そのため、リスクの大きさを相対的に評価し、どのリスクに重点的に対策を講じるべきかを判断することが、このプロセスの目的です。

リスクへの対応

分析・評価の結果を踏まえ、各リスクに対する対応方針を決定します。

代表的な対応方針としては、次のような考え方が挙げられます。

- リスクを回避する

- 発生確率や影響を低減する

- 保険などによりリスクを移転する

- 一定のリスクを受容する

ここでは、技術的なセキュリティ対策だけでなく、運用ルールの整備や体制構築、外部委託の見直しなど、組織全体での対応が求められます。

前述の通り、サイバーリスクマネジメントは、もはやIT部門だけの取り組みではなく、経営層を含めた全社的な視点で意思決定を行うことが重要となります。

継続的な監視と改善

サイバーリスクは、攻撃手法の進化やシステム構成の変更、事業拡大などにより、常に変化し続けるものです。

そのため、リスク評価や対策は一度実施して終わりではなく、定期的かつ継続的に監視と見直しを行なっていく必要があります。

実際に発生したインシデントや訓練結果を踏まえて対策の有効性を検証し、必要に応じて改善を重ねていくことで、サイバーリスクマネジメントの成熟度が高まり、変化する脅威に柔軟に対応できる体制を構築していくことが可能になります。

企業・組織が取り組むべきセキュリティ対策

サイバーリスクマネジメントを実践するうえでは、個別の技術対策だけでなく、人的対策や物理的対策も含めて、組織全体としてバランスの取れた対策を講じることが重要です。

ここでは、企業が特に重視すべき技術面の対策と、ヒューマンエラー防止やインシデント対応方針の整備といった管理面の対策について詳しく解説します。

技術的な対策の強化

ファイアウォール、EDR、脆弱性管理、アクセス制御、ログ監視などの技術的対策を適切に導入・運用することは、サイバーリスクを低減するうえでの前提条件となります。

また、OSやソフトウェアのアップデート、パッチ適用の遅れは重大なセキュリティリスクにつながるため、こうした日常的な運用管理を確実に行うことも欠かせません。

自社のリスク特性や業務内容を踏まえ、適切な対策を選択したうえで、継続的に運用・見直しを行なっていくことが重要です。

ヒューマンエラーへの対策

セキュリティインシデントは、外部からのサイバー攻撃だけでなく、従業員の操作ミスや確認不足といったヒューマンエラーによって引き起こされるケースも少なくありません。

ヒューマンエラーを完全になくすことは難しいものの、定期的な情報セキュリティ教育によって、従業員のセキュリティ意識を高めることは可能です。

例えば、情報資産の取り扱いルールを明確に定めたり、サイバー攻撃を受けた場合に想定されるリスクや対応手順を定期的に共有したりすることで、日常業務の中でも意識を維持しやすくなります。

こうした取り組みの積み重ねが、ヒューマンエラーの低減につながります。

インシデント対応方針の整備

どれだけ強固なセキュリティ対策を講じていても、セキュリティインシデントを完全に防ぐことは難しいです。

そのため、発生を前提とし、対応方針や体制を事前に整備しておくことが重要となります。

初動対応の手順や社内外への報告フロー、関係部署の役割分担などを明確にした上で文書化し、定期的な訓練を行うことで、被害の拡大や混乱を防ぐことができます。

サプライチェーンリスク対策

サプライチェーン攻撃は、近年ニュースに取り上げられる機会も増えており、注目が高まっているサイバー攻撃の一つです。

しかし、いくら自社のセキュリティ対策を強固にしたとしても、取引先や委託先を起点としたサイバーリスクは、自社だけでは完全にコントロールすることは難しい領域といえます。

こうした背景から、契約開始時や継続時、または必要に応じた適切なタイミングで、サプライチェーン全体のセキュリティ状況を確認することが求められています。

例えば、契約時にセキュリティ要件を明確に定めることや、定期的に取引先・委託先のセキュリティ対策状況を確認することで、一定の管理を行うことが可能となります。

サプライチェーン全体でリスクを把握し、被害が連鎖的に拡大することを防ぐ視点を持つことが、サイバーリスクマネジメントにおいて重要です。

IT-BCPの策定

「IT-BCP」とは、企業の情報システムやITインフラに焦点を当てた事業継続計画のことを指します。

IT-BCPを策定することで、災害やサイバー攻撃などの緊急事態が発生した際にも、ITシステムの稼働を維持し、業務を継続できる体制を整えやすくなります。

不測の事態を見据えてIT-BCPを策定し、本番環境に障害が発生した場合の代替手段(バックアップの確保やシステムの冗長化など)、復旧手段、優先すべき業務をあらかじめ明確にしておくことで、インシデント発生時の影響を最小限に抑え、企業としての信頼を維持することが可能になるでしょう。

リスクマネジメントを成功に導くポイント

最後に、リスクマネジメントを実効性のあるものとし、継続的に機能させるためのポイントを5つ紹介します。

- 経営層が積極的に関与する

- 組織全体で取り組む

- 定期的に見直す

- 継続的に教育機会を設ける

- 専門家の意見を取り入れる

詳しく見ていきましょう。

経営層が積極的に関与する

リスクマネジメントを成功に導くためには、経営層の関与が欠かせません。

特にサイバーリスクは、事業継続や企業価値に直結する重要な経営課題であるため、経営層自らがセキュリティリスクを正しく理解し、明確な意思決定や適切な資源配分を行うことが求められます。

こうした取り組みを進める上で、経営層が直面しやすい「認識のギャップ」といった課題を解決する際に参考になるのが「サイバーセキュリティ経営ガイドライン Ver 3.0」です。

経済産業省とIPA(独立行政法人情報処理推進機構)によって策定された「サイバーセキュリティ経営ガイドライン Ver 3.0」は、経営者がサイバーセキュリティ対策に取り組む上で認識すべき「3原則」や、経営者が担当幹部に対して指示すべき具体的な項目などが体系的に示されています。

組織全体で取り組む

サイバーリスクマネジメントは、情報システム部門やIT部門など、特定の部門だけで完結するものではありません。

従業員一人ひとりの行動や判断が、リスクの発生や被害拡大につながる可能性があります。

そのため、各部門や個人の役割・責任を明確にしたうえで、全社的にリスクマネジメントへ取り組む体制を構築することが重要です。

サイバーリスクを「自分ごと」として認識することで、日常業務の中で自然にリスクを意識した行動を取れるようになり、組織全体のセキュリティレベル向上につながります。

定期的に見直す

リスクマネジメントは、一度構築して終わるものではありません。

事業内容の変化やIT環境の刷新、外部環境の変化などに伴い、想定すべきリスクは常に変化します。

そのため、リスク評価や実施中の対策内容は定期的に見直し、対策の有効性を検証したうえで、現状に即した運用内容・手順へ随時アップデートすることが重要です。

この見直しを怠ると、形式上は対策が整っていても、実態に合わない形骸化したリスクマネジメントになってしまう恐れがあります。

継続的に教育機会を設ける

サイバー攻撃の手法は年々高度化・巧妙化しています。

そのため、従業員の入れ替わりや業務内容が変化したタイミングに限らず、定期的かつ継続的に教育や訓練の機会を設けることが重要です。

標的型攻撃メール訓練やインシデント対応訓練など、実践的な取り組みを通じて、従業員一人ひとりの理解を深めることで、組織全体のリスク対応力を高めることが可能となります。

専門家の意見を取り入れる

サイバーリスクは専門性が高く、社内だけですべてを把握・対応することは難しい場合もあります。

このような場合には、外部の専門家や第三者の視点を取り入れることで、自社では気づきにくい課題や改善点を把握することを検討するとよいでしょう。

客観的な評価を定期的に受けることで、リスクマネジメントの成熟度を高め、継続的な改善につなげることが可能となります。

制度対応を見据えたリスクマネジメントを実践したいなら、「ガイドライン対応サポートアカデミー」

サイバーリスクマネジメントは、持続的な企業経営を目指す上で欠かせない取り組みの一つです。

加えて、もしも対策が不十分な場合、自社がサイバー攻撃の踏み台として悪用され、取引先や顧客などサプライチェーン全体に深刻な影響を及ぼす恐れもあります。

本記事でも触れた通り、サプライチェーン全体のセキュリティを強化するためには、それぞれの企業が自発的に対策を講じるだけでなく、対策状況を客観的に証明することも重要となります。

こうした背景を踏まえ、経済産業省では2026年度末に「サプライチェーン強化に向けたセキュリティ対策評価制度(以下、SCS評価制度)」の運用開始を予定しています。

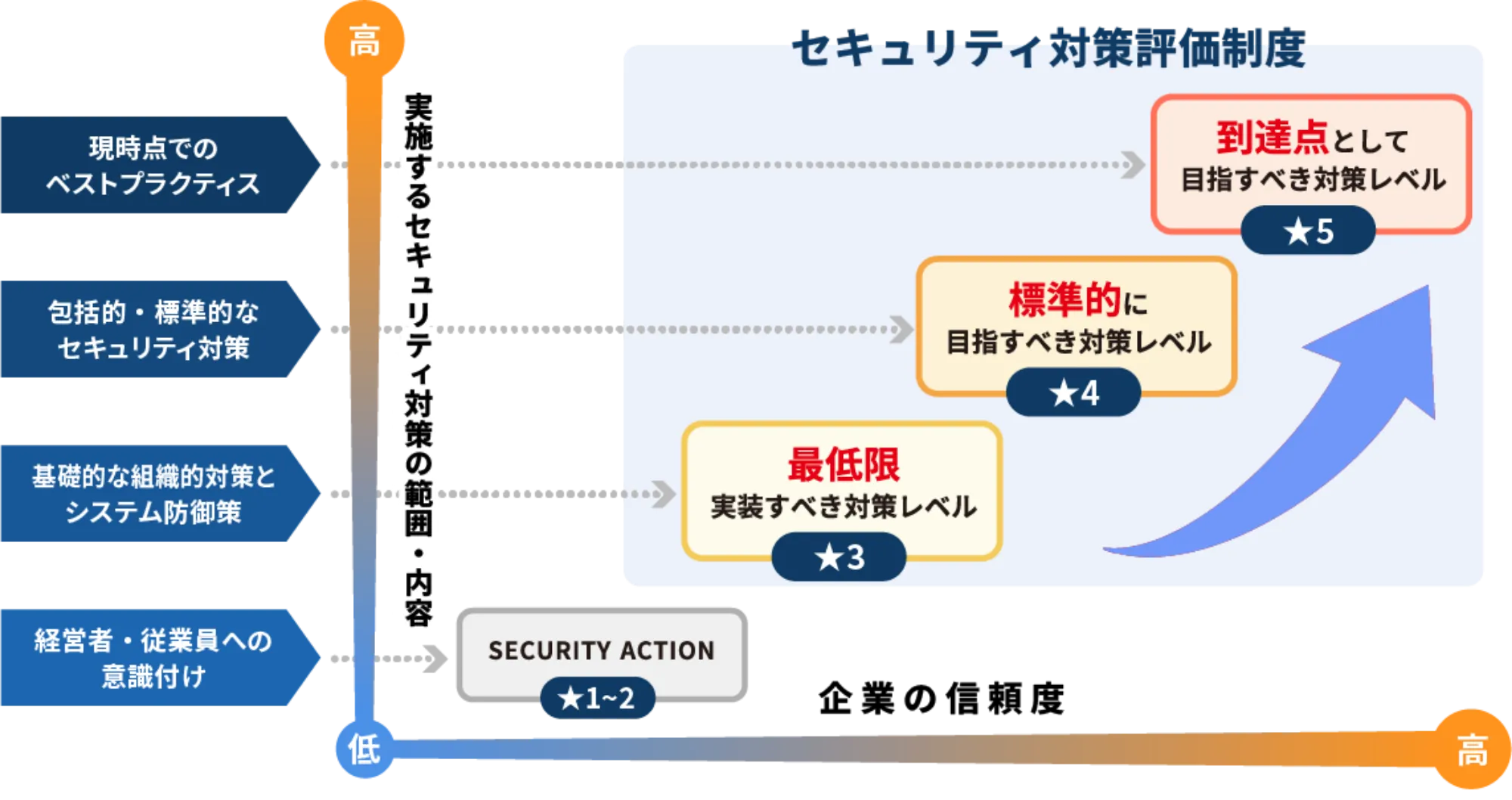

SCS評価制度は、企業が実施しているサイバーセキュリティ対策の取り組み状況を客観的に評価し、星の数によって可視化することで、企業のセキュリティレベル向上を促す制度です。

SCS評価制度における星の取得は、自社のセキュリティ水準を対外的に示す有効な指標となり、リスクマネジメントの実践状況を客観的に証明する手段としても活用できます。

一方で、三つ星・四つ星の取得には、専門家や第三者評価機関による審査をクリアする必要があります。

特に、四つ星については技術検証も実施され、実際のシステムへアクセスしたうえで、要件に沿った適切な設定・運用が行われているかが確認されます。

つまり、「企業が実施すべき適切なセキュリティ対策」を正しく理解し、実施・運用できていなければ、星の獲得は困難であると言えます。

しかし実際には、「自社だけでは制度への対応が難しい」「そもそも何から始めればよいかわからない」といった課題を抱える企業・組織も少なくありません。

こうした課題をお持ちの企業・組織の方に向けて、本記事では、LANSCOPE プロフェッショナルサービスが提供する「ガイドライン対応サポートアカデミー」をご紹介します。

「ガイドライン対応サポートアカデミー」は、お客様のセキュリティレベルの向上をアカデミー形式で支援するコンサルティングパッケージです。

「ガイドラインの内容が難しくてわからない」「前提となるセキュリティ対策の知識が足りない」といったお悩みに対して、コンサルタントによる伴走支援をはじめ、解説動画の提供や個別相談などを通じて、実践的な対策の実行をサポートします。

また、「ガイドライン対応サポートアカデミー」では、「サプライチェーン強化に向けたセキュリティ対策評価制度」への対応についても、認定要件をどの程度満たせているかをコンサルタントが専門的な視点でチェック・アドバイスし、星の獲得を支援します。※

「ガイドライン対応サポートアカデミー」についてより詳しく知りたい方は、以下のページまたは資料をご確認ください。

「セキュリティ対策評価制度」への対策を始める方法とは?

経済産業省は2026年に「サプライチェーン強化に向けたセキュリティ対策評価制度」の運用開始を予定しています。制度開始後にいち早く認定を受けるために今すぐに始められる対策を解説します。

※エムオーテックスによる支援内容は2025年4月に経済産業省が「サプライチェーン強化に向けたセキュリティ対策評価制度構築に向けた中間取りまとめ」で公表した「【参考資料】★3・★4要求事項案・評価基準案」をもとにしています。

まとめ

本記事では「サイバーリスクマネジメント」をテーマに、その重要性や具体的なプロセスなどを解説しました。

▼本記事のまとめ

- リスクマネジメントの中でも、情報資産の保護に特化したものを「サイバーリスクマネジメント」と呼ぶ

- 事業の継続性を確保し、安定した経営基盤を維持・強化していくためにも、サイバーリスクマネジメントは欠かせない取り組みである

- 一般的に、サイバーリスクマネジメントは、「リスクの特定」「リスクの分析・評価」「リスクへの対応」「継続的な監視と改善」の4つのプロセスで構成される

- サイバーリスクマネジメントを成功に導くためには、「経営層が積極的に関与する」「組織全体で取り組む」「定期的に見直す」「継続的に教育機会を設ける」「専門家の意見を取り入れる」といったポイントを押さえることが重要

サイバーリスクマネジメントは、単発のセキュリティ対策ではなく、企業活動と並行して継続的に実施されるべき経営プロセスの一つです。

脅威や事業環境が常に変化する現代においては「一度整備して終わり」ではなく、定期的に見直し、改善し続ける仕組みを構築することが求められます。

企業のセキュリティ対策状況を対外的に示す手段としては、本記事で紹介した「SCS評価制度」における星取得が有効です。

SCS評価制度は、2026年度末の運用開始が予定されていますが、制度が開始してから対応を検討するのではなく、開始前から計画的に対策を進めておくことで、競合他社に対する優位性を確保することが可能となります。

制度対応を見据えたサイバーリスクマネジメントの実践に向けて、ぜひLANSCOPEプロフェッショナルサービスが提供する「ガイドライン対応サポートアカデミー」の活用をご検討ください。

「セキュリティ対策評価制度」への対策を始める方法とは?

経済産業省は2026年に「サプライチェーン強化に向けたセキュリティ対策評価制度」の運用開始を予定しています。制度開始後にいち早く認定を受けるために今すぐに始められる対策を解説します。

おすすめ記事