Written by MashiNari

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

目 次

企業・組織として起こしてはならないセキュリティインシデントの一つである「情報漏洩」。

その原因は大きく分けると、不正アクセスやマルウェア感染といった「外部要因」、メールの誤送信、個人情報が入ったUSBの紛失、社内関係者による機密情報の不正な持ち出しといった「内部要因」の2種類があります。

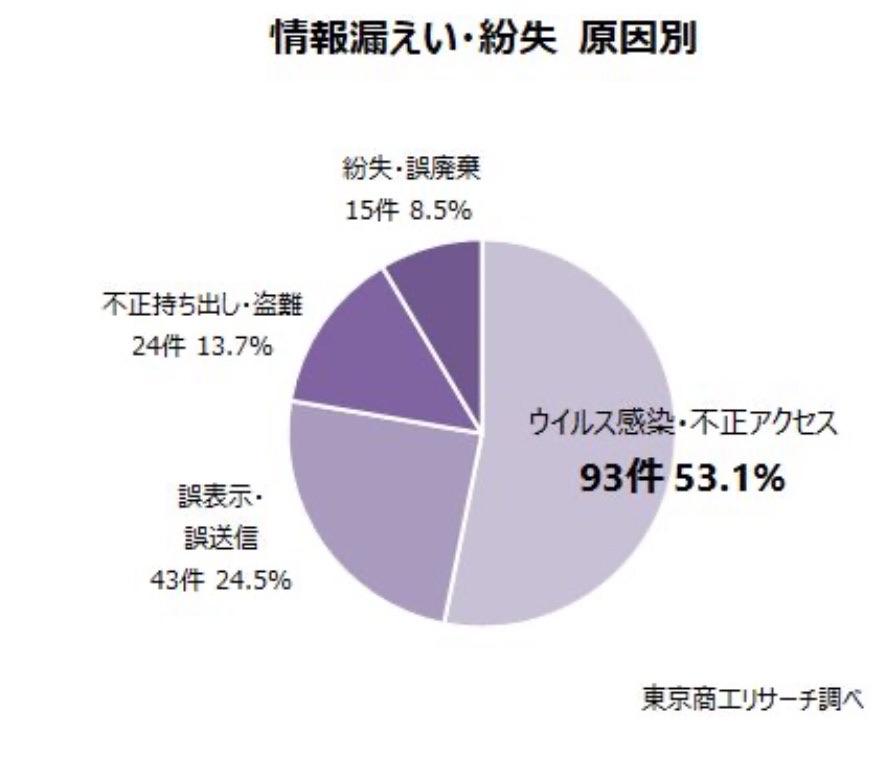

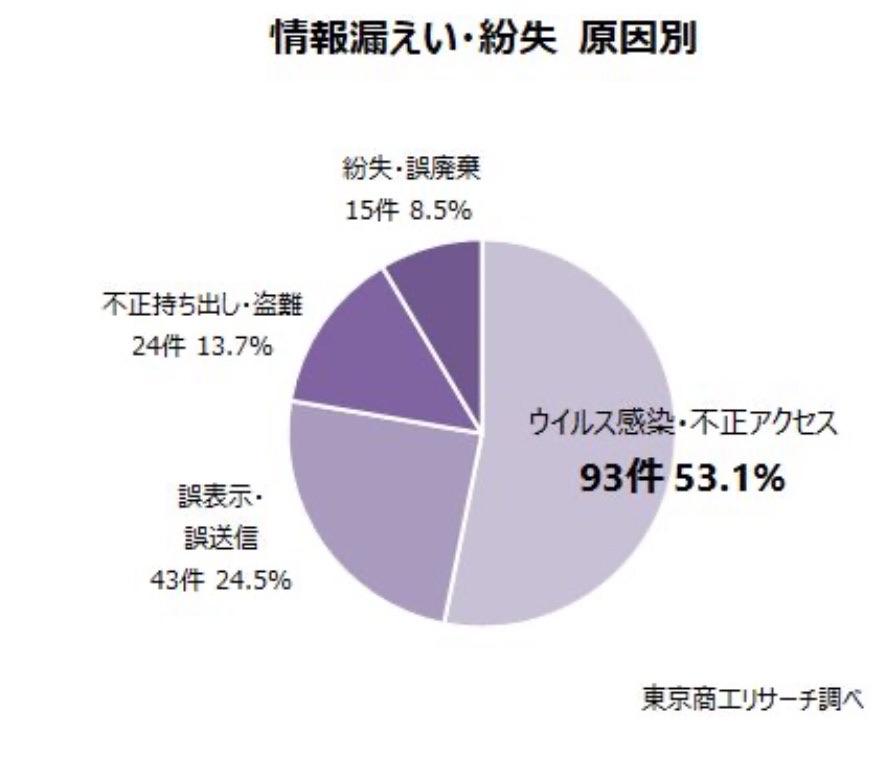

株式会社東京商工リサーチが公表した調査結果によれば、2023年に発生した情報漏洩・紛失事故の原因Top3は以下のようになっています。

1.ウイルス感染・不正アクセス(外部要因)

2.誤表示・誤送信(内部要因)

3.不正持ち出し・盗難(内部要因)

出典:東京商工リサーチ| 2023年の「個人情報漏えい・紛失事故」が年間最多 件数175件(2024年1月19日)

外部要因である「ウイルス感染・不正アクセス」の割合が圧倒的ではありますが、実は内部要因にあたる「不正持ち出し・盗難」は前年と比較すると約5倍も増加しています。

データからもわかるように、情報漏洩を防止するためには外部要因と内部要因それぞれの観点で対策を行うことが重要です。

本記事では、情報漏洩の原因となる具体的なセキュリティインシデントや企業が行うべき対策などを解説します。

▼この記事を要約すると

- 情報漏洩の原因は大きく分けると、不正アクセスやマルウェア感染といった「外部要因」、メールの誤送信、個人情報が入ったUSBの紛失、社内関係者による機密情報の不正な持ち出しといった「内部要因」の2種類

- 情報漏洩の原因となる具体的なセキュリティインシデントとしては、「マルウェア」「標的型攻撃」「不正アクセス」「ゼロデイ攻撃」「従業員による情報の持ち出し」「誤操作や不注意」などがある

- 「利用システムを最新の状態に更新する」「アカウント管理状況を見直す」「社内教育を実施する」など運用の見直しや既に導入しているシステムの設定を行うことでも、セキュリティ品質を向上させることが可能

情報漏洩の原因

情報漏洩の原因は「外部要因」と「内部要因」の2つにわけることができます。

不正アクセスやマルウェア感染といったサイバー攻撃は外部要因に該当します。対して、メールの誤送信や個人情報が入ったUSBの紛失、社内関係者による機密情報の不正な持ち出しなどは内部要因にあたります。

サイバー攻撃は年々増加しており、株式会社東京商工リサーチが公表した調査結果によれば、2023年に発生した情報漏洩・紛失事故は175件で、原因の内訳を見てみると「ウイルス感染・不正アクセス」が53.1%と半数以上を占めました。

出典:東京商工リサーチ| 2023年の「個人情報漏えい・紛失事故」が年間最多 件数175件(2024年1月19日)

しかし近年では、内部要因によって大規模な情報漏洩が発生してしまった事例も多く報告されています。

上の円グラフを見てみると、従業員による社内情報の不正利用といった「不正持ち出し・盗難」は24件(同13.7%)と一見そんなに割合は高くないようにも思えますが、実は前年の5件から約5倍に増加しています。

また、IPAの調査で公表された2023年に社会的に大きな影響を及ぼした脅威にも、内部要因に分類できる項目が複数存在しています。

| 順位 | 内容 | 昨年順位 | 要因分類 |

|---|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 | 外部 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | 2位 | 外部 |

| 3位 | 内部不正による情報漏えい | 4位 | 内部 |

| 4位 | 標的型攻撃による機密情報の窃取 | 3位 | 外部 |

| 5位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 6位 | 内部 |

| 6位 | 不注意による情報漏えい等の被害 | 9位 | 内部 |

| 7位 | 脆弱性対策情報の公開に伴う悪用増加 | 8位 | 外部 |

| 8位 | ビジネスメール詐欺による金銭被害 | 7位 | 外部 |

| 9位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 5位 | 外部/内部 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドサービス) | 10位 | – |

参考:IPA 情報セキュリティ10大脅威2024 ※要因分類の項目は筆者にて追記

情報漏洩は、外部からの攻撃によるもの以外にも内部的な不注意やリテラシー不足も原因になります。情報漏洩を防止するためには外部要因と内部要因それぞれの観点で対策を行うことが重要です。どちらかの視点がかけても、期待するセキュリティの向上は難しくなってしまうでしょう。

情報漏洩の原因となる具体的な外部要因

効果的なセキュリティ対策を実現するためには、情報漏洩の具体的な原因とはどのようなものなのか理解を深め、自組織にとって大きなリスクとなるものを見極めることが重要です。

ここでは、情報漏洩の原因となる具体的な外部要因を解説します。

マルウェア

悪意のあるプログラムは、総称してマルウェアと呼ばれます。ランサムウェアやスパイウェアもマルウェアの一種です。外部からの不正アクセスや、標的を偽サイトへ誘導するなどの手口で、利用者の端末にマルウェアを仕込む手法が代表的です。

マルウェアに感染した場合の症状は様々ですが、代表的な例を以下に記載します。

- 感染端末が保有するデータを暗号化し、データの閲覧や操作が行えない状態になる

- 無断で端末の利用状況や保有情報を外部へ送信する。

- 不正アクセスの足がかりとなるバックドアを作成し、端末のリモート操作等を行える環境を作る。

- 同一ネットワークに接続している別の端末へ自動感染・繁殖し、上述のような動作を行う。

標的型攻撃

1.水飲み場攻撃

標的が頻繁に利用するwebサイトやSNS等を改ざんし、悪意のある処理を実行する手法です。組織が管理するファイルサーバや社内システムが直接狙われるケースもあります。

この攻撃を受けた場合、不正なプログラムがダウンロードさせられる、アクセスに利用したブラウザを経由してデータを抜き取られるなどの被害が一般的です。肉食動物が水飲み場で獲物を待ち受ける状況と似ていることから「水飲み場攻撃」と呼ばれています。

2.なりすましメール

受信者が信用しやすい発信者を偽ったメールを送信し、不正プログラムの感染や偽サイトへ誘導する手法です。

偽サイトは非常に巧妙な作りとなっており、見た目だけで偽サイトだと気づくことは難しいでしょう。多くの偽サイトは、正規サービスへのログイン情報や重要な個人情報を入力するフォームを設けています。被害に気づいていないメール受信者は情報を入力してしまい、攻撃者に情報を渡す結果となります。

3.環境寄生型攻撃(自給自足型攻撃)

利用者の端末にインストールされている正規のツールやサービスを利用して攻撃する手法です。

セキュリティ対策ソフトからは正規のソフトウェアだと判断されるため検知されず、対策が困難な攻撃のひとつです。

該当ツールのアップデートサーバーに不正なプログラムを仕込み、標的としている組織に対してのみ不正なアップデートファイルをインストールさせるなど、手口が巧妙化しています。環境に住み着き活動することから、環境規制型攻撃(自給自足型攻撃)と呼ばれます。

4.サプライチェーン攻撃

セキュリティ品質や意識が高く、防御の堅い大手企業などを攻撃する際に用いられるケースが多い手法です。攻撃者は、まず標的の取引先や商流で関わりのある組織にマルウェアを仕込みます。その後、マルウェアの感染を広げて標的の警戒が薄い(完全な外部ではなく見知った組織)経路で標的への攻撃を行います。

大企業であれば十分な予算を用意し、高い技術力で盤石なセキュリティ対策を実現します。しかし、多くの中小企業ではコストやリソースと相談し、可能な限りの対策を行うことが一般的です。そのため、大企業の取引先や下請企業など防御の薄い場所を、攻撃者の足がかりとして狙います。

不正アクセス

多くの場合は他の攻撃手法と組み合わせて行われます。SNSやWebサービスなどの乗っ取りやなりすましも、不正アクセスの一種です。単純なアカウント情報の流出が原因となる場合も多くありますが、通信の盗聴を行いユーザーの権限を乗っ取る手法も存在します。

1.セッションの乗っ取り

Webサービス等を使用する際、手元の端末とWebサービスを提供するサーバーの間には「セッション」と呼ばれる利用者の情報を維持するための仕組みが存在します。セッションでは利用者の通信が「正式なログイン認証を経て、機能を提供しても良い状態」であることを管理しており、攻撃者にこのセッション情報が渡るとWebサービスは攻撃者に対しても機能を提供してしまいます。

機能が提供される権限を奪取した攻撃者は、正規利用者のユーザーページやアクセス権限のある機密情報へのアクセスを行い、情報を盗み出します。

2.リプレイ攻撃

Webサービスを利用する時はログインページにアカウント情報を入力し、正規ユーザーであることを認証する必要があります。リプレイ攻撃では、このログインを行う際にネットワーク上を流れるデータを盗聴し、ログイン情報と思われるデータを不正に取得します。取得したデータをサービスの認証サーバーへ送信し、不正なログインを試みる方法です。

多くのサービスでは通信の暗号化を行っており、アカウント情報を人間が読める形で盗むことは困難な仕組みになっています。しかし、この方法では暗号化されたデータをそのまま取得して利用します。そのため、攻撃者自身がログインIDやパスワードの文字列を認識できなくても、サービスへのログインは成功してしまう場合があります。

脆弱性に対する攻撃(ゼロデイ攻撃)

PCやスマートフォン、ネットワーク装置など、システムを構成する機器は「脆弱性」と言われるセキュリティ的な弱点が発見されることがあります。その場合、サービスの提供元はその弱点を修正するためのパッチを配布し、利用者がそれを適用することでセキュリティ品質を保つことが一般的です。

しかし、配布されたパッチの適用を行っていなければその脆弱性は残ったままです。そのため、攻撃者の中では広く知られてしまった攻撃手法で、製品のセキュリティを突破できる状態になります。

また、脆弱性の発見から修正パッチを配布するまでには、修正パッチを作成する時間が必要です。その期間中は脆弱性への対応が行えないため、攻撃者にとって狙いやすい環境となってしまいます。

情報漏洩の原因となる具体的な内部要因

ここでは、情報漏洩の原因となる具体的な内部要因を解説します。

従業員による情報の持ち出し

組織内の人物が不正な行為を働くことで、セキュリティ事故に発展します。悪意を持って内部の情報を盗み出す例もありますが、リテラシー不足により悪意無く情報の持ち出しを行ってしまう、公の場で内部情報を発言してしまうなどのケースも大きな脅威です。

正当な業務に必要な権限として機密情報へのアクセスを行っているため、セキュリティ対策ソフト等の基本機能で防ぐことが困難な場合が多くあります。

誤操作や不注意

十分なデータ消去措置を行わずに機密情報が保存されたストレージ機器を廃棄してしまう、本来公開してはならない情報を外部から閲覧できる状態にしてしまう等が挙げられます。メールのBCC(受信者自身のメールアドレスしか表示されない)に指定するべきメールアドレスをTo(受信者自身のアドレス以外も表示される)に指定してしまい、メールアドレスが流出する事故は見聞きする機会も多いのではないでしょうか。

このような事故はリテラシーの不足も原因に挙げられますが、疲れやストレスに起因するケアレスミスによっても発生します。

一例ですが、組織にとっての代表的な脅威をご紹介しました。

脅威を知ることで、自組織ではどのようなリスクを持っているのかを明確にすることが、セキュリティ対策の第一歩と言えるでしょう。

企業が行うべき情報漏洩対策の見直し

新しいセキュリティ対策を導入するためには、事前検討の時間やコストが必要です。しかし、運用の見直しや既に導入しているシステムの設定を行うことでも、セキュリティ品質の向上を狙うことができます。ここからは、多くの組織ですぐに実践できるセキュリティ対策をご紹介します。

1.利用システムを最新の状態に更新する

業務に使用する端末やセキュリティ対策ソフトで、更新漏れがないかを確認しましょう。

前述の「脆弱性に対する攻撃」で触れたように、システムは時間が経つと新しい脆弱性が発見されることがあります。多くの場合はアップデートにより解決するため、最新のパッチが配布されていればそれを確実に適用することが大切です。

セキュリティ対策ソフトは高頻度でパターンファイルの更新を行っています。新しく登場したマルウェア等の対応も含まれるため、最新の状態を維持することを心がけましょう。

また、ネットワーク機器やサーバーはパッチ適用によりシステム停止時間が発生する場合があり、業務影響の大きさから対応が遅れがちです。長期間メンテナンスを行っていないのであれば、作業スケジュールを作成してセキュリティパッチを適用する必要があります。

2.アカウント管理状況を見直す

不要なアカウントを残していると、不正アクセスを受けた際や作業ミスによる被害が拡大する可能性が高くなります。不要な権限に対して削除や停止対応を実施し、アクセス権限の付与は必要最小限の状態に保つことが大切です。主な確認ポイントを以下にご紹介します。

- 退職した従業員のアカウントが残っていないか

- 人事異動等で、既に携わっていないシステムや共有フォルダへのアクセス権限が残っていないか

- 部署単位などのグループメールアドレスに、既にメンバーから外れた従業員が残っていないか

- 外部作業員に対して一時的に付与したアカウント情報が残っていないか

3.社内教育を実施する

前述の内部不正や不注意は、作業者のITリテラシーにより防げる事故が多くあります。業務中に閲覧している情報の重要性や、どのような行為で情報漏洩が発生してしまうのかを教育することは非常に効果的です。

実際に業務を行っている従業員のセキュリティ意識が向上することで、外からでは気づけない業務内の危険を発見することにも繋がります。従業員のリテラシー向上を図る仕組みを作ることが重要です。

セキュリティ対策製品は、適切な運用を行うことで大きな効果を発揮します。しかし、組織内で行うべきセキュリティ対策も多く存在しており、ここが疎かになっているとセキュリティ製品の効果は半減してしまうでしょう。従業員のリテラシー向上と適切なセキュリティ対策製品の運用を両立し、堅牢な組織を目指しましょう。

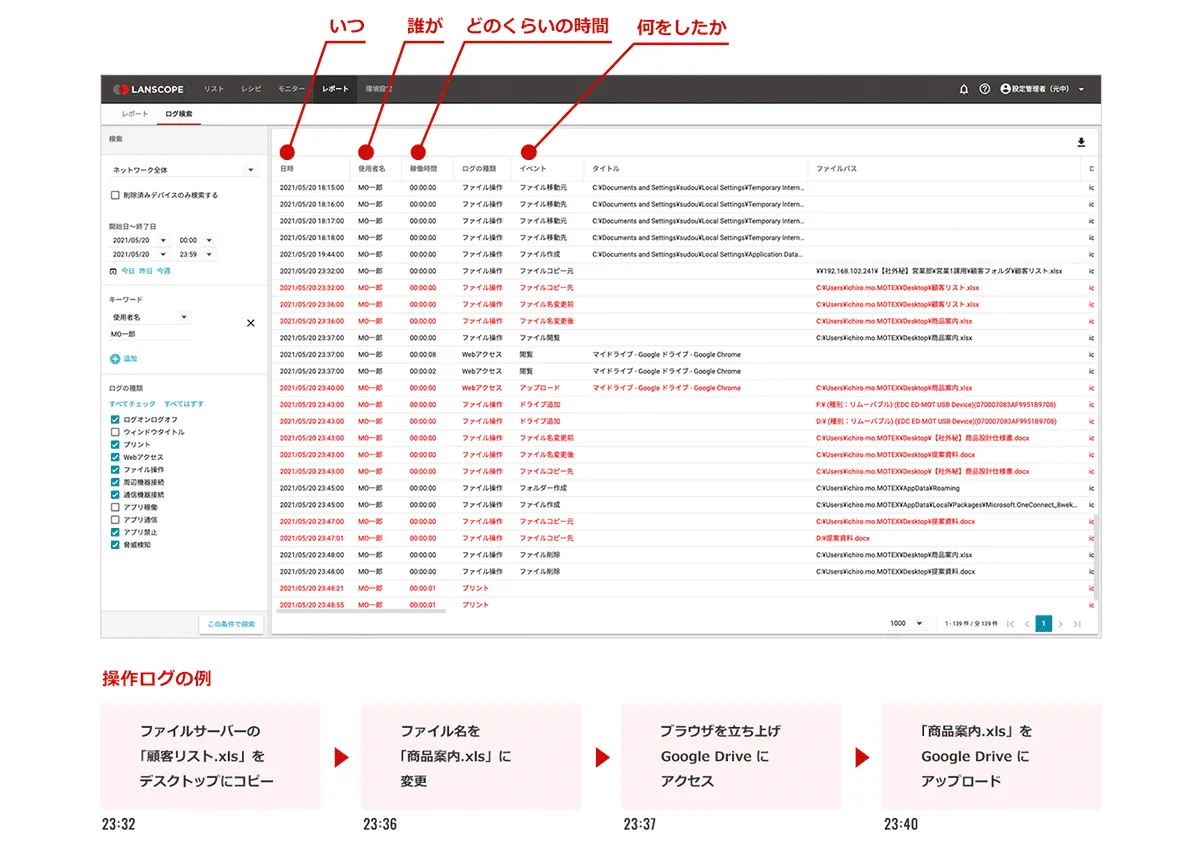

内部要因による情報漏洩対策なら、「LANSCOPE エンドポイントマネージャー クラウド版」にお任せください

不正な情報の持ちだしや紛失など、内部要因による情報漏洩事故の対策として、IT資産管理ツールやMDMツールは非常に有効です。

MOTEXの提供する、IT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」には、情報漏洩対策に有効な以下の機能が備わっています。

業務で使用するPCはもちろん、スマートフォンやタブレットといったモバイル端末の情報漏洩対策も一元的に管理できます。

▼主な機能一例

・PCの「操作ログ」を取得し、最大5年分保存可能

・PC・スマホの利用状況を「レポート」で見える化

・従業員の不審なファイル持ち出しや操作は、アラートで管理者へ通知

・デバイスの利用制限や、万が一の紛失時に役立つリモートロック・リモートワイプ

・デバイスの位置情報の自動取得

・Webサイトや使用するアプリの制御・管理

など

業務で使用するPCはもちろん、スマートフォンやタブレットといったモバイル端末の情報漏洩対策も一元的に管理できます。

内部不正対策として欠かせない PC の操作ログは、最大5年分の保存が可能。またログ画面からは、アプリの利用、Webサイトの閲覧、ファイル操作、Wi-Fi接続などについて、「どのPCで」「誰が」「いつ」「どんな操作をしたか」など社員の PC の利用状況を、簡単に把握できます。

情報漏洩に繋がりそうな従業員の不正操作を、早期に発見し、インシデントを防止することが可能です。

また万が一、従業員が業務で使用するデバイスを紛失した場合も、遠隔で画面ロックや端末の初期化ができるため、第三者に情報を閲覧されるリスクを防止できます。

詳しい機能は、以下のページよりご覧ください。

業務形態や扱っている情報によって警戒するべき脅威が変わる

本記事では「情報漏洩」をテーマに、その原因や対策について解説しました。

本記事のまとめ

- 情報漏洩の原因は大きく分けると、不正アクセスやマルウェア感染といった「外部要因」、メールの誤送信、個人情報が入ったUSBの紛失、社内関係者による機密情報の不正な持ち出しといった「内部要因」の2種類

- 情報漏洩の原因となる具体的なセキュリティインシデントとしては、「マルウェア」「標的型攻撃」「不正アクセス」「ゼロデイ攻撃」「従業員による情報の持ち出し」「誤操作や不注意」などがある

- 「利用システムを最新の状態に更新する」「アカウント管理状況を見直す」「社内教育を実施する」など運用の見直しや既に導入しているシステムの設定を行うことでも、セキュリティ品質を向上させることが可能

情報漏洩は様々な原因で起こっており、組織の業務形態や扱っている情報によって警戒するべき脅威が変わります。

どのような脅威が存在するかを認識し、自組織ではどのような対策を実現できるのかを考えることで、組織のセキュリティ環境を改善していきましょう。

“ChatGPT”の社内利用ルール、どう決める?

【AIサービス利用ガイドライン】を公開!

MOTEXが社内向けに作成したAIサービス利用ガイドラインをダウンロードできます。利用方針の決め方、作成ポイントの解説付き!

おすすめ記事