サイバー攻撃

IPA「セキュリティ10大脅威 2022」を深堀り! 2021年に発生した重大脅威の半数に対応する LANSCOPE サイバープロテクションの実力もご紹介

目次

2022年1月27日に、情報処理推進機構(以下 IPA)が「情報セキュリティ10大脅威 2022」を発表しました。「情報セキュリティ10大脅威」は毎年IPAから発表されており、その年のセキュリティ対策方針を考えるうえで重要なインプットとなります。今回は、発表された2022年の10大脅威の紹介と重要な項目の深堀と対策をご紹介していきたいと思います。

情報セキュリティ10大脅威とは

はじめて「情報セキュリティ10大脅威」という言葉を聞いた方もいると思いますので、IPAのサイトに記載されている紹介文を抜粋します。

「情報セキュリティ10大脅威 2022」は、IPAが2021年に発生した脅威候補を選定し、情報セキュリティ分野の研究者、企業の実務担当者など約150名のメンバーで構成する「10大脅威選考会」の投票を経て決定したものです。

IPA WEBサイト「情報セキュリティ10大脅威 2022」より

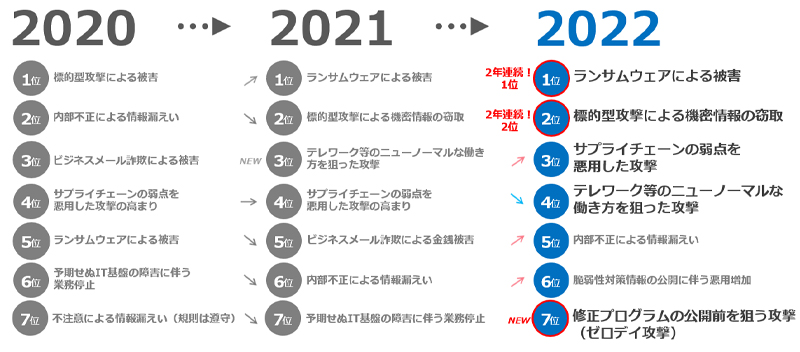

下の図は、2020年から2022年の組織における10大脅威の推移を表しています。

2022年は、昨年に続き「ランサムウェアによる被害」、「標的型攻撃による機密情報の窃取」が1位、2位に君臨を継続しています。また、順位が入れ替わりましたが「サプライチェーンを悪用した攻撃」、「テレワーク等のニューノーマルな働き方を狙った攻撃」についても上位に位置し、「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」は新しく7位にランクインしました。本記事では、LANSCOPE サイバープロテクションで対応が可能な1位~4位そして7位の脅威を解説したいと思います。

全項目の詳細な説明については、IPAのサイトをご確認下さい。

?IPA WEBサイト「情報セキュリティ10大脅威 2022」

ランサムウェアによる被害(第1位)

ランサムウェアとは、感染するとPCに保存されているファイルが暗号化されてしまい、暗号化を解くために金銭を要求するマルウェアの一種です。

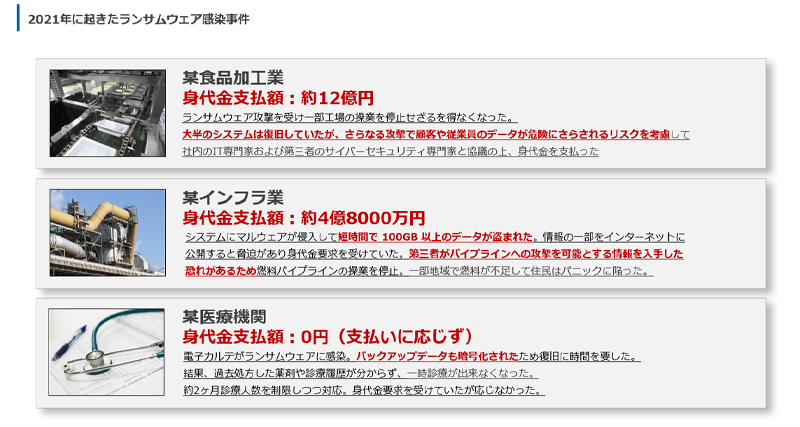

2021年のランサムウェア被害は、私達の日常生活にも大きな影響を与えるものとなりました。感染した某食品加工業や某インフラ業では、攻撃を受けたことで工場を一時停止。その影響で食料品や燃料の値上げに繋がりました。また、日本では某医療機関の電子カルテがランサムウェアにより暗号化されてしまったため、過去の診察履歴を追うことができず、約2ヶ月もの間、診療を一時制限することになりました。ランサムウェアは身代金を支払っても、暗号化が解除されるとも限らないため支払いを拒否することが多いのですが、暗号化と同時に顧客や従業員の個人情報が盗まれていることもあり、顧客や従業員を守るためにも支払いに応じるケースもあります。

一般社団法人日本プライバシー認証機構の調査によると、日本だけでもランサムウェアの被害に遭遇したケースは約6割に上るようです。実際に身代金を支払った割合は2割に抑えられているものの、支払った金額の平均は約2億円と決して少なくない金額です。

また、ランサムウェア対策において、バックアップを取得するだけでは安心とはいえません。なぜならば、バックアップデータも暗号化されてしまうケースもあるからです。某医療機関ではVPN経由で院内のネットワークにランサムウェアが侵入したことで電子カルテのバックアップデータも暗号化されてしまい復旧に約2ヶ月もの時間を要しました。

2022年になってからも他の医療機関でのランサムウェア感染事件が確認されています。医療機関のネットワーク構成は「境界型ネットワーク」を採用しているケースが多く堅牢なセキュリティを構築しています。「境界型ネットワーク」とは、インターネット接続環境と非接続環境に分け、非接続環境に電子カルテなどの重要データやバックアップデータを保管し、セキュリティレベルを高めるネットワーク構成です。しかし、前述のような被害が増えているのが実情です。

今後は民間企業だけでなく、医療機関など幅広い業界にランサムウェア攻撃が仕掛けられることが予想されており対策が必要です。

ランサムウェア攻撃への対策

ランサムウェアの多くはメール等を使った攻撃手法が取られており、境界防御をすり抜けて直接利用者へ攻撃が到達する為、端末(エンドポイント)での対策が重要です。また、ランサムウェアは日々新たなマルウェアが誕生している為、従来のパターンマッチング型では対応が難しいことから、アンチウイルスを導入している企業でも感染被害へと繋がっています。

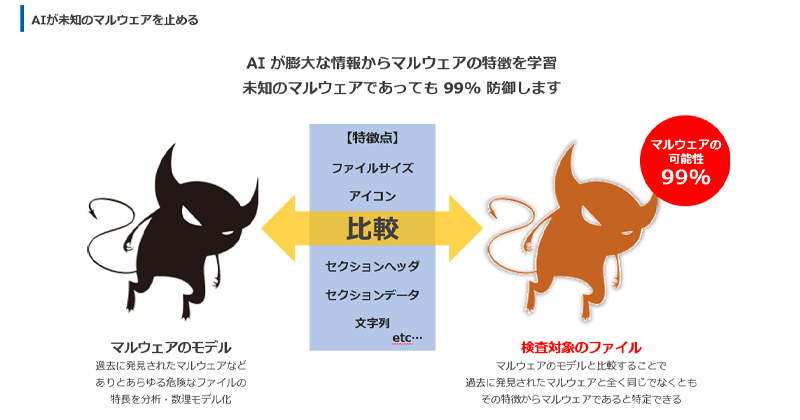

エムオーテックスが提供するLANSCOPE サイバープロテクション powered by BlackBerry Protect及びDeep InstinctはAIを用いて未知・既知のランサムウェアに対して高い防御力を発揮、エンドポイントでランサムウェア感染を防ぎます。

下記はDeep Instinctのランサムウェア検知実績(一部)です。

Deep Instinct及びBlackBerry Protectは、膨大なマルウェアの特徴を学習したAIを用いることで、99%のマルウェア検知力※を誇っています。

標的型攻撃による機密情報の窃取(第2位)

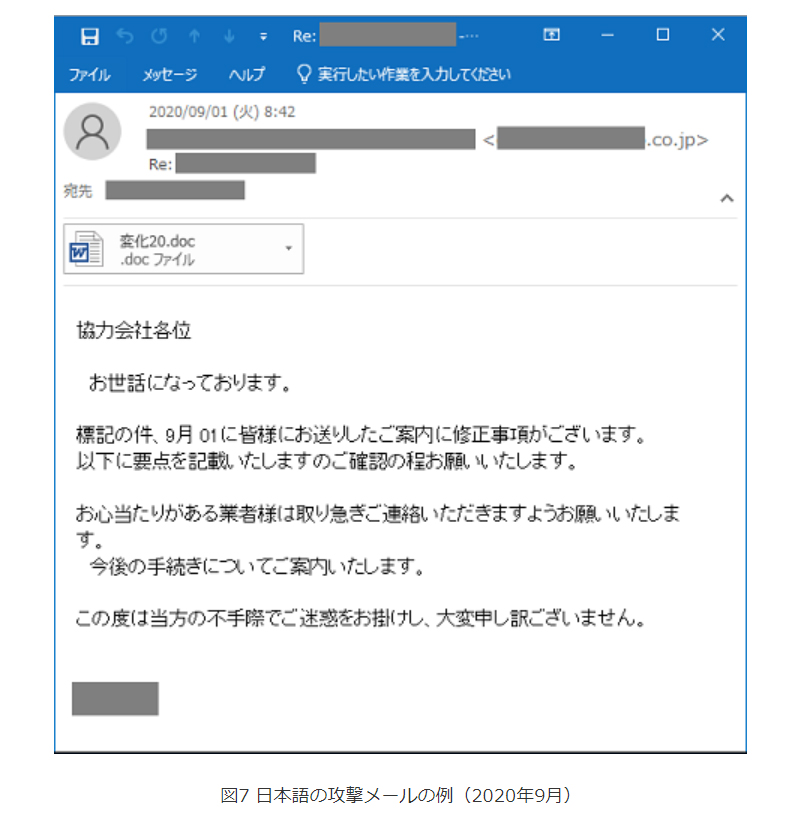

標的型攻撃は、機密情報などを盗み取ることを目的として、特定の個人や組織を狙った攻撃手法です。Emotetの攻撃は具体的には下記のような取引先を装ったメールが送られてきます。

出展:IPA「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて

このメールに添付されている「変化20.doc」を開封し、Microsoft Word内の「コンテンツを有効化」を押下するとEmotetに感染してしまいます。一見すると普通の業務メールのため、Emotetだと見抜けない人が多く、被害が拡大しました。JPCERT コーディネーションセンター(JPCERT/CC)によれば2020年2月7日の時点で、Emotetに感染した国内の組織が少なくとも約3,200組織に上ることを明らかにしています。

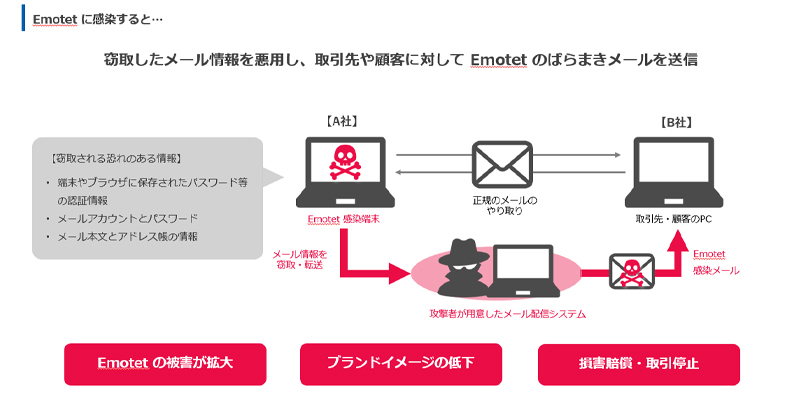

Emotetに感染すると端末やブラウザに保存されているパスワードなどの認証情報やメールアカウントとパスワード、アドレス帳の情報が抜き取られてしまいます。そして、抜き取った情報を利用し、被害者になりすますことで、他のユーザーにもEmotetがばらまかれます。Emotetに感染してしまった会社は、最悪の場合、取引先とのトラブルに発展する可能性もあります。

ただ、この凶悪マルウェアは、2021年1月にカナダ、フランス、ドイツ、リトアニア、オランダ、ウクライナ、イギリス、アメリカの8カ国の法執行機関等が連携することで、Emotetの感染活動の停止に成功しています。これでようやくEmotetの脅威が去ったかと思われました。しかし、2021年の11月にIPAからEmotetの活動再開が報告され、注意喚起がありました。

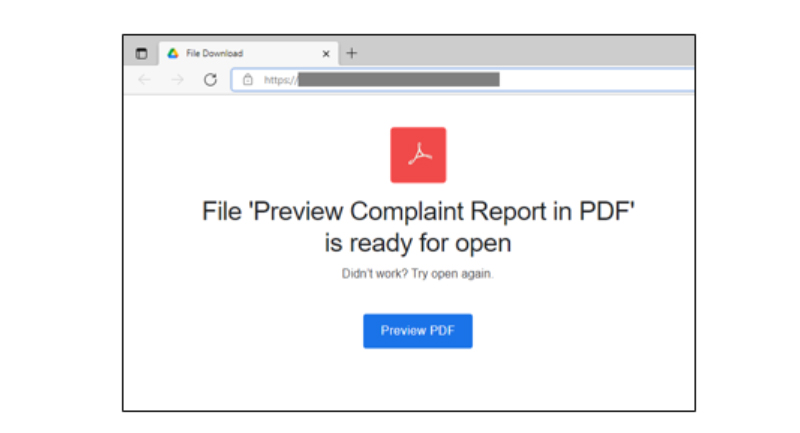

さらに、今回活動再開したことで、新たな感染手法が確認されています。それは、メールのリンクを踏ませて攻撃者が用意した偽のWebサイトに誘導し、ユーザー自らマルウェアをダウンロードさせる方法です。

出展:IPA:「Emotet」と呼ばれるウイルスへの感染を狙うメールについて

図14 メールから誘導される偽のウェブサイトの例(2021年12月)

Emotetについては今後も様々な感染手法で攻撃が行われる可能性もあるため、警戒が必要です。対策としては不審なメールは開封せず、リンクにアクセスしないことが挙げられます。また、不審なメールを人がすべて防ぐ事は難しいため、LANSCOPE サイバープロテクションなどAI型アンチウイルスでの防御も有効です。

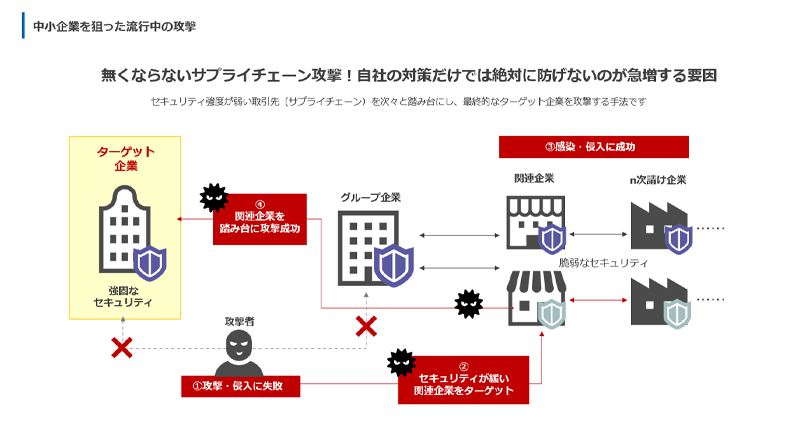

サプライチェーンを悪用した攻撃(第3位)

サプライチェーンとは、商品や製品が消費者の手元に届くまでの、調達、製造、配送、販売、などの一連の流れのことを言います。1つの商品が消費者のもとへ届くまでには多くの企業が関わります。つまり、これらの企業のうち、どこか1社でもサイバー攻撃によって情報漏洩などの被害に遭うと、関連する他の事業者の機密情報までもが流出してしまう恐れがあるのです。これをサプライチェーンリスクと呼びます。

近年サプライチェーンリスクが増大しており、セキュリティ対策が充実している大手企業を直接攻撃するのではなく、セキュリティ対策が不十分であることが多い中小企業が狙われています。

これによって、間接的に本来の標的である大手企業の機密情報を盗み取ったり、サプライチェーンのセキュリティの脆弱性を抜け道として大手企業のネットワークに入り込みデータ破壊を行うことが可能になります。「ウチの会社は中小企業で、重要な情報はないからサイバー攻撃とは縁がない」という認識だと、手痛い損害を被ってしまう可能性があります。今や「セキュリティ」の意味するところは「自社を守る」だけではなくなってきています。

これまでご紹介してきたLANSCOPE サイバープロテクションは、セキュリティ分野に詳しい人材が不在しがちな中小企業にこそ必要な製品です。

従来型のウイルス対策ソフトでは、パターンマッチング方式でマルウェアを防御するため一度発生したマルウェアでないとマッチングができません。そのため従来型の技術では対策が難しいといえます。

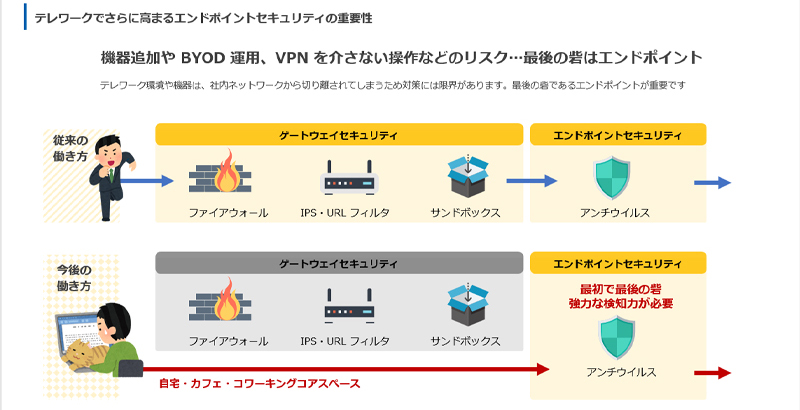

テレワーク等のニューノーマルな働き方を狙った攻撃(第4位)

テレワークはゲートウェイセキュリティが有効にならないため、社内ネットワーク環境に比べると、セキュリティのレベルが落ちてしまう傾向があります。

また、企業のネットワーク環境によってはPCのセキュリティパッチの適用やウイルス対策ソフトのアップデートが出来ず、セキュリティホールになってしまうケースもあります。

このような状況を攻撃者は見逃すはずはなく、エンドポイントのマルウェア対策は急務です。

下記のブログにて「テレワークセキュリティの基本」をご紹介しています。

LANSCOPE サイバープロテクションはテレワークにおいても、使いやすい製品となっています。例えば、従来型のウイルス対策ソフトであれば、毎日や週に1回、もしくは2週間に1回定義ファイルを更新されているかと思います。企業によっては、定義ファイルを更新するためだけに出社するケースもあるようです。

一方、LANSCOPE サイバープロテクションであれば、半年~1年に1回AIモデルをバージョンアップするだけなので、アップデート頻度も少ないです。

また、テレワークではWeb会議システムを多用されているかと思います。

会議中にウイルススキャンが走り、Web会議ツールが落ちてしまった経験がある方もいらっしゃるのではないでしょうか。

LANSCOPE サイバープロテクションはCPU負荷は1%以下のため、PCの性能に依存する部分はあるもののWeb会議ツールなどとの併用でも快適に利用が可能です。

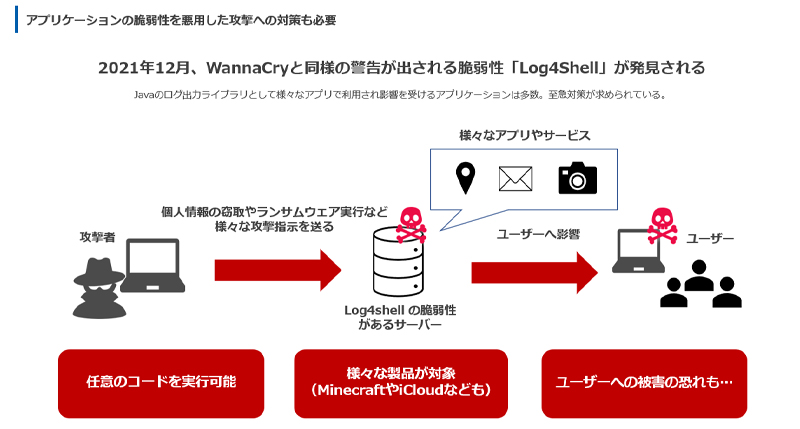

修正プログラムの公開前を狙う攻撃(NEW:第7位)

2021年12月Apacheのログ収集ツールである「Log4j2」に、深刻なリモートコード実行の脆弱性が公開されました。Log4j2は、商用、非商用、自社開発のアプリケーションやユーザーがログ収集のために広く使用されています。私達が日々何気なく利用しているアプリにも組み込まれているツールです。今回の脆弱性を悪用することで、遠隔で任意のコード実行ができてしまいます。例えば、攻撃対象のサーバから重要データの取得や改竄をしたり、ランサムウェアを呼び寄せて実行させるなど、あらゆる攻撃手段が可能です。

海外では、脆弱性を利用した攻撃も確認されており注意が必要です。

詳細は弊社の下記ブログにて解説しています。

LANSCOPE サイバープロテクションにおいては、脆弱性の悪用自体を防ぐことはできませんが、脆弱性を悪用して送り込まれたマルウェアを事前に防御することが可能です。どのアプリケーションにも脆弱性は存在し得るものなので、エンドポイントのセキュリティ強化は必要と考えられています。

最後に

今回は2022年版の10大脅威をご紹介しました。

しかし、この10個だけ対策すればよいのではなく、組織の状況によって優先事項が異なるかと思います。自組織のセキュリティ対策を進める上での参考としていただければ幸いです。また、MOTEXではLANSCOPE サイバープロテクション(CP)として、BlackBerry Protect及びDeep Instinct という2種類のAI型ウイルス対策ソフトをOEM提供しています。

マルウェア検知を高性能AIが行っており、未知・既知問わずマルウェアから99%防御します。また、定義ファイルも使っていないため管理工数も最小限で運用ができます。

LANSCOPE サイバープロテクションの詳細についてはダウンロード資料「情報セキュリティ10大脅威2022を更に深堀り!ランサムウェア流行の背景やEmotet活動再開に迫る!」に掲載しておりますので、ご興味あればご確認いただければ幸いです。

また、BlackBerry Protect及びDeep Instinctについては1ヶ月の無料体験版もご用意しています。MOTEX技術者が無償で操作レクチャーやQA対応を実施させて頂きます。どこよりも手厚くフォローしますのでお気兼ねなくお問い合わせください。

おすすめ記事