Written by Aimee

目 次

ファーミングとは、DNSの情報を不正に変更することで、偽サイトにユーザーを誘導し、個人・機密情報を盗む攻撃手法です。

ファーミングが行われると、普段と同じようにWebサイトへアクセスしたにも関わらず、攻撃者が用意した偽サイトにリダイレクトされてしまいます。さらに、偽サイトは正規サイトとそっくりに作られていることから、被害に気付くことが難しいという厄介な特徴があります。

ファーミングと似た攻撃にフィッシングがありますが、両者は偽サイトへ誘導するまでのプロセスが違います。

| ファーミング | DNSサーバーの情報や、hostsファイルの情報を書き換えることで、ユーザーを偽サイトへ誘導。 | フィッシング | SMSや電子メールを送り、そこに記載されているURLをクリックさせることでユーザーを偽サイトに誘導。 |

|---|

ファーミングによってオンラインバンキングの認証情報やアカウントに登録してあるクレジットカード情報が盗まれた場合、金銭的な被害が発生する可能性があります。

こうしたリスクを低減するためにも、サイト利用者は日ごろから以下の対策を講じるようにしましょう。

1.通信プロトコルが「https」であるかを確認する

2.不審なメールや添付ファイルを開封しない

3.マルウェア感染を防ぐ、エンドポイントセキュリティを導入する

4.多要素認証やパスワードレス認証を導入する

この記事では、ファーミングの概要や手口、対策について詳しく解説いたします。

▼この記事を要約すると

- ファーミングとは、DNS情報を不正に書き換えることで、攻撃者が用意した偽サイトにユーザーを誘導し、個人・機密情報を盗む攻撃手法

- 主な手口に「マルウェアに感染させ、hostsファイルの情報を書き換える」「DNSサーバーの情報を書き換える」がある

- 似た手口にフィッシング詐欺があるが、フィッシングでは公的機関や有名企業を装って メール・SNSを送り、本文に記載されたURLから偽サイトへ誘導する

- 対策として「httpsであるかの確認」「不審なメールや添付ファイルを開封しない」「アンチウイルスやEDRの導入」「多要素認証やパスワードレス認証の導入」が有効

ファーミングとは?

ファーミング(Pharming)とは、DNS(Domain Name System)の情報を不正に変更して、ユーザーを正規のサイトではなく偽のサイトに誘導し、個人情報や機密データを盗む詐欺行為です。

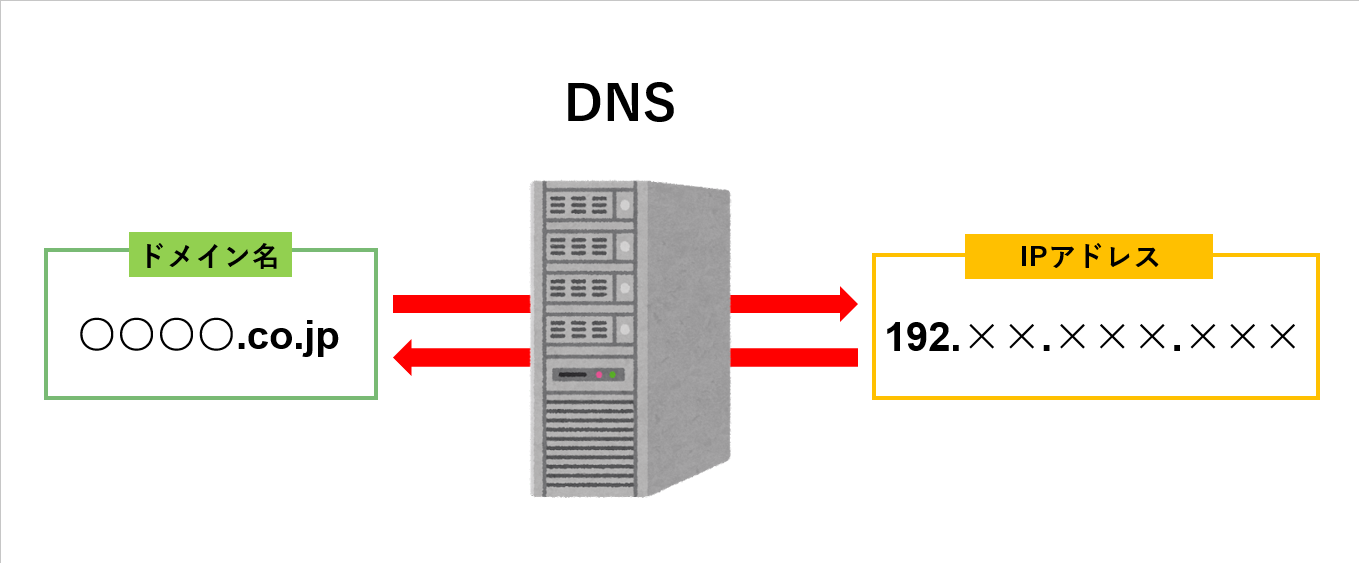

DNSは、ユーザーの検索に応じて適切なサイトを表示するべく、Webサイトのドメイン名とIPアドレスを紐づけて変換する役割をはたしています。

ドメイン名とは、インターネット上のサイトを識別するための名称、IPアドレスはコンピュータやサーバーを識別するための数値の組み合わせを指します。

| ドメイン名 | ○○○○.co.jp | IPアドレス | 192.××.×××.××× |

|---|

▼DNSのイメージ

よって、ユーザーが希望のサイトにアクセスするまでの流れは、本来以下のようになります。

1.ユーザーが「○○○○.co.jp」へアクセスする

2.DNSサーバーが「○○○○.co.jp」のIPアドレスを返答

3.「○○○○.co.jp」へアクセスできる

この正規のプロセスに攻撃者が介入し、DNSサーバーの情報を書き換えることで、偽サイトのIPアドレスを返答する手法が「ファーミング」です。

▼ファーミングの流れ

1.攻撃者が標的サイト(○○○○.co.jp)のIPアドレスを調べ、不正なIPアドレスに書き換える

2.ユーザーは何も知らずに「○○○○.co.jp」にアクセス

3.IPアドレスが書き換えられているので、正規サイトではなく攻撃者が用意した偽サイトにリダイレクトされる

4.ユーザーは気付かずに偽サイトで個人情報などを入力してしまい、攻撃者に情報が窃取される

ユーザー側としては普段通りサイトにアクセスしているにも関わらず、知らない間に偽サイトにリダイレクトされることになります。

「正規のサイト」と思っているユーザーは、偽サイトにログイン情報やカード情報を入力し、攻撃者に情報が盗まれてしまいます。

ファーミングの主な2つの手口

ファーミングの主な手口として、以下の2つが挙げられます。

1.マルウェアに感染させ、hostsファイルの情報を書き換える

2.DNSキャッシュポイズニング

1.マルウェアに感染させ、hostsファイルの情報を書き換える

ファーミングで利用されるマルウェアは「ファーミングマルウェア」と呼ばれ、主にメールを経由してターゲットの端末に入り込みます。具体的には、添付ファイルにファーミングマルウェアを仕込み、受信者に開封させることで感染をうながします。

ファーミングマルウェアに感染すると、hostsファイルに記録されるドメイン名とIPアドレスの対応情報が書き換えられ、攻撃者の用意した偽サイトへリダイレクトされてしまいます。

hostsファイルというのは、OSの設定ファイルの一つで、ホスト名とIPアドレスの対応管理をしているものです。hostsファイルを編集することで、ドメイン名に対応するIPアドレスを変更することができます。

本来、hostsファイルの編集は運営サイトのメンテナンス時などに用いられますが、ファーミングマルウェアに感染すると、管理者の意図せぬタイミングで秘密裏に編集が行われてしまいます。

2.DNSキャッシュポイズニング

DNSキャッシュポイズニングとは、攻撃者がDNSサーバーの情報を書き換え、偽サイトのIPアドレスに誘導する行為です。

一般的に「ファーミング」と言えば、このDNSキャッシュポイズニングを指すことも多いです。

DNSキャッシュポイズニングが行われると、ユーザーが正しいドメイン名を入力し他にも関わらず、本物そっくりの偽サイトへ誘導されてしまいます。

偽サイトは著名なサービスを模倣するケースが多く、中でも「Google」や「LINE」「Facebook」などのサービスは、頻繁に標的とされています。

DNSキャッシュポイズニングの流れ・仕組み

改めて「DNSキャッシュポイズニング」による、攻撃の流れについて説明します。

1.攻撃者が偽サイトを作成する

攻撃者は、特定のWebサイトを模倣した偽のサイトを作成します。通常、標的となるサービスやサイトの外見や機能を模倣されることが多いです。

2.DNSサーバーの情報を改ざんする

攻撃者は、DNSサーバーの情報を改ざんします。通常、これにはDNSキャッシュへの不正な情報の挿入が含まれます。攻撃者は偽のドメインとIPアドレスの組み合わせを、DNSサーバーに送り込みます。

3.ユーザーがアクセスすると、DNSサーバーは不正なIPアドレスを伝える

ユーザーが特定のサイトにアクセスしようとすると、DNSサーバーは本来の正確なIPアドレスではなく、攻撃者が挿入した不正なIPアドレスを提供します。

4.ユーザーが気づかず偽サイトへ訪問、情報を入力してしまう

ユーザーは提供された不正なIPアドレスに基づいて、偽サイトにアクセスします。この時点で、ユーザーは本物のサイトにアクセスしていると思い込み、通常通りに情報を入力してしまいます。

攻撃者はこの段階で、個人情報や機密情報を収集します。

このような流れにより、最終的にログイン情報やクレジットカード情報、メールアドレスといった情報資産が、攻撃者によって窃取されてしまうのです。

ファーミングと似た手口に「フィッシング詐欺」がある

ファーミングと似た手口に「フィッシング詐欺」があります。フィッシング詐欺被害の深刻さは、国内でも度々話題にあがることから、知っている方も多いのではないでしょうか。

攻撃手口の似ている、フィッシング・ファーミングとの違いについて解説します。

フィッシング詐欺とは?

まず「フィッシング詐欺」とは、ファーミングと同様にユーザーを欺いて偽サイトへ誘導し、個人・機密情報を窃取する犯罪手法です。

主な手口としては、銀行、政府機関、有名企業などを装ってメール・SNSを送り、本文に記載されたURLをクリックさせることで、本物に似せた偽サイトへ誘導します。

何も知らないユーザーは、正規サイトと思い、ログイン情報やカード情報などを入力してしまいます。

ファーミング詐欺とフィッシング詐欺の違い

ファーミングとフィッシングは、「攻撃者が用意した偽サイトに誘導し、個人・機密情報を窃取する」という点で、共通しています。

主な違いは「偽サイトへ誘導するまでのプロセス」です。

フィッシングは、SMSやメールを送り、そこに記載されているURLをクリックさせることでユーザーを偽サイトに誘導します。

対してファーミングは、前述したようにDNSサーバーの情報や、hostsファイルの情報を書き換えることで、ユーザーを偽サイトへ誘導する手口です。

また、フィッシングは「メール・SMSを開いてURLをクリックする」というステップがあるため、ファーミングに比べ早い段階で不審な点に気づきやすく、攻撃を回避しやすいと言えます。

しかしファーミングの場合、ユーザーは知らない間に偽サイトへ誘導されてしまうため、自身で被害に気付くことが難しく、フィッシングより厄介な攻撃と言えるでしょう。

ファーミング詐欺で狙われやすい情報・被害事例

ファーミングは、悪意を持った第三者が個人や組織から、情報資産をだまし取ることを目的としています。

ファーミングで狙われやすい情報として、下記が挙げられます。

| 個人情報 | 氏名・住所・生年月日・電話番号など | アカウント情報 | ユーザーID・パスワード・セキュリティの質問など | 銀行口座 クレジットカード情報 |

カード番号・口座番号・暗証番号・セキュリティコードなど |

|---|

また、万が一ファーミング詐欺に引っかかると、以下のような損害を受ける可能性があります。

▼ファーミング詐欺の被害の例

・ID・パスワードが盗まれ、オンラインショップでの不正購入、SNSでの意図しない投稿などが行われる

・銀行口座やクレジットカード情報が盗まれ、不正送金・不正利用される

・ファーミングに利用された金融機関やWebサイトであれば、信頼損失や経済的損害に繋がる

以降では、これらの被害を回避するために有効なファーミング対策について解説します。

ファーミング詐欺を回避するセキュリティ対策

ファーミング対策では、Webサイトを運用する企業側とサイトを利用するユーザー側の双方が、それぞれ適切な対処を行う必要があります。

例えば、DNSキャッシュポイズニングによる改ざん手口は、DNSサーバーの運営企業が脆弱性対策をおこなうことで改善することが可能です。

ここでは主にWebサイトの利用者側が取り組みたい、4つのファーミング対策についてご紹介します。

1.通信プロトコルが「https」であるかを確認

2.不審なメールや添付ファイルを開封しない

3.マルウェア感染を防ぐ、エンドポイントセキュリティの導入

4.多要素認証やパスワードレス認証の導入

1. 通信プロトコルが「https」であるかを確認

ファーミングによって誘導される偽サイトは、正規のURLが表示されるだけでなく、見た目も正規サイトにそっくりであるという特徴をもっています。

見分けるための方法の1つに、 URLに「https」が使用されているか否かを確認する、というものがあります。httpsとは、SSL(暗号化通信)によってセキュリティを高めた通信規格のことです。

SSLが有効であれば、URLの最初が「http://~」ではなく「https://~」になるのが特徴です。

ただし、昨今の詐欺サイトはURLに「https」が使用されているケースもあり、SSL化=必ずしも正規のサイトとは限らない点は注意が必要です。

2.不審なメールや添付ファイルを開封しない

先述の通り「hostsファイル」の書き換えによるファーミング詐欺は、メール経由でファーミングマルウェアをユーザーに送り込むことで、攻撃を仕掛けます。

よってフィッシング対策と同様に、不審なメールを受信した場合は、安易に添付ファイルを開封したり本文中のURLをクリックしたりしないよう心がけましょう。

▼不審なメールの特徴

・タイトルや本文の日本語が不自然

・身に覚えのない内容

・送信元のアドレスが正規と異なる(「q」→「9」で表記されるなど)

・緊急性を煽るような内容

・宛名がない、あるいは不特定多数に向けた表記である

ただしファーミングに用いられる「攻撃メール」は巧妙に作成されており、気を付けていても騙される危険性が十分にあります。「攻撃メールを完全に見分けることは難しい」ことを前提に、以降であげる「マルウェア対策」「認証の強化」といった対策も、あわせて実践する必要があるでしょう。

3.マルウェア感染を防ぐ、エンドポイントセキュリティの導入

ファーミングにはマルウェアが使用される手口が存在します。ファーミングを回避する対策の1つに、PCやサーバーのマルウェア感染を防ぐ「アンチウイルスソフト」や「EDR」などのセキュリティを導入することが挙げられます。

EDRとは「マルウェアの侵入」を前提に、侵入後の脅威検知や対処に強みをもつ、エンドポイントセキュリティです。基本的にはアンチウイルスでマルウェアの侵入を防ぎ、万一ブロックできなかった際は、EDRで事後検知・駆除をおこなうといった具合です。

LANSCOPEサイバープロテクションでは、業界最高峰のAIアンチウイルス・EDRを提供しています。

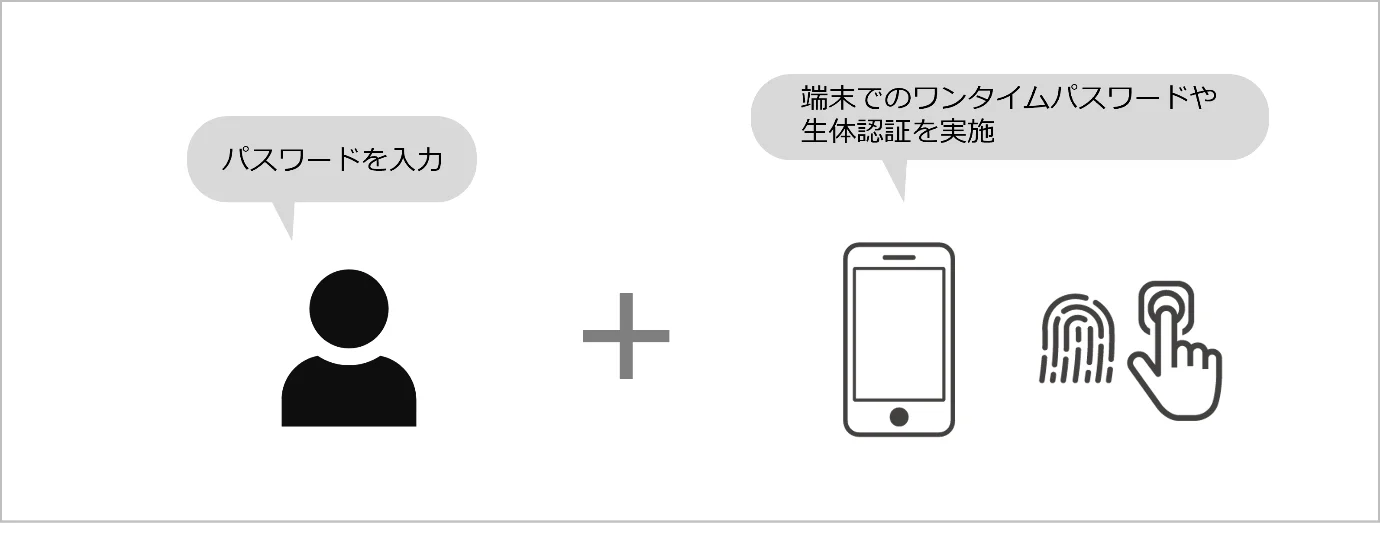

4.多要素認証やパスワードレス認証の導入

アカウントへの不正アクセスを根本的に防ぐ対策として、多要素認証やパスワードレス認証を導入することが有効です。

多要素認証とは、ユーザーの認証時に2種類以上の認証要素を必要とする、セキュリティ手法です。

従来のログインではIDとパスワードのみで認証をおこなうことが一般的でしたが、多要素認証ではID/ログインの入力に加え、ワンタイムパスワードの入力や指紋認証などの操作が必要です。

▼多要素認証のイメージ

多要素認証を導入することで、万一ファーミングによってログイン情報が盗まれた場合も、追加の認証が必要となるため、攻撃者は不正ログインを行うことができません。

またパスワードレス認証とは、ログイン時にパスワードを使用せず、生体認証やPINコードによる認証を行う方法です。そもそもパスワードを使用しないため、パスワードを第三者に盗まれ不正ログインを招くリスクを無くすことが可能です。

これらの認証方法をすることで、ファーミングによる不正アクセス被害を防止することができます。

ファーミング対策時に検討したい、LANSCOPEのセキュリティソリューション

基本的な「ファーミング対策」といえば、先述の対策で述べたように「不審なWebサイト」「怪しいメール」に注意する、といった方法があげられます。企業・組織はメール訓練や定期的な社内研修をおこなうことで、従業員のセキュリティ意識を高めることが、ファーミングの根本的な対策に繋がるでしょう。

ただし、近年では偽サイトのクオリティが上がり、正規のWebサイトと見分けることは、実質困難なケースが少なくありません。そこで「引っかかること」を前提に、その後に発生するプロセスに対しても、対策を打つことが重要です。

LANSCOPEでは、ファーミングの一要因となる「マルウェア感染」と、万一パスワードが流出した際の不正アクセスを防止する「クラウドセキュリティ」といった観点から、有効なソリューションを提供しています。

1.マルウェア感染からエンドポイントを守る「AIアンチウイルス✕EDR」

2.クラウドの認証強化を図る「クラウドセキュリティ診断」

1.マルウェア感染対策なら「LANSCOPE サイバープロテクション」

ファーミングマルウェアをはじめ、あらゆるサイバー攻撃の起点となるのが、PCやサーバーといったエンドポイントのマルウェア感染です。

エムオーテックスの提供する、業界最高峰のAIアンチウイルス「LANSCOPE サイバープロテクション」であれば、未知・亜種のマルウェアであっても、AIの自動学習機能により検知・ブロックすることが可能です。

またLANSCOPE サイバープロテクションでは、お客様の幅広いニーズにお応えするため

・アンチウイルス/EDR/MDR をセットで提供する「Cylanceシリーズ」

・次世代型アンチウイルス(NGAV) に該当する「Deep Instinct」

という、2種類のアンチウイルスを取り扱っています。

それぞれの詳細は、以下の製品ページよりご覧ください。

2.ログイン情報を悪用する不正アクセス対策なら「クラウドセキュリティ診断」

2つ目に紹介するのが、Microsoft 365 やAWS・Salesforce といったクラウドサービスの設定不備を見直し不正アクセス被害を無くす、LANSCOPE プロフェッショナルサービスの「クラウドセキュリティ診断」です。

先述の通り、ファーミングによってIDやパスワード等のログイン情報が盗まれ、不正ログインに悪用される被害が横行しています。

「クラウドセキュリティ診断」では、知識豊富な弊社のエキスパートがクラウドサービスにおける管理設定上の不備を洗い出し、アカウントの乗っ取り・不正ログインを回避するための正しい設定支援を行います。

例えば、各種クラウドサービスに「多要素認証」を適用する・セッションタイムアウト時に「強制的にログアウトさせる」など、不正アクセスの原因を根本から改善することで、アカウントの乗っ取りを防止することが可能です。

サービスの詳細は、以下よりご確認ください。

まとめ

本記事では「ファーミング」をテーマに、その概要や対策について解説しました。

▼本記事のまとめ

- ファーミングとは、DNS情報を不正に書き換えることで、攻撃者が用意した偽サイトにユーザーを誘導し、個人・機密情報を盗む攻撃手法

- 主な手口に「マルウェアに感染させ、hostsファイルの情報を書き換える」「DNSサーバーの情報を書き換える」がある

- 似た手口にフィッシング詐欺があるが、フィッシングでは公的機関や有名企業を装って メール・SNSを送り、本文に記載されたURLから偽サイトへ誘導する

- 対策として「httpsであるかの確認」「不審なメールや添付ファイルを開封しない」「アンチウイルスやEDRの導入」「多要素認証やパスワードレス認証の導入」が有効

インターネット上のサイバー犯罪は絶えず進化しており、ファーミングも注目すべき脅威の一つです。攻撃者は著名なサービスや企業を標的にすることが多く、これによって被害が大きくなる可能性があります。

ファーミングへ対策することは、結果的にフィッシング詐欺やその他サイバー攻撃への対策にも繋がります。本記事がファーミングへの理解に役立ちましたら幸いです。

またエムオーテックスでは、組織のセキュリティ対策が十分であるか?を簡単に診断できる「サイバー攻撃対策チェックシート」をご用意しました。ぜひ合わせてご活用ください。

おすすめ記事