Written by Aimee

目 次

マクロウイルスとは、ワープロや表計算ソフトに付与される「マクロ機能」を悪用し、感染するマルウェア(ウイルス)のことです。一般的にユーザーが使用する、正規のマクロ機能を用いて悪意ある行動をおこなうため、通常のマルウェアに比べ、発見が難しいという特徴を持ちます。

また中でも、マクロ機能を搭載するMicrosoft アプリのWordやExcel等を悪用する手口が多く見られ、ユーザーは攻撃者の用意したそれらのファイルを開封することで、マクロウイルスに感染してしまいます。

マクロウイルスは1990~2000年代に猛威を振るったものの、マイクロソフト社が「マクロ機能の無効設定」を標準化したことで、一時沈静化しました。しかし近年、再び被害が報告されるようになり、国内でも多くの企業が攻撃を受けた「Emotet(エモテット)」の流行は、皆さんの記憶にも新しいでしょう。

この記事では改めて「マクロウイルス」の仕組みと感染手口、そして被害事例や対策について解説します。

▼この記事を要約すると

- ワープロソフトや表計算ソフトに備わる「マクロ」機能は、同じ作業を繰り返す際に便利な自動プログラムだが、この機能が悪用されるマルウェアを「マクロウイルス」と呼ぶ

- マクロウイルスはユーザーが実行することを意図したマクロ機能を悪用するため、検知が難しい。

- 主にメールの添付ファイルや、Webサイトからのファイルダウンロードを介して侵入。メールは取引先や関係者を装った「フィッシングメール」が頻繁に利用される

- 対策として、添付ファイルやURLを安易に開封しない、マクロを無暗に「有効化」しない、信頼性の高いアンチウイルスの導入、などがある

マクロウイルスとは?

「マクロウイルス」とは、Microsoft Officeのようなアプリケーションのマクロ機能を利用して生成される、コンピュータウイルス(マルウェア)の一種です。

そもそも「マクロ」とは、WordやExcel、PowerPointなどのアプリケーションにて、繰り返し実行する一連の作業を、自動化するためのプログラムを指します。マクロはアプリケーションにおいて、効率的な作業をサポートする上で欠かせませんが、このマクロを悪用してシステムへ感染するウイルスを「マクロウイルス」といいます。

ユーザーがマルウェアを含む、WordやExcelといったマクロを含むファイルを開くことで、マルウェアが自動的に実行され、感染してしまう仕組みです。

また、マクロウイルスは通常のマルウェアに比べ、アンチウイルス(ウイルスソフト)による検出がしづらい、という厄介な特徴があります。これは特に、シグネチャ(特定のマルウェアのパターンを検知する方法)ベースのアンチウイルスで該当します。

というのも、マクロは本来、正当な目的で使用することを想定したプログラムであり、悪意のあるマクロと正当なマクロを区別することは、一部のアンチウイルスソフトにとって困難なケースがあるためです。悪意あるマクロを見分けるためには、シグネチャベースに依存しない、未知の脅威・変異したマルウェアも検知できる、アンチウイルスを使用することがおすすめです。

マクロウイルスの感染経路・手口とは?

マクロウイルスは、感染するために巧妙な手法を駆使しています。主な感染経路と手口は、以下の通りです。

・メールの添付ファイルやファイルダウンロード

マクロウイルスは、主にメールの添付ファイルやWebサイトからのファイルダウンロードを通じて、ユーザーの端末へ侵入します。ユーザーが正規のファイルと誤認し、添付ファイルをクリックし開封すると、マクロが実行され、端末が感染してしまいます。

・偽装された攻撃メール

近年では、取引先や社内関係者などを装った「攻撃メール」が頻繁に利用されています。これらのメールは、「請求書の送付」や「人事異動の詳細」など、受信者が思わずファイルを開封してしまうよう、巧妙に内容が偽装されています。

添付されたファイルを開封させることで、マクロウイルスが感染する手口が一般的です。

・自己増殖機能を持つマクロウイルス

一部のマクロウイルスには、クリックによってマクロが実行されると、感染端末のOutlookに登録された不特定多数のアドレス宛に、自身のコピーを添付したメールを送信する機能があります。

ユーザーはマクロウイルスに感染することで、自身が被害を受けるだけでなく、さらに感染を拡大させるための「踏み台」として、利用される可能性があるのです。

近年、再び猛威を振るい始めたマクロウイルス

Microsoft 社のOfficeアプリでは、90年代から2000年頃にかけて、特にマクロウイルス「メリッサ」が猛威を振るいました。

メリッサは主に、Wordのマクロ機能を悪用したマルウェアです。ユーザーが感染したドキュメントを開くと、Outlookのアドレス帳に登録された連絡先へ、自動的にメリッサを含むWordが送信される、という恐ろしい機能をもっていました。

その影響を受け、Microsoft はセキュリティ対策として「マクロを初期設定では無効」とする機能を標準化しました。ユーザー自身が手動で設定を変更しない限り、マクロがオンになることはなく、マクロウイルスが実行される危険性もありません。

しかし、マクロ機能は仕事をスムーズに進めるため今なお多くの企業で使用されており、マクロの利用を完全に根絶することは現実的ではありません。企業・組織はマクロの使用も加味した、「マクロウイルス」への対策に取り組む必要があります。

また一時は終息したマクロウイルスでしたが、近年は新たなマクロウイルスによる被害が報告されています。代表的なマクロウイルスに「Emotet(エモテット)」があります。

代表的なマクロウイルス「Emotet(エモテット)」の手口とは

「Emotet(エモテット)」は、2014年に初めて発見された、非常に強い感染力をもつ悪質なマルウェアです。特に2018年から2020年にかけては、エモテットによる攻撃が世界中で急増し、多くの企業や組織に甚大な被害をもたらしました。

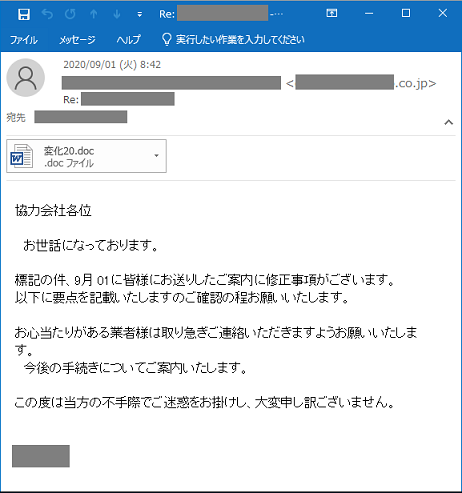

Emotetの主な感染経路は、取引先や顧客になりすました不正なフィッシングメールです。ユーザーがメールに添付された、マクロ付きのOfficeファイルを開封し、マクロを有効にすることで、Emotetがダウンロードされてしまいます。

例えば、取引先や子会社からのメールを偽装し、重要な情報や請求書を装った、悪意あるマクロのファイルをターゲットに送りつけます。

▼実際に観測された「Emotet」メール

出典:IPA│「Emotet」と呼ばれるウイルスへの感染を狙うメールについて- 図7 日本語の攻撃メールの例(2020年9月)

Emotetが大流行した理由は、その高度な手口と感染力にありました。まず、スパムメールが非常に巧妙に作られており、本物のメールと見分けがつきにくいことが特徴です。また、Emotetは感染した後、ネットワーク内で他のシステムへ横展開する機能を持っており、一度の感染が組織全体のセキュリティ侵害を引き起こすことも珍しくありません。

さらに、Emotetは定期的に変異する特性があり、特にシグネチャ型のアンチウイルスでは、検知が難しいという特徴を備えていました。

エモテット感染による被害事例

以下では、実際に国内で発生した、著名なEmotetの事例をご紹介します。

1.一般社団法人がEmotet感染、メール情報約85万件が流出した事例

2022年3月、一般社団法人に所属する組織にて、自組織の職員使用端末が、Emotetに感染する事件が発生しました。

端末からは協会職員を装う不審なメールが確認され、この感染により、端末内に保存されていた約9万5千件のメールアドレスと、約85万件のメール内容が流出したとみられています。

Emotet感染を受け、協会は該当端末を切り離してセキュリティチェックを実施した後、社内の全端末を一時的にネットワークから遮断する措置を講じました。

再発防止策として新規システム環境の構築に加え、メール配信のアドレスを変更するなどの対応を行いました。

2.大手インフラ会社がEmotet感染、同社の職員になりすました不正メールを顧客へ送信

2019年12月、国内の大手インフラ企業にて、Emotet感染による顧客情報の流出、および同社従業員を装ったなりすましメールが発生していることが明らかになりました。

同社によると、グループ企業の従業員が、取引先を名乗る不審なメールを受信。添付ファイルを開封したところ、「Emotet」に感染しました。

その後、同社の顧客から「従業員を名乗る不審なメールが届いた」との通知を受けたことで、感染が確認されたとのことです。従業員のパソコンには、計1,343件のメールアドレスが含まれており、既に不審メールを受信したとの報告もあります。

同社は仮に送信者を知っていても、不審なメールを受信した場合は、添付ファイルやメール文中のURL は開かずに、そのまま削除するよう注意を呼び掛けました。

その他、有名なマクロウイルスの種類

ここではEmote以外で、世間を震撼させた、有名なマクロウイルスをいくつかご紹介します。

Concept(コンセプト)

1995年に初めて発見されたConcept(コンセプト)は、マクロ型ウイルスとして初めての存在で、Microsoft Wordのマクロウイルスとして知られています。Conceptの登場により、ウイルスは実行形式のファイルだけでなく、データファイルにも感染する可能性が生まれ、それまでの常識が覆されました。

Melissa(メリッサ)

Melissa(メリッサ)は1999年に登場した、有名なマクロウイルスです。マルウェアを含むメールの添付ファイルや文書を開くことで感染します。Outlookを使用する場合、被感染ユーザーのアドレス帳に登録されたメールアドレス宛に、Melissaに感染したメールが自動送信されました。

米国では10万台以上のパソコンが感染し、多くの企業にてメールサーバーがダウンしたとされています。Melissaは現在でも改変版が使用されるなど、十分な対策が必要な脅威です。

ILOVEYOU(アイラブユー)

ILOVEYOU(アイラブユー)は、2000年5月頃に登場したマクロウイルスです。

「ILOVEYOU」というタイトルで、ラブレターを装ったメールから添付ファイルを開くことで感染し。ハードディスクに保存される文書が破損し、自動的に似たような攻撃メール(ラブレター)が、アドレス帳のすべてのユーザーに送信されました。

2000年当時、インターネットの普及が進み、モデムを使用した接続やオンラインメッセンジャーが広く利用されていたため、ILOVEYOUウイルスの蔓延は、多くの企業を“一時的にメールサーバーをシャットダウンせざるを得ない状況”に陥れました。

Bagle(バグル)

Bagle(バグル)は、2004年に登場したマクロウイルスです。感染したコンピュータを利用してスパムメールを送信する能力を持ち、ターゲットの端末にバックドアを仕掛け、攻撃者がリモートで悪意ある操作を行うことが可能です。

Bagleは短期間で数十のバリエーションが確認され、感染者数は数百万人規模に上ったとされています。

マクロウイルスの感染予防対策

マクロウイルスに対する、基本的な感染予防対策は、以下の通りです。

1.信頼できる送信元でも、添付ファイルを安易に開封しない

2.マクロを無暗に「有効化」しない

3.定期的なOS・ソフトウェアの更新

4.マクロウイルスを検知できる、アンチウイルスの導入

1.信頼できる送信元でも、添付ファイルを安易に開封しない

メールを用いたサイバー攻撃、全般に言える対策ですが、メールや、メールに添付された添付ファイルは、送信元が信頼できる場合であっても慎重に扱う必要があります。

巧妙なマクロウイルスは信頼性のあるアカウントからも送信されることがあり(例えば、攻撃者が事前にターゲットと同じ組織、あるいは取引先のアドレスを入手し、なりすましているパターンもある)、仮に見た目が安全でも、実は悪意あるメールの可能性があるためです。

身に覚えのないメールの添付ファイルは安易に開封しない、記載されたURLはクリックしないことを心がけましょう。怪しい場合は、一度差出人に確認するなどの対策を取ります。組織であれば従業員に対し、セキュリティ教育や訓練をおこなうことも有効です。

2.マクロを無暗に「有効化」しない

不正なマクロが埋め込まれている可能性があるため、マクロの実行は基本的に無効にします。

マクロを含む文書を開いた際、表示される「警告メッセージ」によく注意し、信頼できるソースからのものでない限り、マクロの実行を許可しないよう意識しましょう。

3.定期的なOS・ソフトウェアの更新

OSや使用するソフトウェアは、常に最新の状態にアップデートするよう意識しましょう。セキュリティパッチが適用され、マルウェアに対する防御を強化することが可能です。

4.マクロウイルスを検知できる、アンチウイルスの導入

信頼性の高いアンチウイルスの導入も、マクロウイルス対策に不可欠です。

アンチウイルスソフトは定期的なデータベースの更新とスキャンにより、悪意あるマクロウイルスを素早く検出、隔離や削除といった対応が行えます。このときシグネチャ型でなく、未知や亜種のマルウェアも検知可能なアンチウイルスを導入することで、マクロウイルスを含む、様々な脅威・マルウェアの検知が可能になります。

マクロウイルス対策に有効なAIアンチウイルス「LANSCOPE サイバープロテクション」

マクロウイルスをはじめ、各種マルウェアからPCやモバイル端末を保護する目的であれば、 「LANSCOPE サイバープロテクション」にお任せください。あらゆる脅威を、AIを活用して検出する、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用できる「CylanceMDR」

2. 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「Cylanceシリーズ」

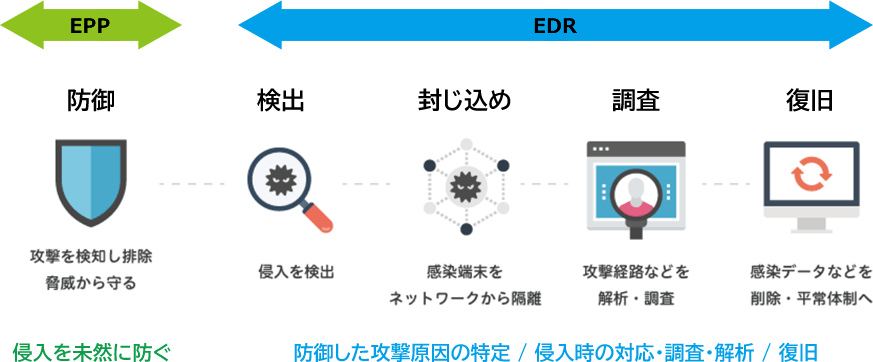

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立します。アンチウイルスとEDRは、PCやモバイル端末といったエンドポイントのセキュリティにおいて、相補的な役割を果たします。

▼アンチウイルス/EDR役割範囲

「Cylanceシリーズ」であれば、高機能なアンチウイルスとEDRをセットで導入できることが可能です。

また「EDRに関心はあるが、運用に手が回らない」という企業様に向けて、 CylanceのEDR製品をセキュリティのプロが代理で運用する「CylanceMDR」も提供しています。24時間365日代理監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な提案も可能です。侵入前・侵入後のランサムウェア対策を両立することで、お客様の大切な情報資産を守りましょう。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

・ PC、スマートフォンなどOSを問わず、対策をしたい

・ 実行ファイル以外の様々なファイルにも、対応できる 製品が良い

・ 手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

また今回話題にあがった「Emotet」などのマクロウイルスも、Deep Instinctであれば 、早期に検知することが可能です。

幅広い端末での利用が可能で、Windows、macOS、AndroidなどのOSに対応しています。手ごろな価格帯で導入できるのも魅力です。

万一、マクロウイルスに感染したら?インシデント対応パッケージにお任せください

「PCがマクロウイルスに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事では「マクロウイルス」をテーマに、その概要や対策について解説しました。

本記事のまとめ

- マクロウイルスとはWordやExcelといった、ワープロや表計算ソフトなどのアプリケーションに搭載される、マクロ(自動化された動作を記録したプログラム)を悪用するコンピュータウイルス(マルウェア)の一種

- マクロウイルスの感染は、メールの添付ファイルや不正なダウンロードを通じて広まることが一般的

- 多くのマクロウイルスが感染後、Outlookに登録された連絡先へ、自身の分身をコピーして自動で送信するという、恐ろしい感染能力をもつ

- 2000年以降は沈静化していたが、近年の「Emotet」のように、徐々に被害が見られている

- 対策として、安易に添付ファイルやURLを開かない、信頼できないソースではマクロを有効化しない、高性能なアンチウイルスを導入する、などが挙げられる

マクロは私たちが生産性の高い業務を行う上で欠かせないツールですが、接し方を誤れば、マクロウイルスの影響を受けてしまいます。ぜひ本記事も参考に、改めて自社のセキュリティ体制や、マクロとの付き合い方を見直してみてはいかがでしょうか。

おすすめ記事