Written by 今井 涼太

目次

ランサムウェア被害報告から考える

すぐ確認したい10個のセキュリティチェック項目

▼資料内容

・最も多かった感染原因が明らかに!

・セキュリティチェックシート

・CPMS 運用事例

Lockbit の被害事例

2021年11月頃、某医療機関の電子カルテがランサムウェア「Lockbit」によって暗号化され、

2ヶ月ほど診療を制限する事態に陥りました。その際、電子カルテと会計システム等が連動していたため、

診療報酬の算出や請求業務も行えず収入を得られない状態となってしまいました。

最終的に、電子カルテの復旧に2ヶ月を要しています。このように、LockBitにより甚大な被害を受けている企業・団体が最近増えています。

<確認されているLockBitの被害>

| ■2021年08月: | 某大手コンサルティング企業が感染。 暗号化したファイルを闇サイトで公開すると脅されていた。 |

|---|---|

| ■2021年11月: | 徳島県の某医療機関で被害。電子カルテの暗号化で復旧に 2 ヶ月を要する。 |

| ■2022年05月: | 某衣料品販売大手の企業が感染。 約 2,000 店舗で一時的に衣料品などの取り寄せサービスが利用不可に。 |

| ■2022年06月: | 徳島県の某医療機関で被害。2021 年に続き徳島県の医療機関では 2 件目の 被害。電子カルテなど暗号化されたが早期に復旧した。 |

2022年2月には米国連邦捜査局(FBI: Federal Bureau of Investigation)が「FBI FLASH – Indicators of Compromise Associated with LockBit 2.0 Ransomware」でLockBitについて注意喚起を行う事態となりました。このように国内だけでなく、世界的にも被害が拡大しています。

進化するランサムウェア「Lockbit」の特徴

■Lockbit の特徴

Lockbitには暗号化成功の確率を高めるための機能が多く実装されています。

今回は、実際に被害が続出しているLockbit 2.0の特徴について一部ご紹介します。

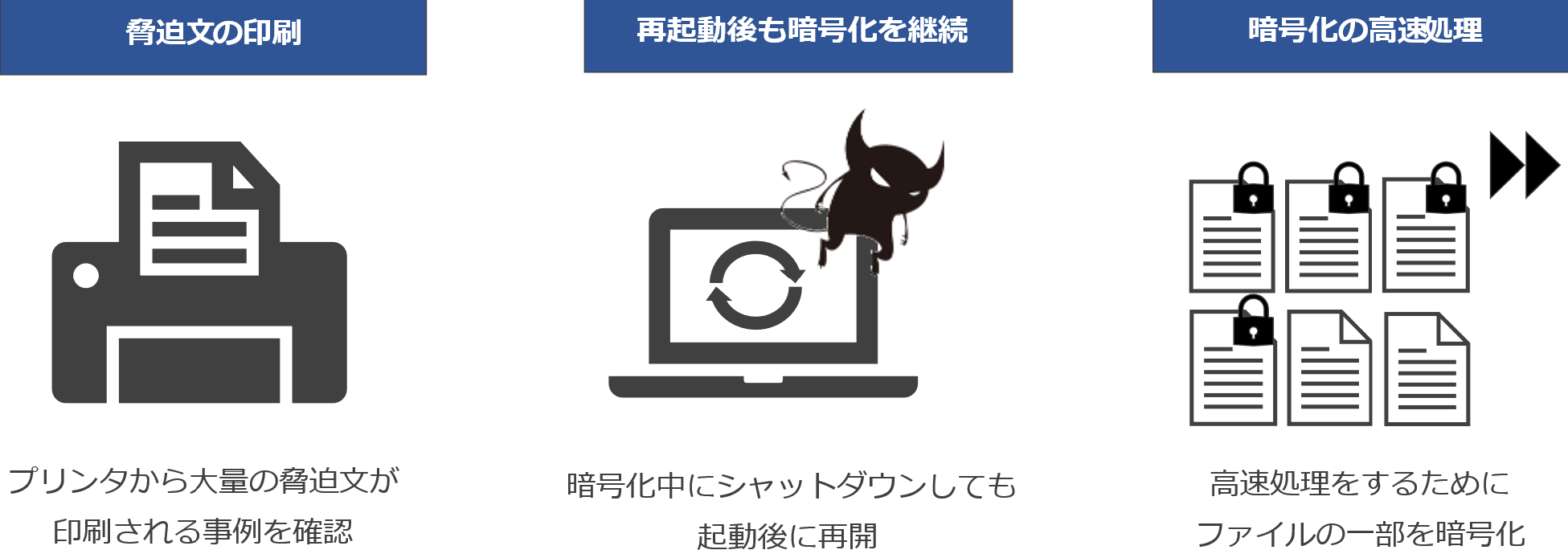

・脅迫文をプリンタから印刷

被害を受けた某医療機関でも大量に脅迫文が印刷されていました。

精神的に追い詰めるのが狙いかと思われます。

・端末の再起動後も暗号化を継続

レジストリに自身のパスを登録することで、暗号化中に端末をシャットダウンした場合でも再起動後に

暗号化が再開するようになっています。

・暗号化の高速処理

ファイル全体を暗号化するのではなく、ファイルの一部を暗号化することで高速化を図っています。

仮に一部分の暗号化であっても復元することは困難なため、結果的にファイル全体が暗号化された場合とほぼ同等の被害となります。

Lockbitの特徴

暗号化を成功させるために、様々な機能が確認されています

また、実際にLockbitの暗号化速度について検証結果も公開されています。

■主要ランサムウェアの中でも、Lockbitの暗号化速度はNo.1

データ分析のソフトウェアを提供しているSplunkが2022年3月に「 Ransomware Encrypts Nearly 100,000 Files in Under 45 Minutes|Splunk」を発表しています。このレポートには、ランサムウェアのファイル暗号化にかかる時間の検証結果が掲載されています。

今回、Lockbitを含め主要なランサムウェア10種類を用意し、それぞれが10万ファイル(合計54GBほど)を全て暗号化するのにかかる時間を計測しています。各ランサムウェアの計測結果は以下の図のとおりですが、最も暗号化が早かったのが「LockBit」でした。LockBitは10万ファイルをわずか5分50秒で暗号化しており、他のランサムウェアに比べ差をつけています。

各ランサムウェアの計測結果

各ランサムウェアが10万ファイルを暗号化するのにかかる時間

出典:Splunk:Ransomware Encrypts Nearly 100,000 Files in Under 45 Minutes を基に MOTEX で作成

また、先日Lockbit 3.0が確認されています。驚くことに今回のアップデートで脆弱性の報奨金プログラムを導入したことが判明しました。マルウェアのバグ修正をサイバーセキュリティの専門家に依頼するという異質な行動を取っています。

今すぐできる、押さえておきたい感染対策

Lockbitの脅威を紹介してきましたが、どのような対策をしたらよいか分からない方も多いかと思います。

その場合は、まず下記を参考に自社のセキュリティ状態をチェックして頂ければと思います。

OSやウイルス対策ソフト、VPN機器などのアップデート

OSなどの脆弱性パッチはテストの上、更新適用しておくことが重要です。最近では、Microsoft Exchangeの脆弱性(ProxyShell)を悪用して水平展開を行うランサムウェアも観測されています。最新のパッチを適用することで、このような侵害の広がりを防ぐことができます。

ウイルス対策ソフトやVPN機器も常に最新の状態にアップデートしましょう。特にVPN機器の脆弱性を狙った攻撃が増えているため注意が必要です。

バックアップデータの取得

機微な情報、リスクの高いデータについては、単にバックアップを取得するだけでなく、オフラインでも保管しておきましょう。これに加えて、有事の際を想定しバックアップデータからの復元テストを平時に行っておくことも重要です。

ユーザー認知トレーニングの実施

ユーザーは、コンピューターに一番近い存在。彼らに対して、認知を高め、トレーニングを実施しましょう。例えば下記のような啓蒙が考えられます。

- 信頼できないウェブサイト、メールの添付ファイルやリンククリックなどをしない。

メールゲートウェイなどでフィルタ設定も検討する。 - 信頼できない Webサイトからファイルをダウンロードしない。

- 不明な USBメモリを使わない

- 従業員が判断できない巧妙な偽サイト、攻撃メールも増えている為、「何か変だな」と感じた場合は、すぐにCSIRTなどの窓口へ連絡する

上記以外にも確認しておきたい対策のポイントがあります。

詳細は無料ダウンロード資料「ランサムウェア被害報告から考える すぐ確認したい10個のセキュリティ

チェック項目」にて掲載していますので、ご参考になれば幸いです。

AI型ウイルス対策ソフト「CPMS」の効果

上記の対策はすでに行っていて、さらにセキュリティを強化したい方にはAI型ウイルス対策ソフト「CPMS」がお勧めです。MOTEXでは、BlackBerry社、Deep Instinct社からOEM提供を受けCyber Protection Managed Service(CPMS)として「BlackBerry Protect」及び「Deep Instinct」を販売しています。

どちらの製品も高性能のAIを活用しランサムウェアの検知を行いますので、未知・既知問わず99%以上※1の検知能力をもって防御します。また、ランサムウェアが「動く前」に隔離をするため、暗号化が速いLockbitにも効果を発揮※2します。さらに、定義ファイルも使っていないため管理工数も最小限で運用ができます。

CPMSの詳細については、ダウンロード資料「ランサムウェア被害報告から考える すぐ確認したい10個のセキュリティチェック項目」でご紹介しております。無料でダウンロードができるためご興味ある方は

お手にとって頂ければ幸いです。

実際にCPMSを使ってみたいという方には、1ヶ月の無料体験版もご用意しています。MOTEX技術者が無償で操作レクチャーやQA対応を実施させて頂きます。

どこよりも手厚くフォローしますのでお気兼ねなくお問い合わせください。

※1 BlackBerry Protect:2018 NSS Labs Advanced Endpoint Protection Test結果より

Deep Instinct:Deep Instinct社調べ

※2 BlackBerry Protect:BlackBerry、LockBit 2.0 ランサムウェアを未然に防御

Deep Instinct:ランサムウェアの罪滅ぼし:パッチ未適用の脆弱性

ランサムウェア被害報告から考える

すぐ確認したい 10 個のセキュリティチェック項目

▼資料内容

・最も多かった感染原因が明らかに!

・セキュリティチェックシート

・CPMS 運用事例

おすすめ記事