サイバー攻撃

「ランサムウェア被害」が3年連続1位に

情報セキュリティ10大脅威 2023から考えるサイバー攻撃対策の勘所

目次

2023年1月25日に、情報処理推進機構(以下 IPA)が「情報セキュリティ10大脅威 2023」を発表しました。「情報セキュリティ10大脅威」は毎年IPAから発表されており、その年のセキュリティ対策方針を考えるうえで重要なインプットとなります。今回は、その10大脅威2023の中でも特に押さえておきたい内容についてご紹介します。

情報セキュリティ10大脅威とは

はじめて「情報セキュリティ10大脅威」という言葉を聞いた方もいると思いますので、IPAのサイトに記載されている紹介文を抜粋します。

「情報セキュリティ10大脅威 2023」は、IPAが2022年に発生した脅威候補を選定し、情報セキュリティ分野の研究者、企業の実務担当者など約200名のメンバーで構成する「10大脅威選考会」の投票を経て決定したものです。

■出典:IPA 情報セキュリティ10大脅威 2023

https://www.ipa.go.jp/security/vuln/10threats2023.html

今年の10大脅威は以下になります。昨年順位との比較も掲載しています。

| 順位 | 組織 | 昨年順位 |

|---|---|---|

| 1位 | ランサムウェアによる被害 | 1位 |

| 2位 | サプライチェーンの弱点を悪用した攻撃 | 3位 |

| 3位 | 標的型攻撃による機密情報の窃取 | 2位 |

| 4位 | 内部不正による情報漏えい | 5位 |

| 5位 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 4位 |

| 6位 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 7位 |

| 7位 | ビジネスメール詐欺による金銭被害 | 8位 |

| 8位 | 脆弱性対策情報の公開に伴う悪用増加 | 6位 |

| 9位 | 不注意による情報漏えい等の被害 | 10位 |

| 10位 | 犯罪のビジネス化(アンダーグラウンドビジネス) | NEW |

■出典:IPA 情報セキュリティ10大脅威 2023

https://www.ipa.go.jp/security/vuln/10threats2023.html

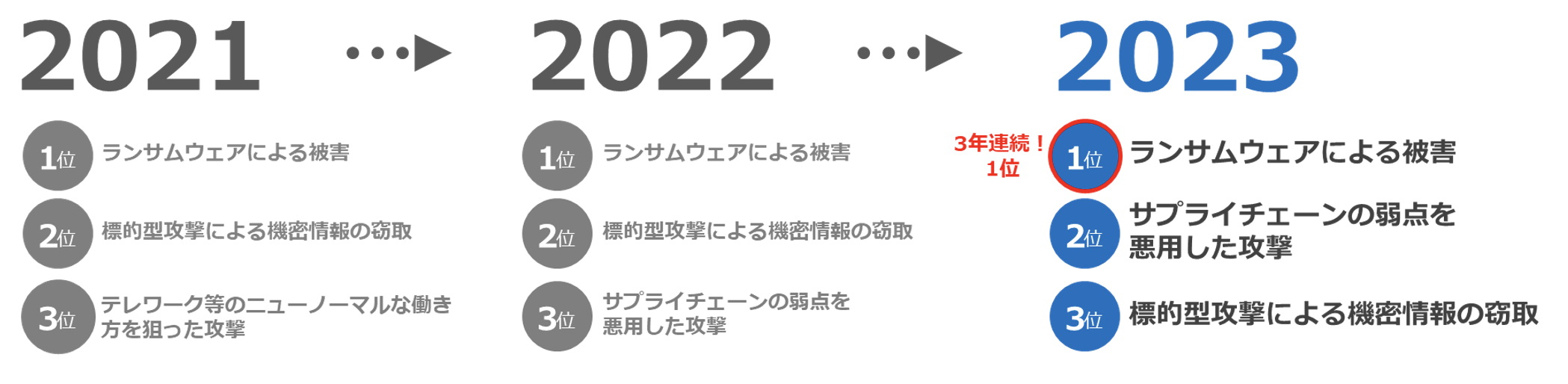

今年の10大脅威も「ランサムウェアによる被害」が1位でした。また、サプライチェーン攻撃、標的型攻撃も上位に位置しています。情報セキュリティ10大脅威 2021から振り返ってみると「ランサムウェアによる被害」が3年連続1位であることが分かります。

▼情報セキュリティ10大脅威の推移

近年、業界や企業規模を問わずランサムウェアが猛威を振るっています。記憶に新しいところでは、医療機関がランサムウェアに感染することで診療が制限されるといった報道も目の当たりにされていることかと思います。また、「サプライチェーンを悪用した攻撃」と「標的型攻撃による機密情報の窃取」も被害が多発していますので警戒が必要です。

ランサムウェアによる被害(第1位)

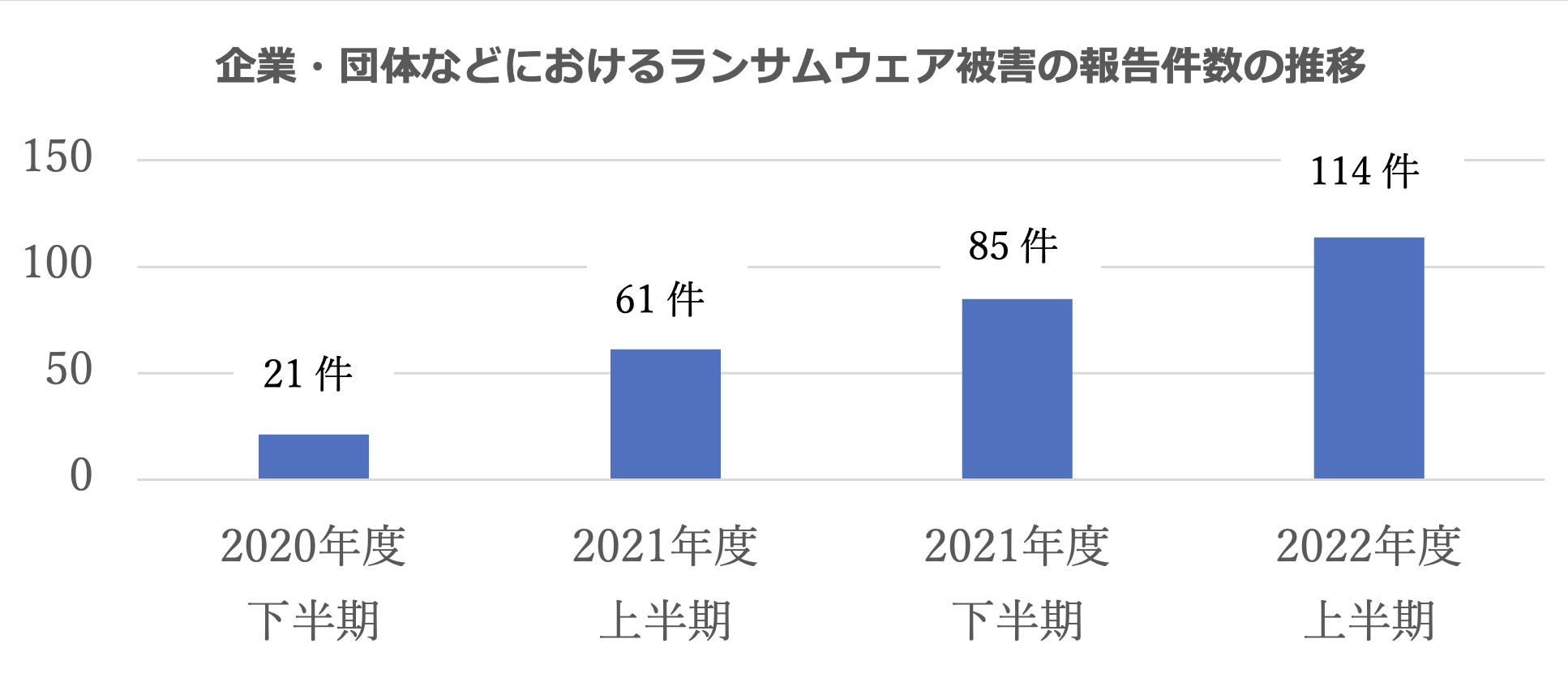

ランサムウェアとは、感染するとPCに保存されているデータが暗号化されてしまい、暗号化を解くために金銭を要求するマルウェアの一種です。警察庁の発表では、被害件数が毎年増加傾向にあり注意喚起がされています。

出典:「警察庁 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」をもとにMOTEXが作成

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf

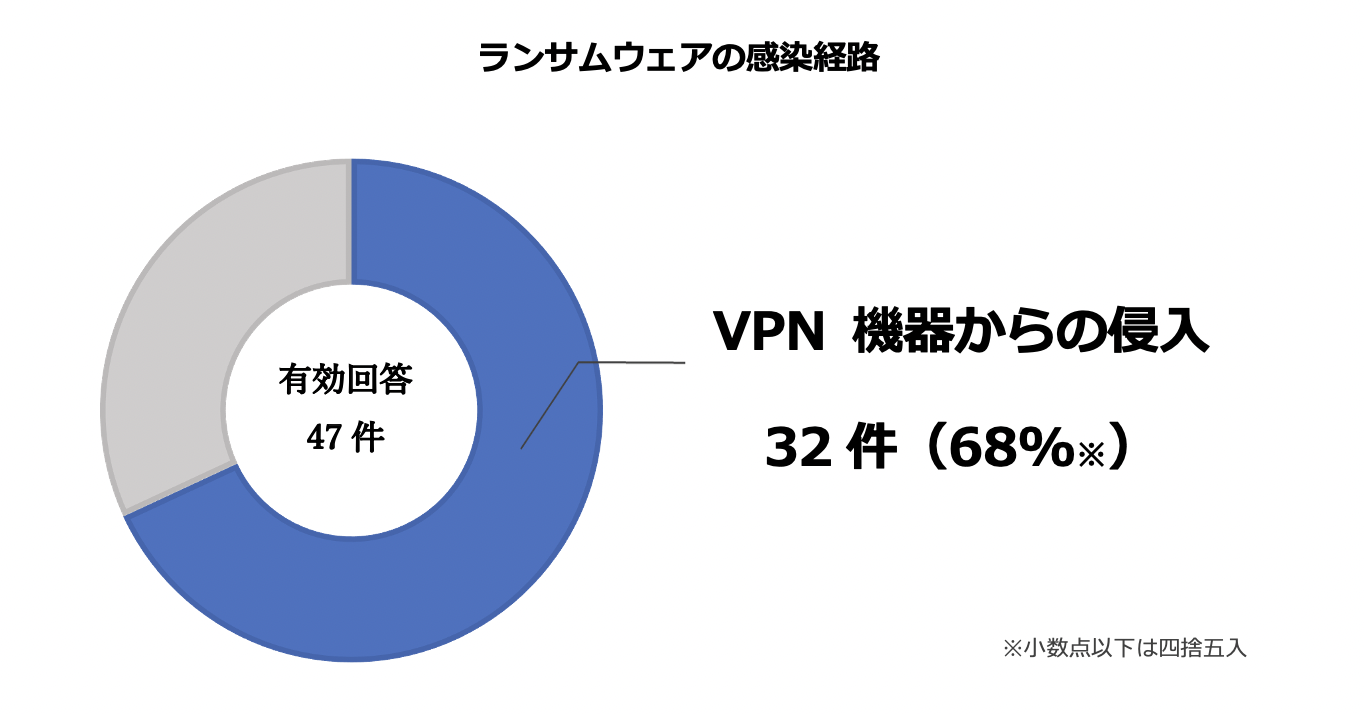

ランサムウェアの感染手法として多く確認されているのがVPNの脆弱性を悪用した攻撃です。VPNの脆弱性を悪用することで企業のネットワークに侵入し、社内のデータを暗号化します。そして、暗号化を解くためのツールを提供するかわりに、身代金を要求するといった手法です。ある医療機関でもVPNの脆弱性を悪用されたことで、ランサムウェアの侵入を許し、電子カルテが暗号化されてしまいました。その後、院内のコピー機から「データを元に戻したい場合は、金銭を支払え」と記載された紙が大量に印刷されたようです。結果的に、この病院は無事システム復旧するのですが、完全な復旧に3ヶ月ほど要しています。

警察庁でもランサムウェアの被害者に感染経路についてヒアリングしており、VPN機器からの侵入が最多であることが判明しています。VPN機器のアップデートは欠かさずに実施する必要があります。

出典:「警察庁 令和4年上半期におけるサイバー空間をめぐる脅威の情勢等について」をもとにMOTEXが作成

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_kami_cyber_jousei.pdf

サプライチェーンを悪用した攻撃(第2位)

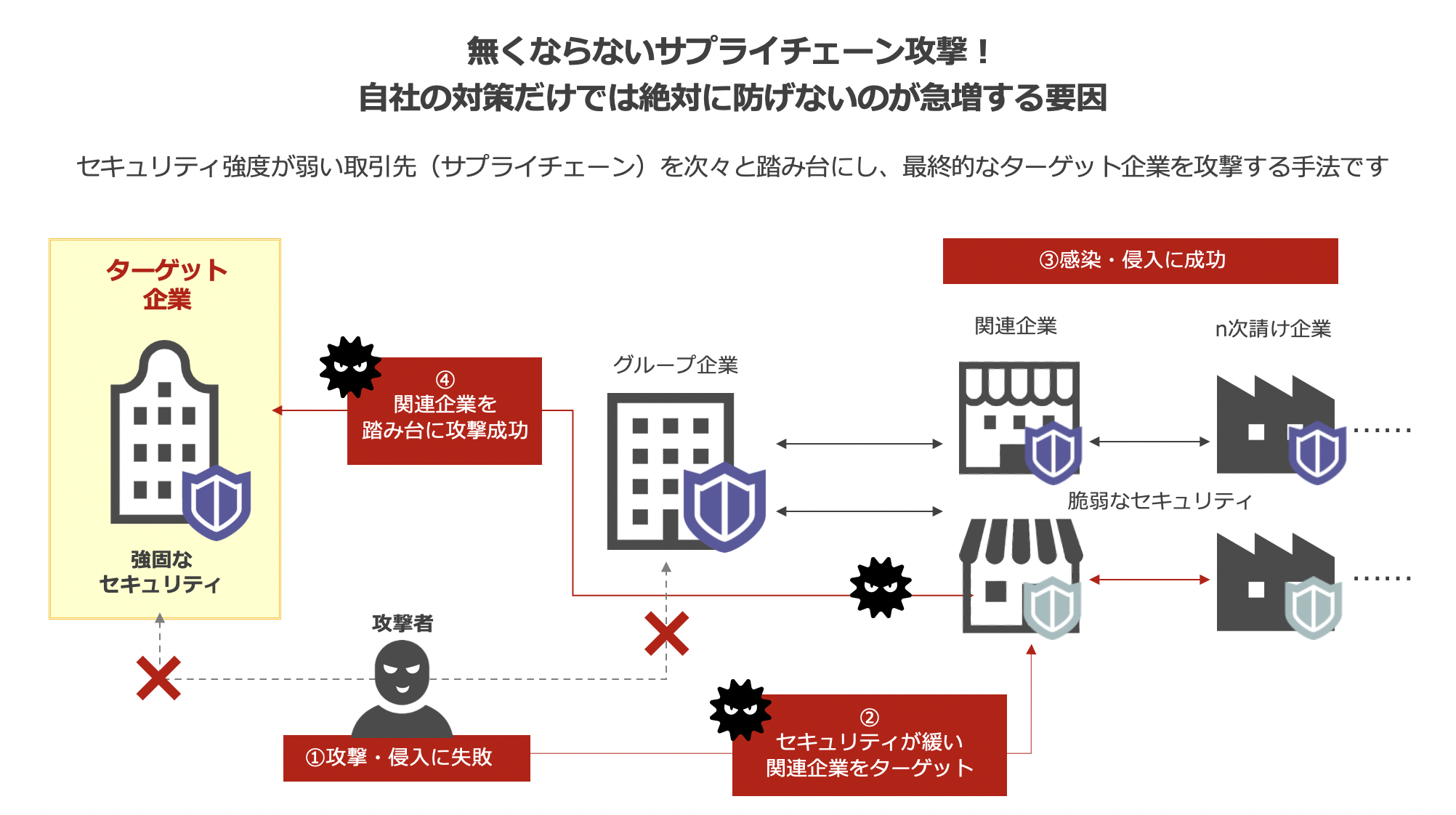

サプライチェーンとは、商品や製品が消費者の手元に届くまでの、調達、製造、配送、販売、などの一連の流れのことを言います。1つの商品が消費者のもとへ届くまでには多くの企業が関わります。つまり、これらの企業のうち、どこか1社でもサイバー攻撃によって情報漏洩などの被害に遭うと、関連する他の事業者の機密情報までもが流出してしまう恐れがあります。これをサプライチェーンリスクと呼びます。近年、サプライチェーンリスクが増大しており、セキュリティ対策が充実している大企業を直接攻撃するのではなく、セキュリティ対策が不十分であることが多い中小企業が狙われています。

2022年にも某大手製造業の取引先企業がマルウェア感染したことで、一時的に全ての国内工場の稼働が停止しました。他にも某医療機関では、取引していた会社がランサムウェアに感染。ランサムウェアが、その取引会社のネットワークを経由し、某医療機関のネットワークに侵入したことで被害を受けた事件も報道されています。もはや、自社のセキュリティだけ強化しておけば安心という状況ではありません。取引先企業にも、どのようなセキュリティ対策を行っているのかを確認し、リスクを把握しておく必要があります。

標的型攻撃による機密情報の窃取(第3位)

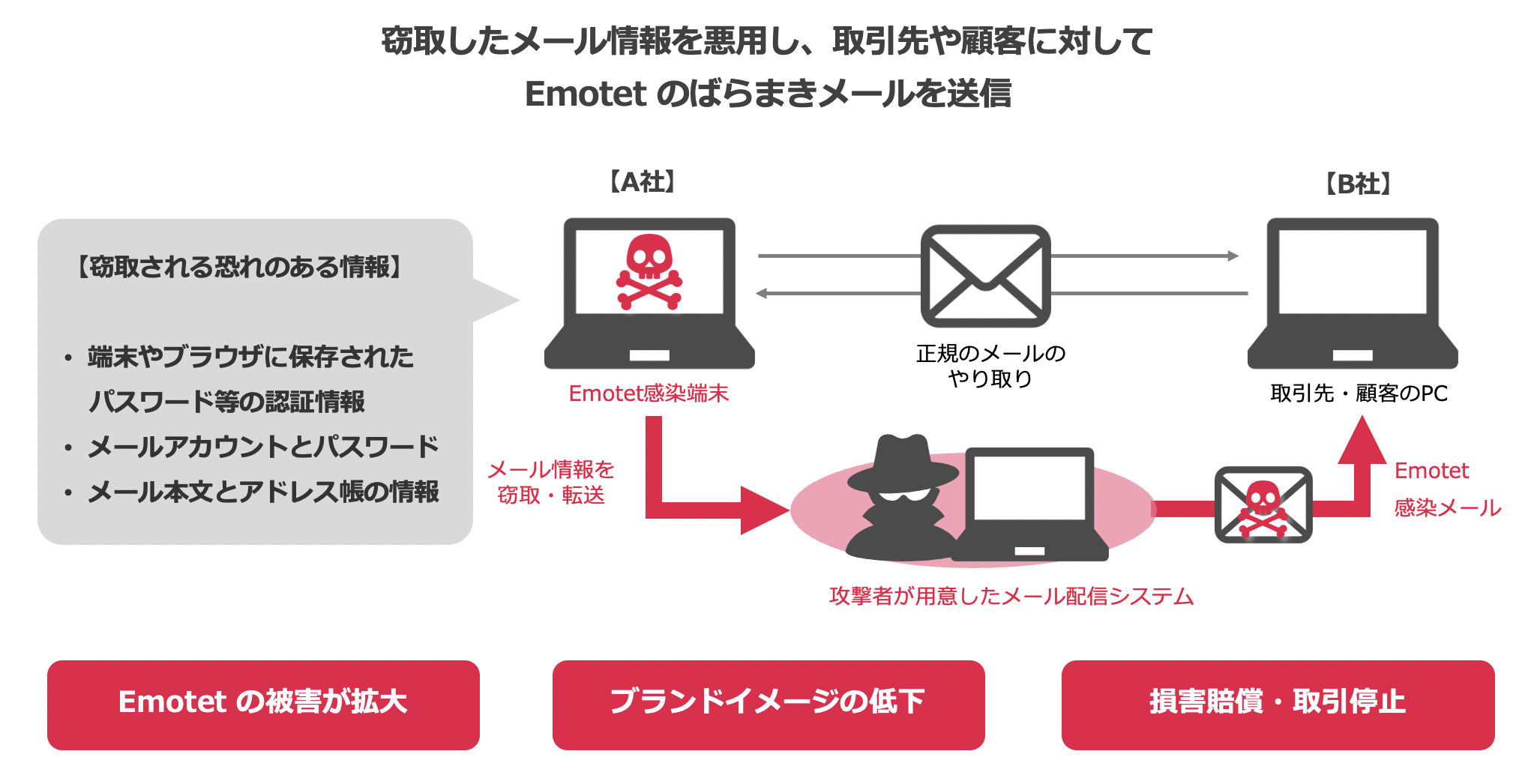

標的型攻撃は機密情報などを盗み取ることを目的として、特定の個人や組織を狙った攻撃です。攻撃手口としては、メールの文章や添付ファイル名など、あたかも取引先が送信したメールであるかのように偽装します。そして、添付ファイルを開封させたり、メール文中のリンクを踏ませることでマルウェアに感染させようとします。代表的なマルウェアとしてEmotet(エモテット)が挙げられます。

2022年3月、Emotetが猛威を振るい多くの被害をもたらしました。

JPCERT/CCによれば、Emotetが以前流行した2020年9月に比べて、2022年3月の被害数はおよそ5倍※①を観測しています。また2022年3月以降、定期的にEmotetのアップデートが確認※②されており、またいつ被害が拡大してもおかしくない状況です。

※① JPCERT/CC:マルウェアEmotetの感染再拡大に関する注意喚起

https://www.jpcert.or.jp/at/2022/at220006.html

※② IPA:Emotet(エモテット)と呼ばれるウイルスへの感染を狙うメールについて

https://www.ipa.go.jp/security/announce/20191202.html

不審なメールを見かけたら、むやみに開封したり、メール文中のリンクをクリックしないように、社員の皆様へ注意喚起を行って頂ければと思います。

最後に

今回、情報セキュリティ10大脅威 2023の上位3項目についてご紹介しました。

昨年の10大脅威 2022に引き続きランサムウェアやサプライチェーン攻撃、そして標的型攻撃が上位を独占する結果となり、今年も注意が必要です。2023年を迎え自社のセキュリティ対策を見直そうと思われている方も多いかと思いますが、本ブログが皆様のお役に立てば幸いです。

また、MOTEXではLANSCOPE サイバープロテクションとして、AI型ウイルス対策ソフト「CylancePROTECT」及び「Deep Instinct」を販売しています。マルウェア検知を高性能AIが行っており、未知・既知問わずマルウェアから99%防御します。また、定義ファイルも使っていないため管理工数も最小限で運用ができます。サイバープロテクションの詳細についてはダウンロード資料「10大脅威2023を更に深堀り!被害企業が証言!暗号化だけではないランサムウェア感染の意外なリスク」に掲載していますので、ご興味あればご確認いただければ幸いです。

また、CylancePROTECT及びDeep Instinctについては1ヶ月の無料体験版もご用意しています。MOTEX技術者による無償操作レクチャーやQA対応などどこよりも手厚いご支援体制をご用意しておりますのでお気兼ねなくお問い合わせください。

おすすめ記事