Written by WizLANSCOPE編集部

【完全保存版】ランサムウェア被害を防ぐ!感染前後に行いたい32のアクションリスト

本資料では、ランサムウェアへの「感染を防ぐための予防策」から「感染後の初動対応」までをチェックリスト形式でまとめています。実践的な内容にしているため、緊急時対応の見直しにもぜひご活用ください。

目 次

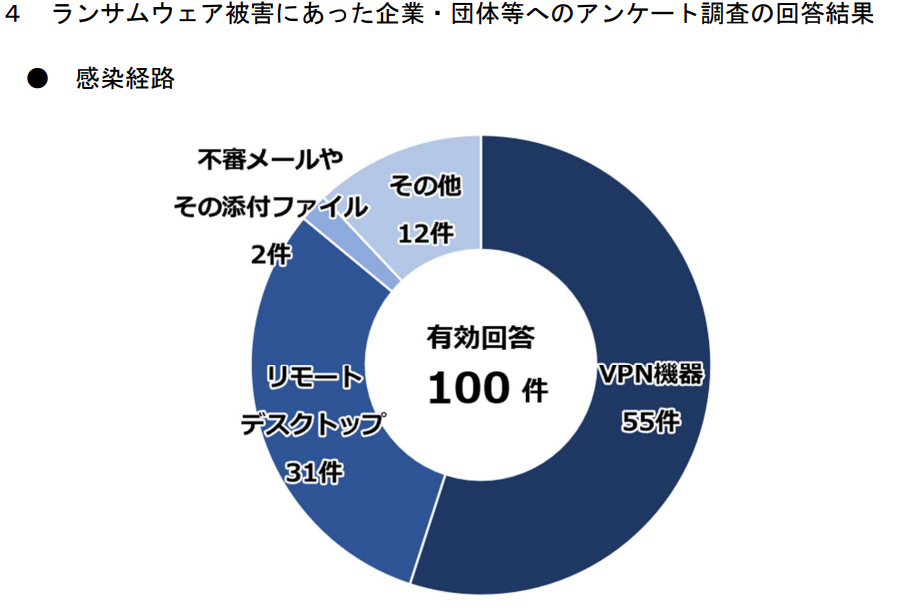

ランサムウェアの感染経路というと、以前まではメールやWebサイトが大半を占めていましたが、近年はVPN機器やリモートデスクトップ経由の感染が増加しています。

ランサムウェアの手口は年々高度化し、その被害も深刻化がみられます。

感染を防ぐためには、感染経路を把握し、経路ごとに適切な対策を講じることが求められます。

本記事では、ランサムウェアの代表的な感染経路や感染を防ぐための対策を解説します。

▼本記事でわかること

- ランサムウェアの感染経路

- ランサムウェアの感染事例

- ランサムウェアへの対策

- ランサムウェア感染時の対処法

ランサムウェアの感染経路を把握し、対策の強化につなげたい方は、ぜひご一読ください。

ランサムウェアの代表的な6つの感染経路

ランサムウェアの代表的な感染経路としては、以下の6つが挙げられます。

- VPN機器からの侵入

- リモートデスクトップからの侵入

- メールの添付ファイル・リンク

- 改ざんされたWebサイト

- ソフトウェア・ファイルのダウンロード

- 外部記録メディア

感染を防ぐために、まずは感染経路をひとつずつ確認していきましょう。

VPN機器からの侵入

ランサムウェアの感染経路のうち、昨今もっとも主流となっているのが「VPN機器からの侵入」です。

2025年に警察庁が発表した調査でも、企業・組織がランサムウェアに感染する経路のうち、半数以上が「VPN機器」を経由していたことが報告されています。

出典:警察庁|令和6年における サイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

VPN接続とは、インターネット上に自社専用の仮想回線を構築し、通信を行う接続手法です。

テレワークが拡大している昨今、場所を問わずに安全に自社回線を利用できるとして、多くの企業がVPNを活用しています。

しかし、VPN機器のソフトウェアやルーターなどに存在する脆弱性を解消せずに放置してしまうと、そこから攻撃者に侵入され、ランサムウェアが展開される危険性があります。

ほかにも、VPN機器を使用するために必要なパスワードがデフォルトのまま、もしくは容易に推測できるようなものを設定している場合なども、不正アクセスおよびランサムウェア感染のリスクが高まります。

リモートデスクトップからの侵入

テレワークの普及に伴い、「リモートデスクトップ経由」でランサムウェアに感染する事例も増加しています。

リモートデスクトップとは、インターネットを通じて、離れた場所にあるPCのデスクトップ環境を、手元のデバイスから「遠隔操作」できる仕組みです。

リモートデスクトップでは、サーバー画面をネットワークを通じて別のデバイス画面に転送するための「RDP(リモートデスクトッププロトコル)」という技術が利用されます。

攻撃者は、この「RDP」に設定されるユーザーIDやパスワードを盗む、あるいはRDPの脆弱性を突いてランサムウェア攻撃を仕掛けます。

メールの添付ファイル・リンク

攻撃者は大企業や公的機関になりすましてメールを送り、添付ファイルを開封させることで、ランサムウェアに感染させようとします。

添付ファイルに直接ランサムウェアが仕掛けられているケースや、ランサムウェアをダウンロードする機能を持つマルウェアが仕掛けられているケースもあります。

また、メールの本文中に記載されたURLをクリックすることで、デバイスにランサムウェアがダウンロードされるケースも報告されています。

改ざんされたWebサイト

攻撃者によって改ざんされたWebサイトから、ランサムウェアに感染するケースもあります。

まず、攻撃者はターゲットとなるWebサイトに侵入し、不正なリンクやプログラムを埋め込みます。

そしてユーザーが、この改ざんされたWebサイト上の広告画像などをクリックすると、ランサムウェアに感染してしまうという仕組みです。

また、改ざんされたWebサイトにアクセスするだけで、ランサムウェアが自動的にダウンロードされる事例も報告されています。

Webサイトを閲覧しただけで、マルウェアを自動的にダウンロードさせる攻撃手法を、「ドライブバイダウンロード攻撃」と呼びます。

ソフトウェアやファイルのダウンロード

正規の経路以外でダウンロードしたソフトウェアやファイルには、ランサムウェアが仕込まれている可能性があります。

たとえば、不正なWebサイトからソフトウェアをインストールしたり、海賊版の音楽・動画ファイルなどをダウンロードしたりすると、ランサムウェアに感染するリスクが高まります。

外部記録メディア

USBや外付けHDDなどの外部接続機器を介して、ランサムウェアに感染するケースも報告されています。

感染したUSBをPCに接続すると、そこから内部に侵入し、ランサムウェアがダウンロードされる可能性があります。

とくに共有用の外部接続機器は感染源となりやすいため、注意が必要です。

さらに、大手通販サイトで正規の販売店を装い、ランサムウェアを仕込んだUSBを販売するなど、新品の外部記録メディアであっても感染事例が報告されています。

【完全保存版】ランサムウェア被害を防ぐ!感染前後に行いたい32のアクションリスト

本資料では、ランサムウェアへの「感染を防ぐための予防策」から「感染後の初動対応」までをチェックリスト形式でまとめています。実践的な内容にしているため、緊急時対応の見直しにもぜひご活用ください。

ランサムウェアの感染事例

ランサムウェアの感染事例を2件紹介します。

どのような経路で感染し、具体的にどのような被害が発生したのかを知ることで、リスクへの感度を高めていきましょう。

VPN機器経由でランサムウェアに感染した事例

2024年5月、県立の精神科医療センターのシステムがランサムウェアに感染し、システムの共有フォルダに保存されていたデータが流出する事件が発生しました。

流出したのは、最大4万人分の患者情報(氏名、住所、生年月日、病名など)のほか、議事録など、多岐にわたることが判明しています。

さらに、これらの情報がダークウェブ上に掲載されていたことも明らかになっています。

感染の原因は、病院側がVPN機器の更新を怠ったことにあります。

2023年に、自治体病院の全国組織からVPNの脆弱性に関する通知が届いており、医療センターのVPN機器も対象となっていました。

しかし、脆弱性を修正しないまま長期間放置してしまい結果としてランサムウェア感染につながりました。

メール経由でランサムウェアに感染した事例

2024年6月、大手出版社がランサムウェア攻撃を受け、業務サーバーや子会社が運営するサービスが停止する事態が発生しました。

その結果、約25万人分の個人情報が漏洩したことが明らかになっています。

感染の原因は、フィッシング攻撃によって従業員アカウントの情報が窃取されたことと推測されています。

攻撃者は、窃取したアカウント情報を利用して社内ネットワークに侵入、そこからランサムウェアを実行しました。

ランサムウェアの被害事例をさらに知りたい方は、下記の記事もあわせてご確認ください。

ランサムウェアに感染しないための対策

ランサムウェア感染を防ぐために有効な対策を6つ紹介します。

- アンチウイルスの導入

- OS・ソフトウェアの最新化

- 多要素認証の導入

- NDRの導入

- メールセキュリティ製品の導入

- 情報セキュリティ教育の実施

セキュリティ強化には、ツール導入や仕組みづくりで体制を整えることはもちろん、従業員のセキュリティ意識を高めることも重要です。

詳しく確認していきましょう。

アンチウイルスの導入

ランサムウェアへの対策として、アンチウイルスの導入が有効です。

アンチウイルスとは、コンピューターウイルスやマルウェアなどの悪意のあるソフトウェアから、システムを保護するためのプログラムで、被害を未然に防ぐ「盾」ような役割を果たします。

昨今高度化が見られるランサムウェアの対策には、アンチウイルスの中でも、定義ファイルに頼らないものを導入することが推奨されます。

定義ファイルとは、悪意あるソフトウェアを見分けるために、過去の検知情報を基に作成された「ウイルスの情報が掲載されたファイル」を指します。

従来のアンチウイルスは、この定義ファイルを用いたものが一般的でした。

しかし、この定義ファイルを用いたアンチウイルスは、未知・亜種などの新種のマルウェアは検知することができず、近年のランサムウェアに対応できないケースが増えています。

最新のランサムウェア攻撃に対抗するためには、定義ファイルに頼らないアンチウイルスの導入が求められます。

OS・ソフトウェアの最新化

OSやソフトウェアに脆弱性が残っていると、そこを突いて侵入され、ランサムウェアが展開される危険性があります。

そのため、OS・ソフトウェアは定期的にアップデートし、脆弱性を速やかに修正することが重要です。

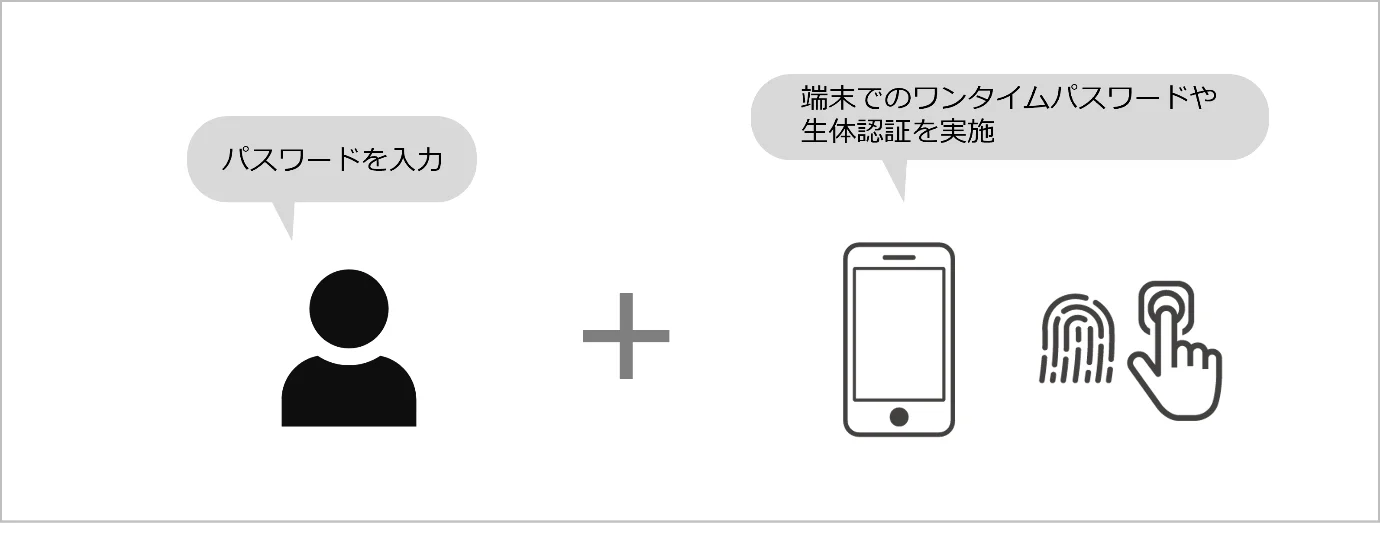

多要素認証の導入

多要素認証とは、システムやサービスのログイン時に、下記の3つの認証要素のうち、2つ以上の要素を活用して認証を行うセキュリティ手法です。

| 知識情報 | パスワードや秘密の質問への回答など |

|---|---|

| 所持情報 | スマートフォンやワンタイムパスワードなど |

| 生体情報 | 指紋や静脈、虹彩など |

▼多要素認証のイメージ

多要素認証を導入することで、万が一パスワードが盗まれたり推測されたりしても、不正にログインのリスクを大幅に低減できます。

VPN機器やリモートデスクトップに多要素認証を組み合わせることで、攻撃者による不正アクセスを防ぎ、ランサムウェアの侵入可能性を効果的に抑止することが可能です。

NDRの導入

「NDR(Network Detection and Response)」とは、ネットワーク上の異常な振る舞いを検出し、迅速に対応するためのセキュリティソリューションです。

ランサムウェアは、窃取したデータを暗号化したり、PCをロックしたりして身代金を要求しますが、近年はより高額な要求のために、暗号化前に大量のデータを窃取するケースも報告されています。

この窃取対データは外部システムへ転送されるため、NDRでネットワークを監視することで、ランサムウェアによる以上な通信を早期に検知し、感染デバイスの隔離や通信遮断などの対応をとることが可能になります。

メールセキュリティ製品の導入

アンチウイルス機能が搭載されたメールセキュリティ製品の導入も有効です。

この機能を活用すると、メールの添付ファイルやリンクに潜むマルウェアを検知し、システムに被害を及ぼす前に遮断できます。

その結果、ランサムウェアが仕込まれた添付ファイルを開いたり、不正なリンクをクリックしたりするリスクを低減することが可能です。

情報セキュリティ教育の実施

従業員に対する情報セキュリティ教育を実施することも重要です。

たとえアンチウイルスやNDRなどのセキュリティソリューションを導入したり、OS・ソフトウェアアップデート管理の仕組みづくりをしたりしても、従業員のセキュリティ意識が低ければ、以下のようなリスクある行動をとってしまう可能性があります。

- 差出人不明のメールを不用意に開封する

- 不正なサイトにアクセスする

- フリーソフトをダウンロードする

- USBを勝手に持ち込む

情報セキュリティ教育を実施し、ランサムウェアの感染経路や感染拡大につながる危険な行動などを理解してもらうことで、セキュリティ意識が向上し、感染の防止につなげることができるでしょう。

ランサムウェアの感染経路を特定する方法

ランサムウェアに感染した場合、どの経路から感染したのかを特定し、その経路を遮断するとともに、再発防止の対策を講じる必要があります。

ここでは、ランサムウェアの感染経路を特定する代表的な方法を3つ解説します。

- システムのログを分析する

- メールを分析する

- 外部記録メディアを調査する

適切な対策を講じ、再発を防止できるように、詳しく確認していきましょう。

システムのログを分析する

システムログを分析することで、ランサムウェアによる不正な通信履歴などが確認できます。

ランサムウェアはデバイスに侵入すると、攻撃者のC&C(コマンド&コントロール)サーバーに接続し、 送られてきたデバイスの詳細情報をもとに、データの暗号化やデバイスのロックなどを行います。

そのため、外部のC&Cサーバーとの不審な接続が確認された場合、接続先や使用されているポート番号を調査することで、感染経路を特定できる可能性があります。

C&Cサーバーとは、攻撃者が窃取した情報を送受信するためにボットネットワークをコントロールする指令サーバーのことです。

メールを分析する

前述の通り、ランサムウェアは、メールの添付ファイルを経由して感染するケースがあります。

そのため、感染したデバイスが受信または送信したメールの中で、添付ファイルやリンクを含むもののメールヘッダを解析することで、感染経路が特定できる可能性があります。

解析の結果からは、ランサムウェアを送信したサーバーや送信元のIPアドレスなどを特定することが可能です。

外部記録メディアを調査する

感染デバイスに接続された、外部記録メディアの有無を調査することも感染経路を特定する上で重要です。

感染前に接続した可能性がある外部記録メディアを洗い出し、感染要因を確認しましょう。

ランサムウェアに感染した場合の対処法

ランサムウェアに感染した、あるいは感染した可能性がある場合は、直ちにデバイスをネットワークから切り離し、組織のルールに従って、しかるべき部門に相談や指示を仰ぎましょう。

なお、「デバイスの電源を切る」「再起動させる」といった対応は、後の調査に支障をきたしたり、感染拡大を助長したりする恐れがあるため控えましょう。

また、暗号化解除の条件として、金銭を要求された場合でも、要求通りに金銭を支払うことは避けましょう。

ファイルが復旧される保証が無いことに加え、攻撃者に「脅せば金銭を支払う組織」と認識され、再攻撃のターゲットになるリスクが高まるためです。

判断に迷った際は、自組織だけで抱え込まず、速やかに警察やセキュリティ専門家に相談することが重要です。

ランサムウェア対策なら「LANSCOPE サイバープロテクション」

対策方法でも解説した通り、ランサムウェア感染への対策には、「アンチウイルス」の導入が有効です。

本記事では、AI(人工知能)を使った次世代型アンチウイルス製品を2つ紹介します。

▼「LANSCOPE サイバープロテクション」が提供する2種類のアンチウイルスソリューション

- アンチウイルス✕EDR✕監視サービスをセットで利用できる「Aurora Managed Endpoint Defense」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

近年のランサムウェアには高度化・巧妙化が見られ、従来の定義ファイルを用いた検知方法では、十分に防ぐことが難しくなっています。

「LANSCOPE サイバープロテクション」が提供する2種類のAIアンチウイルスは、 AIの活用で、攻撃者が作成したばかりの、まだ使われていないマルウェアであっても、ファイルの特徴から判定し、99%の高い検知率※で企業をセキュリティリスクから守ることが可能です。

それぞれの製品の特徴を解説します。

※Aurora Protect:2024年5月Tolly社のテスト結果より

※Deep Instinct:Unit221B社調べ

1.アンチウイルス✕EDR✕監視サービスをセットで利用可能な「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

たとえば、「アンチウイルスとEDRを両方使いたい」「できるだけ安価に両機能を導入したい」「EDRの運用に不安がある」などのニーズをお持ちの企業の方には、エンドポイントセキュリティを支援する「Auroraシリーズ」の導入が最適です。

「Auroraシリーズ」では、以下の3つのサービスをお客様の予算や要望に応じて提供します。

- 最新のアンチウイルス「AuroraPROTECT」

- EDR「Aurora Focus」

- EDRを活用した監視サービス「Aurora Managed Endpoint Defense」

高精度なアンチウイルスとEDRの併用が可能となり、セキュリティの専門家が24時間365日体制で監視を行うことで、マルウェアから確実にエンドポイントを守ります。

「アンチウイルスのみ」「アンチウイルス+EDRのみ」など、柔軟な対応も可能です。

詳細は以下のページをご覧ください。

2. 各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

以下のニーズをお持ちの企業・組織の方は、AIのディープラーニング技術を活用し、未知のマルウェアを高い精度でブロックする、次世代型アンチウイルス「Deep Instinct」がおすすめです。

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

ファイル形式を問わず対処できる「Deep Instinct」であれば、多様な形式のマルウェアを形式に関係なく検知可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

3分で分かる!

LANSCOPE サイバープロテクション

2種類の次世代AIアンチウイルスを提供する「LANSCOPE サイバープロテクション」について、ラインナップと特長を紹介します。

万が一、マルウェアに感染した場合は?迅速な復旧を実現する「インシデント対応パッケージ」

「マルウェアに感染したかもしれない」 「サイトに不正ログインされた痕跡がある」 など、サイバー攻撃を受けた事後に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。

マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事では、「ランサムウェアの感染経路」をテーマに、代表的な感染経路や対策、対処法などを解説しました。

本記事のまとめ

- ランサムウェアの感染経路としては、メールの添付ファイル・リンク、改ざんされたWebサイトなどが挙げられるが、近年は「VPN機器」や「リモートデスクトップ」が主流となっている

- ランサムウェア感染を防ぐためには、アンチウイルス、多要素認証、NDR、メールセキュリティ製品などの導入に加えて、従業員へのセキュリティ教育の実施も重要

- ランサムウェアの感染経路を特定する方法としては、「システムログの分析」「メールの分析」「外部記録メディアの調査」などが挙げられる

- もしランサムウェアに感染した、または感染した可能性がある場合は、直ちにデバイスをネットワークから切り離し、組織のルールに従って、しかるべき部門に相談や指示を仰ぐことが重要

本記事で解説した通り、ランサムウェアの感染経路は、メールやVPN機器、Webサイトなど、多岐にわたります。

ランサムウェア攻撃の高度化に伴い、被害の深刻化も見られるため、企業・組織は特定の流入経路に固執せず、複数の対策を組み合わせて、ランサムウェアの感染と被害防止に備えることが重要です。

「LANSCOPE サイバープロテクション」は、攻撃者が作成したばかりのまだ使われていないマルウェアであっても、ファイルの特徴から判定し、99%の高い検知率※で被害を未然に防ぐAIアンチウイルスを提供しています。

セキュリティ強化を目指す企業・組織の方は、ぜひ導入をご検討ください。

また、「ランサムウェア感染に備えた対策方法を知りたい」方に向けて、チェックリスト形式のダウンロード資料もご用意しているので、ぜひご活用ください。

※Aurora Protect:2024年5月Tolly社のテスト結果より

※Deep Instinct:Unit221B社調べ

【完全保存版】ランサムウェア被害を防ぐ!感染前後に行いたい32のアクションリスト

本資料では、ランサムウェアへの「感染を防ぐための予防策」から「感染後の初動対応」までをチェックリスト形式でまとめています。実践的な内容にしているため、緊急時対応の見直しにもぜひご活用ください。

おすすめ記事