Written by WizLANSCOPE編集部

目 次

IT分野でのバックドアとは、「システム内部に不正に侵入するための入口」を指します。

バックドアによって、攻撃者は認証システムを回避して自由に出入りし、情報や操作記録の窃取、システムの改ざんなどを試みます。

バックドアは、メールの添付ファイルの開封や不正なサイトの閲覧などによって、「バックドアの作成機能をもつマルウェア」に感染することで設置されることが多いです。

しかし中には、ソフトウェアの開発元やメーカーが、開発・メンテナンス時に一時的に設置したバックドアを削除し忘れ、それを攻撃者に利用されてしまうケースもあります。

こうしたバックドアの設置を防ぐためにも、日ごろから以下の対策を行うことが重要です。

- 怪しいサイトやメールは開かない

- OS・アプリケーションは常に最新の状態にしておく

- 従業員のセキュリティ意識を高める

- ネットワーク監視のセキュリティを活用する

- エンドポイントセキュリティを導入する

この記事では、バックドアが仕込まれる手口や有名な事例、設置されるのを防ぐための対策などを解説します。

▼この記事でわかること

- バックドアとは、(主に攻撃者が)システム内部に侵入するための入口のこと

- バックドア設置の手口としては、メールの添付ファイル・Webサイトの閲覧によるマルウェ感染、OSやアプリケーションの脆弱性を利用した不正アクセスなどがある

- バックドアの被害は「情報漏洩」「通信の傍受」「データ・システムの改ざん」「DDoS攻撃などサイバー攻撃の踏み台に利用」などが代表的

- バックドアの被害にあわないためには、セキュリティ意識を高める、怪しいサイトやメールは開かないといった基本的な対策に加え、アンチウイルス製品やWAFの導入をあわせて行うことが重要

バックドアの知識を身につけ、セキュリティ対策を強化したいと考えている方は、ぜひご一読ください。

現在の「自社のセキュリティ対策が十分か」を確認する際は、以下のサイバー攻撃対策チェックシートがおすすめです。

バックドアとは

バックドアとは通常「裏口」という意味で使用されますが、IT用語では「システム内部へ侵入するため、意図的に作られる入口」を指します。

システムへ不正侵入した攻撃者が、容易に再侵入するために設置する「侵入口」がバックドアです。またマルウェアという悪質なプログラムにユーザーのデバイスを感染させ、マルウェアに自動でバックドアを設置させるという手口もよく見られます。

近年では、外部から攻撃者が遠隔操作できるマルウェアそのものを「バックドア」と称するケースもあります。

一度ターゲットのPCやサーバーにバックドアを設置すれば、攻撃者は認証システムやセキュリティ対策を回避し、いつでもターゲットのシステムへ侵入することが可能です。そのためターゲットは、継続的に攻撃者から情報を盗み見られたり、他のサイバー攻撃に悪用されたりといった被害を受けてしまいます。

バックドアの厄介な点として、バックドアを設置されただけでは直接的な影響がなく発見が難しい点があげられます。明らかな被害が起きたときに初めてバックドアの存在に気づくので、長期間放置されやすく、被害が拡大しやすい点が特徴です。

バックドア型のマルウェア「トロイの木馬」

先述した「バックドアの作成機能をもつマルウェア」として著名なものに、トロイの木馬があげられます。

トロイの木馬は、一見無害なプログラムやファイルを装ってユーザーのシステムに侵入し、悪意を持った動作を発動する、有名なマルウェアの一種です。「正規のプログラムを装う」という特質上、他のマルウェアに比べ感染しても気づきづらいという特徴を持ちます。

例えば、攻撃者が「有益なアプリケーション」を装い、トロイの木馬を含むソフトを一般公開します。不用心なユーザーがアプリをダウンロードすると、バックドア型のトロイの木馬に感染し、気づかないうちにシステムへバックドアが仕掛けられてしまいます。

トロイの木馬の種類や特徴については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

企業の不正アクセス被害は増加傾向に

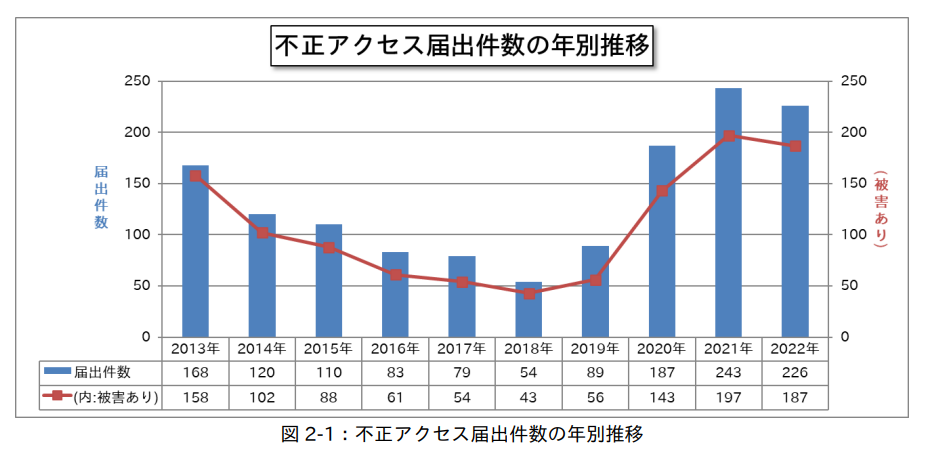

IPA(情報処理推進機構)の発表によると不正アクセスの届出件数は、2019年は89件、2020年は187件、2021年243件でした。最新の2022年のデータは、226件と前年と比較すると若干減少していますが、ここ数年の不正アクセスの件数は、全体的に増加傾向であることがわかります。

出典:IPA|コンピュータウイルス・不正アクセスの届出状況 [2022年(1月~12月)](2023年2月8日)

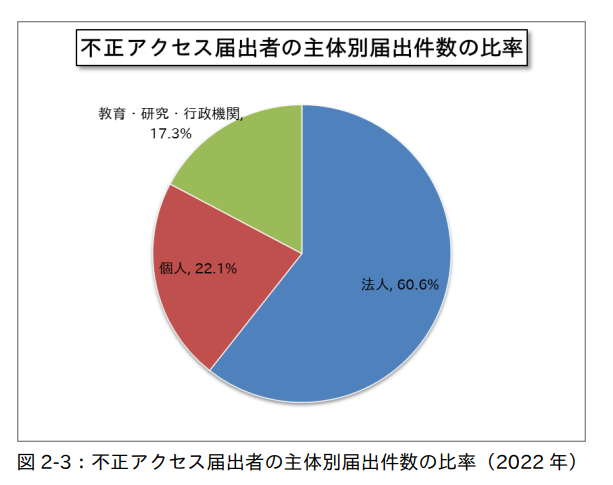

また、2022年の「不正アクセス届出者の主体別届出件数の比率」を見ると、その8割が法人もしくは教育・研究・行政などの組織であることがわかります。

出典:IPA|コンピュータウイルス・不正アクセスの届出状況 [2022年(1月~12月)](2023年2月8日)

これらの傾向からも、企業・組織が「不正アクセス」にあうリスクは、未だ拡大し続けていることがわかります。

またバックドアは、そんな不正アクセス被害をさらに助長する厄介な手口であるため、企業・組織は「根本的にバックドアを設置させない」ためのセキュリティ体制を、計画敵に整えていく必要があるでしょう。

バックドアが仕込まれる手口

バックドアが仕込まれる手口は主に以下の4つです。

- メールの添付ファイルを開かせて設置する

- Webサイトの閲覧時に設置する

- OSやアプリケーションの脆弱性を利用して設置する

- 開発時に設置する

ここからは、バックドアが仕込まれる手口について解説します。

メールの添付ファイルを開かせて設置する

1つ目のよくある手口は、メールの添付ファイルにマルウェアを仕込み、感染させてバックドアを設置する方法です。

関係者を装ってターゲットに送られる「標的型攻撃メール」や、大手企業や公共機関になりすます「フィッシングメール」の手口がよく見られます。

メール経由のマルウェア感染を防ぐためには、送信元や本文を閲覧し、不審な添付ファイル・URLはクリックしない心がけが重要です。

Webサイトの閲覧時に設置する

2つ目のよくある手口は、危険なWebサイトを閲覧することでマルウェアに感染し、バックドアが設置されるパターンです。

攻撃者はWebサイトに「トロイの木馬」などのマルウェアを含むプログラムを設置し、訪問者にダウンロードさせることで、マルウェアに感染させます。あるいはURLのクリックなどで、マルウェアを自動でダウンロードさせるケースもあります。

(Webサイトを閲覧した際、自動的にマルウェアなどのソフトウェアをダウンロードさせる攻撃手法を「ドライブ・バイ・ダウンロード」といいます)

OSやアプリケーションの脆弱性を利用して設置する

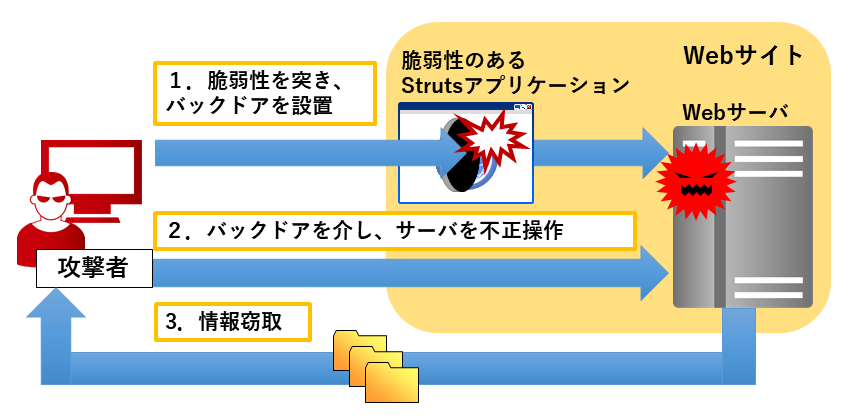

サーバーシステムやサーバー上で動作するアプリケーションの脆弱性を突いて攻撃者が侵入し、バックドアを設置するという場合もあります。

攻撃者は一度バックドアを設置することで、その後もサーバーを不正操作し、継続的に情報の窃取や出入ができてしまいます。

出典:JPCERT/CC|Web サイトへのサイバー攻撃に備えて

開発時に設置する

開発時に設置したバックドアが放置され、製品に最初からバックドアが組み込まれている可能性もあります。

例えばプログラムの開発・メンテナンスの際には、バックドアを一時的に設置し、テストを行うことがあります。このバックドアを削除し忘れてリリースすると、バックドアが設置されたままの状態になってしまいます。

開発側がリリース段階で十分なチェックを行うことで、回避する必要があります。

バックドア設置による代表的な被害

バックドアが設置されることで発生する「代表的な被害」は以下の5つです。

- 情報漏洩

- 操作記録の窃取

- 通信の傍受

- データ・システムの改ざん

- 他のサイバー攻撃の踏み台に利用

ここでは、バックドア設置による被害について説明します。

情報漏洩

バックドアが設置されると、企業の持つ個人情報や事業計画など機密事項が漏洩する恐れがあります。バックドアを設置することで、攻撃者は遠隔操作により自由にコンピューター内を探索したり、時間をかけてシステムの深層部へ侵入したりが可能なためです。

機密情報の漏洩は取引先や顧客からの信頼失墜や、損害賠償など金銭的な損害を被る可能性があります。

操作記録の窃取

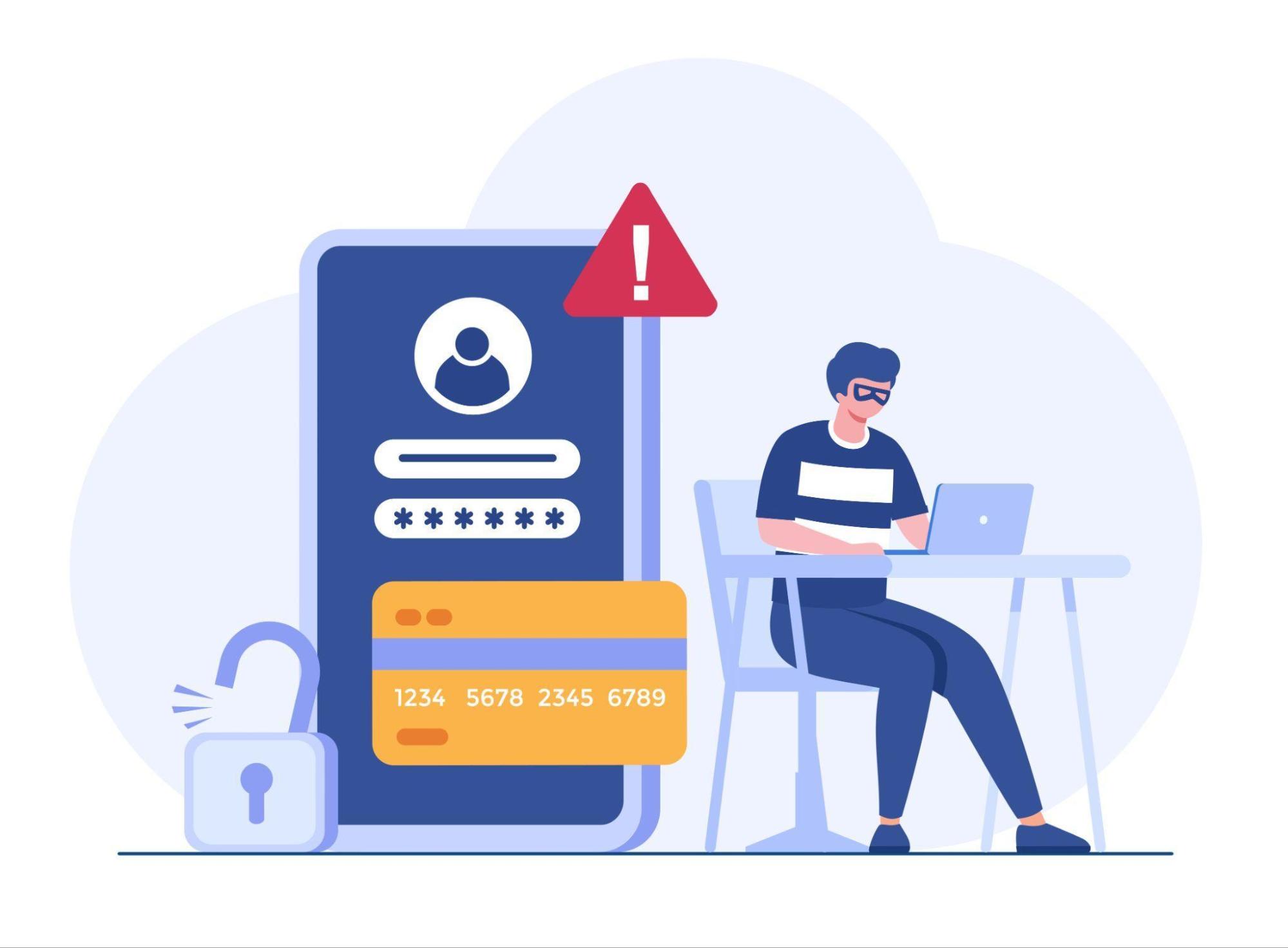

バックドアから不正侵入され、「キーロガー」というマウスやキーボードの操作記録をするツールを仕掛けられる場合もあります。

キーロガーが悪用されれば「操作記録」を分析され、IDやパスワードなどの情報が攻撃者にばれてしまいます。攻撃者は不正入手した情報を利用し、アカウントの不正利用や乗っ取りを行います。

通信の傍受

メールやチャット、Web会議などのやり取りが、不正に取得される場合もあります。通信が傍受されれば、会議などで会話した企業機密や個人情報が攻撃者に聞かれ、不正利用やばらまきといった被害を招く危険性があるでしょう。

盗んだ情報を、アカウントのなりすましや詐欺に悪用するケースも考えられます。

データ・システムの改ざん

バックドアからの侵入により、システムやWebサイトが不正に改ざんされる恐れもあります。

改ざんによってシステム停止やデータ消去が行われれば、企業の業務が停止してしまう可能性もあるでしょう。またWebサイトが改ざんされれば、「閲覧したユーザーが不正サイトへ誘導される仕様」など、さらなる攻撃へ悪用されるリスクもあります。

他のサイバー攻撃の踏み台に利用される

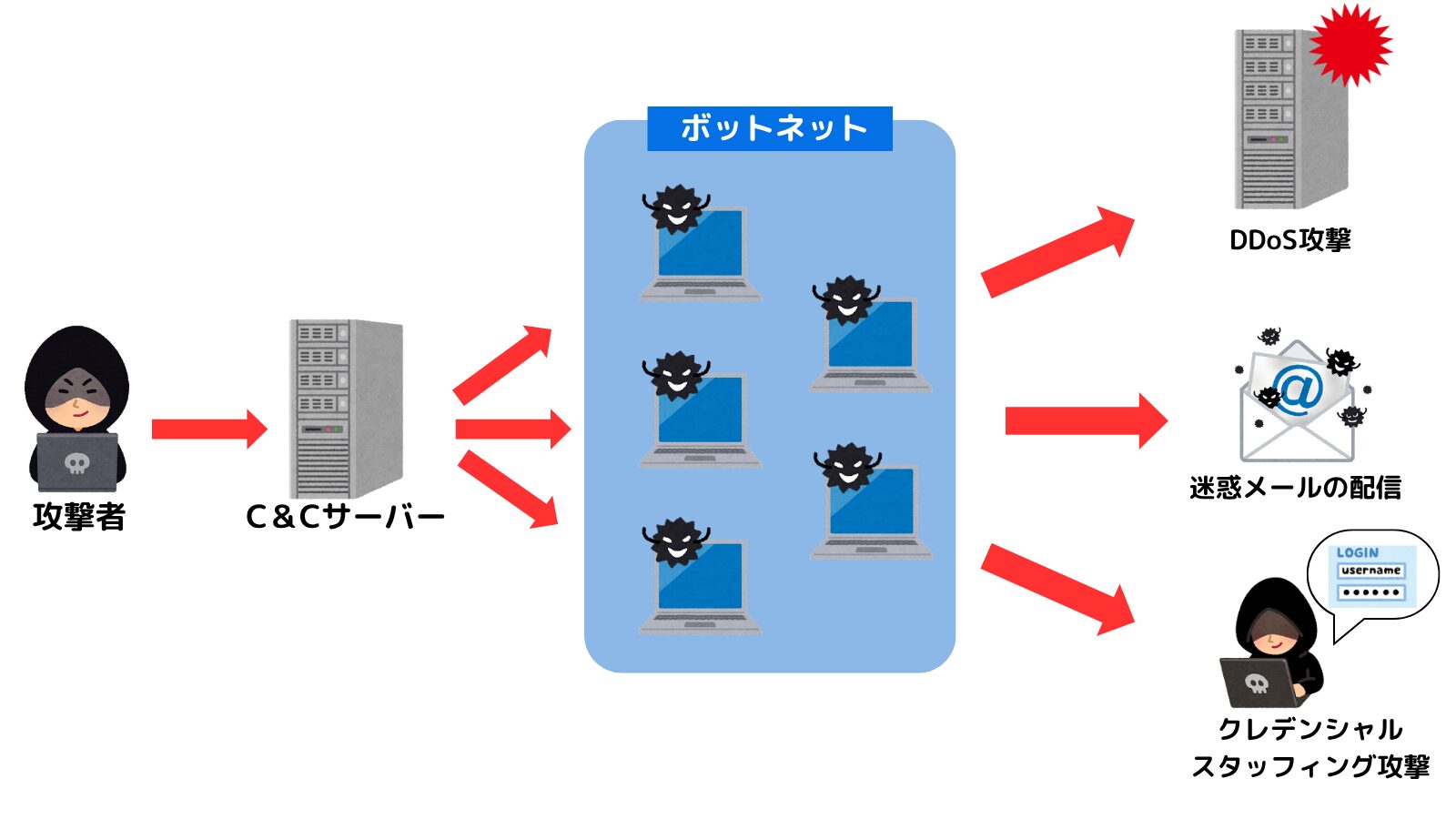

バックドアはしばしば「その他のサイバー攻撃を行う踏み台」として、攻撃者に悪用されます。

例えば、バックドアからボットという悪質なプログラムが侵入してしまうと、デバイスを遠隔操作され、「DDoS攻撃」や「悪質な攻撃メールの送信」などに利用されるリスクがあります。

| DDoS攻撃 | 複数のデバイスから攻撃対象のサーバーやサイトに対し、意図的に大量のパケットを送信することでシステムダウンさせる攻撃 |

|---|---|

| 標的型攻撃 | 特定の攻撃対象に、知り合いを装って「マルウェアを添付したメール」を送りつけて、デバイスを感染させる攻撃 |

このようにバックドアの設置は、組織の重要な情報資産を守る上ではもちろん、他のサイバー攻撃への加担を防ぐという観点からも対策が必要な脅威なのです。

バックドアによる被害事例

ここでは、バックドアによる被害事例を3つご紹介します。

被害事例1:バックドアによるPCの遠隔操作事件(2012年)

PCの遠隔操作により、殺害予告や爆破予告などの犯罪予告の書き込みが行われた有名な事件です。

主な犯行手口は、以下の2パターンでした。

- 掲示板サイトのリンクをクリックすると、自動的に犯罪予告を送信する

- バックドア型トロイの木馬を利用して、Webサイト上で有益ツールと偽りインストールさせ、遠隔操作ウイルスを忍び込ませる

犯人はネット上での動きを察知されないよう暗号化ソフトも併用していたことから、警察が犯人の足取りを追えず、4人もの誤認逮捕が発生する大規模な被害となりました。

被害事例2:著名なOSにバックドアが仕込まれたばらまき事件(2016年)

世界的に利用されるオープンソースのOSに、バックドアを仕込み、ユーザーにダウンロードさせた事件。

攻撃者は公式のWebサイトの脆弱性につけこんでハッキングし、正規のOSでなく、悪意あるダウンロードファイルをユーザーに提供しました。

バックドアが仕込まれたファイルの提供は丸1日行われ、対象サイトは一時的に閉鎖に追い込まれる事態に。また個人情報が含まれる同サイトのフォーラムが不正入手され、一部がダークウェブで販売されるなど、さまざまな被害に発展する事態となりました。

被害事例3:ECサイトのバックドア設置、1万件の個人情報流出事件(2016年)

ECサイトにおけるシステムの設定不備(脆弱性)を標的に、バックドアを設置され、不正アクセスを招いた事件です。

システムは、不要なPUTメソッド※1が無効化されておらず、気づいた攻撃者がPUTメソッドを使ってバックドアのPHPプログラムを設置。同サイトで注文を行った1万946人の氏名や住所、メールアドレス、電話番号といった個人データが、漏洩する事態となりました。

※1 PUTメソッド…WebブラウザからWebサーバーに対して送られるリクエストの一つで、記事を編集し更新する際など、リソースの更新時に送られる

また、同ECサイトを運営する「43社53サイト、合計314人分」の管理画面にアクセスするためのログイン情報が、第三者に閲覧された可能性もあるとのことです。

このように国内をはじめ世界的にも、バックドアを悪用したサイバー攻撃の事例は後を絶ちません。後述する「バックドアへの対策」をもとに、企業・組織はセキュリティの強化を図ることが重要です。

バックドアが設置されていないか確認する方法

バックドアが設置された場合、ネットワークのトラフィックが異常に増加したり、バッテリーの消耗が早くなったりすることがあります。

もし、そのような兆候が見られた場合には、バックドアが設置されていないか確認してみましょう。

PCでの確認方法

PCで確認する場合は、コマンドツールを使用して「実行プロセス」「ファイル」「ネットワーク情報」などを確認します。

| 実行プロセス | 見覚えのないプロセス、不審なプロセスがないか確認する | Windowsで実行プロセスを確認するコマンド tasklist Macで実行プロセスを確認するコマンド |

|---|---|---|

| ファイル | サーバー上に不審なファイルがないか確認する | Windowsでファイルを調べるためのコマンド dir Macでファイルを調べるためのコマンド |

| ネットワーク情報 | 自身が使用しているルーターやパソコンのIPアドレス以外のIPアドレスがないか確認する | Windowsでネットワーク情報を調べるコマンド ipconfig Macネットワーク情報を調べるコマンド |

スマホでの確認方法

スマホで確認する場合は、「アプリ」「データの使用量」を確認します。

| アプリ | インストールした覚えがないアプリがないか確認する | iOSの場合 アプリライブラリを確認 もしくは 設定→アプリで確認 Androidの場合 |

|---|---|---|

| データ使用量 | 異常にデータ使用量が増えていないか確認する | 契約している通信事業者が提供するアプリやサイトで確認 |

バックドアを設置されないための対策

バックドアを設置されないためには、日常からの「予防策」が欠かせません。

深刻な被害を防ぐためにも以下の5つの対策を実施しましょう。

- 怪しいサイトやメールは開かない

- OS・アプリケーションは常に最新の状態にしておく

- 従業員のセキュリティ意識を高める

- ネットワーク監視のセキュリティを活用する

- エンドポイントセキュリティを導入する

ここからは、バックドアを設置されないための対策を説明します。

怪しいサイトやメールは開かない

1つ目の予防策は基本的ですが「マルウェア感染が疑われる、不審なメールの添付ファイルやWebサイトは閲覧しない」ことです。

そういった多くの攻撃メールは「身に覚えのない送信元である」「本文に違和感がある」「宛名が書かれていない」など、何かしらの違和感があるケースが少なくありません。添付ファイルが含まれるメールは慎重に取り扱い、怪しいものは速やかに削除するよう従業員に指導しましょう。

メールに書かれた不正なURLをクリックしないのは勿論、Webサイトの閲覧時は「信頼性のあるサイト」のみを利用する、フィルタリングをかけるといった対策がおすすめです。

OS・アプリケーションは常に最新の状態にしておく

2つ目の対策は「OSやアプリケーションを常に最新の状態へアップデートすること」です。

先述の通りソフトウェアやOSの脆弱性を突かれて、バックドアを設置されるケースがあります。OSおよびソフトウェアを最新のバージョンにアップデートすることで、脆弱性を改善する修正パッチが適用され、安全性を保つことが可能です。

従業員のセキュリティ意識を高める

3つ目の対策は従業員のセキュリティ意識を高め、リテラシーを教育することです。社内でのセキュリティ教育やトレーニングを実施し、社員に適切な対応や被害リスクの理解を促しましょう。

従業員のリテラシーが高まることで、以下のリスクを軽減することができます。

- 怪しいメールの添付ファイルを開き、マルウェアに感染してしまう

- 不審なソフトウェアを無断でダウンロードし、バックドアを仕掛けられる

ネットワーク検知・監視のセキュリティを活用する

4つ目の対策として「IDS/IPS」「NDR」といった、ネットワーク監視を行えるセキュリティソリューションの活用がおすすめです。

バックドアを利用することで生じる「不審な外部との通信」を検知するためには、ネットワーク全体を監視する「ネットワーク監視のセキュリティ」が有効なためです。

| IDS/IPS | 主にOS・ミドルウェア層にて、不正アクセスを検知する。IPSは検知に加え、侵入を遮断する機能をもつ |

|---|---|

| NDR | ネットワーク全体で、OS・サーバー・クラウドなどあらゆるIT環境を一元監視できる |

またネットワーク監視セキュリティのうち「NDR」や「IPS」は不正アクセスの防御も行うため、バックドアの通信を拒否し、情報漏洩などの被害を防ぐことが可能です。

エンドポイントのセキュリティ製品を導入する

マルウェアによるバックドアの設置が多いという背景から、マルウェア検知に有効な、エンドポイントセキュリティの導入も検討しましょう。

PCやモバイルデバイスなど「エンドポイント」をマルウェアから守るソリューションとしては、以下が挙げられます。

- 事前防御の「アンチウイルス」

- 事後検知の「EDR」

高精度なアンチウイルスを導入することで、不正なプログラムがダウンロードされた際も「マルウェア」と判別し、侵入を未然に防ぐことが可能です。また、万一マルウェアが侵入してしまった後も「EDR」を導入しておくことで、侵入後のマルウェアを見つけ出し駆除・隔離といった対処を行えるようになります。

バックドア対策に強いエンドポイントセキュリティ「LANSCOPE サイバープロテクション」

弊社ではAIによる自動学習で未知のマルウェアを検知する、業界最高峰のアンチウイルスを提供しています。

従来パターンマッチング型では検知できなかった「新種・未知のマルウェア」も対策できるため、バックドア型マルウェアや不正アクセスであっても、高い精度で防御・対策することが可能です。

▼2種類のアンチウイルスソリューション

- アンチウイルス✕EDR✕監視サービスをセットで利用できる「Aurora Managed Endpoint Defense」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

1.アンチウイルス✕EDR✕監視サービスをセットで利用できる「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

例えば、「アンチウイルスとEDRを両方使いたい」「できるだけ安価に両機能を導入したい」「EDRの運用に不安がある」などのニーズをお持ちの企業の方には、エンドポイントセキュリティを支援する「Auroraシリーズ」の導入が最適です。

「Auroraシリーズ」では、以下の3つのサービスをお客様の予算や要望に応じて提供します。

- 最新のアンチウイルス「Aurora Protect」

- EDR「Aurora Focus」

- EDRを活用した監視サービス「Aurora Managed Endpoint Defense」

高精度なアンチウイルスとEDRの併用が可能となり、セキュリティの専門家が24時間365日体制で監視を行うことで、マルウェアから確実にエンドポイントを守ります。

アンチウイルスのみ、またはアンチウイルス+EDRのみの導入など、柔軟な対応も可能です。詳細は以下のページをご覧ください。

2.各種ファイル・デバイスに対策できるNGAV「Deep Instinct(ディープインスティンクト)」

以下のニーズをお持ちの企業・組織の方は、AIのディープラーニング技術を活用し、未知のマルウェアを高い精度でブロックする、次世代型アンチウイルス「Deep Instinct」がおすすめです。

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

ファイル形式を問わず対処できる「Deep Instinct」であれば、多様な形式のマルウェアを形式に関係なく検知可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

バックドアを仕掛ける不正アクセスを見逃さない、NDR「Darktrace(ダークトレース)」

バックドアの設置を行う主な方法として「システム内部への不正アクセス」をあげましたが、こういった不正侵入をいち早く検知・対策するのに有効なのが、ネットワーク全体のセキュリティ監視を行う「Darktrace(ダークトレース)」です。

NDR製品「Darktrace」では、各企業個別のネットワーク環境に応じて、AI自動で機械学習を行い、最新の脅威への理解・対策を進めます。

ネットワーク全体を俯瞰的に可視化できるため、バックドアを用いた「不正な外部との通信」もいち早く検知が可能。管理者は素早く不正アクセスに気づき、被害が広がる前に対処を行えます。

どのソリューションが適しているかは、企業のニーズや環境・規模によっても異なります。製品に関する質問は、ぜひお気軽にお問い合わせください。

まとめ

バックドアの手口や被害例、対策について紹介してきました。

本記事のまとめ

- バックドアとは「システムへ不正侵入するための抜け道」で、近年被害は増加傾向

- バックドアの主な手口は、「メールの添付ファイルを開かせて設置」「Webサイトの閲覧時に設置」「OSやアプリケーションの脆弱性を利用して設置」「開発時に設置」である

- バックドアが設置されると、情報の抜き取りやデータ・システムの改ざんなどの被害にあう

- バックドアが設置された場合は「アンチウイルス製品」「ベンダーによる駆除ツール」で駆除ができる

- バックドアの対策も忘れずに実施する必要がある

バックアップの被害は、近年増加傾向です。特に法人への攻撃が増加しています。バックドアの被害にあわないためにも事前対策をしっかりしましょう。

現在の「自社のセキュリティ対策が十分か」を確認する際は、以下のサイバー攻撃対策チェックシートをぜひご活用ください。

おすすめ記事