Written by WizLANSCOPE編集部

【完全保存版】ランサムウェア被害を防ぐ!感染前後に行いたい32のアクションリスト

本資料では、ランサムウェアへの「感染を防ぐための予防策」から「感染後の初動対応」までをチェックリスト形式でまとめています。実践的な内容にしているため、緊急時対応の見直しにもぜひご活用ください。

目 次

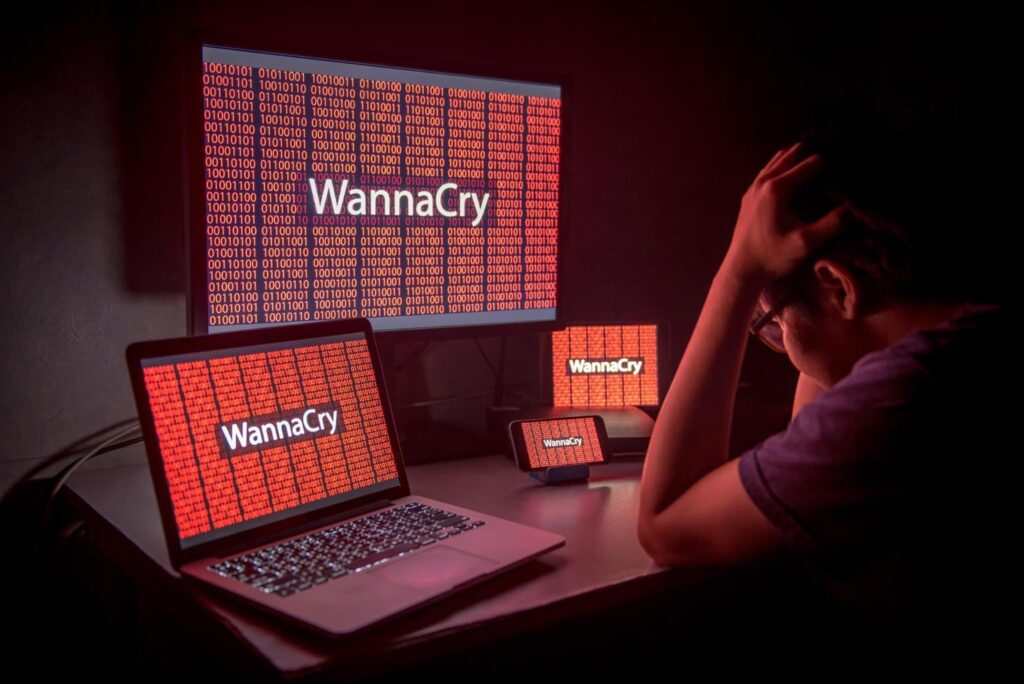

ランサムウェアとは、重要なデータを暗号化したり、パソコンをロックしたりして使用不能にし、解除の条件として身代金を要求するマルウェア(悪意のあるソフトウェアやコードの総称)です。

近年増加しているランサムウェアの事例に、標的型攻撃や二重恐喝型の手法があります。2023年以降は製造業や医療機関を標的とする被害が増加し、機密情報の流出が相次いでいます。また、リモートワークの普及に伴い、VPNやリモートデスクトップ(RDP)の脆弱性を狙ったランサムウェア攻撃も拡大しています。

ランサムウェアに感染した場合、高額な身代金の支払いによる金銭的な被害が発生するだけでなく、情報漏洩や大規模なシステム障害による業務の停止に見舞われるケースもあります。

こうしたリスクを避けるためにも、以下のような対策を講じることが重要です。

1. アンチウイルスソフトの導入

2. OS・アプリケーションの定期的なアップデート

3. ネットワーク監視の製品の導入

4. 不審なメール、Webサイト、ファイルへのアクセス回避

5. EDRの導入

また、もしもランサムウェアに感染してしまった場合は、感染拡大を防ぐためにも、速やかにネットワークからデバイスを隔離しましょう。その上で、担当者への報告や初期対応といった対処を行ってください。

本記事では「ランサムウェア攻撃の被害事例」を業種別に10個紹介するとともに、感染が発覚した際の対処法、予防策などもあわせて解説します。

事例から知りたい方は、「業種別にみる、国内のランサムウェア被害事例」よりお読みください。

▼この記事でわかること

- ランサムウェアとは重要なデータを暗号化することで使用不能にし、解除を条件に身代金を要求するサイバー攻撃

- 暗号化に加え、盗んだデータのばらまきを条件に身代金を要求する「二重恐喝」が主流に

- IPAの公表する「情報セキュリティ10大脅威 組織編」では、ランサムウェア被害が3年連続で1位

- 業種・組織規模を問わず被害が発生している

- 感染した場合は速やかにネットワークから端末を隔離し、上長や担当者へ相談した後、マルウェアの駆除や感染経路や原因、被害範囲などを調査する

- 対策としてアンチウイルスやEDR・ネットワーク監視システム等の導入、OSやソフトウェアの更新や不審なメール・ファイルへの注意などがある

ランサムウェアの手口とは?(確認)

ランサムウェアとは、マルウェア(悪意のあるソフトウェアやコードの総称)の一種です。

「ランサム(Ransom=身代金)」と「ソフトウェア(Software)」を組み合わせた造語で、ユーザーの所持するデータを暗号化し、元に戻すことを条件に身代金を要求するという手口が一般的です。

従来は不特定多数に向けて攻撃をしかけファイルを暗号化し、復旧を引き換えに身代金を要求する「ばらまき型」の手口が一般的でした。

また近年は、特定の企業・組織をターゲットとする「二重恐喝型」のランサムウェアが主流となっており、攻撃者はデータの暗号化に加え、盗んだ情報を公開する代わりに、さらなる身代金の支払いを要求します。

ランサムウェアに感染すると、以下のような被害が発生するリスクがあります。

- 高額な「身代金」の支払い

- 端末がロックされ、操作できなくなる

- 重要なファイルやデータが暗号化され、使用できなくなる

- システムダウンし営業活動が継続できなくなる

- 個人情報・機密情報の漏洩

ランサムウェア被害は右肩上がりで増加

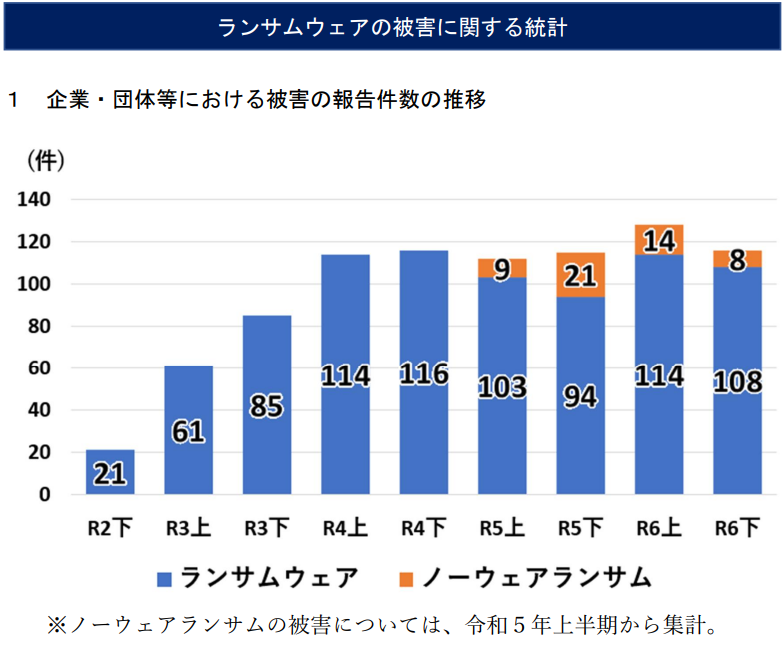

警察庁が7年3月に公表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」によれば、令和6年におけるランサムウェアの被害報告件数は222件(ノーウェアランサムは除く)であり、令和4年以降、高い水準で推移しています。

▼ランサムウェア被害報告件数の推移

出典:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

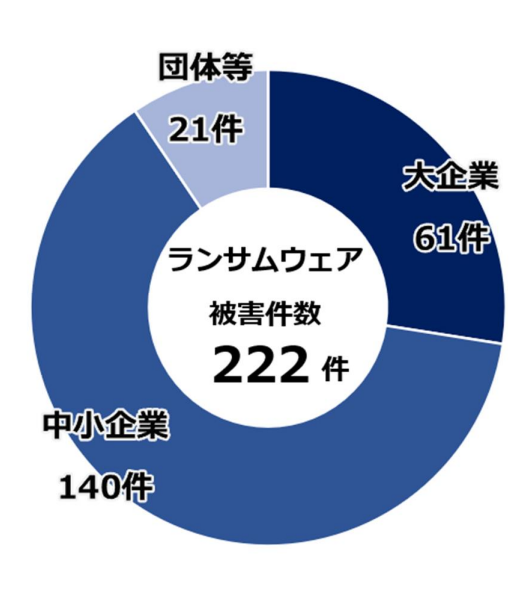

また「大企業が被害に遭いやすい」イメージのあるランサムウェア攻撃ですが、被害を受けた企業・団体の内訳をみると、中小企業が140件と半数以上を占める結果となりました。

企業規模を問わず、ランサムウェア攻撃のターゲットとなりうることがわかります。

▼ランサムウェア攻撃を受けた企業の規模別報告件数

出典:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

情報セキュリティ10大脅威でも「ランサムウェア被害」が5年連続1位に

毎年IPA(情報処理推進機構)が発表している「情報セキュリティ10大脅威」の組織向けの脅威においても、ランサムウェア攻撃による被害が5年連続で1位に選ばれています。

これらの結果からも、ランサムウェアが企業にとって昨今どれほど深刻な脅威であり、規模・業種を問わず、あらゆる組織が主体性をもってランサムウェア対策に取り組むことの重要性がうかがえるでしょう。

以降では医療、製造業、サービス業など業界別に、ランサムウェア攻撃の被害事例についてご紹介します。

業種別にみる、国内のランサムウェア被害事例8選

- 社内でランサムウェア攻撃への注意喚起を促していきたい

- 改めてランサムウェアの脅威について理解を深めたい

そういった方に読んでいただきたい、実際に日本国内に発生した「ランサムウェア攻撃の事例」8つをご紹介します。

1.大手総合印刷企業の海外グループ会社がランサムウェア攻撃を受け、顧客情報の一部が流出した可能性

| 業界・業種 | 製造業 |

|---|---|

| 時期 | 2025年4月 |

| 被害の概要 | 大手総合印刷企業の海外グループ会社が保有していた顧客情報の一部が流出した可能性あり |

2025年4月、大手総合印刷企業の海外グループ会社がランサムウェア攻撃を受け、一部サーバーが暗号化される事件が発生しました。

これにより、海外グループ会社が保有していた顧客情報の一部が流出した可能性があることがわかっています。

なお、海外グループ会社のネットワークは、日本を含めたグループ各社とは接続されていないことから、ネットワークおよび受託業務に影響はないとしています。

2.スーパーマーケットを展開する企業がランサムウェア攻撃を受け、全店舗臨時休業

| 業界・業種 | 卸売・小売業 |

|---|---|

| 時期 | 2025年3月 |

| 被害の概要 | 基幹サーバーがランサムウェアに感染したため、全店舗を臨時休業 |

2025年3月、大分県で複数のスーパーマーケットを展開する企業がランサムウェア攻撃を受け、全店舗臨時休業する事態となりました。

当該企業によると、30日午後1時頃にシステム障害が発生したため、外部の専門家に調査を依頼。その結果、基幹サーバーがランサムウェアに感染していたことがわかりました。

なお顧客情報は別のサーバーに保管していたことから、情報の流出は確認されていないとしています。

店舗の営業は再開したものの、システムの完全復旧には時間がかかる見通しです。

3.宇都宮にある病院がランサムウェア攻撃を受け、最大30万人分の個人情報が漏洩した可能性

| 業界・業種 | 医療 |

|---|---|

| 時期 | 2025年2月 |

| 被害の概要 | 最大30万人分の個人情報が漏洩した可能性あり |

2025年2月、宇都宮にある病院がランサムウェア攻撃を受け、最大30万人分の個人情報が漏洩した可能性があると発表しました。

漏洩した可能性があるのは、

- 患者の個人情報(氏名、生年月日、性別、住所、電話番号、メールアドレス、診療に関する情報、健康診断に関する情報)

- 病院の関係者(医師・看護師・従業員)に関する個人情報(氏名、生年月日、性別、住所、電話番号など)

サーバーをインターネットや院内ネットワークから遮断したため、院内システムが使用できない状態が続いており、当面の間は診察および健診業務を制限するとしています。

4.ポリマー製品製造・販売を手掛ける企業がランサムウェア攻撃を受け、システム障害および情報の持ち出しが発生

| 業界・業種 | 製造業 |

|---|---|

| 時期 | 2025年1月 |

| 被害の概要 | 従業員の個人情報や、顧客に関する情報が含まれたファイルの一部が外部に持ち出された |

2025年1月、ポリマー製品製造・販売を手掛ける企業がランサムウェア攻撃を受け、一部のファイルが外部に持ち出される事件が発生しました。

事件の経緯としては、1月22日に当該企業のサーバー内データが暗号化され、システム障害が発生。

攻撃者は、社内ネットワーク、およびクラウド上のファイル管理ツールに不正アクセスし、同社の従業員の個人情報や、顧客に関する情報が含まれたファイルの一部を外部に持ち出しました。

外部の専門調査会社によるログ情報の調査・分析の結果、ネットワーク機器を経由して攻撃を受けたことがわかっています。

当該企業は再発防止策として、エンドポイント対策を強化するほか、情報セキュリティ規程の刷新、全従業員を対象としたセキュリティリテラシー向上の教育を実施するとしています。

5.テーマパーク運営をしているグループ会社がランサムウェア被害を受け、個人情報および機密情報の一部が外部へ漏洩した可能性

| 業界・業種 | サービス業 |

|---|---|

| 時期 | 2025年1月 |

| 被害の概要 | 顧客の個人情報や従業員のマイナンバーを含む契約情報など、最大約200万件が漏洩 |

2025年1月、テーマパーク運営をしているグループ会社がランサムウェア被害を受け、個人情報および機密情報の一部が外部へ漏洩した可能性があることがわかりました。

当該企業では1月21日に不正アクセスによる障害が発生し、テーマパークの来場予約などの一部のサービスが利用不能に。

そこで外部の専門機関に調査を依頼したところ、ランサムウェアによる不正アクセスが発覚しました。

これにより漏洩したのは、テーマパークの年間パスポートを購入したことがある顧客の個人情報(氏名・生年月日・住所など)や従業員のマイナンバーを含む契約情報など、最大約200万件とされています。

6.情報処理サービス会社がランサムウェアに感染し、156万件の個人情報が漏洩

| 業界・業種 | 情報処理業、製造業 |

|---|---|

| 時期 | 2024年7月 |

| 被害の概要 | 156万件の個人情報が漏洩 |

2024年7月、情報処理サービス会社がランサムウェアに感染し、156万件の個人情報が漏洩したと公表しました。

攻撃者は、VPN経由で当該企業の社内ネットワークに侵入し、ランサムウェアを実行。

その結果、情報処理センターおよび全国営業拠点のデバイスやサーバーが暗号化されました。

また、攻撃者グループのリークサイトで、攻撃者が窃取した情報を公開するためのダウンロード用のURLが掲載されていたこともわかっています。

今回、被害規模が大きくなった要因として、当該企業が契約に反して業務後にデータを削除していなかったことが指摘されています。

7.サービスのシステムサーバーがランサムウェア攻撃を受け、画像データや氏名など延べ7万4,238件が漏洩した可能性

| 業界・業種 | 製造業 |

|---|---|

| 時期 | 2024年5月 |

| 被害の概要 | 7万4,238件の画像データや氏名が漏洩した可能性あり |

2024年5月、卒業アルバムの企画・制作などを手掛ける企業が提供するサービスのシステムサーバーが、ランサムウェア攻撃を受けたことがわかりました。

これにより、画像データや氏名など延べ7万4,238件が漏洩した可能性があるとしています。

本事件の原因は、外部機器の設定不備でした。

サーバーの保守管理を行うシステム会社から委託された修理業者が外部機器を交換した際、外部機器の設定に不備が残ったまま作業を終えてしまい、脆弱性が発生。

これによりランサムウェアへの感染と不正アクセスが行われました。

当該企業は再発防止策として、サーバーの保守管理を行うシステム会社に対し、サーバーのメンテナンス計画および実績を毎月記録して報告すること、サーバーの常時監視を実施することなどを指示しています。

8.県立の精神科医療センターのシステムがランサムウェアに感染し、最大4万人分の患者情報などが流出

| 業界・業種 | 医療 |

|---|---|

| 時期 | 2024年5月 |

| 被害の概要 | システムの共有フォルダに保存されていた最大4万人分の患者情報、議事録などが流出 |

2024年5月、県立の精神科医療センターのシステムがランサムウェアに感染し、システムの共有フォルダに保存されていたデータが流出する事件がありました。

最大4万人分の患者情報(氏名、住所、生年月日、病名など)のほか、議事録なども流出。

さらに、これらの情報がダークウェブに掲載されていたことも明らかになっています。

※ダークウェブ…通常の方法ではアクセスできないWebサイトの総称で、窃取した個人情報やマルウェア作成ツールなど、違法なものが取引されている

今回ランサムウェアに感染した原因は、VPN機器の更新を怠ったことです。

2023年に、自治体病院の全国組織からVPNの脆弱性に関する通知がきており、医療センターのVPN機器がこれに該当。

しかし、脆弱性を修正することなく長期間放置してしまい、結果としてランサムウェアに感染してしまいました。

【完全保存版】ランサムウェア被害を防ぐ!感染前後に行いたい32のアクションリスト

本資料では、ランサムウェアへの「感染を防ぐための予防策」から「感染後の初動対応」までをチェックリスト形式でまとめています。実践的な内容にしているため、緊急時対応の見直しにもぜひご活用ください。

海外で起きたランサムウェアの事例2選

ここでは海外における、ランサムウェアの被害事例を2つ紹介します。

1.アメリカのソフトウェア開発企業がランサムウェア攻撃を受け、600万人以上の個人情報が流出

| 業界・業種 | 情報通信業 |

|---|---|

| 時期 | 2024年7月 |

| 被害の概要 | 600万人以上の個人情報が流出 |

2024年7月、複数の保険会社に対してサービスを提供しているアメリカのソフトウェア開発企業がランサムウェア攻撃を受け、600万人以上の個人情報が流出したことが明らかになりました。

流出した情報は、社会保障番号、生年月日、メールアドレス、運転免許証番号、支払いカード情報など、延べ607万8,263人分。

攻撃を実行したのは、ロシアを拠点とするランサムウェア攻撃グループの「LockBit」だとされています。

LockBitはIMS に対して犯行声明を発表しており、さらに50GBのデータを盗み出したとも主張しています。

2.医療法人大手のグループ会社がランサムウェア攻撃を受け、1億人以上の個人情報や医療データが漏洩

| 業界・業種 | 医療 |

|---|---|

| 時期 | 2024年2月 |

| 被害の概要 | 1億人以上の個人情報や医療データが漏洩 |

2024年2月、医療法人大手のグループ会社がランサムウェア攻撃を受け、1億人以上の個人情報や医療データが漏洩しました。

攻撃者は盗んだ認証情報を使用し、多要素認証が無効されたシステムに侵入。

データを盗み、ネットワーク内のシステムを暗号化しました。

当該企業は、暗号化されたデータとシステムへのアクセスを回復するために身代金約2,200万ドルを攻撃者に支払いました。

ランサムウェアの種類

新たなランサムウェアが次々に生み出されていることから、その種類は年々増加しています。

以下は代表的なランサムウェアの種類を表にまとめたものです。

| 名称 | 特徴 |

|---|---|

| CryptoWall | 2013年頃に登場した暗号化型ランサムウェア。 データが暗号化されると修復が困難。 バックアップを検索して暗号化するという厄介な特徴を持っている。 |

| TeslaCrypt | 2015年頃に登場した暗号化型ランサムウェア。 感染すると、端末に保存されているファイルの拡張子を「vvv」に変更してしまい、開けなくなる。後にランサムウェアの開発者によって暗号化解除キーが公開されたので、被害リスクは少ない。 |

| Oni | 2016年頃に登場した暗号化型ランサムウェア。 脅迫文や暗号化された文書に日本語が使用されていることから、日本企業を標的にしている可能性が高い。ログ記録を消去して攻撃の痕跡を消し、大量のファイルを暗号化するという特徴を持っている。 |

| Locky | 2016年頃に登場した暗号化型ランサムウェア。 日本での被害が多いランサムウェアで、主な感染経路はメールの添付ファイル。 |

| Bad Rabbit | 2017年頃に登場した暗号化型ランサムウェア。 主な感染経路は不正なWebサイトの閲覧。 サイトの閲覧者にドライブバイダウンロード攻撃(Webサイトを閲覧した際に、勝手にマルウェアをインストールさせる攻撃手法)を仕掛ける。 |

| WannaCry | 2017年に大規模な被害をもたらした暗号化型のランサムウェア。 ワームの機能(自動的に感染を広げていく機能)とランサムウェアの機能を併せ持っている。 |

| Ryuk | 2018年頃に登場した暗号化型ランサムウェア。 最大の特徴は、感染するとリモートから暗号化が可能になる点。 身代金の支払いに応じやすい機関(医療機関や金融機関など)をターゲットにしており、高額な身代金を要求する。 |

| Maze | 2019年頃に登場した暗号化型ランサムウェア。 データを暗号化する前に情報を窃取し、身代金の支払いを拒否するとデータを漏洩させるという二重恐喝を行う。 |

| SNAKE | 2019年頃に登場した暗号化型ランサムウェア。 特定の企業や組織を狙った標的型攻撃で使用される。 |

| LockBit | 2019年頃に登場した暗号化型ランサムウェア。 データを暗号化する速度が他のランサムウェアよりも速いという特徴がある。 |

| Conti | 2020年頃に登場した暗号化型ランサムウェア。 ソフトウェアやサービスをターゲットにした標的型ランサムウェアでもあり、高度な暗号化と攻撃手法が特徴。 |

特に代表的なランサムウェアについては、以下の記事でも取り上げています。

ランサムウェアに感染した場合の対処法

もしランサムウェアに感染してしまった場合は、以下のような手順で対処しましょう。

- 速やかにネットワークから端末を隔離する

- 上長やセキュリティ担当者へ報告する

- アンチウイルスソフトを利用してスキャンし、ランサムウェアを駆除する

- 感染経路や原因、被害範囲などを調査する

ランサムウェアに感染した際、最初に行うことは「ネットワークからの隔離」です。ネットワークに接続したままだと、同一ネットワーク内の他端末に感染が拡大する危険があるためです。

並行して、上長や自社の情報システム部門に感染したことを報告し、対応判断を仰ぐようにしましょう。

また初期対応が完了したら、ランサムウェアの感染範囲・原因の調査などを進める必要があります。自社で対応できれば問題ありませんが、難しい場合は専門の業者へ「フォレンジック調査」や「復旧対応」を依頼するのがおすすめです。

LANSCOPE サイバープロテクションでも、インシデントの原因特定や封じ込め、影響範囲の調査などをプロが代理で行う「インシデント対応パッケージ」を提供しています。感染後被害を最小限に抑え、いち早く復旧を進めたい企業様におすすめです。

【完全保存版】ランサムウェア被害を防ぐ!感染前後に行いたい32のアクションリスト

本資料では、ランサムウェアへの「感染を防ぐための予防策」から「感染後の初動対応」までをチェックリスト形式でまとめています。実践的な内容にしているため、緊急時対応の見直しにもぜひご活用ください。

ランサムウェア感染に有効な5つの対策

ランサムウェアの被害を完全に防止するには、エンドポイントをはじめネットワーク・クラウド・メールシステム等、各種レイヤーに適切なセキュリティ対策を導入することが欠かせません。

中でもランサムウェア攻撃の起点となる「エンドポイント」を保護する、アンチウイルスやEDR製品の導入は、基本的な対策として必要不可欠です。

以下では組織が実施したい、基礎的なランサムウェア予防策を5つご紹介します。

- アンチウイルスソフトを導入する

- OSやアプリケーションは常に最新の状態へアップデートする

- ネットワーク監視の製品を導入する

- 不審なメール、Webサイト、ファイルに注意する

- EDRを導入する

1. アンチウイルスソフトを導入する

ランサムウェア対策として、アンチウイルスソフトの導入は欠かせません。

アンチウイルスを導入することで、PCやサーバーに対するランサムウェアの侵入をブロックすることが可能です。から防ぐアンチウイルスを利用すれば、ランサムウェアが端末に侵入するのを未然に防ぐことができます。

アンチウイルスがマルウェアを検知する方法・精度は製品によって異なるため、未知や亜種のマルウェア攻撃を少ない誤検知で捉えられる、高精度な製品を選定することが理想です。近年ではAIやクラウドを活用した新たなアンチウイルス「NGAV」「NGEPP」なども登場しています。

またLANSCOPE サイバープロテクションの提供するアンチウイルスは、AIを駆使することで、少ない工数で未知のマルウェア・最新のランサムウェアも検知が可能です。

2. OSやアプリケーションは常に最新の状態へアップデートする

OSやアプリケーションに残る脆弱性(セキュリティ上の欠陥)は、しばしばランサムウェア攻撃のつけいる隙となります。

アップデートを行うことでパッチが適用され、脆弱性を無くすことが可能です。小まめに最新のバージョンへアップデートを行うようにしましょう。

3. ネットワーク監視の製品を導入する

ランサムウェアの感染経路のうち、今最も主流なのが「VPN機器の脆弱性」を狙った犯行です。

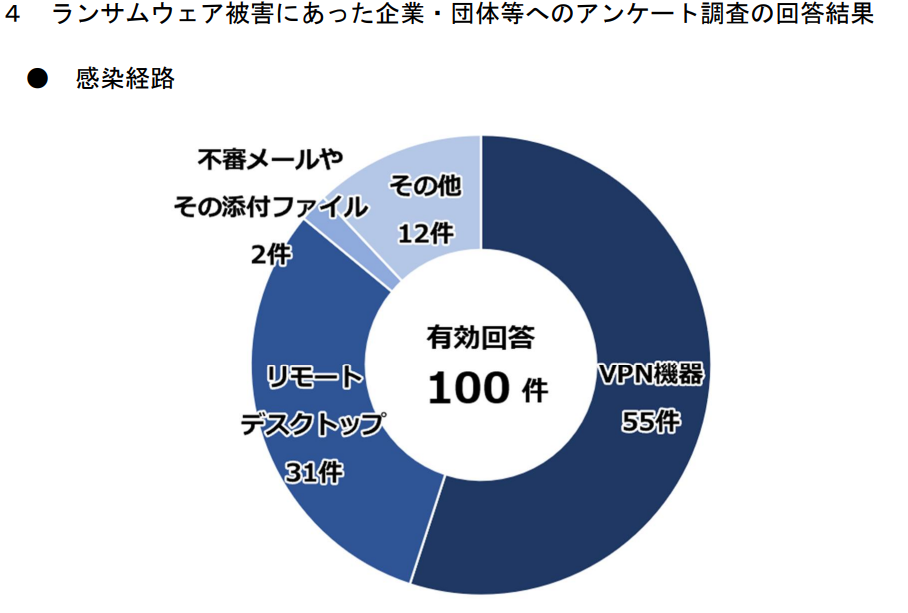

警察庁が発表した「令和6年におけるサイバー空間をめぐる脅威の情勢等について」では、企業・組織のランサムウェア感染経路として「VPN機器からの侵入」が半数以上を占めることが報告されています。

出典:警察庁|令和6年におけるサイバー空間をめぐる脅威の情勢等について(令和7年3月13日)

VPNやリモートデスクトップ経由のランサムウェア攻撃は、ネットワーク全体のトラフィックを常時監視することで、早期に異常に気付くことが可能です。前述したアンチウイルスに加え、ネットワーク監視を行うセキュリティ製品を導入することで、さらなる効果を期待できるでしょう。

エムオーテックスでは、10,000社以上の導入実績をもつネットワーク監視ソリューション、NDR「Darktrace(ダークトレース)」を提供しています。

「Darktrace」では、各企業個別のネットワーク環境やシステム利用状況に応じて、AIが機械学習を行い、最新の脅威への理解・対策を自動で進めます。メール以外の侵入経路であっても、ランサムウェア攻撃を速やかに検知することが可能です。

4. 不審なメール、Webサイト、ファイルに注意する

以前に比べ減少したものの、今なおランサムウェアの感染経路として、メールや添付ファイルは少なくありません。

宛先や本文に不審な内容がある場合、安易にクリックせず速やかに社内のセキュリティ担当者へ相談することが望ましいでしょう。

仮にメールの送信元が信頼できる相手であっても、なりすましの可能性があるため、添付ファイルはクリックしないよう心がけましょう。

5. EDRを導入する

EDRとは、エンドポイントにおける不正なマルウェア攻撃・侵入を早期に検知し、サイバー攻撃の被害を最小限にとどめるためのセキュリティソリューションです。

万一、アンチウイルスをすり抜け、ランサムウェアがエンドポイント(PCやスマートフォンなど)に侵入してしまった場合も、侵入後の脅威を検知・隔離・駆除できるといった機能を備えています。

近年の高度化したマルウェアを完全に防御するには、アンチウイルスソフトとEDRを併用することで、エンドポイントのセキュリティをより強固なものにすることが有効です。

LANSCOPE サイバープロテクションでは、アンチウイルスとセットで導入できるEDR「CylanceOPTICS」を提供しています。

ランサムウェア対策ならLANSCOPE サイバープロテクションにお任せ

「LANSCOPE サイバープロテクション」では、ランサムウェアをはじめとした凶悪なマルウェアを速やかに検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス ✕ EDR ✕ 監視サービスをセットで利用できる「Aurora Managed Endpoint Defense」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

1.アンチウイルス✕EDR✕監視サービスをセットで利用可能な「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

たとえば、「アンチウイルスとEDRを両方使いたい」「できるだけ安価に両機能を導入したい」「EDRの運用に不安がある」などのニーズをお持ちの企業の方には、エンドポイントセキュリティを支援する「Auroraシリーズ」の導入が最適です。

「Auroraシリーズ」では、以下の3つのサービスをお客様の予算や要望に応じて提供します。

- 最新のアンチウイルス「AuroraPROTECT」

- EDR「Aurora Focus」

- EDRを活用した監視サービス「Aurora Managed Endpoint Defense」

高精度なアンチウイルスとEDRの併用が可能となり、セキュリティの専門家が24時間365日体制で監視をおこなうことで、マルウェアから確実にエンドポイントを守ります。

アンチウイルスのみ、またはアンチウイルス+EDRのみの導入など、柔軟な対応も可能です。詳細は以下のページをご覧ください。

2. 各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

以下のニーズをお持ちの企業・組織の方は、AIのディープラーニング技術を活用し、未知のマルウェアを高い精度でブロックする、次世代型アンチウイルス「Deep Instinct」がおすすめです。

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

ファイル形式を問わず対処できる「Deep Instinct」であれば、多様な形式のマルウェアを形式に関係なく検知可能です。

また、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

万が一、マルウェアに感染した場合は?迅速な復旧を実現する「インシデント対応パッケージ」

「マルウェアに感染したかもしれない」 「サイトに不正ログインされた痕跡がある」 など、サイバー攻撃を受けた事後に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業をおこなうのが難しい」「マルウェアの感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事では「ランサムウェアの被害事例」をテーマに、有名な事例の紹介やランサムウェア対策について解説しました。

▼本記事のまとめ

- ランサムウェアとは重要なデータを暗号化することで使用不能にし、解除を条件に身代金を要求するサイバー攻撃

- 暗号化に加え、盗んだデータのばらまきを条件に身代金を要求する「二重恐喝」が主流に

- IPAの公表する「情報セキュリティ10大脅威 組織編」では、ランサムウェア被害が3年連続で1位

- 業種・組織規模を問わず被害が発生している

- 感染した場合は速やかにネットワークから端末を隔離し、上長や担当者へ相談した後、マルウェアの駆除や感染経路、原因、被害範囲などを調査する

- 対策としてアンチウイルスやEDR・ネットワーク監視システム等の導入、OSやソフトウェアの更新や不審なメール・ファイルへの注意などがある

ランサムウェアは2010年代以降急速に増加・進化を続け、現在も猛威をふるい続けています。

企業・組織は大切な情報資産を守るため、ランサムウェアに関する最新の情報収集と十分な対策、予防を心がけていきましょう。

【完全保存版】ランサムウェア被害を防ぐ!感染前後に行いたい32のアクションリスト

本資料では、ランサムウェアへの「感染を防ぐための予防策」から「感染後の初動対応」までをチェックリスト形式でまとめています。実践的な内容にしているため、緊急時対応の見直しにもぜひご活用ください。

おすすめ記事