Written by 夏野ゆきか

目 次

スミッシングとは、SMSを悪用したフィッシング詐欺の一種です。

偽サイトに遷移するURLをSMSで送り、遷移先の偽サイトでクレジットカードやログイン情報などの個人情報を搾取し、不正利用することを目的としています。

本記事では、近年増加傾向にある「スミッシング」について、フィッシング詐欺との違いや仕組み、対策方法などを解説します。

▼本記事でわかること

- スミッシングの仕組み

- スミッシングとフィッシングの違い

- スミッシングの攻撃例

- スミッシングの対策方法

スミッシングは、個人だけでなく、個人が所属する組織にも被害をもたらすサイバー攻撃です。

セキュリティの強化を目指す企業の方は、ぜひ本記事を参考として、社内セキュリティの強化を図ってください。

スミッシングとは

「スミッシング」とは、携帯電話の電話番号宛てにメッセージを送信する「SMS」を利用したフィッシング詐欺の一種です。

「SMS」と「フィッシング」を組み合わせた言葉で、英語ではSmishingと表記します。

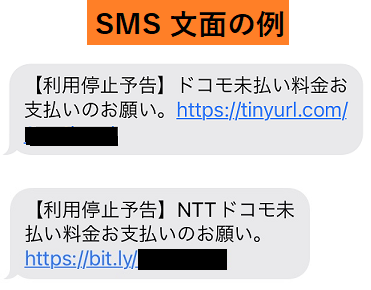

たとえば、大手銀行を装って「口座が不正利用されている可能性があるため、一時利用を停止しました」と送ったり、大手宅配業社を装って「再配達の申し込みはこちら」と送ったりすることで、SMS経由で偽サイトへのアクセスを促し、情報を窃取しようとするのがスミッシングです。

偽サイトに遷移し、情報を入力してしまうと、個人情報が盗まれたり、悪意のあるソフトウェアに感染してしまったりなどの被害が想定されます。

スマートフォンを業務で利用する機会も増えている昨今、スミッシングは、個人だけでなく、企業も無視することができないサイバー攻撃の手口といえるでしょう。

スミッシングの動向

スマートフォンを業務で使用する機会が増えている昨今、スミッシングを含むフィッシング詐欺の被害は増加傾向にあります。

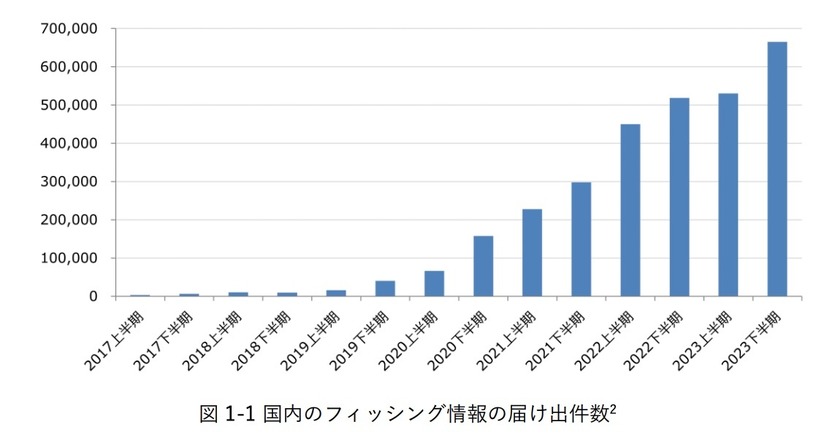

とくに、2020年頃を境として増え続けており、フィッシング対策協議会が公表した「国内のフィッシング情報の届け出件数」によると、2023年の1年間に報告されたフィッシング詐欺の件数は119万6390件で、2019年の5万5787件から20倍以上も増加しています。

また近年は、銀行や宅配業社を装うケースに加えて、マイナポイント事務局などを装うケースも見られており、フィッシング詐欺が巧妙かつ悪質になっていることが伺えます。

出典:フィッシング対策協議会「フィッシングレポート2024」

スミッシングとフィッシングの違い

「スミッシング」と「フィッシング」は、どちらも送信元を偽ってメッセージを送り、情報を搾取する詐欺ですが、その手口に違いがあります。

前述した通り「スミッシング」はSMSを利用した詐欺で、「フィッシング」は電子メールを利用した詐欺です。

送信元を偽ってメッセージを送り、偽のサイトに遷移させ、情報を窃取するという流れは同じですが、それぞれ手口が「SMS」と「電子メール」という点で異なります。

また、スミッシングの手口は近年増加傾向にありますが、その背景には、電話番号の予測のしやすさと、開封率の高さが挙げられます。

電話番号は11桁という制限があることに加えて、電波さえ届けば強制的にメッセージを送れる「プッシュ方式」という仕組みが採用されているため、メールと比較して到達率が高いです。

また、メールと比較して、メッセージに信頼度が高い傾向があり、あまり危機意識を持たずにメッセージを開封するユーザーが多いことも、SMSが用いられる要因です。

| SMS | メール | |

|---|---|---|

| 配信方式 | プッシュ方式 | プル方式 |

| 宛先の予測 | しやすい (11桁の数字) |

難しい (文字数制限なく、文字・数字・記号が用いられる) |

| 開封率・到達率 | 高い | 低い |

| セキュリティ対策 | 十分な対策方法がない | 迷惑メールの対策が可能 |

スミッシングの攻撃例

スミッシングで狙われるのは、ECサイトのログイン情報やクレジットカード情報をはじめとする、さまざまな個人情報です。

これらの個人情報が乗っ取られると、サービスの不正利用や不正購入などに悪用されることに加えて、ダークウェブで情報が売買されてしまう恐れもあります。

本記事では、スミッシングの具体的な攻撃例を5つ紹介します。

5つの攻撃例は、どれも日常で遭遇しやすいものです。

スミッシングの被害にあわないために、具体的な攻撃の内容を確認していきましょう。

なお、ダークウェブについて詳しく知りたい方は、下記の記事をご参照ください。

ECサイトを装った攻撃例

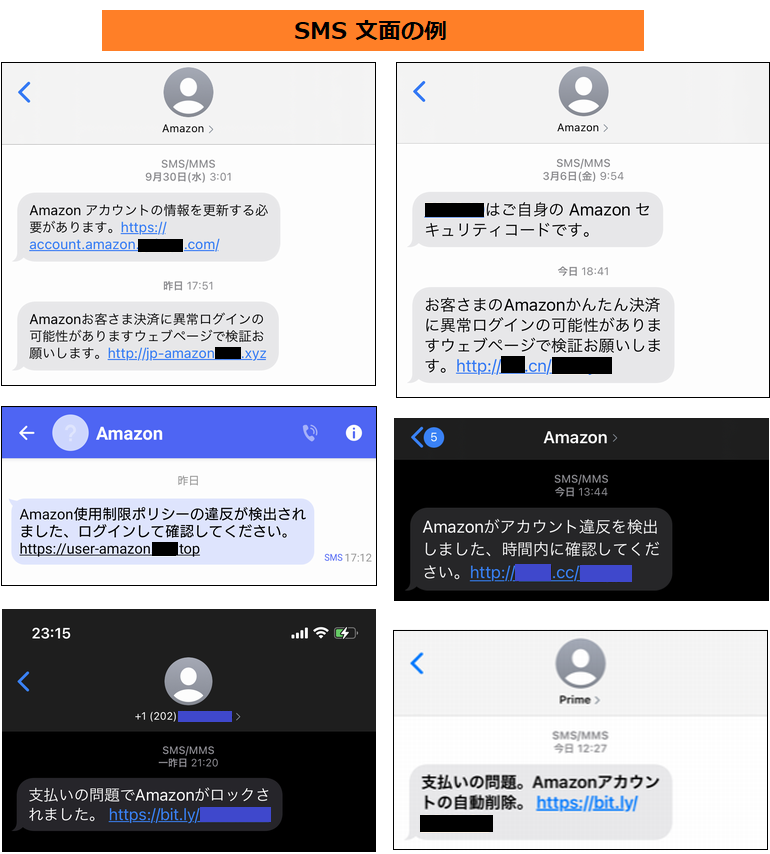

Amazonや楽天市場などの大手ECサイトになりすまして、「支払い方法に問題があります」「不正ログインがありました」など、不安を煽るSMSを送信する攻撃も多く見受けられます。

昨今、ECサイトを利用しているユーザーは非常に多いため、無差別にSMSを送信した場合でも、利用ユーザーにあたる可能性は高いことが想定されます。

名前や住所、クレジットカード情報など、多くの個人情報を登録しているサイトからメッセージが届くと、本物かどうかをよく確認せずにURLにアクセスしてしまい、個人情報を入力してしまいやすいです。

また、偽サイトの見た目は、本物に似せて作られているため、偽サイトだと気がつかずに情報を入力してしまい、不正利用されてから、スミッシングの被害にあったと気がつくというケースも少なくないでしょう。

出典: フィッシング対策協議会「Amazon をかたるフィッシング」

宅配業者を装った攻撃例

佐川急便やヤマト運輸などの宅配業者になりすましたスミッシングも増加しています。

たとえば、「お荷物のお届けにあがりましたが、不在のため持ち帰りました」など、不在通知を装ったSMSの送信が多発しています。

佐川急便やヤマト運輸、日本郵政などは、「SMSによる案内はおこなっていない」と公表しているため、宅配業者を名乗るSMSが届いた場合は速やかに削除しましょう。

出典: IPA 独立行政法人 情報処理推進機構「URLリンクへのアクセスに注意」

公的機関を装った攻撃例

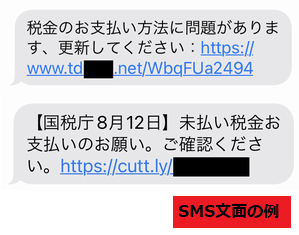

国税庁などの公的機関を装ったスミッシングも増えています。

例として、「【重要なお知らせ】必ずお読みください」や「未払い税金お支払いのお願い」といったSMSなどが挙げられます。

公的機関からのSMSなどは見慣れないため、本物か偽物かが判断できずに、URLにアクセスしてしまうケースもあります。

URLにアクセスすると、フィッシングサイトに誘導され、プリペイドカードの発行番号やクレジットカード情報などの入力を求められます。

通信業者を装った攻撃例

NTTなどの通信業者を装って、「利用料金が高額になっています」や「利用料が未払いです。確認してください」のように、不安を煽るSMSが送られるケースもあります。

自分が利用している通信キャリアから、「料金未払い」や「サービス停止」などの不安を煽る文言が届くと、疑問を抱かずにURLをクリックしてしまいやすいです。

出典:フィッシング対策協議会「NTTドコモをかたるフィッシング」

金融機関を装った攻撃例

大手金融機関やネット銀行などになりすましたSMSが届くケースもあります。

金融機関から「不正アクセスを検知しました」「個人情報再確認のお願い」 などのような文面が送られてくると、すぐに利用を止めなくてはと思い、URLにアクセスしてしまう人も多いでしょう。

URLにアクセスすると、ネット銀行のログインページを装うサイトに遷移し、個人情報や口座情報などの情報入力を求められます。

見た目が似ているサイトに遷移するケースが多いため、疑いを持たずに情報入力してしまいやすいです。

出典:フィッシング対策協議会「三菱UFJ銀行をかたるフィッシング」

個人が取り組めるスミッシング対策

スミッシングをはじめとするサイバー攻撃は年々高度化しているため、個々人がセキュリティ意識を高く持ち、対策していく必要があります。

スミッシングの被害にあわないために、下記の4点に注意しましょう。

SMSに記載されたURL をクリックすると、偽サイトへ誘導されるほか、マルウェアに感染するリスクもあります。

個人情報の入力や問い合わせが求められている場合は、SMSのURLにアクセスするのではなく、公式サイトや公式アプリに直接アクセスし、実施するようにしましょう。

また、マルウェアへの感染を防ぐためには、 OSやソフトウェアは定期的にアップデートし、脆弱性を解消する必要があります。

ほかにも、SMSに記載されているURLは正規のURLなのか、送信元の電話番号は正しいのかなども必ず確認することが大切です。

短縮URLが使われている場合や、見たことのない電話番号の場合は安易なクリックを避けましょう。

組織が取り組むべきスミッシング対策

次に、企業が取り組むべきスミッシング対策を3つ解説します。

スミッシングは、従業員一人ひとりが理解し、対策する必要がありますが、従業員の意識が低かったり、リスクをきちんと理解してなかったりする場合は、企業側が適切に対策する必要があります。

業務でスマートフォンを使う機会も増えているため、スミッシングの対策方法を改めて確認していきましょう。

セキュリティ教育の実施

昨今、スマートフォンをはじめとするモバイル端末を業務に使う機会が増えており、それにともない、顧客情報や機密情報などが漏洩するリスクも高まっています。

企業は、自社の情報資産を守るためにも、従業員がセキュリティ知識・意識を身につけられるように、研修や訓練を実施しましょう。

スミッシング詐欺をはじめとするサイバー攻撃にあわないためには、とくに以下の情報を認識させる必要があります。

前述した攻撃例を元にして、スミッシングで用いられるSMSの特徴を共有すると、イメージがつきやすいでしょう。

ログイン認証の強化

万が一、スミッシングでログイン情報を窃取された場合も、サービスやシステムに 「多要素認証」 を導入しておくことで、不正アクセスを防ぐことができます。

多要素認証とは、通常のID・パスワードの認証に加えて、 生体情報(指紋や顔)や所持情報(ワンタイムパスワードなど)を組み合わせることで、不正アクセスを防止する認証方法です。

スミッシングの被害にあわないように対策することが第一ですが、万が一ログイン情報が漏洩した場合も、簡単には突破できないように、ログイン認証は強化しておくことが好ましいです。

多要素認証について詳しく知りたい方は、下記の記事をあわせてご参照ください。

アンチウイルスソフトの導入

アンチウイルスソフトを導入することで、マルウェアへの感染を防ぐことができます。

前述した通り、SMSに記載されているURLにアクセスすると、情報を窃取されることに加えて、マルウェアに感染するリスクがあります。

スマートフォンに対応したアンチウイルスソフトを導入し、適切に対応しましょう。

マルウェアの種類や感染経路、感染した場合の被害について詳しく知りたい方は、下記の記事をあわせてご参照ください。

スミッシング被害にあった場合の対応

万が一、「スミッシング被害にあってしまった」と疑われる場合は、パニックにならずに、速やかに以下の対応を実施しましょう。

被害を最小限に抑えるためには、適切な対応を講じる必要があります。

まずは、スミッシングの被害にあったと想定されるサービスやアカウントのパスワード変更を実施しましょう。

パスワードを変えることで、攻撃者の再ログインや不正利用の再発を防止できます。

また、パスワードだけでなく、メールアドレスも登録し直し、ログインIDも変えることが好ましいです。

複数のサービスでIDやパスワードを使いまわしている場合は、同一パスワードを利用するすべてのサービスにてログイン情報の変更をおこないましょう。

また、スミッシング被害が疑われるアカウントに、身に覚えのない支払い履歴やメッセージのやり取りなど、不正利用の形跡があるかも確認する必要があります。

「不正送金」や「意図しない投稿」などが確認できた場合は、速やかにクレジットカード会社やサービスのサポート窓口へ問い合わる必要があります。

クレジットカードの停止や口座の凍結が依頼できたら、消費者センターや警察へ報告し、被害の拡大を防ぎましょう。

不正ログイン対策に「LANSCOPE プロフェッショナルサービス」

「LANSCOPE プロフェッショナルサービス」では、スミッシングをはじめとするサイバー攻撃の対策に有効なセキュリティソリューションを提供しています。

本記事では、サイバー攻撃から自社を守るために有効なセキュリティソリューションを2つ紹介します。

1.クラウドセキュリティ診断

1つ目に紹介するのが、Microsoft 365やAWS・Salesforce といったクラウドサービスの設定不備を見直し、不正アクセス被害を防ぐ「クラウドセキュリティ診断」です。

昨今、クラウドサービスへの不正アクセスが後をたちません。

乗っ取られる原因の多くは、不十分な認証設定やアクセス権限設定の不備など、「クラウドの設定」に問題があるケースが大半です。

「クラウドセキュリティ診断」では、知識豊富な診断チームが、ご利用中のクラウドサービスにおける、設定上の不備の洗い出しや正しく設定するための支援をおこないます。

たとえば、各種クラウドサービスに「多要素認証」を適用する・セッションタイムアウト時に「強制的にログアウトさせる」など、不正ログインの原因を根本から改善します。

「クラウドセキュリティ診断」について、より詳しく知りたい方は、下記のページをぜひご確認ください。

2.脆弱性診断・セキュリティ診断

2つ目に紹介するのは、お客様のサーバやネットワーク・アプリケーションに、セキュリティ面の欠陥(脆弱性)がないかをテストする「脆弱性診断・セキュリティ診断」です。

この診断は、主にソフトウェアやアプリケーションを提供する、開発者・ベンダー様におすすめのサービスです。

弊社のセキュリティ診断は、お客様が運用されているサーバやアプリケーション環境において、不正ログインに関わる「認証周り」の課題を、以下の観点から弊社のエキスパートが診断し、適切な改善策を提示します。

診断で明らかになった課題に対しては、詳細な診断レポートを発行し、現状課題と必要な対策をお伝えします。

「脆弱性診断・セキュリティ診断」について、より詳しく知りたい方は、下記のページをぜひご確認ください。

まとめ

スミッシングとは、SMSを悪用したフィッシング詐欺の一種です。

スマートフォンをはじめとするモバイル端末を業務に使うことが増えている昨今、従業員個々人が高いセキュリティ意識もつことはもちろん、企業側も適切に対策を講じる必要があります。

本記事で紹介した攻撃例や対策方法を参考に、ぜひ適切なスミッシング対策を目指してください。

▼本記事のまとめ

- スミッシングとは、SMSを利用して偽のサイトへ誘導するフィッシング詐欺の一種

- スミッシングは、クレジットカード情報やアカウント情報などの個人情報の窃取を目的としている

- スミッシングの対策には、個々人がセキュリティ意識をもつことに加えて、ログイン認証の強化やアンチウイルスソフトの導入が求められる

- スミッシングの被害にあった場合は、速やかにアカウント情報を変更し、運営会社や警察に報告する

スミッシングの被害は近年増加傾向にあり、メールに比べ詐欺かどうかを見分けるのが難しいという課題もあります。

スミッシング被害にあわないためにも、普段からスミッシング・フィッシング詐欺を念頭に置いた、SMSとの関わり方・セキュリティ対策をおこないましょう。

おすすめ記事