Written by Aimee

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

目 次

セキュリティ・バイ・デザイン(Security by Design)とは、システムやソフトウェア、製品の開発初期段階からセキュリティを考慮し、設計プロセスに組み込むという考え方です。

従来のセキュリティ対策は、システムが完成した後にセキュリティを追加する「後付け」の方式が主流でしたが、セキュリティ・バイ・デザインでは、リスク管理とセキュリティ対策をプロジェクトの初期段階から計画的に実施します。

これにより、開発のトータルコストを削減し、保守性・利便性を向上させるだけでなく、開発者側のセキュリティ意識を高めるといった付加価値も期待できます。

ただし、セキュリティ・バイ・デザインを導入するには、適切なセキュリティ人材の確保が必要となります。また、この手法は比較的新しい概念であることから、具体的な設計ルールが十分に確立されていない点もあり、「どの範囲まで実施すればセキュアと言えるのか」といった基準を検討することに、工数がかかるといった課題もあります。

この記事を通じて、セキュリティ・バイ・デザインの基本的な概念、導入方法やメリットについて理解を深めていただければ幸いです。

▼この記事を要約すると

- セキュリティ・バイ・デザイン(Security by Design)とは、システムやソフトウェアの開発プロセスにおいて、セキュリティを初期段階から組み込むアプローチ

- セキュリティ・バイ・デザインを導入することで、「トータルコストの削減」「保守性・利便性の向上」といったメリットが期待される。ただし、設計ルールが明確化されておらず、セキュリティ人材が不足している企業では導入が難しいという課題もある

- セキュリティ・バイ・デザインを導入するには、「脅威分析」「セキュリティ要件の定義」「セキュリティアーキテクチャの構築」を行う必要がある

セキュリティ・バイ・デザインとは

セキュリティ・バイ・デザイン(Security by Design)とは、システムやソフトウェアの開発プロセスにおいて、セキュリティを企画・設計段階から統合するアプローチを指します。

日本の内閣サイバーセキュリティセンター(NISC)は、この概念を「情報セキュリティを企画・設計段階から確保するための方策」と定義しており、システムやソフトウェアが開発される初期段階でセキュリティを考慮することの重要性を強調しています。

この手法は、セキュリティ対策を単に後付けで追加するのではなく、システム設計の根幹にセキュリティ要件を組み込み、全体的な安全性を確保することを目的としています。

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

セキュリティ・バイ・デザインが注目されている背景

近年、セキュリティ・バイ・デザインが注目を集めている背景には、主に以下の2つの要因があります。

- 1. IoT機器の普及

- 2. 脆弱性を突いたサイバー攻撃の多様化・高度化

1.IoT機器の普及

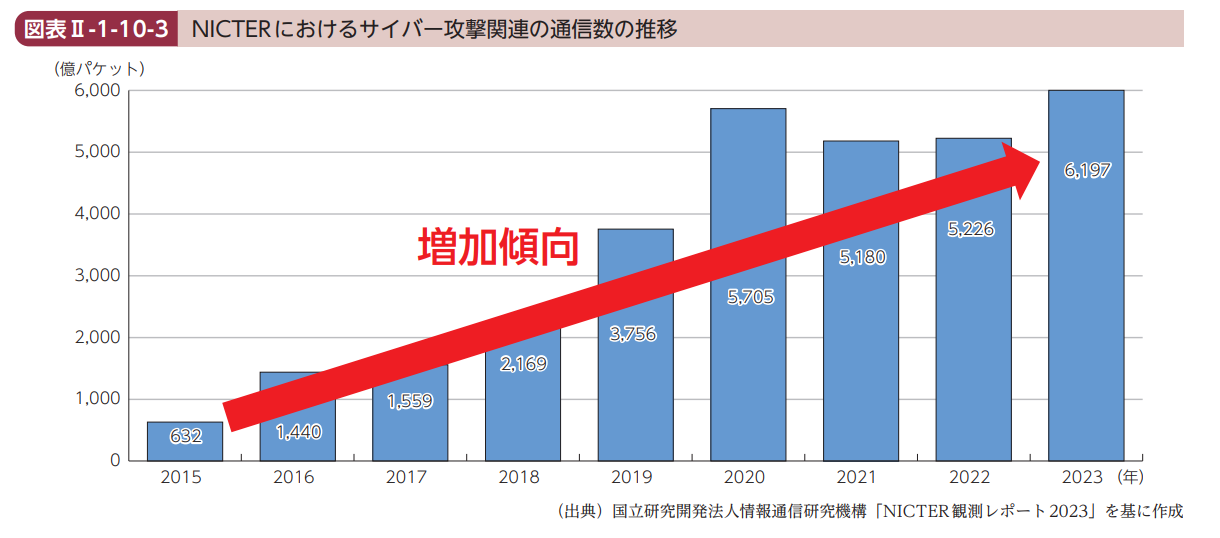

IoT(Internet of Things)機器の急速な普及に伴い、それらを標的とするサイバー攻撃が増加しています。

例えば、NICTER のサイバー攻撃に関する通信データによれば、WebカメラやWi-FiルーターなどのIoT機器を狙った攻撃は、2022年と同様に全体の約3割を占めていることが報告されています。

出典:総務省|令和6年版情報通信白書(2024年7月5日)

このような背景から、IoT機器を含むシステム全体のセキュリティ対策を開発段階で講じる必要性がますます高まっています。

2.脆弱性を突いたサイバー攻撃の多様化・高度化

近年のサイバー攻撃では、攻撃手法の多様化および高度化が顕著であり、深刻な被害をもたらしています。

脆弱性を狙う主要なサイバー攻撃に、以下のような手口があります。

・SQLインジェクション

Webサイトやアプリケーションの入力フィールドに不正なSQLコードを挿入し、データベースを不正操作する攻撃。

・クロスサイトスクリプティング

Webアプリケーションの脆弱性を利用して悪意あるスクリプトを埋め込み、なりすましや不正操作を行う攻撃。

・クロスサイトリクエストフォージェリ

Webアプリケーションの脆弱性を悪用し、ユーザーが意図しない操作を強制的に実行させる攻撃。

・ゼロデイ攻撃

アプリケーションやソフトウェアの脆弱性が発見され、開発元が修正プログラムを配布する前に、その脆弱性を突いて実行される攻撃。

このような高度化するサイバー攻撃に対応するためにも、開発段階からセキュリティ対策を組み込んだプロセスが注目されているのです。

セキュリティ・バイ・デザインを導入するメリット

セキュリティ・バイ・デザインを導入することで、以下のようなメリットが得られます。

- ・ トータルコストの削減

- ・ 人的リソースの削減

- ・ セキュリティ意識の向上

- ・ 保守性・利便性の向上

セキュリティ・バイ・デザインでは、開発の初期段階からセキュリティ対策を組み込むため、脆弱性を早期に発見・修正できます。これにより、後の工程で発生する修正コストや人的リソースを削減し、結果的にプロジェクト全体のコストを抑えることが可能です。

さらに、開発プロセス全体を通じてセキュリティ管理が行われるため、製品のライフサイクル全体にわたってセキュリティを維持することができます。このような取り組みにより、保守性や利便性を高めたシステム開発が実現します。

また、開発の初期段階からセキュリティ対策を実施することで、開発者やプロジェクト関係者がさらに高いセキュリティ意識を持てるようになる、といったメリットも期待できます。

セキュリティ・バイ・デザインのデメリット

一方で、セキュリティ・バイ・デザインには以下のような課題やデメリットも存在します。

- ・ セキュリティ人材を確保する必要がある

- ・ 設計ルールが明確化されていない

セキュリティ対策を開発初期から組み込むには、システム設計やコードレビューにおいて、セキュリティの視点を持った専門家が関与することが不可欠です。よって、セキュリティ人材が不足している企業や組織においては、導入が難しいと感じるケースが少なくないでしょう。

また、セキュリティ・バイ・デザインの歴史は比較的浅いため、業界全体での設計ルールや標準的なガイドラインが十分に整備されていない現状があります。その結果、開発チーム内で「どの程度セキュリティを組み込むべきか」が明確でない場合があり、仕様や要件の曖昧さが課題となることもあります。

セキュリティ・バイ・デザインの導入方法

セキュリティ・バイ・デザインを効果的に導入するためには、システム開発の初期段階からセキュリティを考慮し、以下のプロセスを順序立てて進めることが重要です。

脅威分析

このプロセスでは、システムが直面し得る脅威を特定し、攻撃者がどのようにシステムを侵害する可能性があるかを分析します。

脅威は大きく以下の2つに分類されます。

内部脅威…自社の従業員やステークホルダーによって引き起こされる脅威

外部脅威…外部の攻撃者によって引き起こされる脅威

内部・外部それぞれから、どのような攻撃が想定されるか、シナリオを作成します。

これにより、攻撃に対して予防策を講じるための優先順位を決め、効果的なセキュリティ対策を設計するための基盤が整います。

セキュリティ要件

脅威分析をもとにして、システムに必要なセキュリティ要件を明確にします。

この要件には、データの機密性、整合性、可用性を保護するために必要な、技術的要件やポリシーが含まれます。

具体例としては、認証機能、アクセス制御、データ暗号化、監査ログの導入などが挙げられます。またこのとき、GDPRや個人情報保護法といった、法律や規制を考慮した要件を策定することも重要です。

明確なセキュリティ要件を設定することで、開発チームは守るべき対象と必要な対策を理解し、設計に反映することが可能になります。

セキュリティアーキテクチャ

セキュリティアーキテクチャでは、システム全体の安全性を維持するための構造を設計します。以下のような項目が含まれます。

- ・ システムコンポーネント間のセキュリティを確保するためのメカニズムの定義

- ・ 多層防御(Defense in Depth)の原則に基づくリスク軽減策の設計

- ・ セキュリティ侵害が発生した場合の対応手順(インシデント対応計画)の策定

これらを包括的に設計することで、セキュリティ上の脆弱性を最小限に抑え、システム全体の安全性を確保します。

セキュリティ・バイ・デザイン、シフトレフト、プライバシー・バイ・デザインの違い

セキュリティ・バイ・デザイン、シフトレフト(Shift Left)、そしてプライバシー・バイ・デザイン(Privacy by Design)は、いずれもシステム開発や運用における重要なアプローチですが、それぞれ目的や焦点が異なります。

セキュリティ・バイ・デザインとシフトレフトの違い

セキュリティ・バイ・デザインは、システム設計段階からセキュリティを組み込み、システム全体の安全性を高めることを目的とした概念です。

一方、シフトレフトはソフトウェア開発ライフサイクルにおいて、テストや品質管理といった工程を初期段階(左側)に移行する手法を指します。

大きな違いはその位置付けです。シフトレフトは「開発工程の管理手法」であるのに対し、セキュリティ・バイ・デザインは「設計思想」や「概念」として捉えられます。

セキュリティ・バイ・デザインとプライバシー・バイ・デザインの違い

プライバシー・バイ・デザインは、個人情報の保護を最優先に考え、設計段階からプライバシー保護のための措置を組み込むアプローチです。

セキュリティ・バイ・デザインが情報セキュリティ全般を対象としているのに対し、プライバシー・バイ・デザインは個人情報の保護に特化している点が異なります。

LANSCOPE プロフェッショナルサービスの脆弱性診断

システムやWebアプリケーションのセキュリティ対策として、専門の診断士が手動でセキュリティの不備や課題を洗い出す「脆弱性診断」が欠かせません。

本記事のテーマである「セキュリティ・バイ・デザイン」が、システム開発の初期段階からセキュリティを考慮し、脆弱性が発生しにくい設計を目指すアプローチであるのに対し、脆弱性診断は、その方針に基づいて設計・実装されたシステムでセキュリティ対策が適切に機能しているかを確認し、想定外の脆弱性を特定・修正する役割を担います。

LANSCOPE プロフェッショナルサービスでは、インシデント情報や脆弱性情報を定期的に収集・解析し、診断ルールに即時反映することで、常に最新のセキュリティ基準に基づいた脆弱性診断サービスを提供しています。

事業会社、開発企業、官公庁など多様なクライアント様から支持されており、リピート率90%を誇る高品質な診断が特徴です。

経験豊富なスペシャリストによる診断

国家資格を保有するセキュリティスペシャリストが、システムやネットワークに潜む脆弱性およびセキュリティリスクを網羅的に洗い出し、効率的な脆弱性対策を支援します。

診断後のレポートでは、脅威の種類やリスクレベルに加え、具体的な対策内容も提示し、確実な脆弱性修正およびセキュリティレベル向上を支援します。

脆弱性診断サービス一覧

- ・ Webアプリケーション診断

- ・ ソースコード診断

- ・ ネットワーク診断

- ・ スマートフォンアプリケーション診断

- ・ ゲームセキュリティ診断

- ・ IoT脆弱性診断

- ・ ペネトレーションテスト

- ・ サイバーリスク健康診断

対応できるニーズ

- ・ 自社環境やサービスの脆弱性が懸念される

- ・ 診断ツールではなく、専門家による診断を希望する

上記のようなご要望をお持ちの担当者様は、ぜひLANSCOPE プロフェッショナルサービスへお問い合わせください。ご都合やご予算に応じて、最適な診断プランをご提案いたします。

まとめ

本記事では、「セキュリティ・バイ・デザイン」をテーマに、その概要、導入方法、メリットおよび課題について解説しました。

本記事のまとめ

- セキュリティ・バイ・デザイン(Security by Design)とは、システムやソフトウェアの開発プロセスにおいて、セキュリティを初期段階から組み込むアプローチ

- セキュリティ・バイ・デザインを導入することで、「トータルコストの削減」「保守性・利便性の向上」といったメリットが期待される。ただし、設計ルールが明確化されておらず、セキュリティ人材が不足している企業では導入が難しいという課題もある

- セキュリティ・バイ・デザインを導入するには、「脅威分析」「セキュリティ要件の定義」「セキュリティアーキテクチャの構築」を行う必要がある

企業がセキュリティを設計段階から確保することで、脆弱性を最小限に抑え、信頼性が高く堅牢なシステムを構築することが可能になります。セキュリティ・バイ・デザインの導入は、将来のサイバー攻撃への防御体制を強化するための、重要な第一歩と言えるでしょう。

Webアプリケーション診断で指摘される

脆弱性TOP5を解説!

Webアプリのセキュリティ対策は万全ですか?

実際に診断でよく指摘される脆弱性TOP5を

原因や対策方法も含め、分かりやすく説明します。

おすすめ記事