Written by Aimee

目 次

この記事では、DDoS(分散型サービス拒否)攻撃 への対策にフォーカスして解説します。

DDoS攻撃は、複数のデバイスから大量のトラフィックを送信し、システムのリソースを圧迫することでサービスを妨害するサイバー攻撃です。特に、ボットネットを利用した大規模攻撃では、Webサイトの停止や業務の中断、経済的損失といった深刻な被害をもたらします。

このような攻撃に対抗するためには、事前の防御策やDDoSの踏み台にならないための対策が不可欠です。

●防御策:CDNの導入、WAFやNDRなどトラフィック監視ツールの活用、適切なサーバー設定

●被害を最小限にする対策:重要度別のシステム分離、インシデント対応マニュアル策定

●加担しないための対策:オープン・リゾルバ対策、セキュリティパッチの適用、適切なフィルタリング設定

この記事では、防ぐ・被害を最小化する・加担しないという3つの観点から、近年も引き続き猛威を振るうDDoS攻撃への対策について解説します。

▼この記事を要約すると

- DDoS攻撃の特徴:ボットネットを利用し、多数のデバイスから分散攻撃を行うため、攻撃元の特定や単純なIPブロックでは対応が難しい

- 主な対策としてCDNの導入、WAFやNDRなどの活用、サーバー設定の最適化、トラフィック監視など、多層的な防御が重要

- DDoS攻撃に加担しないための対策として、オープン・リゾルバ対策、セキュリティパッチの適用も重要。また「ネットワーク診断」の実施も、自社システムが踏み台にされるリスク防止に有効

DDoS攻撃とは

DDoS(分散型サービス拒否)攻撃とは、複数のデバイスやネットワーク機器を利用して、特定のサーバーやネットワークに大量のトラフィックを送信。システムのリソースを圧迫し、正常なサービス提供を妨害するサイバー攻撃です。

攻撃者が大量のトラフィックを発生させる手法として、通常「ボットネット」が用いられます。ボットネットとは、マルウェアに感染し、攻撃者による遠隔操作が可能となった多数のデバイス群を指します。

攻撃者は無数のデバイスを不正に乗っ取ることでボットネットを形成し、一斉にターゲットのサーバーへ大量のトラフィックを送りつけ、システムリソースの圧迫により正常なサービスの提供を妨害。このボットネットの規模は100万台以上に及ぶこともあります。

過去には、Miraiボットネットにより60万台以上のデバイスを踏み台に悪用した、大規模なDDoS攻撃の事例もありました。当時、主要DNSサービスが停止に追い込まれた影響で、X(旧Twitter)やNetflixなどの大手サービスが一時的に利用不能になり、世界中を震撼させる事件となりました。

DDoS攻撃は単純なサービス妨害にとどまらず、ビジネスの停止や経済的損失、ブランドイメージの毀損などのリスクを持つ脅威であり、企業や組織の対策は必須課題と言えるでしょう。

DDoS攻撃の特徴

DDoS攻撃の特徴は、攻撃が分散型であることです。

攻撃者は複数のPCやIoT機器をマルウェアに感染させて乗っ取り、ボットネットを形成することで、大量のトラフィックをターゲットに送信します。

また、DDoS攻撃のトラフィックは一般的な通信と区別が難しい場合が多く、単に「異常なトラフィック量」が発生するという形で現れます。そのため、シグネチャベースの防御では検出が難しく、従来のファイアウォールやIPS(侵入防御システム)では十分な対策にならないケースもあります。

さらに、攻撃に使用されるデバイスの多くは、無関係な一般ユーザーのPCやIoT機器であるため、攻撃元の特定が困難です。攻撃者の身元を隠蔽する目的で、踏み台として利用されることが多いため、攻撃元IPアドレスのブロックのみでは効果が限定的です。

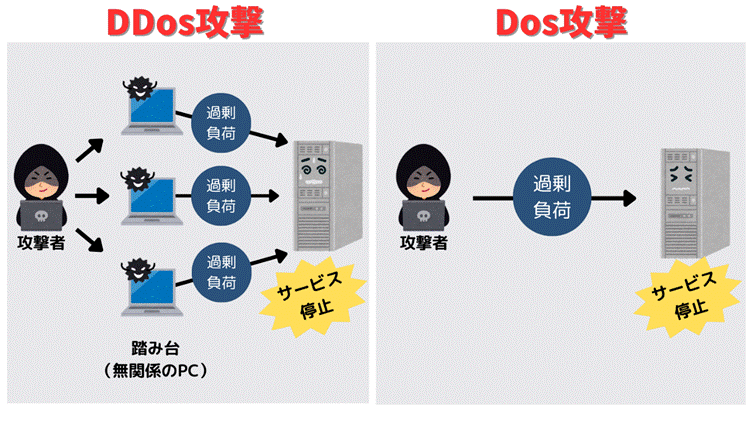

DoS攻撃との違い

DDoS攻撃とDoS攻撃の主な違いは、攻撃を行うデバイスの数にあります。

●DoS(サービス拒否)攻撃…単一のデバイスから過剰なリクエストを送信

●DDoS攻撃…複数デバイスをボットネットとして制御し、同時攻撃を仕掛ける

▼DoS攻撃とDDoS攻撃の違い

| 項目 | DoS攻撃 | DDoS攻撃 |

|---|---|---|

| 攻撃元 | 単一のデバイス | 複数のデバイス(ボットネット) |

| 規模 | 限定的 | 大規模 |

| 発信元の特定 | 比較的容易 | 困難 |

| 対策の難易度 | 低い | 高い |

DoS攻撃は、単一のデバイスから大量のリクエストを送信するため、発信元IPを特定しブロックすることで比較的容易に対策が可能です。一方で、DDoS攻撃の対策では、分散された複数のデバイスから攻撃が行われるため、IPアドレス単位の対策が難しく、より高度な防御手段が求められます。

DDoS攻撃を防ぐための事前対策

DDoS攻撃は企業や組織にとって深刻な脅威であり、事前の防御策が不可欠です。以下に、効果的な対策を紹介します。

- ・ 海外からのアクセスを制限

- ・ CDNの導入

- ・ 対策ツールの導入

- ・ サーバーの設定の見直し

海外からのアクセスを制限

DDoS攻撃は、海外のサーバーを経由して行われることがあります。

そのため、海外からのアクセスを制限してしまうというのも一つの手です。

もちろん、この方法は全世界をターゲットにするサービスや国際的なユーザーを持つ企業には適さない場合もありますが、自社の顧客層が限定的である場合には有効な手段です。

CDNの導入

CDNは、Webコンテンツを世界中のキャッシュサーバーに分散して配置し、負荷分散と高速配信を実現する技術であり、DDoS攻撃に対して次のような効果が期待されます。

●CDNが攻撃トラフィックを分散処理することで、オリジンサーバー(本来のWebサーバー)への負荷を軽減できる

●攻撃者が特定のIPアドレスを狙って攻撃しても、CDNが間に入るため、直接の影響を受けにくい

例えば、主要なCDNサービス(Cloudflare、Akamai、AWS CloudFront など)では、DDoS対策機能を提供しているものがあります。

DDoS攻撃の対策ツールの導入

DDoS攻撃を防ぐために、専用の対策ツールを導入することも良いでしょう。「DDoS攻撃の専用セキュリティツール」を提供している企業もあります。

また、万一DDoS攻撃を受けた場合に備え、HTTPフラッド攻撃などのアプリケーション層攻撃を防御する「WAF」や、ネットワーク内のトラフィックを監視し異常を検出する「NDR」などのソリューションを導入することも有効です。

| 対策ツール | 概要 |

|---|---|

| IPS(侵入防御システム) | ネットワークレベルで異常なトラフィックを検出・ブロック |

| WAF | HTTPフラッド攻撃などのアプリケーション層攻撃を防御 |

| NDR | ネットワーク内のトラフィックを監視し、異常な振る舞いをリアルタイムで検出・対応 |

| DDoS防御サービス (クラウド型) |

攻撃を検知しトラフィックをフィルタリング (例:AWS Shield、Google Cloud Armor) |

LANSCOPE プロフェッショナルサービスでは、AIがサイバー攻撃を自動検知・遮断するNDR「Darktrace」を提供。DDoS攻撃の兆候を早期に検知し、ネットワーク内での不審な挙動をリアルタイムで可視化・対応できます。

サーバーの設定の見直し

サーバーの設定を見直すことも重要です。サーバーの適切な設定により、DDoS攻撃の影響を軽減できます。特に、以下の設定を見直すことが重要です。

●接続数の制限(特定IPアドレスからの過剰なリクエストをブロック)

●セッションタイムアウトの短縮(SYNフラッド攻撃などの影響を軽減)

●リクエストレート制限(1秒あたりのリクエスト数を制限し、異常なアクセスをブロック)

●ACL(アクセスコントロールリスト)(許可されたIPアドレス以外からのアクセスを制限)接続数の制限

DDoS攻撃による被害を最小限にするための対策

DDoS攻撃による被害を最小限にするための対策として、以下の方法があります。

重要度に応じてシステムを分離

停止すると影響が大きいサービス、あまり影響のないサービスをあらかじめ分離することで、DDoS攻撃の影響を限定的にします。特に、外部アクセスの多いシステムと内部ネットワークとを切り離すことが重要です。

またシステムの分離には、仮想化技術(VMやコンテナ)を活用し、重要なサービスを独立環境で運用する、クラウドとオンプレミス環境を組み合わせて負荷を分散する、といった方法も有効です。

トラフィック監視

DDoS攻撃を早期検知し、迅速に対応するためには、リアルタイムでのトラフィック監視が不可欠です。

先述した、NDRやWAF、IDS・IPSなどの監視ツールを活用することで、異常なトラフィックを即時に検出し、早急な対策を講じられます。

取得したログをもとに、攻撃傾向の分析・対策強化を図ることも期待できます。

また、SIEM(セキュリティ情報イベント管理)システムなどを活用することで、複数のセキュリティツールからのログを統合・分析して、攻撃を可視化することも可能です。

インシデント対応マニュアルの策定

事前に対策マニュアルを策定し、DDoS攻撃が発生した場合の対応フローを明確にしておくと、有事の際も迅速に行動できます。

▼マニュアルに含む内容の例

●攻撃検知時の対応手順を文書化(アクセス制限、IPブロック、トラフィックシフトなど)

●定期的な訓練・シミュレーション(攻撃発生時の迅速な対応を実施)

●BCP(業務継続計画)の策定(重要システムの冗長化・代替手段の準備)

DDoS攻撃に加担しないための対策

DDoS攻撃の多くは、攻撃者が無関係なデバイスを乗っ取ることで実行されます。自社のシステムが踏み台にならないように、以下の対策を実施しましょう。

オープン・リゾルバ対策

オープン・リゾルバとは、インターネット上の誰でも利用できるDNSサーバーを指し、DDoS攻撃への悪用が懸念されます。オープン・リゾルバへの対策として、以下の方法が有効です。

●DNSサーバーの設定見直し:自分が運用するDNSサーバーをオープン・リゾルバとして公開しないよう設定変更することで、誰でも利用可能な状態を防ぎ、外部リクエストに対してサーバーを適切に制限

●特定のIPアドレス以外からのDNSリクエストをブロック

●正規のDNSサーバーのみ使用:信頼できるDNSサービスを使用する(Google Public DNS、Cloudflare DNSなど)

セキュリティパッチの適用

サーバーやネットワーク機器の脆弱性が放置されると、攻撃者がマルウェアを仕掛け、DDoS攻撃の踏み台として悪用される可能性があります。

OS・ミドルウェア・アプリケーションの定期的なアップデートにより、即時に脆弱性を修正する習慣づけを行いましょう。また、自動パッチ適用機能を活用することも有効です。

フィルタリング設定の見直し

攻撃者がIPアドレスを偽装してパケットを送信することを防ぐため、フィルタリングを強化しましょう。

BCP38(IPアドレス詐称防止)を適用し、不正なパケット送信を制限する、不要なサービスやポートを閉じ不正な外部アクセスを遮断するといった対策が有効です。

DDoS攻撃対策に有効なLANSCOPE プロフェッショナルサービスの「ネットワーク診断」

最後に、DDoS攻撃対策にも有効な、当社の「ネットワーク診断」について紹介させてください。

知らず知らずのうちに

・自社のサーバーやソフトウェアの脆弱性を放置している

・不要なサービス・ポートを稼働させている

こういった状況が常習化していると、DDoS攻撃の標的となるリスクも高まります。攻撃者は“運用者が把握できていない脆弱性”を突いて、攻撃を仕掛けるためです。

脆弱性を突いて攻撃を仕掛けられれば、自社のサーバーがダウンする、あるいは自身が加害者としてDDoSに加担してしまうケースも考えられます。また近年では、ランサムウェア攻撃においても、VPN機器やリモートデスクトップの脆弱性が侵入口となるケースが急増しています。実際に警察庁のサイバー特別捜査隊による分析では、感染経路の8割以上がこれらの外部接続機器に由来しています。

こうした背景を踏まえると、サーバーやソフトウェアの脆弱性を専門家が検知し、適切な処置を行う「ネットワーク診断」は、DDoS攻撃を含め、ランサムウェア対策としても極めて有効な手段だといえます。

LANSCOPE プロフェッショナルサービス「ネットワーク診断」

LANSCOPE プロフェッショナルサービスの「ネットワーク診断」は、21,000件以上のシステムを扱った豊富な経験と実績に基づき、当社のプロフェッショナルによって行われます。

企業のサーバーやネットワーク機器、OS設定に潜むリスクを弊社診断員が洗い出し、DDoS攻撃リスクを防ぐための具体的な対策を提案。国家資格である情報処理安全確保支援士の資格を所持したセキュリティ専門家が、精度の高い分析を行います。

ネットワーク診断を実施し、不正アクセスに繋がる設定ミスや脆弱性を改善することで、DDoS攻撃で自社システムが踏み台にされるリスクを防止し、攻撃に加担しない環境を整えることが可能です。また、VPNや外部接続環境の脆弱性を突いたランサムウェアなど、複合的なサイバーリスクから自社の資産を守りたい方におすすめです。

詳細は以下の製品サイトよりご覧ください。

まとめ

本記事では、DDoS攻撃の特徴や防御策について解説しました。DDoS攻撃は年々巧妙化・大規模化しており、企業や組織にとって無視できない脅威となっています。

本記事のまとめ

- DDoS攻撃の特徴:ボットネットを利用し、多数のデバイスから分散攻撃を行うため、攻撃元の特定や単純なIPブロックでは対応が難しい

- 主な対策としてCDNの導入、WAFやNDRなどの活用、サーバー設定の最適化、トラフィック監視など、多層的な防御が重要

- DDoS攻撃に加担しないための対策として、オープン・リゾルバ対策、セキュリティパッチの適用も重要。また「ネットワーク診断」の実施も、自社システムが踏み台にされるリスク防止に有効

DDoS攻撃の被害を最小限に抑えるためには、単一の対策ではなく、複数の防御策を組み合わせた総合的なアプローチが必要です。本記事の内容を参考に、自社のセキュリティ環境を見直し、DDoS攻撃に強いネットワークを構築しましょう。

おすすめ記事