Written by WizLANSCOPE編集部

目 次

フィッシング詐欺は、巧妙な手口で個人情報を窃取し、金銭被害や不正アクセスにつながる深刻なサイバー攻撃の一種です。企業を狙うケースも増加しており、従業員の教育や多要素認証の導入など、組織全体での包括的な対策が急務です。

本記事では、フィッシング詐欺の概要と主な手口を整理し、企業・組織が実施すべき効果的な対策を解説します。

この記事のポイント

- フィッシング詐欺とは、送信元やWebサイトを巧妙に偽装し、電子メールやSMS、SNSなどを通じてユーザーを誘導し、認証情報・金融情報などの機密データを詐取するサイバー攻撃

- 企業・組織を標的とするフィッシング攻撃は年々増加・高度化し、サポート詐欺やビッシングなど手口も多様化

- 企業・組織の対策として、「従業員へのセキュリティ教育」のような人的対策に加え、「多要素認証の導入」「メール・Webフィルタリングを含むセキュリティツール導入」といった技術的対策を、多層的に組み合わせることが有効

フィッシング詐欺とは

フィッシング詐欺は、正規の送信者を装ったメールやSMS、偽のWebサイトを利用して、個人情報や認証情報を不正に取得するサイバー攻撃です。

たとえば、大手金融機関を装い「不正アクセスが確認されました。以下のリンクからログインして確認してください」と誘導し、偽のログイン画面で情報を盗み取る手口が典型です。被害にあうと、IDやパスワードの窃取にとどまらず、アカウント乗っ取りやクレジットカードの不正利用、マルウェア感染など深刻な事態に発展する可能性があります。

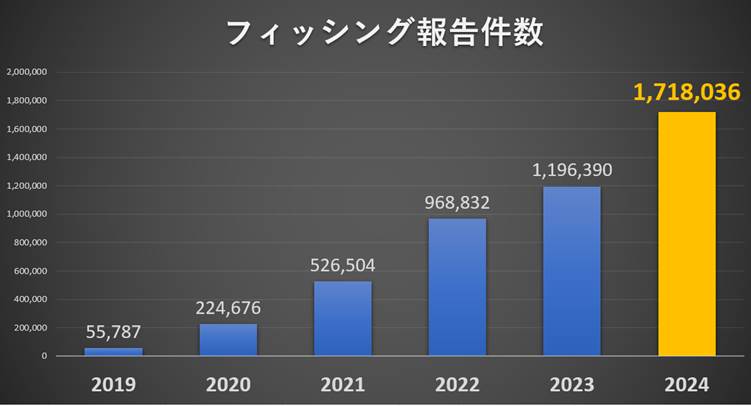

フィッシング詐欺の報告件数は年々増加しており、フィッシング対策協議会が発表する「フィッシング報告状況と対策」のデータによれば、2024年には171万8036件もの報告がありました。これは前年の119万6390件を大幅に上回り、過去最悪の件数となっています。

※フィッシング対策協議会の「フィッシング報告状況と対策」をもとにMOTEX(エムオーテックス)で作成

このような状況を踏まえ、企業としては、従業員がフィッシング詐欺に引っかからないように教育を徹底するとともに、適切なセキュリティソリューションの導入が求められます。

企業を狙ったフィッシング詐欺も増加

IPA(情報処理推進機構)の調査によれば、サポート詐欺やビッシング(音声を使った詐欺)など、企業や自治体を標的とした手口が増えています。

| サポート詐欺 | 詐欺師が「正規のサポートサービス」を装い、ユーザーに偽のサポートを提供することで、不正に金銭や個人情報を奪う詐欺手口。 |

|---|---|

| ビッシング | 電話を悪用して個人情報をだまし取る詐欺手法。 |

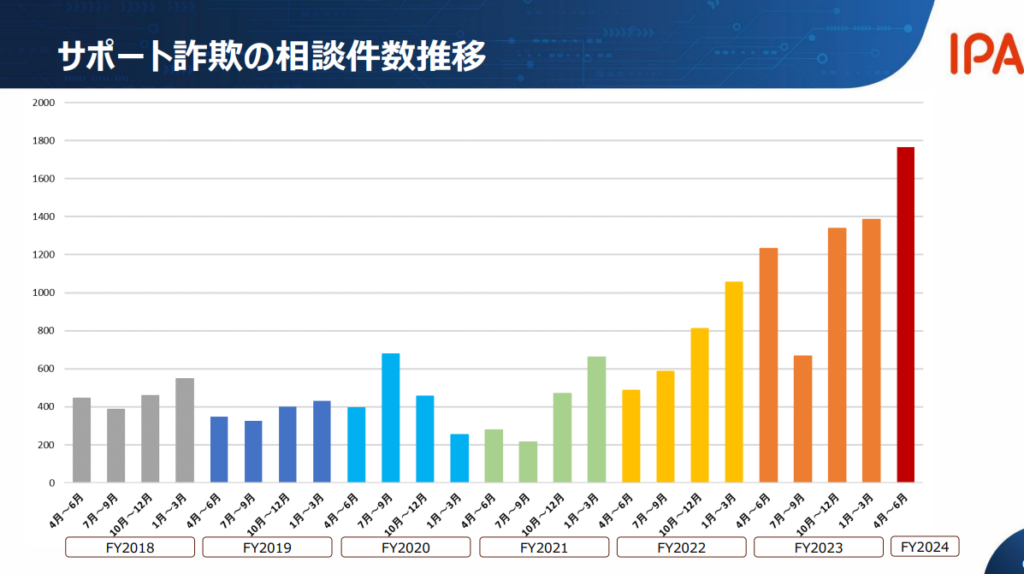

IPA(情報処理推進機構)の「サポート詐欺レポート 2024」によると、サポート詐欺の相談件数は2023年後半から急増しており、企業や自治体などでも被害が確認されています。

出典:IPA|「サポート詐欺レポート」 2024

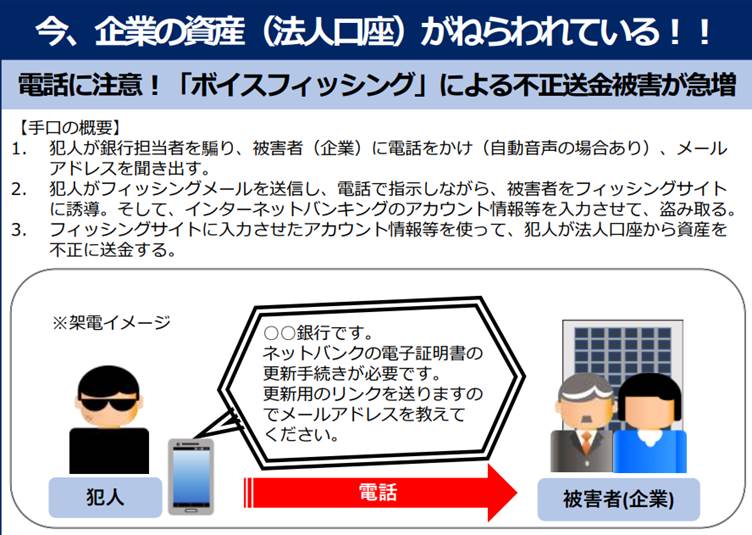

また、ビッシング(ボイスフィッシング)も企業を標的にした詐欺として増加しています。警察庁からは、ビッシングによる不正送金被害の拡大に伴い、注意喚起が行われています。

出典:警察庁|サイバー警察局便り

フィッシング詐欺の手口

フィッシング詐欺の主な手口として、以下の5つが挙げられます。

1.「メール」による偽サイト誘導

2.「SMS」を使ったスミッシング

3.「SNS」のDM機能を悪用した偽リンク送信

4.「音声通話」による情報搾取(ビッシング)

5.「SEOポイズニング(検索結果上位に偽サイトを表示)」

1.メール

銀行、クレジットカード会社、ECサイト、行政機関などを装って、偽サイトへ誘導するリンクを含んだメールを送る手口は、典型的なフィッシング詐欺の一つです。攻撃者は以下のような文言で、受信者の不安や欲求をあおります。

「お支払い情報の更新が必要です」(サブスクリプションサービスを装う)

「10,000円分の〇〇ポイントが今すぐ受け取れます」(キャッシュレス決済サービスを装う)

「お客様の口座が凍結されました」(金融機関を装う)

こうしたメール内のリンクをクリックし、偽サイトに認証情報を入力すると、情報が盗まれてしまいます。対策としては、メール内リンクではなく、公式サイトのURLを直接入力してアクセスする習慣をつけることが有効です。

2.SMS

SMS(ショートメッセージ)を使ったフィッシング詐欺=スミッシングも増加傾向にあります。特に宅配業者や通信事業者、行政機関を装ったケースが多く見られます。

「本人確認のため、以下のリンクから手続きを行ってください」(行政機関を装う)

「携帯料金の未払いがあります」(通信事業者を装う)

「不在のためお荷物を持ち帰りました」(宅配業者を装う)

SMSは電話番号と直結しているため開封率が高く、攻撃者はその特徴を悪用します。防ぐには、送信元の番号を確認し、公式サイトやアプリから直接確認することが重要です。不審なリンクは決してすぐに開かないよう注意が必要です。

3.SNS

フィッシング詐欺では、InstagramやX(旧Twitter)などのDM機能を通じて、不正なリンクを送信する手口も見られます。誘導された偽サイトで認証情報を入力してしまうと、アカウントが乗っ取られ、フォロワーに同様の詐欺メッセージが拡散される恐れがあります。

不審なDMは開かず、即座に削除することが効果的な防衛策です。

4.音声

音声を利用したフィッシング詐欺(ビッシング)では、自動音声や偽のオペレーターを用いて、次のような内容でユーザーを不安にさせ、情報を引き出そうとします。

「口座が不正利用されています」

「セキュリティに問題があります」

電話では判断を急がされがちで冷静さを欠くため、被害が生じやすい点が特徴です。知らない番号からの着信には慎重に対応することが重要です。

5.SEOポイズニング

SEOポイズニングとは、検索エンジン最適化(SEO)技術を悪用し、不正なWebサイトを上位表示させる手法です。特に、1ページ目上位に偽サイトが表示されると、多くのユーザーが疑わずにクリックしてしまいます。

攻撃者は、自作サイトを上位に表示させる場合もあれば、正規サイトを改ざんして悪用することもあります。改ざんされたサイトは外見が正規サイトと変わらないため、被害に気づきにくいという厄介な特徴があります。

対策として、 Web改ざんを検知できるツールの導入や、認証の強化が挙げられます。

企業が行うべきフィッシング詐欺対策

企業がフィッシング詐欺の被害に遭うと、情報漏洩や金銭的損失だけでなく、社会的信用の低下にもつながります。そのため、組織全体で実効性のある多層的な対策が不可欠です。

企業が実施すべき対策は、「人的対策」「技術的対策」「運用面での対策」に大別されます。

▼主な対策項目

●従業員への情報セキュリティ教育

●多要素認証(MFA)の導入

●OS・ソフトウェアのアップデート

●メールセキュリティのソフト・サービスを導入

●ログ監視とインシデント対応体制の整備

●アンチウイルス・EDRによるマルウェア対策

●脆弱性診断により攻撃後の被害拡大を抑制

従業員への情報セキュリティ教育

従業員一人ひとりがフィッシング詐欺のリスクや手口を理解しているかどうかで、組織全体のセキュリティレベルは大きく左右されます。

セキュリティ教育は一度きりではなく、定期的な実施が必要です。実際の被害事例や最新の手口を反映した模擬訓練を含めることで、実践的な判断力を養うことができます。また、新入社員や委託スタッフに対しても、入社・配属時に必ず教育を行う体制を整えておくことが望ましいでしょう。

多要素認証(MFA)の導入

パスワードだけの認証では、情報漏洩が起きた際に容易にアカウントを乗っ取られてしまいます。これを防ぐため、多要素認証の導入は今や必須の対策といえます。

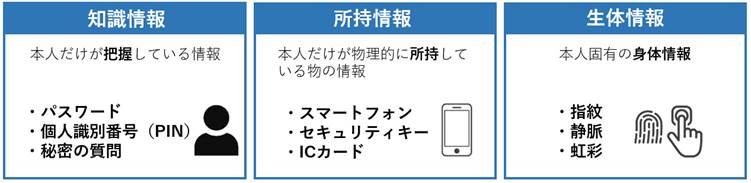

多要素認証とは、ユーザーの身元確認のため、「知識情報」「所持情報」「生体情報」の中から2つ以上の認証要素を組み合わせて認証を行うセキュリティ手法のことです。

例えば、ログイン時に「パスワード」を入力した後、自身のスマートフォンに送られてくる「ワンタイムパスワード」を追加で入力したり「顔認証」を行ったりするのが多要素認証です。

この多要素認証を導入しておけば、万が一フィッシング詐欺によって従業員のパスワードが盗まれたとしても、追加の認証要素が求められるため、不正アクセスされるリスクを低減できます。特に、社内システムやクラウドサービス、VPNへのアクセスなど、機密性の高い情報に接触するシステムには優先的に導入すべきです。

OS・ソフトウェアのアップデート

フィッシング詐欺のメールやサイトを通じて、マルウェアに感染するリスクも存在します。マルウェアは、OSやソフトウェアの脆弱性(セキュリティ上の欠陥)を突いて侵入することが多く、特に更新が滞っている環境ではそのリスクが高まります。

そのため、OSやソフトウェアは常に最新の状態に保つことが重要です。自動アップデート機能を有効にすることで、更新漏れのリスクを軽減し、従業員の作業負担も抑えることができます。また、ブラウザやメールクライアントなど、インターネット経由で外部と接続するアプリケーションは、特に優先的に更新を行う必要があります。

メールセキュリティのソフト・サービスを導入

昨今の高度なフィッシング詐欺では、人的対策だけでなく、技術的な対策の導入が必要です。

たとえば、メールセキュリティ対策として、受信メールの添付ファイルや本文中のURLを自動的にスキャンし、不審な内容を検出・無害化する機能を備えたセキュリティソフトの導入が効果的です。また、迷惑メールフィルタの強化や、フィッシングサイトへのアクセス自体をブロックするDNSフィルタリングの導入も、フィッシング詐欺を未然に防ぐうえで有効な手段です。

さらに、社外へのなりすましメールの拡散を防ぐため、送信ドメイン認証(SPF、DKIM、DMARC)の設定なども効果的です。

ログ監視とインシデント対応体制の整備

フィッシング詐欺は初動対応の遅れが被害拡大を招きます。被害を最小限に抑えるには、事前の備えとしてインシデント対応体制の整備が欠かせません。

各種ログを定期的に監視し、異常検知ができる体制を構築しましょう。特に認証ログ、メールログ、プロキシログなどは重要です。

また、CSIRT(インシデント対応チーム)や対応フローを事前に整備し、有事に迅速な判断と対応ができる状態を維持することが求められます。

アンチウイルス・EDRによるマルウェア対策

フィッシング詐欺はしばしばマルウェア感染の入口にもなります。添付ファイルやリンク経由でランサムウェアやトロイの木馬が侵入するケースも多く、エンドポイントにおけるセキュリティ対策は欠かせません。

高精度なアンチウイルスはもちろん、侵入後のマルウェア検知・対応も可能なEDRを導入することで、未知のマルウェアや標的型攻撃への対応力が高まります。

MOTEXでは、高精度なAIアンチウイルス「LANSCOPE サイバープロテクション」を提供しています。EDR、MDRサービスもあわせて検討いただけます。

脆弱性診断により攻撃後の被害拡大を抑制

フィッシング詐欺による被害は、マルウェア感染や認証情報の漏洩をきっかけに、社内システムやクラウド環境への侵入へとつながる恐れがあります。こうした被害の拡大を防ぐには、日常的な脆弱性診断を通じて、システムの入口や内部に潜むリスクを早期に把握し、対処しておくことが有効です。

脆弱性診断では、社内のサーバ、ネットワーク機器、Webアプリケーションなどを対象に、既知のセキュリティホールや設定ミス、不要なサービスの有無などを可視化します。これにより、外部からの侵入経路となりうる箇所や、内部で被害が拡大する原因となる構成を特定できます。

また、診断結果に基づき、優先度の高い箇所から修正対応を行うことで、仮にフィッシングを通じて一部の端末やアカウントが侵害されたとしても、その先の横展開や二次被害を防ぐ「境界防御の再構築」や「内部防御の強化」が可能になります。

もしもフィッシング詐欺にあったら(対処法)

フィッシング詐欺に遭った場合、迅速な対応が被害の拡大を防ぐ鍵です。詐欺の被害を最小限に抑えるためには、落ち着いて対応し、適切な手順を踏むことが求められます。

ここからは、具体的な対処法を解説します。

利用者側の対処1 パスワードの変更

誤ってフィッシングサイトに認証情報を入力してしまった場合は、直ちに該当サービスのパスワードを変更してください。放置すると不正ログインされ、クレジットカードの不正使用やアカウント乗っ取りといった二次被害に発展する恐れがあります。

また、攻撃者によってパスワードを変更され、アカウントへのアクセス自体を失うリスクもあるため、迅速な対応が不可欠です。

▼安全なパスワードのポイント

- 推測されにくい文字列(誕生日や単語のみの使用は避ける)

- 大文字・小文字・数字・記号を組み合わせたもの

- 覚えやすく強固な「パスフレーズ」の活用も有効(例:TheBlueSkyWasClear_0nMyLastBirthd@y)

利用者側の対処2 クレジットカード会社や銀行への問い合わせ

クレジットカード情報や銀行口座情報を入力してしまった場合は、速やかに該当のカード会社や金融機関に連絡し、利用停止や再発行の手続きを行ってください。

情報を入力した時点では詐欺と気づかず、後に利用明細や口座履歴で被害が判明するケースもあります。被害が確認された場合でも、早期に届け出れば補償を受けられる可能性が高まります。

運営者側の対処1 被害状況・影響範囲の確認

自社のブランドやサービスを騙るフィッシングサイトが確認された場合、以下の対応を即座に進めましょう。

- 被害報告の収集、影響範囲の把握

- 該当顧客への個別連絡またはサポート窓口の設置

- フィッシングサイトの閉鎖要請(ホスティング事業者やJPCERT/CC、警察庁サイバー犯罪対策課への通報)

対応には時間を要する場合があるため、次に紹介する「ユーザーへの注意喚起」を迅速に行う必要があります。

運営者側の対処2 公式サイト・SNSでの注意喚起

フィッシングサイトの存在が判明した場合は、速やかに公式WebサイトやSNSを通じて注意喚起を行い、さらなる被害拡大を防ぎましょう。

呼びかけの際には、「どのような手口か」「正規のアクセス方法」「実際の被害事例」なども具体的に提示することで、利用者の理解を深め、警戒心を高める効果があります。

LANSCOPE プロフェッショナルサービスについて

「LANSCOPE プロフェッショナルサービス」では、フィッシング詐欺をはじめとするサイバー攻撃に有効な、手厚いセキュリティソリューションを提供しています。

- クラウドセキュリティ診断 (直接的な対策)

- 脆弱性診断・セキュリティ診断(間接的な対策)

1.クラウドセキュリティ診断

近年、クラウド環境を狙ったフィッシング詐欺や不正アクセスが急増しており、その多くがクラウド環境の設定不備、アクセス制御の甘さなどに起因します。攻撃者は偽装メールを通じてクラウドサービスのログイン情報を窃取し、企業の内部情報に不正アクセスを行います。

「クラウドセキュリティ診断」では、Microsoft 365 や Salesforce などご利用中のクラウドサービスに対し、アカウント管理・アクセス権限・多要素認証(MFA)の導入状況、監査ログ設定などの観点から診断を行います。

▼診断できるリスク例

●不適切なアクセス権限の設定

●多要素認証(MFA)が未設定のアカウント

●不要に外部共有されているファイルやフォルダ

●セキュリティポリシーの不備(例:IP制限がない、監査ログが有効化されていない)

診断結果に基づき、セキュリティ要件に応じた設定の最適化を支援することで、仮にフィッシング詐欺によってID・パスワードが搾取されたとしても、不正アクセスや情報漏洩に至らない強固な防御体制の構築が可能になります。加えて、リモートワークや外部委託が進む現代の業務環境において、クラウドセキュリティの見直しは不可欠な要素です。

2.脆弱性診断・セキュリティ診断

フィッシング詐欺は、窃取したID・パスワードを用いて社内システムへ侵入し、さらなる情報漏洩やマルウェア感染などの被害へと発展するリスクがあります。特に、攻撃者は入手した認証情報をもとに、社内のWebアプリケーションやネットワークに残された脆弱性を探し、不正アクセスを試みます。

こうした将来的なリスクを未然に防ぐ対策として、Webアプリやサーバ、ネットワーク機器に潜むセキュリティホールを専門家が診断する「脆弱性診断」が有効です。脆弱性診断では、認証バイパスやSQLインジェクションなどのWeb脆弱性、パッチ未適用のOS・ミドルウェア、不要ポートの開放などの課題を洗い出します。

Webアプリやネットワーク環境のセキュリティを見直すことで、フィッシング被害後の“侵入・横展開・情報窃取”といった二次被害のリスクを大きく軽減できます。

12,000件以上のサービス提供実績と90%以上のリピート率を誇り、国家資格「情報処理安全確保支援士」を保有する診断員が、安心の技術力と専門性で支援します。

「診断結果」は自社サイトが抱えるリスクを「点数」で可視化することが可能。「報告書」には、経営層が自社サイトのリスクを把握するための、エグゼクティブサマリーや、発見された脆弱性の対策・修正提言なども含まれます。効率的かつ網羅的に、優先順位をつけて自社のセキュリティ課題に対策することが可能となります。

万が一、フィッシング詐欺被害にあった際、被害を最小限に抑える対策として、弊社の「ペネトレーションテスト」も有効な手段です。ペネトレーションテストでは実際の攻撃を想定した「模擬攻撃」を仕掛けることで、システムの脆弱性や対策レベルを図ることができます。

まとめ

本記事では「フィッシング詐欺」をテーマに、企業・組織が行うべき対策を解説しました。

本記事のまとめ

- フィッシング詐欺とは、送信元やWebサイトを巧妙に偽装し、電子メールやSMS、SNSなどを通じてユーザーを誘導し、認証情報・金融情報などの機密データを詐取するサイバー攻撃

- 企業・組織を標的とするフィッシング攻撃は年々増加・高度化し、サポート詐欺やビッシングなど手口も多様化

- 企業・組織の対策として、「従業員へのセキュリティ教育」のような人的対策に加え、「多要素認証の導入」「メール・Webフィルタリングを含むセキュリティツール導入」といった技術的対策を、多層的に組み合わせることが有効

本記事も参考に、組織全体でフィッシング詐欺の対策に取り組むことが重要です。

おすすめ記事