Written by WizLANSCOPE編集部

目 次

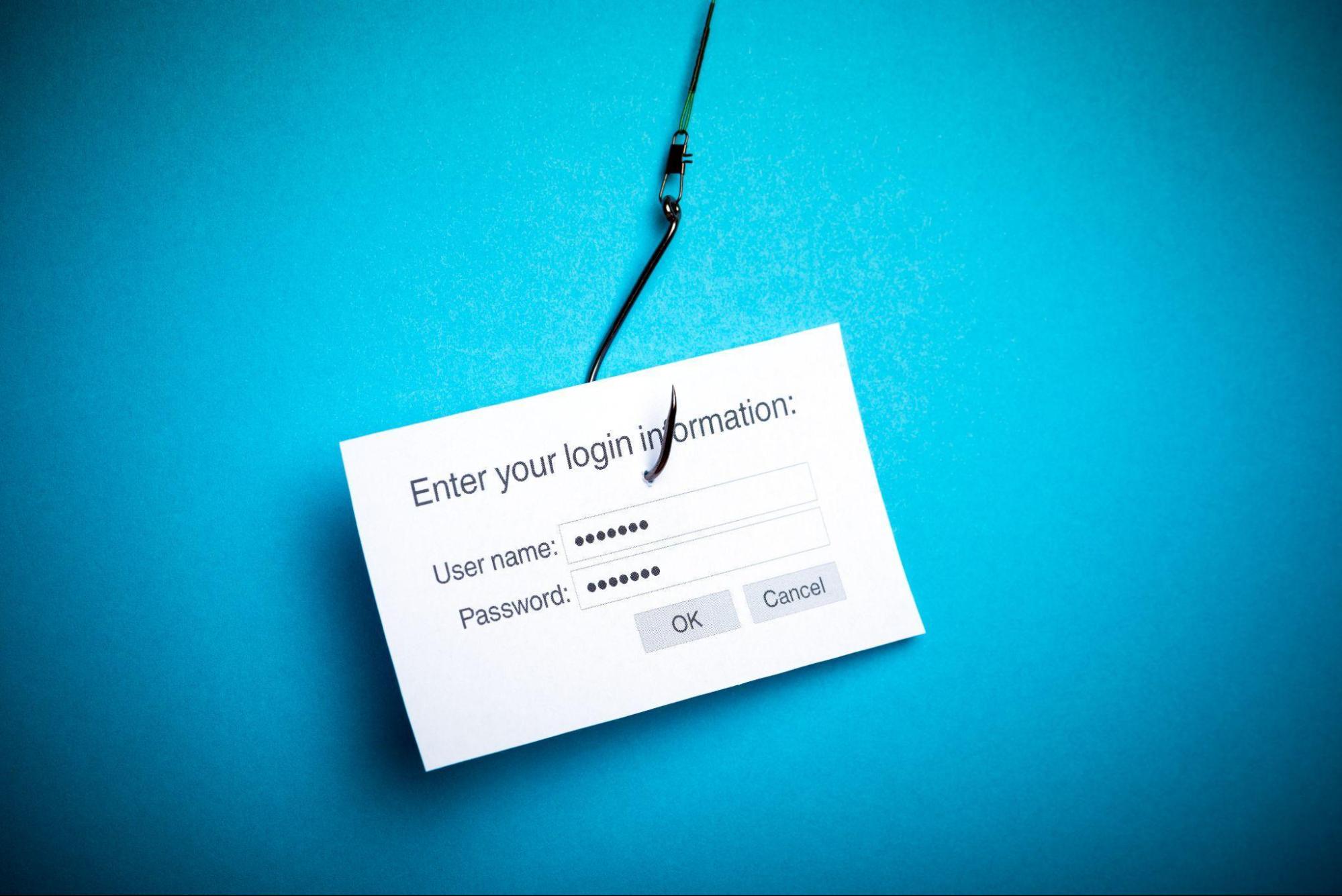

フィッシング詐欺とは、正規の企業やサービスを装ったメールやSMS、偽のWebサイト(フィッシングサイト)を使って、パスワードやクレジットカード番号などの個人情報をだまし取る手口です。

手口は年々巧妙化しており、一見しただけでは本物と見分けがつかないケースも増えています。もしもフィッシング詐欺にあってしまったら、個人・組織それぞれで、以下のような対処を速やかにおこなうことが重要です。

▼フィッシング詐欺にあった場合の「対処法」(個人向け)

| 金融機関やクレジットカード会社に連絡する |

|

|---|---|

| 警察に報告する | フィッシング詐欺による被害が発生した場合、最寄りの警察本部「サイバー犯罪相談窓口」へ報告し、被害届を提出する |

| ID・パスワードを変更する | フィッシングサイトに入力したID・パスワードを他のサービスでも使用している場合は、すべて変更する 攻撃者にパスワードを変更されてログインできなくなった場合は、サービス提供元に連絡し、再設定手続きをおこなう |

▼フィッシング詐欺にあった場合の「対処法」(企業・組織向け)

| 初動対応(アカウント停止と端末隔離) | 対象となったアカウントや端末のアクセス権を即時停止する 「アカウントのパスワードのリセット」「多要素認証の設定」「ネットワーク隔離」などの初動対応をおこなう |

|---|---|

| 影響範囲の特定とログ分析 | クラウドサービスの監査ログ、VPNやプロキシのログなどを確認・分析し、影響範囲を特定する |

| システム設定と構成の見直し | 再発防止のために既存環境の設定やアクセス制御を再点検する 多要素認証(MFA)の設定、外部共有/公開設定の棚卸し(ファイル共有、カレンダー、チャットなど)、権限の最小化などをおこなう |

本記事では、フィッシング詐欺に遭遇した際に取るべき、具体的な対処法をわかりやすく解説します。あわせてフィッシング詐欺にあわないための方法も解説しているので、ぜひ最後までご確認ください。

フィッシング詐欺にあった場合の対処法(個人向け)

フィッシング詐欺の報告件数は近年急増しており、いつ誰が被害にあってもおかしくない状況です。適切な対処法を知り、万が一の事態に備えておくことが非常に重要です。

本記事では、フィッシング詐欺にあってしまった場合の対処法のうち、個人単位で取り組むべき対策、企業・組織単位で取り組むべき対策の両方を解説します。

まずは、個人単位で取り組むべき対策について確認していきましょう。

金融機関やクレジットカード会社に連絡する

フィッシングサイトに口座情報やクレジットカード情報を誤って入力してしまった場合は、すぐに利用している金融機関やクレジットカード会社に連絡し、利用停止手続きをおこないましょう。

最近では、多くの金融機関やカード会社が、電話窓口に加えてWebやアプリ経由での対応も可能としています。また、カードの利用明細や口座の入出金履歴を確認し、身に覚えのない取引がある場合も、速やかに通報してください。

不正利用が認められた場合は、補償制度に基づき返金される可能性がありますが、被害の申告が遅れると補償対象外となることもあるため注意が必要です。

ID・パスワードを変更する

フィッシングサイトにIDやパスワードを入力してしまった場合は、ただちにそのアカウントのログイン情報を変更してください。

放置してしまうと、攻撃者にアカウントを乗っ取られ、個人情報の漏えいや不正送金、なりすまし被害などにつながる恐れがあります。また、同じID・パスワードを他のサービスでも使い回している場合は、すべてのサービスで変更しましょう。

あわせて、2段階認証や多要素認証(MFA)の設定もおこなうことで、アカウント乗っ取りのリスクを大幅に減らすことができます。すでにログインできない状態である場合は、サービス提供元のサポートに連絡して、本人確認のうえでパスワード再発行の手続きを実施してください。

警察に報告する(被害届の提出)

フィッシング詐欺によって実際に金銭被害や不正利用が発生した場合は、最寄りの警察署または都道府県警察の「サイバー犯罪相談窓口」に被害を報告しましょう。

被害届を提出することで、捜査がおこなわれるだけでなく、銀行やカード会社での補償申請の際に役立つケースもあります。

報告時には以下のような証拠資料を用意しておくとスムーズです。

- 受信したフィッシングメールやSMSの内容

- フィッシングサイトのURLやスクリーンショット

- 取引履歴や不正利用の記録

- 入力してしまった情報の内容(例:カード番号、パスワード等)

また、独立行政法人情報処理推進機構(IPA)や、フィッシング対策協議会への情報提供も推奨されています。情報提供することで、同じ被害にあった人の救済や再発防止の貢献につながるでしょう。

フィッシング詐欺にあった場合の対処法(企業・組織向け)

次に、企業・組織がフィッシング詐欺にあった場合の対処法を解説します。

- 初動対応:アカウント停止と端末の隔離

- 影響範囲の特定とログ分析

- システム設定と構成の見直し

フィッシング詐欺は、巧妙なメールや偽装サイトを用いて、従業員から認証情報や機密情報を詐取する攻撃です。

従業員一人の入力ミスが企業全体に深刻な損害をもたらすリスクもあるため、組織では被害の早期把握・技術的な封じ込め、そして再発防止の強化などが重要です。

1.初動対応:アカウント停止と端末の隔離

被害が疑われた時点で、まずは、対象となったアカウントや端末のアクセス権を即時停止します。攻撃者が内部ネットワークを移動したり、追加の情報を盗んだりすることを防ぐうえで、初動対応は重要です。

企業・組織がおこなうべき初動対応の一例は以下の通りです。

▼初動対応内容の例

- 対象アカウントのパスワードリセット、多要素認証(MFA)の設定

- シングルサインオンを利用している場合は一括ログアウト

- 端末が使用されていた場合のネットワーク隔離

- メールサーバーやクラウドのログイン履歴、VPNアクセス履歴の保全

ログや証拠を残すことは、後のインシデント対応や法的対応の観点からも非常に重要です。

2.影響範囲の特定とログ分析

影響範囲を技術的に把握する必要もあります。

フィッシング詐欺の被害は、該当アカウントだけでなく、組織内のほかアカウントに対してアクセス権を拡張している、あるいはファイル共有・クラウドストレージ・SaaS連携などを通じて被害が拡大している可能性もあります。

調査・特定すべき項目の例は以下の通りです。

▼調査すべき項目の例

- クラウドサービスの監査ログ(Microsoft 365、Google Workspaceなど)

- VPN・プロキシ・ID管理システムのログ

- メールの転送設定、ルール不正設定の有無

- 端末内の不審なプロセス、ファイル、レジストリ変更

ログの相関分析や行動パターンの抽出を通じて、侵害の有無などを確認する必要があります。

3.システム設定と構成の見直し

インシデント対応が落ち着いた後は、再発防止のために既存環境の設定やアクセス制御を再点検する必要があります。

フィッシング詐欺は、「誤認による情報入力」からはじまるため、たとえ初動で被害がなかったとしても、「もし情報が漏れていたら」という前提で見直すことが重要です。

▼見直すべきポイントの例

- クラウドアカウントに対する、多要素認証(MFA)の設定

- 外部共有や公開設定の棚卸し(ファイル共有、カレンダー、チャットなど)

- 権限の最小化、定期的な棚卸しプロセスの設置

- メールゲートウェイでのスパム・フィッシング検知ルールの強化

また、企業・組織では再発防止策として、教育や訓練による「人的ミス」を防止するための対応も、継続的に実施する必要があります。

とくに近年は、生成AIによるフィッシングメールの巧妙化や、SMS・音声通話型詐欺(Vishing)との複合手法も報告されており、セキュリティ教育は定期的・実践的なアップデートが必要となっています。

企業・組織がフィッシングメールを開いた場合の正しい対処法

フィッシングメールを開封したり、リンクや添付ファイルを開いたりしてしまったら、まずは落ち着いて、適切な対処をとることが重要です。

メールを開封してしまった場合、リンク・添付ファイルを開いてしまった場合の対処法をそれぞれ確認していきましょう。

メールを開封しただけの場合

「メールを開いただけで個人情報が直接窃取されるリスク」は基本的に低いですが、注意は必要です。

とくに、HTML形式のフィッシングメールには「Webビーコン」と呼ばれる小さな画像が埋め込まれていることがあり、メールが開封されると外部のサーバーにアクセスされ、メールが開封されたことが攻撃者に通知されます。この通知で攻撃者は、メールアドレスが実際に利用されていると判断し、再度攻撃を仕掛けてくる可能性があります。

Webビーコンとは、メールやWebページに埋め込まれた極小の画像やスクリプトで、アクセス状況などを把握するために使用されるものです。

フィッシングメールと思われるメールを開封してしまった場合は、社内の情報システム部門やCSIRTに報告をおこない、メールのヘッダー情報や本文の内容を確認してもらいましょう。

迷惑メールが急増し、業務に支障が出るようであれば、フィルタリングルールの強化や必要に応じてメールアドレスの変更を検討することもあります。

リンクや添付ファイルを開いてしまった場合

フィッシングメールに記載されたリンクや添付ファイルを開いてしまった場合、マルウェア感染や情報漏洩のリスクが高まります。

とくに、悪意あるファイルを開いた場合には、不正なコードが実行され、端末の制御を奪われたり、社内ネットワークに侵入されたりする恐れがあります。リンクをクリックしたのみで情報を入力していない場合は、ブラウザのキャッシュとCookieを削除し、アクセス先のURLを記録しておきましょう。

攻撃者が設置したページでは、IDやパスワードを入力させようとする巧妙な画面が表示されるため、情報を入力していないかどうかを必ず確認してください。

添付ファイルを開いてしまった場合や、リンク先でファイルをダウンロードして実行した場合は、端末を速やかにネットワークから切断し(Wi-Fiをオフ、LANケーブルを抜くなど)、そのうえで、セキュリティソフトでフルスキャンを実施し、不審なファイルや挙動が検出されるかを確認しましょう。

組織内でEDR(Endpoint Detection and Response)などの監視ツールを導入している場合は、セキュリティ担当者に連絡し、挙動ログや通信履歴を調査し、被害状況を確認します。

マルウェア感染が確認された場合は、端末の初期化、業務用アカウントのパスワード変更、影響範囲の特定など、段階的に被害の封じ込めを図る必要があります。

フィッシング詐欺で金銭的被害が発生したら

フィッシング詐欺によって金銭的な被害が発生した場合、迅速かつ適切に対応することが重要です。

本記事では、フィッシング詐欺による金銭的な被害が発生した際の対応策を2つ紹介します。

銀行やカード会社に補償申請をする

まずは、利用している銀行やクレジットカード会社に速やかに連絡し、不正利用の報告をおこないましょう。

多くの金融機関では、不正利用に対する補償制度が設けられており、被害が確認されれば返金される可能性があります。

ただし、補償を受けるには、提出すべき書類や申請手続きが会社ごとに異なるため、案内に従って速やかに対応することが求められます。

弁護士に相談する

被害金額が大きい場合や対応が困難な場合は、弁護士への相談も選択肢のひとつです。専門家に依頼することで、以下のような対応を支援してもらえます。

- 警察への被害届提出時の手続き支援

- クレジットカード会社への不正利用取消の申し立て

- 加害者への損害賠償請求

状況に応じて適切な法的措置を講じることで、被害を最小限に抑えられる可能性が高まります。

企業・組織がフィッシング詐欺にあわないための対策

被害を未然に防ぐには、以下のような対策を講じることが有効です。

- 従業員への情報セキュリティ教育の実施

- 多要素認証(MFA)の導入

- OSやソフトウェアの定期的なアップデート

- メールセキュリティ製品の導入

- 脆弱性診断により攻撃後の被害拡大を抑制

フィッシング詐欺の対策方法を確認していきましょう。

従業員への情報セキュリティ教育の実施

従業員のリテラシー向上は、フィッシング詐欺対策の第一歩です。

フィッシングメールの特徴や、不審なリンク・添付ファイルの見分け方を周知することで、人的ミスによる被害を大幅に減少させることができます。

定期的な研修を通じて、最新の詐欺手口に関する知識のアップデートをおこない、さらに、疑わしいメールを開いてしまった場合の対応フローを事前に整備しておくことも重要です。

多要素認証(MFA)の導入

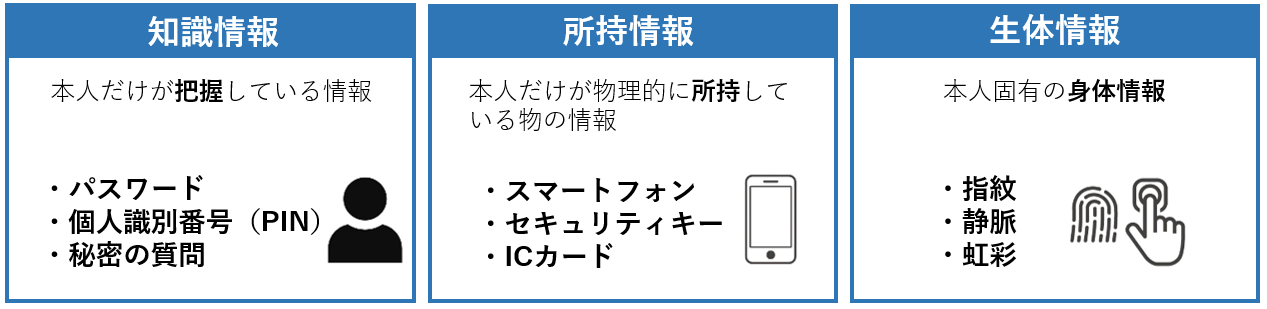

多要素認証とは、ユーザーの身元確認のため、「知識情報」「所持情報」「生体情報」の中から2つ以上の認証要素を組み合わせて認証をおこなうセキュリティ手法のことです。

例えば、ログイン時に「パスワード」を入力した後、自身のスマートフォンに送られてくる「ワンタイムパスワード」を追加で入力したり、「顔認証」をおこなったりするのが多要素認証です。

この多要素認証を導入しておけば、万が一フィッシング詐欺によって従業員のパスワードが盗まれたとしても、追加の認証要素が求められるため、不正アクセスされるリスクを低減できます。

OS・ソフトウェアのアップデート

OSやソフトウェアには、公開後に脆弱性(セキュリティホール)が発見されることがあり、放置すると、フィッシングメール経由でマルウェアが侵入するリスクが高まります。

メールに記載されたURLをクリックしたり、添付ファイルを開いたりすることで、脆弱性を悪用した攻撃が実行されることもあるため、アップデートを怠らないことが非常に重要です。

メールセキュリティ製品の導入

メールセキュリティ対策として、受信メールの添付ファイルや本文中のURLを自動的にスキャンし、不審な内容を検出・無害化する機能を備えたセキュリティソフトの導入も効果的です。

迷惑メールフィルタの強化や、フィッシングサイトへのアクセス自体をブロックするDNSフィルタリングの導入も、フィッシング詐欺を未然に防ぐうえで有効な手段です。

さらに、社外へのなりすましメールの拡散を防ぐため、送信ドメイン認証(SPF、DKIM、DMARC)の設定なども検討するとよいでしょう。

脆弱性診断により攻撃後の被害拡大を抑制

フィッシング詐欺による被害は、マルウェア感染や認証情報の漏洩をきっかけに、社内システムやクラウド環境への侵入へとつながる恐れがあります。

こうした被害の拡大を防ぐには、日常的な脆弱性診断を通じて、システムの入口や内部に潜むリスクを早期に把握し、対処しておくことが有効です。

脆弱性診断では、社内のサーバー、ネットワーク機器、Webアプリケーションなどを対象に、既知のセキュリティホールや設定ミス、不要なサービスの有無などを可視化します。これにより、外部からの侵入経路となりうる箇所や、内部で被害が拡大する原因となる構成を特定できます。

また、診断結果に基づき、優先度の高い箇所から修正対応を行うことで、仮にフィッシングを通じて一部の端末やアカウントが侵害されたとしても、その先の横展開や二次被害を防ぐ「境界防御の再構築」や「内部防御の強化」が可能になります。

より詳細な「フィッシング詐欺の対策案」については、以下の記事をあわせてご確認ください。

LANSCOPE プロフェッショナルサービスについて

「LANSCOPE プロフェッショナルサービス」では、フィッシング詐欺をはじめとするサイバー攻撃に有効なセキュリティソリューションを提供しています。

- クラウドセキュリティ診断 (直接的な対策)

- 脆弱性診断・セキュリティ診断(間接的な対策)

本記事では、2つのセキュリティソリューションを紹介します。

1.クラウドセキュリティ診断

近年、クラウド環境を狙ったフィッシング詐欺や不正アクセスが急増しており、その多くがクラウド環境の設定不備、アクセス制御の甘さなどに起因します。

攻撃者は偽装メールを通じてクラウドサービスのログイン情報を窃取し、企業の内部情報に不正アクセスをおこないます。

「LANSCOPE プロフェッショナルサービス」の「クラウドセキュリティ診断」では、Microsoft 365 や Salesforce などご利用中のクラウドサービスに対し、アカウント管理・アクセス権限・多要素認証(MFA)の導入状況、監査ログ設定などの観点から診断をおこないます。

▼診断できるリスク例

- 不適切なアクセス権限の設定

- 多要素認証(MFA)が未設定のアカウント

- 不要に外部共有されているファイルやフォルダ

- セキュリティポリシーの不備(例:IP制限がない、監査ログが有効化されていない)

診断結果に基づき、セキュリティ要件に応じた設定の最適化を支援することで、仮にフィッシング詐欺によってIDやパスワードが窃取された場合でも、不正アクセスや情報漏洩を防止できる強固なクラウドセキュリティ体制を構築できます。

たとえば、多要素認証(MFA)の未設定アカウントを特定・是正することで、認証情報の漏洩だけでは侵入できない仕組みを整えます。また、不適切なアクセス権限を見直し、不要に外部共有されているファイルやフォルダの特定と制御、IPアドレス制限の適用といった設定を確認・改善することで、外部からの不正接続の抑止や、不審な挙動の早期検知・対応につなげることができます。

「LANSCOPE プロフェッショナルサービス」では、経験豊富な弊社の診断員が、変化の激しいクラウドセキュリティの最先端を反映した診断サービスを提供します。

クラウドの設定不備や管理体制の抜け漏れを可視化し、フィッシング詐欺やサイバー攻撃の被害を最小限に抑えるための、実践的な施策として効果的です。

2.脆弱性診断・セキュリティ診断

フィッシング詐欺は、窃取したID・パスワードを用いて社内システムへ侵入し、さらなる情報漏洩やマルウェア感染などの被害へと発展するリスクがあります。とくに攻撃者は、入手した認証情報をもとに、社内のWebアプリケーションやネットワークに残された脆弱性を探し、不正アクセスを試みます。

こうした将来的なリスクを未然に防ぐ対策として、Webアプリやサーバ、ネットワーク機器に潜むセキュリティホールを専門家が診断する「脆弱性診断」が有効です。

脆弱性診断では、認証バイパスやSQLインジェクションなどのWeb脆弱性、パッチ未適用のOS・ミドルウェア、不要ポートの開放などの課題を洗い出します。

Webアプリやネットワーク環境のセキュリティを見直すことで、フィッシング被害後の「侵入・横展開・情報窃取」といった二次被害のリスクを大きく軽減できるでしょう。

12,000件以上のサービス提供実績と90%以上のリピート率を誇り、国家資格「情報処理安全確保支援士」を保有する80名以上の診断員が、安心の技術力と専門性で支援します。

「診断結果」は自社サイトが抱えるリスクを「点数」で可視化し、「報告書」には、経営層が自社サイトのリスクを把握するための、エグゼクティブサマリーや、発見された脆弱性の対策・修正提言なども含まれます。

効率的かつ網羅的に、優先順位をつけて自社のセキュリティ課題に対策することが可能となります。

万が一、フィッシング詐欺などサイバー攻撃の被害が発生した場合に備え、被害の拡大を防ぐためには、平時からのセキュリティ対策の強化が不可欠です。

弊社が提供する「ペネトレーションテスト」は、実際の攻撃を想定した模擬攻撃を通じて、システムやネットワークに潜む脆弱性を洗い出し、リスクの早期発見と対策の最適化を図ります。こうした事前の対策により、万が一のインシデント発生時においても、被害の最小化と迅速な対応が可能になります。

まとめ

本記事では「フィッシング詐欺」をテーマに、万が一被害に遭った際の対処法や予防策について解説しました。フィッシング詐欺の手口は年々巧妙化しており、注意していても被害に遭うケースは少なくありません。

個人、企業・組織ともに、日頃からフィッシング詐欺にあうことを前提としたセキュリティ対策への取り組みが重要です。

おすすめ記事