Written by WizLANSCOPE編集部

目 次

レッドチームとは、企業・組織の現行のセキュリティ対策を評価するために、攻撃者の視点から疑似攻撃を仕掛けるチームのことです。

レッドチームによる演習では、情報システムだけでなく、物理的なセキュリティや従業員の行動などさまざまな角度から評価をおこなえるため、複合的なサイバー攻撃にどの程度対応できるのかを把握することが可能です。

本記事では、レッドチームの概要やレッドチーム演習のメリットなどを解説します。

▼本記事でわかること

- レッドチームの概要

- レッドチーム演習のメリット

- レッドチーム演習とペネトレーションテストの違い

「レッドチームとはなにか」「レッドチーム演習はなぜ実施した方がよいのか」などを知りたい方はぜひご一読ください。

レッドチームとは

レッドチームとは、企業・組織が現在実施しているセキュリティ対策の実効性を検証するために、攻撃者の立場に立ってシステムやネットワークに疑似的な攻撃をおこなう専門チームです。

レッドチーム演習を実施することで、自社のIT環境に潜む脆弱性がどのように悪用される可能性があるか、また実際にセキュリティインシデントが発生した際に適切な対応が取れるかなどを把握できます。

レッドチーム演習の主な目的は、企業・組織のセキュリティ体制を総合的に評価し、改善すべき課題や弱点を明確にすることなので、特定の脆弱性を利用した攻撃だけではなく、ソーシャルエンジニアリングや物理的侵入といったさまざまな手法が用いられます。

レッドチーム演習は、以前から存在する手法ですが、近年のサイバー攻撃の増加・高度化を受けて、再び大きな関心を集めています。

レッドチームの種類

レッドチームは、以下の4種類に分類することができます。

- External Red Teaming(外部攻撃)

- Internal Red Teaming(内部攻撃)

- Physical Red Teaming(物理攻撃)

- Hybrid Red Teaming(ハイブリッド攻撃)

それぞれ攻撃対象や目的が異なるため、それぞれ確認していきましょう。

External Red Teaming(外部攻撃)

External Red Teaming(外部攻撃)は、外部からの攻撃に対する企業の防御力を評価することを目的としています。

演習では、ネットワークの技術的な脆弱性をつくだけではなく、ソーシャルエンジニアリングなどの人的要素を狙った攻撃手法も活用されます。

具体的には、外部のハッカーがシステムを攻撃するシナリオを設定し、レッドチームがマルウェアやその他の攻撃ツールを駆使し、組織に対して攻撃を実行します。

Internal Red Teaming(内部攻撃)

Internal Red Teaming(内部攻撃)は、組織内部に潜む脅威に対する防御力を評価し、攻撃者が悪用する可能性のある内部的な弱点の特定を目的としています。

演習シナリオでは、フィッシング攻撃や認証情報を窃取し入手された「正規ユーザーのログイン認証情報」が悪用され、攻撃者によってシステムやネットワークに不正アクセスされた状況を再現します。

この手法では、内部に侵入した攻撃者がどのような活動をおこなうか、また組織がそれをどの程度検知・対応できるかを評価できます。

内部攻撃演習は、従来の境界型セキュリティだけでは対応困難な脅威に対する組織の準備状況を把握するために不可欠な要素といえるでしょう。

Physical Red Teaming(物理攻撃)

Physical Red Teaming(物理攻撃)は、物理的な脅威に対する防御能力を評価し、攻撃者が侵入のために利用する可能性がある脆弱性を特定します。

演習では、実際の施設への侵入テストや物理的なセキュリティ設備の回避、従業員に対するソーシャルエンジニアリングなどが実施されます。

デジタル面だけでなく、物理的な側面も評価することで、セキュリティリスクの総合的な評価が可能です。

Hybrid Red Teaming(ハイブリッド攻撃)

Hybrid Red Teaming(ハイブリッド攻撃)は、特定の脆弱性を利用した攻撃だけではなく、ソーシャルエンジニアリングや物理的侵入といったさまざまな手法が用いて企業・組織の総合的なセキュリティ体制を評価します。

攻撃者が用いる複合的な攻撃手法に対して、組織がどの程度対応できるかを包括的に評価できるため、最も実践的な演習形態といえます。

レッドチーム演習の流れ

レッドチーム演習のおおまかな流れは以下のとおりです。

- 目的の設定・攻撃シナリオの立案

- 疑似攻撃の実行

- 結果の分析

3つのステップを詳しく確認していきましょう。

1.目的の設定・攻撃シナリオの策定

まずは、「情報漏洩のリスクを把握したい」など、演習の目的を設定します。

また、演習の目的に応じて、レッドチームが達成すべきゴールも定義します。例として、データベースから機密情報を窃取するなどが挙げられます。

これらを踏まえつつ、攻撃を実施してはいけないエリアや具体的な攻撃手法なども明確にし、攻撃シナリオを策定します。

攻撃シナリオは、実際のサイバー攻撃をもとに策定するのはもちろん、業種や保有する情報資産を考慮して策定する必要があります。

2.疑似攻撃の実施

レッドチームは、達成すべき目標に向けて、攻撃シナリオをもとに疑似攻撃を実施します。

3.結果の分析

レッドチームの攻撃が成功した場合、悪用された脆弱性を特定し、具体的にどこを改善すれば被害を防ぐことができるのか、明確にしましょう。

レッドチームの攻撃が失敗した場合は、検知速度に問題はなかったか、初動対応に改善の余地はないかなど、問題点の洗い出しをおこなうことで、さらなるセキュリティ強化を目指すことができます。

レッドチームの主な戦術

レッドチーム演習では、実際の攻撃者が用いる様々な戦術を組み合わせて組織のセキュリティを評価します。

これらの戦術は、技術的な攻撃手法から人的要素を狙った手法、さらには物理的な侵入まで多岐にわたります。

ここでは、レッドチームが実際に使用する主要な戦術について詳しく解説します。

ネットワーク・Webアプリケーションの脆弱性をついた侵入

レッドチームは、スキャンによってネットワークやWebアプリケーションの脆弱性を特定し、そこから侵入を試みます。

実際の攻撃者と同じく、既知の脆弱性だけでなく、未知の脆弱性を利用して侵入するケースもあります。

このようなケースでは、既存のセキュリティ対策では対応が難しく、より高いレベルの防御体制が求められます。

ソーシャルエンジニアリングによる情報の窃取

ソーシャルエンジニアリングとは、人間の心理的な弱みやミスにつけこんで情報を盗み取る手法です。

ソーシャルエンジニアリングの具体例としては、以下が挙げられます。

- PC画面などを覗き見し、パスワードなどを盗む

- なりすまし電話をかけ、個人情報を盗む

- ごみ箱から個人情報が記載されたメモなどを拾って不正に使用する

- フィッシングメールを送って認証情報などを盗む

レッドチームは、従業員が日常的に受け取るメールや電話を装って巧妙に接触し、セキュリティ意識の隙を突こうとします。

従業員のセキュリティ意識の甘さや、社内での情報の取り扱いに潜む問題点を明らかにできます。

建物への侵入

レッドチームは物理的な侵入もおこないます。

具体的には、建物のセキュリティシステムを回避して侵入を試みたり、機密書類を物理的に盗み出そうとしたりします。

物理的な侵入テストでは、入退室管理システムの回避、監視カメラの死角の利用、従業員エリアへの紛れ込みなど、実際の侵入者が用いる可能性のある手法が検証されます。

レッドチーム演習のメリット

レッドチーム演習を実施することで、以下のようなメリットが期待できます。

- 現行のセキュリティ体制を評価できる

- 潜在的な脆弱性を特定できる

- 適応力の向上につながる

レッドチーム演習の実施を検討している方は、本記事で紹介するメリットを参考にしてみてください。

現行のセキュリティ体制を評価できる

レッドチーム演習は、実際の攻撃に近い条件下でおこなわれるため、現行のセキュリティ体制がどの程度有効なのか、不十分な場合はどういった改善策が必要なのかなどを把握することができます。

たとえば、検知スピードや初動対応などに改善余地がないか評価することが可能です。

また、SOCやCSIRTといった企業・組織のセキュリティチームの対応能力を評価することもできます。

潜在的な脆弱性を特定できる

普段の運用で見落とされがちな「潜在的な脆弱性」を特定できるのも、レッドチーム演習の重要な利点です。

システムやWebアプリケーションに潜む脆弱性だけでなく、セキュリティ体制の穴も明らかにできます。

まだ表面化していないリスクを早期に特定し、適切に対処することでセキュリティの強化を図ることができます。

適応力の向上につながる

レッドチーム演習を定期的に実施することで、企業の対応力や柔軟性が高まる効果があります。

たとえば、過去に経験した演習内容を活かしてインシデント対応マニュアルを更新し、対策チームの役割を再定義するといった取り組みも期待できます。

継続的な演習は、技術的な強化にとどまらず、組織全体のレジリエンス向上にも大きく貢献するでしょう。

レッドチーム演習とペネトレーションテストの違い

レッドチーム演習とペネトレーションテストは、対象の範囲や実施の目的などが異なっています。

レッドチーム演習の場合、企業・組織のセキュリティ体制全般が対象ですが、ペネトレーションテストの場合は、特定のシステムやWebアプリケーションの脆弱性が対象であるという点で異なります。

両者の主な相違点は以下の通りです。

| ペネトレーションテスト | レッドチーム演習 | |

|---|---|---|

| 目的 | 特定の技術的な脆弱性の発見 | 組織全体のセキュリティシステムにおける脆弱性の発見 |

| 事前告知 | セキュリティ担当者に通知 対応内容の取り決め |

一部関係者のみに共有 |

| 対象範囲 | 定義済みの特定領域 | 全社的な範囲(物理・SNSなど) |

| 期間 | 数日~数週間程度 | 数週間~数カ月に及ぶケースあり |

| 検知対応 | あらかじめ決めた手順に従う | 実攻撃同様のリアルタイム対応 |

ペネトレーションテストは、特定のシステムやアプリケーションに対する技術的な弱点を発見することを目的として実施され、テスト範囲も事前に明確に定められています。

そのため、脅威が検知された際の対応についても、事前に決められたフローに沿って実施されるのが一般的です。

一方でレッドチーム演習は、より広範かつ現実に即した形で実施されます。

たとえば、従業員を標的にしたフィッシング攻撃や、無線LANの悪用、物理的な侵入を試みるケースが挙げられます。

レッドチーム演習は、組織全体の耐性を測る模擬戦であり、セキュリティチームの実戦経験を積む絶好の機会ともいえるでしょう。

LANSCOPE プロフェッショナルサービス が提供する「ペネトレーションテスト」

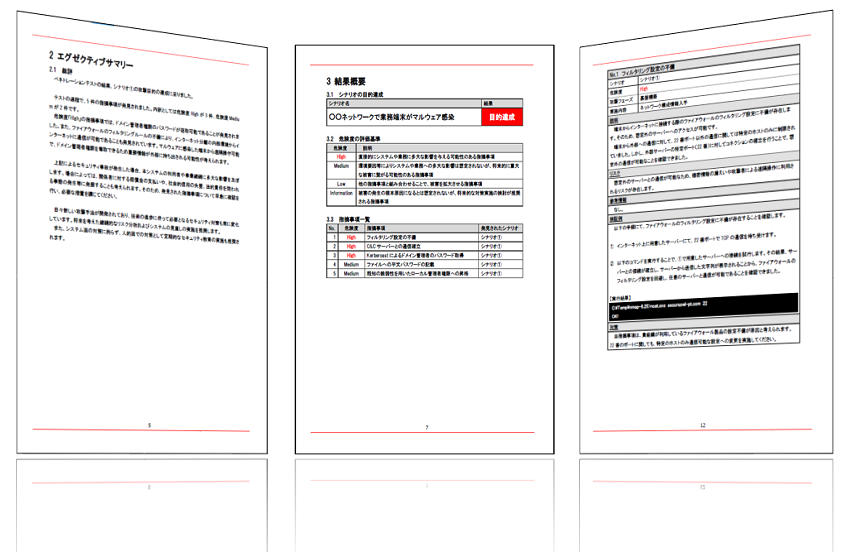

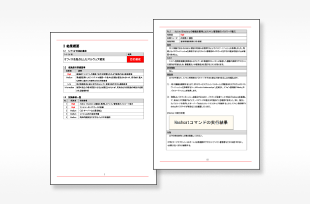

LANSCOPE プロフェッショナルサービスでは、実際に想定されるサイバー攻撃のシナリオを作成し、組織におけるシステムの弱点やリスクを洗い出す、高精度な「ペネトレーションテスト」を提供しています。

シナリオを基に、攻撃目的が達成できるかをテストし、「APT攻撃」や「ランサムウェア」などによって実害に至る可能性等を検証し、最適な対策方法を提示します。

▼ペネトレーションテスト報告書イメージ

経験豊富な診断員が、環境や予算に合わせて、最適なテストシナリオ(攻撃の流れ)を作成します。

- 時間をかけ深く広くおこなうシナリオ

- 短期間で作成する、ポイントを押さえたシナリオ

柔軟にお客さまのご要望に合わせて、費用対効果の高いペネトレーションテストを提供します。

ぜひ、下記の「ペネトレーションテスト詳細」についてもご覧ください。

まとめ

本記事では「レッドチーム」をテーマに、その概要やレッドチーム演習のメリットなどを解説しました。

本記事のまとめ

- レッドチームとは、企業・組織の現行のセキュリティ対策を評価するために、攻撃者の視点から疑似攻撃を仕掛けるチームのこと

- レッドチーム演習を実施することで、「潜在的な脆弱性の特定」「適応力の向上」などが期待できる

- レッドチーム演習は企業・組織のセキュリティ体制全般が対象だが、ペネトレーションテストは、特定のシステムやWebアプリケーションの脆弱性が対象であるという点が異なる

レッドチーム演習では、実戦形式で企業・組織のセキュリティ体制を評価することが可能です。

昨今の増加・高度化するサイバー攻撃に対抗できる体制を整えたいと考えている企業・組織の方は、ぜひ実施をご検討ください。

本記事で紹介したLANSCOPE プロフェッショナルサービスでは、組織におけるシステムの弱点やリスクを洗い出す、高精度な「ペネトレーションテスト」を提供しています。

お客様のネットワーク構成をヒアリングし、確認したいリスクに合わせて適切なシナリオを検討します。ぜひお気軽にご相談ください。

おすすめ記事