Written by 夏野ゆきか

目 次

スピアフィッシングとは、特定の企業や個人を狙った攻撃手法で、フィッシング詐欺の一種です。

通常のフィッシング詐欺とは異なり、ターゲットを絞って攻撃が仕掛けられることから、攻撃の精度が高く、危険性が高いとされています。

本記事では、スピアフィッシングの概要やフィッシングとの違い、有効な対策について解説します。

本記事でわかること

- スピアフィッシングの概要

- スピアフィッシングとフィッシングの違い

- スピアフィッシングの攻撃の流れ

- スピアフィッシングへの対策

また、本記事では近年高度化・巧妙化が見られるサイバー攻撃への対策に有効な「LANSCOPE サイバープロテクション」のセキュリティソリューションも紹介しています。

企業・組織のセキュリティ強化を目指す担当者の方は、ぜひ本記事とあわせてご確認ください。

スピアフィッシングとは?

「スピアフィッシング」とは、特定の個人や企業をターゲットとした標的型のフィッシング詐欺です。

フィッシングとは、送信元を装ってメッセージを送信し、偽サイトに遷移させ、個人情報やアカウント情報を窃取しようとする攻撃です。

一般的なフィッシングは、不特定多数に対して攻撃がおこなわれますが、スピアフィッシングは明確にターゲットを決めてから攻撃を仕掛けるため、攻撃精度が高い特徴があります。

たとえば、ターゲットの取引先の担当者を装って「以前発注させていただいた内容から変更がありましたので、ご確認をお願いします」などといった内容のメッセージを送るケースが挙げられます。

メッセージには、マルウェア付きの添付ファイルや偽サイトに誘導するリンク添付し、それを開かせることで、情報を窃取します。

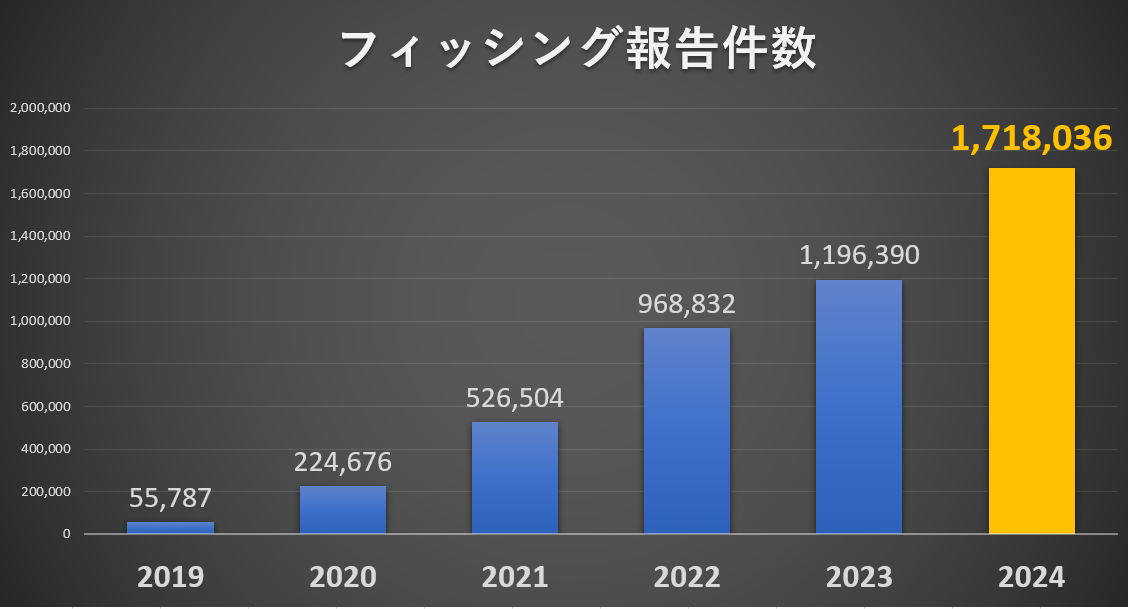

フィッシングの報告件数が過去最悪に

近年、フィッシングの報告件数が急増しています。

フィッシング対策協議会が発表した「フィッシング報告状況と対策」によると、2024年の1年間に報告されたフィッシングの件数は171万8,036件で、2023年と比較すると44%増加し、過去最高の件数となりました。

▼フィッシング報告件数の推移 (年別)

※フィッシング対策協議会のデータをもとにMOTEXで作成

フィッシングの手口は年々高度化も見られており、企業・組織には被害に遭わないために、強固なセキュリティ対策が求められています。

スピアフィッシングとフィッシングの違い

前述した通り、フィッシングは不特定多数に対して仕掛けられる攻撃ですが、スピアフィッシングは、特定の企業や個人に対して攻撃を仕掛けるという点で大きく異なります。

スピアフィッシングは、ターゲットの属性や取引先情報などを入念に調べ上げてから攻撃メールの作成などをおこなうため、攻撃精度が非常に高いです。

またスピアフィッシングは、企業・組織の中でも高い権限を持った人物を狙うため、フィッシングに比べると、被害額や漏洩する情報量が多い傾向にあります。

▼スピアフィッシングとフィッシングの違い

| スピアフィッシング | フィッシング | |

|---|---|---|

| 攻撃対象 | 特定の個人や企業 | 不特定多数 |

| 攻撃の特徴 | 属性などを調べ上げターゲットに合わせて攻撃を変える | 一括攻撃でだまされるユーザーを狙う |

| 攻撃精度 | 高い | 低い |

| 被害の大きさ | 盗まれる情報や金額の規模が大きい | 盗まれる情報や金額は個人単位が多い |

スピアフィッシングの一種「ホエーリング」とは?

スピアフィッシングの中でも、会社役員やCEOなど地位の高い人をターゲットにする手口を「ホエーリング」といいます。

通常の攻撃より大きな獲物を狙うことから「クジラ漁」を意味して名づけられました。

企業・組織の中でも高い権限を持つ会社役員やCEOなどをだますためには、綿密な計画と徹底した情報収集が必要になります。

そのため攻撃者は、X(旧Twitter)やFacebookなどのSNS、企業サイト、役員歴や勤続年数、現在の肩書、さらに家族構成や趣味など個人的なことまで調べあげた上で、偽装メールを送りつけます。

企業・組織のトップは、一般社員に比べてメディアに露出する機会が多く、インターネット上で情報が得やすい傾向にあるので、攻撃者が狙うような情報など、不要な情報の開示は避けるようにしましょう。

スピアフィッシングの攻撃の流れ

スピアフィッシングがどのような手順で仕掛けられるのかを解説します。

手順(1):ターゲットを設定する

手順(2):ターゲットに関する情報収集を実施する

手順(3):標的型攻撃メールを作成し、送信する

詳しい手順を確認していきましょう。

手順(1):ターゲットを設定する

攻撃者は目的に合わせて適切なターゲットを設定します。

たとえば、個人情報や企業秘密などを盗み取り、多額の金銭を得ることを目的にする場合は、一般の従業員ではなく、金銭に関する情報へのアクセス権限を持つ人物をターゲットとするでしょう。

スピアフィッシングでは、支払い権限を持つ財務や個人情報の閲覧権限のある人事、ネットワークの管理権限のあるIT担当などが狙われやすいと言われています。

手順(2):ターゲットに関する情報収集を実施する

スピアフィッシングの攻撃者は、攻撃の成功率を上げるために、上司や取引先の担当者など、ターゲットの身近な人になりすますケースが多いです。

身近な人を装うために、ターゲットの周辺を徹底的に調査します。

情報収集には、情報技術を使うことなく情報を盗み取る 「ソーシャルエンジニアリング」というアナログな手法が用いられることもあります。

たとえば、以下のような手法がソーシャルエンジニアリングの代表例です。

▼ソーシャルエンジニアリングの例

- PC画面を覗き見し、パスワードなどを盗む

- なりすまし電話をかけ、個人情報を盗む

- ごみ箱を漁り、個人情報を盗む

また、ソーシャルエンジニアリング以外にも、会社のメールアカウントやメッセージアプリなどに侵入して、より詳細に情報を集めるケースもあります。

ターゲットに気がつかれないようにさまざまな情報をさまざまな方法で窃取しようとしてきます。

近年はSNSなどに従業員の情報が掲載されているケースも多く、人間関係が把握しやすくなっているといえるでしょう。

手順(3):標的型攻撃メールを作成し、送信する

情報収集が十分にできた攻撃者は、ターゲットに近しい人物になりすまし、標的型攻撃メールを作成し、送信します。

場合によってはなりすました人物のメールアカウントを乗っ取り、正規のメールアドレスからメールが送信されるケースもあります。

メールには通常のフィッシングと同様に悪意のあるプログラムを仕込んだファイルを添付したり、偽サイトのURLを記載したりして、相手に自然な流れで開封やアクセスを促します。

自然で巧妙な標的型攻撃メールを作ることに成功すると、ターゲットに疑いを持たせることなく、マルウェア感染や個人情報・機密情報の窃取に成功するでしょう。

スピアフィッシングの被害事例

スピアフィッシングの被害事例を2つ紹介します。

大手旅行会社にて約679万人の個人情報が流出した事例

大手旅行会社にスピアフィッシングが仕掛けられ、約679万人の個人情報が流出した事例があります。

この事例では、取引先の航空会社を装って標的型攻撃メールが送られ、そのメールに添付されていたファイルを開いたことで、デバイスがウイルスに感染したとされています。

また、社内サーバーへの不正アクセスも実施され、この大手旅行会社が運営する複数のサイトで顧客情報が流出したとみられています。

流出した情報は、氏名・メールアドレス・住所・パスポート番号などとされており、流出した情報を悪用して不審なメールマガジンが送付されるなどの二次被害も確認されています。

企業側は、セキュリティの責任者の任命や対策室を設けるなどの対応を実施し、この事件を受けた政府も、再発防止策の検討会および協議会の実施に踏み切りました。

著名人や有名企業のX(旧Twitter)アカウントが乗っ取られた事例

2020年、多数の著名人や有名企業のX(旧Twitter)アカウントがほぼ同時に乗っ取られるという、大規模なサイバー攻撃事件が発生しました。

乗っ取られたアカウントでは、暗号通貨の購入を促すリンク投稿がされ、即時停止の対応が取られましたが、この事態で11.3BTC(約10万3960ドル)の被害がでたと発表されています。

事件の原因は、内部システムとツールへのアクセス権限を持つ従業員をターゲットにしたスピアフィッシングであり、ソーシャルエンジニアリングの手口を用いた攻撃のようなものであるとされています。

Xは、問題発覚後に対象アカウントの利用を停止し、該当の詐欺ポスト削除を実施しました。

スピアフィッシングへの対策

スピアフィッシングの対策としては、以下の4つが有効です。

- 従業員へのセキュリティ教育の実施

- フィルタリング機能の導入

- 多要素認証の導入

- エンドポイントセキュリティの強化

詳しく確認していきましょう。

従業員へのセキュリティ教育の実施

スピアフィッシングでは、マルウェア付きの添付ファイルや偽サイトに誘導するリンクを開かせて、情報を窃取するのが一般的な手口です。

そのため企業・組織においては、従業員が誤って添付ファイルやリンクを開かないように、情報セキュリティ教育を実施することが重要です。

教育の中で、スピアフィッシングの手口や文面例などを共有すると、より効果を期待できます。

また、万が一添付ファイルやリンクを開いてしまった場合の対応手順も事前に伝えておくとよいでしょう。

フィルタリング機能の導入

フィルタリング機能を導入することで、スピアフィッシングが疑われる不審なメールを自動で検知し、ブロックすることができます。

昨今、ツールやシステムにもよりますが、さまざまなルールを設定して、メールをフィルタリングできるようになっています。

フィルタリング機能を強化することで、従業員が危険なリンクや添付ファイルを誤って開いてしまうリスクを抑え、組織全体のセキュリティ向上が期待できるでしょう。

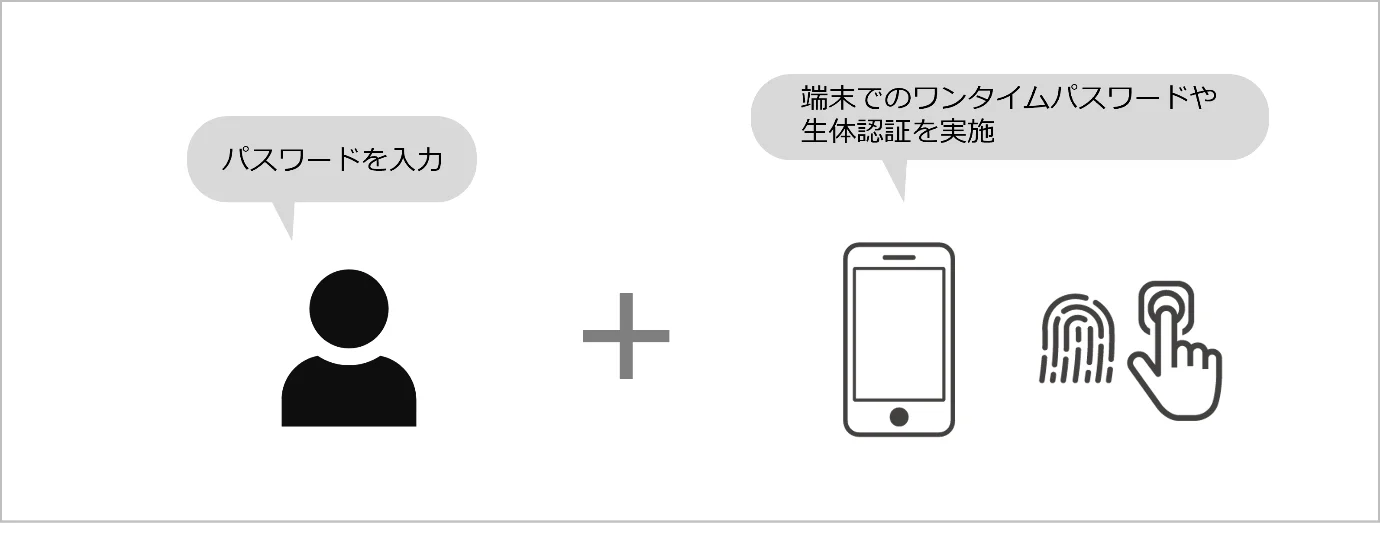

3.多要素認証の導入

スピアフィッシングによる不正アクセスを防ぐ方法として、「多要素認証」「パスワードレス認証」の導入も効果的です。

多要素認証とは、「知識情報(パスワードなど)」「所持情報(スマートフォンなど)」「生体情報(指紋など)」の中から、2つ以上の要素を組み合わせて認証を行うセキュリティ手法です。

▼多要素認証のイメージ

スピアフィッシングは、不正に入手したIDやパスワードなどの認証情報を利用して、アカウントへ不正ログインし、組織のシステムやサーバーへ侵入をおこなうケースがよく見られます。

多要素認証を導入しておくことで、仮にIDやパスワードが漏れてしまっても、認証を突破することが難しくなります。

多要素認証については以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

エンドポイントセキュリティの強化

スピアフィッシングでは、メール経由でターゲットのデバイス(エンドポイント)をマルウェア感染させ、最終的にアカウントの乗っ取りや機密情報の窃取をおこなうといった手口が多く見られます。

たとえば、前述した「大手旅行会社で約679万人の顧客情報が流出した事例」では、添付ファイルの開封によりPCをマルウェアに感染させ、ターゲットのPCを遠隔操作することで、組織内の個人情報にアクセスしていました。

そこで重要となるのが、エンドポイントセキュリティの強化です。

エンドポイントセキュリティ製品には、マルウェアの侵入をブロックするEPPや、侵入後の脅威を隔離・駆除できるEDRなどがあります。

▼エンドポイントセキュリティ製品の例

| 製品 | 対応範囲 | 製品の特長 |

|---|---|---|

| EPP | エンドポイントに侵入する前の脅威 | 既知のマルウェアを検知し、侵入を防ぐ。 |

| NGAV | エンドポイントに侵入する前の脅威 | 未知・既知を問わず、あらゆるマルウェアを検知し、侵入を防ぐ。 |

| EDR | エンドポイントに侵入した後の脅威 | エンドポイント侵入後のマルウェアを速やかに検知し、隔離・駆除といった対策が打てる。 |

| DLP | エンドポイントに保管された機密データ本体 | 特定の機密データを常に監視し、不正なアクションを速やかに通知する。 |

エンドポイントセキュリティを強化する場合、上記のどれか一つを導入するのではなく、複数の製品を組み合わせることが重要です。

エンドポイントセキュリティの種類や選び方についてより詳しく知りたい方は、下記の記事をあわせてご確認ください。

スピアフィッシング攻撃によるマルウェア感染を防ぐには、LANSCOPE サイバープロテクションにおまかせ

スピアフィッシングによるマルウェア感染は、ただ対象者のデバイスに被害が及ぶだけでなく、最終的に組織の機密情報の漏洩、システムの乗っ取り、金銭的リスクなどを引き起こします。

「LANSCOPE サイバープロテクション」では、ご利用のエンドポイント(PCやサーバー、モバイルデバイス等)をマルウェアから守る、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用できる「Aurora Managed Endpoint Defense」

2. 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「Aurora Managed Endpoint Defense」

アンチウイルスは、EDRと掛け合わせることで、より強固なエンドポイントセキュリティ体制を確立できるのは前述の通りです。

しかし実際「EDRによるセキュリティ監視に手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていない企業も少なくありません。

そのような課題を持つ企業・組織におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Auroraシリーズ」です。

- 最新のアンチウイルス「Aurora Protect」

- EDR「Aurora Focus」

- EDRを用いた運用監視サービス「Aurora Managed Endpoint Defense」

Auroraシリーズでは、高精度なアンチウイルス・EDRを併用できることに加えて、セキュリティのプロが24時間365日監視を実施するため、より確実にマルウェアの侵入からエンドポイントを保護することが可能です。

アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な利用も可能です。

侵入前・侵入後のマルウェア対策を両立し、エンドポイントセキュリティの強化を図りましょう。

2. 各種ファイル・デバイスに対策できるNGAV「Deep Instinct(ディープインスティンクト)」

AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」は、下記のような課題を持つ企業・組織の方におすすめのセキュリティソリューションです。

- PC、スマートフォンなどOSを問わず、対策をしたい

- 実行ファイル以外の様々なファイルにも、対応できる 製品が良い

- 手頃な価格で「高性能なアンチウイルス」を導入したい

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。

「Deep Instinct」であれば、ファイル形式を問わずに対処することができるため、未知のマルウェアも高い精度で検知・防御することが可能です。

スピアフィッシングやランサムウェアをはじめ、2020年以降に国内でも猛威を振るった「Emotet(エモテット)」などの攻撃も、 Deep Instinctで検知することが可能です。

また、幅広いデバイスでの利用が可能なため、Windows、macOS、AndroidなどのOSでもご活用いただけます。

詳細が気になる方は、ぜひ下記のページをあわせてご確認ください。

事後対応は「インシデント対応パッケージ」におまかせ

「PCがランサムウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた「事後」に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

「LANSCOPE サイバープロテクション」の「インシデント対応パッケージ」は、フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定します。

また、マルウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまでを実施します。

「自社で復旧作業までおこなうのは難しい」というお客様は、ぜひご検討ください。

まとめ

本記事では、「スピアフィッシング」をテーマとして、概要やフィッシングとの違い、有効な対策について解説しました。

▼本記事のまとめ

- スピアフィッシングとは、不特定多数ではなく特定の個人・企業をターゲット にしたフィッシング詐欺の一種

- 攻撃前にターゲットについて念入りに情報収集をおこない身近な関係者に偽装することから、フィッシングに比べると攻撃精度が高く、被害額や漏洩する情報量が多い傾向がある

- スピアフィッシングへの対策として、フィルタリング機能の導入やエンドポイントセキュリティの強化に加え、従業員へのセキュリティ教育を実施することも重要である

スピアフィッシングによる攻撃メールは見分けるのが難しいため、リンクや添付ファイルを開封してしまった場合のことを想定した、総合的なセキュリティ対策に取り組む必要があります。

ぜひ本記事を参考に、貴社のセキュリティ体制について、改めて見直していただければ幸いです。

また、「組織のセキュリティ対策が十分であるか?」を簡単に診断できる「サイバー攻撃対策チェックシート」をご用意しました。ぜひ本記事とあわせてご活用ください。

おすすめ記事