Written by 伏見みう

エンジニアとしてEVやHEV、産業用設備の研究開発職に従事していた。退職後は北欧デンマークで1年過ごし、現地の風力発電設備などを見学。現在はフリーランスとして活動している。

目 次

サイバーキルチェーンとは

サイバーキルチェーンの7つのステップ

高度標的型攻撃を防ぐには「多層防御」が欠かせない

サイバーキルチェーンの各ステップにあわせた対策

サイバーキルチェーンを踏まえた対策なら、LANSCOPEサイバープロテクションにお任せ

万一、サイバー攻撃の被害にあったら?インシデント対応サービスにお任せください

まとめ

サイバーキルチェーンとは、サイバー攻撃の一連のプロセスを構造化および整理したものです。

攻撃者がサイバー攻撃をしかけ、目的を達成するまでの行動を7つのステップに分けることで

- どのような手順でサイバー攻撃が行われるのか

- どういった手口で攻撃を仕掛けてくるのか

が分析しやすくなり、各フェーズでどのような対策を行えばよいかが明らかになります。

サイバーキルチェーンの7つのステップは、以下の通りです。

| 1. 偵察 | 標的となる個人・組織の調査 |

|---|---|

| 2. 武器化 | 攻撃に使うマルウェアなどを作成 |

| 3. デリバリー | メールやWebサイトなどを使って標的にマルウェアを届ける |

| 4. エクスプロイト | 標的に攻撃コードを実行させる |

| 5. インストール | マルウェアが標的の端末に侵入し、感染する |

| 6. 遠隔操作 | マルウェアを介して遠隔操作する |

| 7. 目的の実行 | 情報収集やデータの改ざん・破壊など攻撃者の目的を実行する |

本記事ではサイバーキルチェーンの考え方やサイバー攻撃の構造、それぞれの攻撃段階における対策について解説します。

▼この記事でわかること

- サイバーキルチェーンとは、サイバー攻撃の一連のプロセスを構造化および整理したもの

- 数あるサイバー攻撃の中でも「高度標的型攻撃(APT攻撃)」から防御することを目的にしている

- 高度標的型攻撃とは、持続的に攻撃を仕掛けて「大規模な機密情報」を窃取・改ざんすることを目的としている

- サイバーキルチェーンでは、攻撃者が攻撃を仕掛けて目的を達成するまでの行動を「偵察」「武器化」「デリバリー」「エクスプロイト」「インストール」「遠隔操作」「目的の実行」の7つのステップにわけている

- 高度標的型攻撃を防ぐためには、入口・内部・出口それぞれで防御層を設置する多層防御で備えることが非常に重要

またエムオーテックス(MOTEX)では、企業・組織のサイバー攻撃対策のレベルや課題を、簡単にチェックできる「サイバー攻撃対策チェックシート」をご用意しました。ぜひ合わせてご活用ください。

サイバーキルチェーンとは

サイバーキルチェーン(Cyber Kill Chain)とは、サイバー攻撃の一連のプロセスを構造化および整理したものです。

そもそもキルチェーン(Kill Chain)とは、敵の攻撃構造を理解し、破壊することで自軍を防御するという意味の軍事用語です。このキルチェーンの考え方をサイバー攻撃に適用したものを、サイバーキルチェーンといいます。

サイバーキルチェーンでは、数あるサイバー攻撃の中でも、特に「高度標的型攻撃(APT攻撃)」から防御することを目的にしています。そのためサイバーキルチェーンでは、高度標的型攻撃にて、攻撃者が目的を達成するまでの行動を7つのステップにわけて提示しています。巧妙なサイバー攻撃から身を守るためには、攻撃の構造をしっかりと分析・理解し、各ステップで対策を行うことが重要となります。

標的型攻撃とは

改めて「標的型攻撃」「高度標的型攻撃」について、説明します。

標的型攻撃とは、特定の個人や組織を狙ったサイバー攻撃のことで、主に組織の持つ重要な個人情報や機密データを盗む、あるいは高額な金銭を得ることを目的に仕掛けられます。

不特定多数を対象とした「ばらまき型」の攻撃とは異なり、特定のターゲットを定め、長い期間と入念な計画をもとに、巧妙な攻撃を仕掛ける点が、標的型攻撃の特徴です。

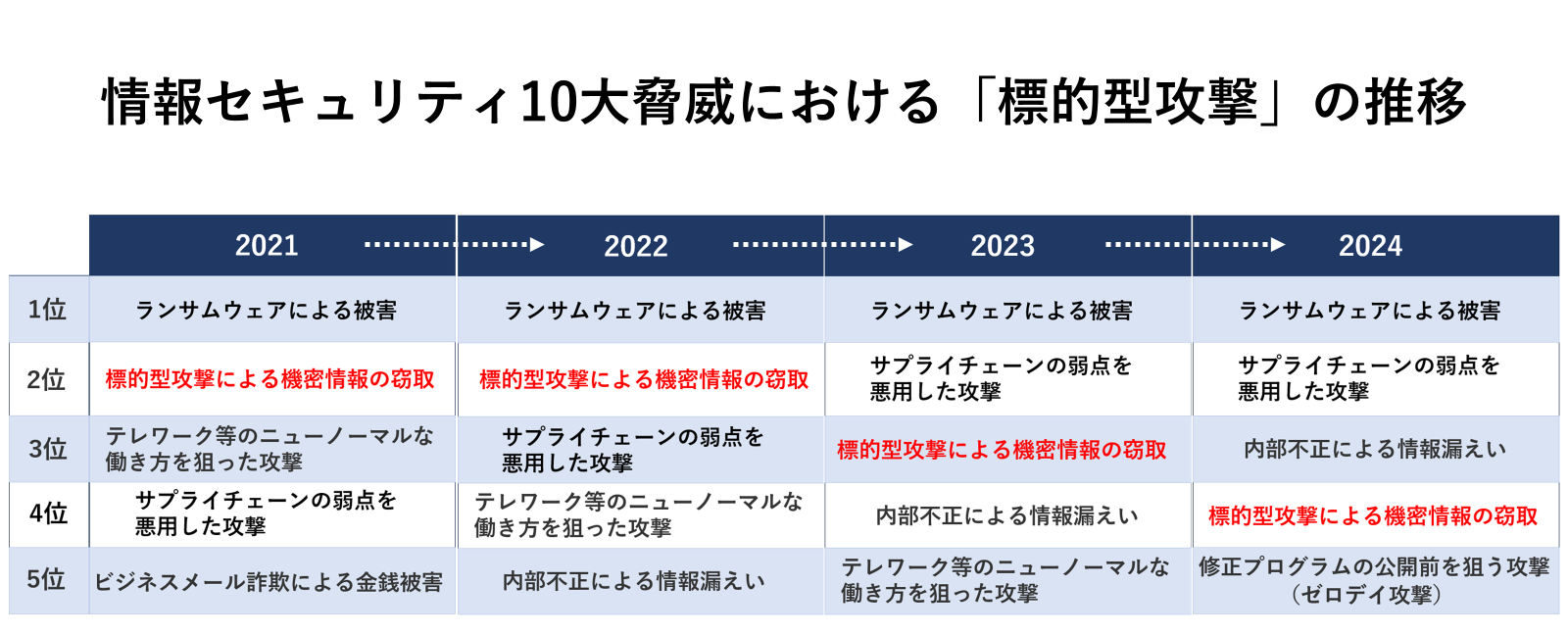

標的型攻撃による被害件数は増加傾向にあり、毎年IPAが発表する「情報セキュリティ10大脅威」でも、「標的型攻撃による機密情報の窃取」が、常に上位に入っています。

出典:IPA│情報セキュリティ10大脅威

IPAの情報をもとに、図は弊社にて作成

標的型攻撃には、「潜伏型」と「速攻型」のパターンがあります。

| 潜伏型 |

|---|

|

| 速攻型 |

|---|

|

高度標的型攻撃(APT攻撃)とは

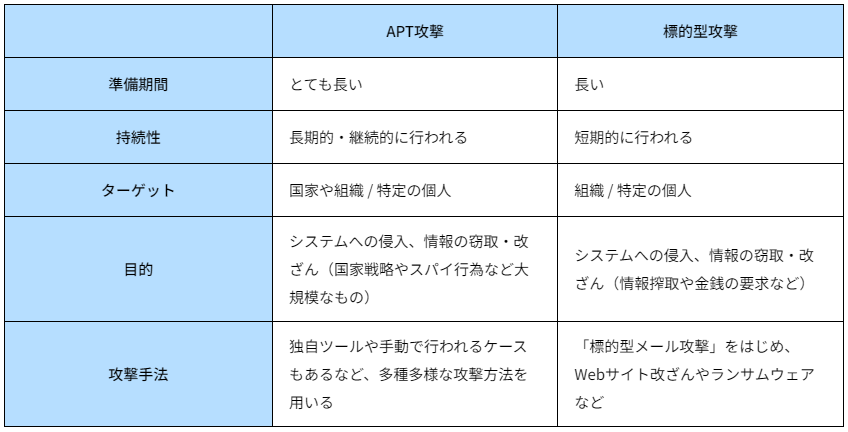

標的型攻撃に比べ、より巧妙な手口が用いられるものを、「高度標的型攻撃(APT攻撃)」といいます。

以下は標的型攻撃と高度標的型攻撃の違いをまとめたものです。

▼標的型攻撃とAPT攻撃の比較

高度標的型攻撃は、持続的に攻撃を仕掛け、ターゲットに気づかれないよう継続的に情報を盗み続けるといった特徴があります。

また標的型攻撃に比べて「より重要な機密情報」を目的とするケースが多く、最終的な攻撃対象も大企業や国家機関といった、セキュリティの堅牢な組織である場合が大半です。

高度標的型攻撃が行われれば、企業・組織の機密情報を窃取されたり、場合によっては国の安全を守るための国防情報が盗み取られたりと、国民の安全が脅かされる危険性も考えられます。

このような背景から、サイバーキルチェーンでは数あるサイバー攻撃の中でもより危険度の高い「高度標的型攻撃」への対策・防御することを目的に据えているのです。

サイバーキルチェーンの7つのステップ

先述の通り、サイバーキルチェーンは、攻撃者がサイバー攻撃を仕掛ける際の構造を7つのステップに分けて分析しています。

| 1. 偵察 | 標的となる個人・組織の調査 |

|---|---|

| 2. 武器化 | 攻撃に使うマルウェアなどを作成 |

| 3. デリバリー | メールやWebサイトなどを使って標的にマルウェアを届ける |

| 4. エクスプロイト | 標的に攻撃コードを実行させる |

| 5. インストール | マルウェアが標的の端末に侵入し、感染する |

| 6. 遠隔操作 | マルウェアを介して遠隔操作する |

| 7. 目的の実行 | 情報収集やデータの改ざん・破壊など攻撃者の目的を実行する |

1. 偵察

最初のステップである偵察では、攻撃者が標的について入念な調査を行います。メールの署名やアドレス、従業員のSNSなどから情報が集められ、攻撃に利用されます。

一般的に、偵察で入手される情報はWebサイトやSNSなどネット上で公開されているものが多いですが、場合によっては攻撃者が企業・組織に潜入し、ソーシャルエンジニアリングを用いて情報を集めるケースもあります。

※ソーシャルエンジニアリング…「PC画面を覗き見する」「ゴミ箱をあさる」など情報通信技術を使わずにパスワードなどの重要な情報を盗み取る手法。

2. 武器化

次の武器化では、偵察の段階で入手した情報をもとに攻撃に必要なものを作成します。

このステップで攻撃者は

- マルウェアや攻撃コードを作成する

- ターゲットの組織の従業員や役員、取引先になりすましたメールを作成する

- マルウェアを仕込むためのサイトを作成する

などを行います。

3. デリバリー

3つ目のデリバリーでは、「2.武器化」のステップで作成したマルウェアや攻撃コードなどを標的に配送します。

配送手段は

- メールの添付ファイルにマルウェアを仕掛け、送り付ける

- メールの本文に偽サイトのリンクを貼り付ける

- ターゲットが訪問するWebサイトにマルウェアを仕掛ける

など多岐にわたります。

4. エクスプロイト

標的がメールの添付ファイルを開封したり、不正なWebサイトにアクセスしたりすることで、攻撃コードが実行されます。

5. インストール

標的のコンピューターやサーバーなどに、マルウェアがインストールされます。

高度標的型攻撃では、機密情報の入手を目的としているため、攻撃者はファイルサーバーやデータベースサーバーなど、普段はアクセス制限がかけられている端末にマルウェアをインストールさせます。

また、システムにバックドアというプログラムが仕掛けられた場合、攻撃者は認証システムなどを回避し、継続的にシステムへ出入りできるようになってしまいます。

6. 遠隔操作

インストールされたマルウェアとC&Cサーバー(マルウェアに感染した端末に指令を出す攻撃者のサーバー)が通信することで、標的の端末を攻撃者が、遠隔から操作できるようになります。

攻撃者は遠隔操作を用いて、アクセス権限の拡大や、重要な情報が格納されるファイルやサーバーの捜索・閲覧、ネットワークを通じて他端末にも感染を広げる、などの挙動をとります。

7. 目的の実行

最後に、サイバー攻撃を仕掛けた目的を実行するステップに移ります。攻撃者はあらかじめ狙いを定めたターゲットから、機密情報の入手や改ざん、削除といった攻撃をおこないます。

攻撃者は目的を実行した後、標的に気づかれないよう、アクセスログの削除などをおこないます。

高度標的型攻撃を防ぐには「多層防御」が欠かせない

企業・組織が高度標的型攻撃を防ぐためには、「多層防御」で備えることが非常に重要です。多層防御とは、複数の防御層を設置し、脅威の侵入を防御するセキュリティの構造です。

従来のサイバーセキュリティでは、組織内ネットワークと外部との境界線に「ファイアウォール」などの防御壁を設置し、外部からの侵入を防ぐという考え方が主流でした。

しかし、近年の多角的で高度なサイバー攻撃では、入口だけでなく、内部対策・出口対策も併せて行う多層防御の考えが欠かせません。

入口対策

入口対策は、社内ネットワークの入り口にて、外部脅威の侵入を防ぐための対策です。

入口対策の具体的な例として

- 危険性の高いメールを検知・ブロックする「メールフィルタリング」

- マルウェアの侵入をブロックする「アンチウイルス」

- ポリシーに則って通信の許可・遮断を行う「ファイアウォール」

- ネットワークの不正通信を検知・分析する「IDS/IPS」

などがあげられます。

LANSCOPE サイバープロテクションでは、あらゆるマルウェアの検知・ブロックが可能な「業界最高峰のAIアンチウイルス」を提供しています。未知・亜種のマルウェアも侵入前に検知できる、高精度なアンチウイルスを検討される方におすすめです。

内部対策

内部対策は、脅威が社内ネットワークに侵入してしまった際、いち早く脅威を検知し、被害の拡大を防ぐための対策です。

主な施策としては

- ログ監視ツールの導入

- ファイルの暗号化

- ネットワークの分離

- 「EDR(Endpoint Detection & Response)」の導入

などが該当します。

ログ監視のセキュリティツールを導入することで、例えば権限のない人間が社内データベースにアクセスしたなどの「内部不正」や、内部ネットワークにマルウェアが侵入したなどの「外部攻撃」を早期に発見し、管理画面より可視化することができます。

また社内データの暗号化は、攻撃者が重要なデータを外部に持ち出してしまっても使用できないよう、あらかじめファイルを暗号化しておく対策を指します。

ネットワークの分離は、インターネットに接続して利用する「情報系ネットワーク」と、顧客情報や機密情報が保管されている「基幹系ネットワーク」を切り離して管理することです。仮に情報系ネットワークがマルウェアに感染しても、基幹系ネットワークに感染しないため、機密情報を保護することが可能です。

また、PCやスマートフォンといったエンドポイント端末にて、不審な脅威の侵入を検知する「EDR」といった監視ソリューションも有効でしょう。EDRを導入することで、エンドポイントにおける不正な活動・侵入等を検知し、速やかに対処することが可能です。

LANSCOPE サイバープロテクションでは、アンチウイルスとセットで導入できる、管理負荷の低いEDR「CylanceOPTICS」を提供しています。

出口対策

出口対策は、組織内部から重要な情報を外部に漏洩させないための対策です。

具体的には

- 不審な通信をブロックできるプロキシサーバーを設置する

- データの暗号化

- DLP

といった対策を施します。

マルウェアに感染すると、C&Cサーバーに接続されてしまうということはすでに説明した通りです。

攻撃者はC&Cサーバーからマルウェアに指令を送ったり、盗み出した情報を受け取ったりします。そのため、社内から社外にあるC&Cサーバーに通信できないようにする必要があり、有効なのがプロキシサーバーの設置です。

プロキシサーバーは、端末がインターネットへアクセスする際、その通信を代理で中継する役割があります。社内ネットワークと外部インターネットの中間に設置され、通信の検証および不正な通信の遮断などをおこないます。

またDLPソリューションによって機密情報の漏洩を防ぐ、データの暗号化により、仮に盗聴されても内容が読み取られないよう配慮する、などの対策があげられます。

サイバーキルチェーンの各ステップにあわせた対策

ここでは、サイバーキルチェーンの各ステップに合わせた対策について解説します(2つ目のステップ「武器化」で施せる対策は限られているので、省略します)。

1. 「偵察」への対策

攻撃者は偵察時にSNSなどネット上に公開されているさまざまな情報を参考にします。

そのため、企業・組織では従業員が個人のSNS上で詳しい勤務地や部署名、業務に関する情報を発信していないか監視する必要があります。

また、従業員に対するセキュリティ教育を行い、SNSで業務に関する詳細な情報を載せないように注意喚起をするなど、個々のセキュリティ意識を高めることも重要です。なお、企業・組織の公式SNSやWebサイトでも、発信する内容には注意を払うようにしましょう。

2. 「デリバリー」への対策

攻撃者はメールとともに、マルウェアを仕込んだファイルや不正なWebサイトへ誘導するためのリンクを送ってきます。

そのため

- アンチウイルスソフトを導入してマルウェアを正しく検知できるようにする

- OS、アプリケーションを常に最新の状態にすることで脆弱性を解消し、端末にマルウェアを侵入させないようにする

などの対策が必要になります。

また「不審なメールの添付ファイルやリンクは安易に開かない」といった、社内教育を徹底するのも重要です。

しかしながら標的型攻撃は偵察を念入りに行っていることから攻撃精度が高く、どれだけ気をつけていてもだまされて添付ファイルやリンクを開いてしまうケースがあります。万が一マルウェアが侵入してしまった時のことを考えて、ログ監視ツールやEDRを導入しておくとよいでしょう。

3. 「エクスプロイト」への対策

「エクスプロイト」は攻撃コードが実行される段階であり、攻撃者は機密情報を保存している場所を探したり、脆弱性情報を収集したりするなど内部活動も行います。

そのため、社内のセキュリティ機器やネットワーク機器のログを収集し解析するSIEMの導入などが有効です。SIEMについては以下の記事で詳しく解説していますので、ぜひあわせてご覧ください。

4. 「インストール」への対策

マルウェアに感染してしまった場合は、被害を最小限に食い止めるため、ネットワーク分離をする必要があります。

方法としては、「情報系ネットワーク」と「基幹系ネットワーク」を物理的に分離する方法、ネットワークにつなげたままプロトコルを制限する方法などがあります。

※プロトコル…コンピューター同士が通信を行うためのルール

5. 「遠隔操作」への対策

マルウェアに感染してC&Cサーバーに接続されると、遠隔で端末を操作されてしまうため、社外へのアクセス制限や、プロキシサーバーによる不審な通信のブロックを行う必要があります。

たとえマルウェアに感染し、情報の窃取を許してしまったとしても、攻撃者側に情報を送る通信を検知・遮断すれば、被害を最小限に抑えることができます。

6. 「目的の実行」への対策

個人情報・機密情報が盗まれても攻撃者が解読できないよう、「社内データを暗号化する」などの対策が有効です。

サイバーキルチェーンを踏まえた対策なら、LANSCOPEサイバープロテクションにお任せ

高度標的型攻撃の段階的な攻撃を防ぐには、脅威を侵入させない「事前防御」に加え、脅威が侵入した後の「事後防御」への対策も必要になります。

「LANSCOPE サイバープロテクション」では、事前防御に有効なAIアンチウイルス、あるいは事後防御に有効なEDRなど、セキュリティソリューションを提供しています。

- アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用できる「CylanceGUARD」

- 各種ファイル・端末に対策できる次世代型アンチウイルス「Deep Instinct」

1. アンチウイルス✕EDR✕監視サービス(MDR)をセットで利用可能な「CylanceGUARD」

アンチウイルスによる入口対策、EDRによる内部対策など、複数のセキュリティ対策を掛け合わせることで、より強固な多層防御を実現できるのは、先述の通りです。

エンドポイントのログ監視・脅威の早期検知や対応に欠かせないのが「EDR」ですが、実際には「EDRによるセキュリティ監視に、手が回らない」という声も多く、アンチウイルスとEDRの併用が出来ていない企業様が少ないのが現状です。

- アンチウイルスとEDRを併用したい

- なるべく安価に両機能を導入したい

- しかし運用面に不安がある

そういった方におすすめしたいのが、アンチウイルスを中心に3つのサービスを提供する「Cylanceシリーズ」です。

- 最新のアンチウイルス「CylancePROTECT」

- EDR「CylanceOPTICS」

- EDRを用いた運用監視サービス「CylanceGUARD」

の3つをお客様の予算やご希望条件に応じて提供します。高精度なアンチウイルス・EDRを併用できる上、セキュリティのプロが24時間365日監視を行うため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な提案も可能です。侵入前・侵入後のマルウェア対策を両立することで、お客様の大切な情報資産を守りましょう。

2. 各種ファイル・端末に対策できるNGAV「Deep Instinct(ディープインスティンクト)」

- AIを活用し、未知のマルウェアも検知したい

- 実行ファイル以外の様々なファイルにも、対応できる 製品が良い

- 手頃な価格で「高性能なアンチウイルス」を導入したい

そういった方には、AIによるディープラーニング機能で、未知のマルウェアを高精度にブロックする、次世代型アンチウイルス「Deep Instinct(ディープインスティンクト)」がおすすめです。

近年の攻撃者は、セキュリティ製品の検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを生み出します。 しかしファイル形式を問わず対処する「Deep Instinct」であれば、これらのマルウェアも高い精度で検知・防御が可能です。

ランサムウェアをはじめ、2020年以降に国内でも猛威を振るった「Emotet(エモテット)」などの攻撃も、Deep Instincで検知することが可能です

手ごろな価格帯で導入できるのも魅力です、ぜひ以下の製品ページよりご覧ください。

万一、サイバー攻撃の被害にあったら?インシデント対応サービスにお任せください

「ランサムウェアに感染してしまったかも」

「システムへ不正アクセスされた痕跡がある」

このようにサイバー攻撃を受けた”事後”に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応サービス」の利用がおすすめです。

フォレンジック調査のスペシャリストがお客様の環境を調査し、感染状況と影響範囲を特定。ランサムウェアの封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスまで支援いたします。

「自社で復旧作業を行うのが難しい」「感染経路や影響範囲の特定をプロに任せたい」というお客様は、是非ご検討ください。

まとめ

本記事では、攻撃者がサイバー攻撃を仕掛ける際の構造を分析し、それぞれの段階で脅威を防御するサイバーキルチェーンの考え方や、攻撃時の7つのステップ、それぞれの段階での防御方法などについて解説しました。

本記事のまとめ

- サイバーキルチェーンとは、サイバー攻撃の一連のプロセスを構造化および整理したもの

- 数あるサイバー攻撃の中でも「高度標的型攻撃(APT攻撃)」から防御することを目的にしている

- 高度標的型攻撃とは、持続的に攻撃を仕掛けて「大規模な機密情報」を窃取・改ざんすることを目的としている

- サイバーキルチェーンでは、攻撃者が攻撃を仕掛けて目的を達成するまでの行動を「偵察」「武器化」「デリバリー」「エクスプロイト」「インストール」「遠隔操作」「目的の実行」の7つのステップにわけている

- 高度標的型攻撃を防ぐためには、入口・内部・出口それぞれで防御層を設置する多層防御で備えることが非常に重要

サイバー攻撃の脅威が年々大きくなっている現代社会では、単一の防御システムだけでは被害を抑えることができません。サイバー攻撃の構造を理解し、それぞれの段階に適した対策を施すことで、脅威に対して迅速に対応でき、また被害を最小限に抑えることができるでしょう

MOTEXでは、企業・組織のサイバー攻撃対策のレベルや課題を、簡単にチェックできる「サイバー攻撃対策チェックシート」をご用意しました。ぜひ合わせてご活用ください。

関連する記事