Written by Aimee

目 次

- 01.フォレンジック調査(デジタルフォレンジック)とは

- 02.フォレンジック調査(デジタルフォレンジック)の必要性・目的

- 03.フォレンジック調査(デジタルフォレンジック)の4つの種類

- 04.フォレンジック調査(デジタルフォレンジック)の活用事例

- 05.フォレンジック調査(デジタルフォレンジック)の手順

- 06.フォレンジック調査(デジタルフォレンジック)を実施する際の注意点

- 07.フォレンジック調査(デジタルフォレンジック)を外部委託するメリット

- 08.フォレンジック調査(デジタルフォレンジック)を外部委託する際の選定ポイント

- 09.LANSCOPE サイバープロテクションの「インシデント対応パッケージ」とは

- 10.フォレンジック調査に役立つ「LANSCOPEソリューション」

- 11.まとめ

IT分野における「フォレンジック調査(デジタルフォレンジック)」とは、セキュリティインシデントが発生した際に、端末やネットワーク内の情報を収集し、被害状況を解明したり、法的証拠を見つけたりすることを表します。

フォレンジック調査をおこなうことで、インシデントの発生原因を特定できるだけでなく、インシデントの再発防止や法的証拠の確保が可能です。

本記事では、フォレンジック調査の概要、その手法手順などについて詳しく解説します。

▼本記事でわかること

- フォレンジック調査の概要

- フォレンジック調査の必要性

- フォレンジック調査の手順

フォレンジック調査(デジタルフォレンジック)とは

IT分野における「フォレンジック調査」とは、セキュリティインシデントが発生した際に、デバイスやネットワーク内の情報を収集・分析し、被害状況を解明したり、法的証拠を確保したりする活動を指します。

「フォレンジック(forensic)」とは、本来、犯罪や不正行為の証拠を収集・分析し、法的手続きに利用できる形で提供する科学的・技術的な手法を意味します。

この「フォレンジック」をデジタルの領域に適用したものを「デジタルフォレンジック」と呼びます。

具体的には、以下のような場面でフォレンジック調査が用いられます。

- 不正アクセスの発生有無の調査

- ランサムウェアの感染経路の調査

- 不正行為のアクセス履歴の調査

また、フォレンジック調査は、ただセキュリティインシデントが発生した原因を特定するだけでなく、更なる被害の拡大・再発防止に向けた対策を打つための情報源としても活用されます。

さらに、フォレンジック調査により、適切な手順で収集・分析・保存されたデータは、「証拠の真正性(証拠が改ざんされていないこと)」「証拠の適法性(証拠が合法的に取得されたこと)」が確保されるため、裁判で有効性をもつ証拠としても扱われます。

フォレンジック調査で得た情報は、企業(被害者側)にとって、攻撃者を特定し、法的責任を追及するために非常に有益です。

フォレンジック調査がどのような流れで実施されるのか、実施する際のポイントなどを確認していきましょう。

フォレンジック調査(デジタルフォレンジック)の必要性・目的

フォレンジック調査を実施する必要性・目的を4つ解説します。

- インシデントが発生した原因を特定するため

- インシデントによる被害の拡大を防ぐため

- インシデントの再発を防ぐため

- 法的証拠を確保するため

詳しく確認していきましょう。

1.インシデントが発生した原因を特定するため

フォレンジック調査は、インシデント発生時の原因特定を目的として実施されます。

たとえば、企業のシステムが不正アクセスの被害にあった場合、フォレンジック調査をおこなうことで、不正アクセスに利用された脆弱性などを特定できます。

サイバー攻撃の種類を特定することも可能なので、インシデントの詳細(どのような手法で攻撃がおこなわれたのかなど)を、明らかにすることにもつながります。

2.インシデントによる被害の拡大を防ぐため

インシデント発生時は、感染拡大や攻撃者による証拠隠滅を防ぐため、セキュリティチームの正確かつ迅速な対応が求められます。

フォレンジック調査によって、迅速に被害の範囲や影響を把握し早期に対策を講じることは、被害の拡大防止と着実な情報確保において欠かせません。

3.インシデントの再発を防ぐため

前述したように、フォレンジック調査では攻撃に利用された脆弱性やマルウェアの感染経路など、インシデントの発生原因が特定できます。

原因を明らかにすることで、「同様のインシデント発生を防ぐには、どういった対策が必要か」を検討し、適切な再発防止策を講じることが可能となります。

4.法的証拠を確保するため

フォレンジック調査は、サイバー攻撃の被害をめぐる裁判で、有効性のある法的証拠を残すために有用です。

フォレンジック調査により集められるデータは、証拠の改ざんや損失のリスクが低く、裁判で高い信頼性が担保されるためです。

たとえば、フォレンジック調査によって以下の項目が明らかになることで、攻撃者の特定や責任の追求が実行できるようになります。

- 特定のIPアドレスから不正アクセスが実施された

- 特定のネットワーク経路からマルウェアが感染したこと

また、従業員や退職者による「内部不正」によって、情報の流出・横領が発生した際にも、犯人を特定・裁く証拠として、フォレンジック調査は有効です。

フォレンジック調査(デジタルフォレンジック)の4つの種類

IT分野におけるフォレンジック調査には、調査の対象や目的によって呼び方が異なります。

本記事では4つのフォレンジック調査を紹介します。

- コンピュータフォレンジック

- ネットワークフォレンジック

- モバイルフォレンジック

- ファストフォレンジック

それぞれどのような調査なのか概要を解説します。

コンピュータフォレンジック

コンピュータフォレンジックは、コンピュータや記録媒体を対象にしたフォレンジック調査です。

ハードドライブやメモリ、ファイルシステムなどのデータを収集し、不正アクセスやデータの改ざん、ウイルス感染などの証拠を解析します。

ネットワークフォレンジック

ネットワークフォレンジックは、ネットワーク上の通信データを対象にしたフォレンジックです。

パケットキャプチャやログファイル、プロキシサーバーのアクセスログなどの解析をおこない、不審なネットワーク活動や攻撃の痕跡を特定します。

モバイルフォレンジック

スマートフォンやタブレットなどのモバイルデバイスを対象とするのがモバイルフォレンジックです。

デバイスに保存されている写真・動画・ファイルやアプリの利用履歴、また、通話・SMS、GPSの位置情報、通信ログなどが調査の対象となります。

通信ログやGPSの位置情報を解析し、不正なやり取りや攻撃の痕跡がないかを調査します。

昨今、スマートフォン経由のインシデントが増加傾向にあるため、重要性が増している調査です。

ファストフォレンジック

ファストフォレンジックは、早急な原因究明のために、必要最低限のデータを抽出・コピーし、分析する手法です。

通常のフォレンジック調査が時間をかけて詳細におこなわれるのに対して、ファストフォレンジックは緊急性が高い場合に、まず必要最小限の証拠を短期間で集め、インシデントの初期段階での状況判断をおこなうことに重点が置かれます。

ファストフォレンジックが用いられるケースとしては、サイバー攻撃が現在進行中である場合や、重要なシステム・データの保護に即時対応が必要な場合などが挙げられます。

フォレンジック調査(デジタルフォレンジック)の活用事例

フォレンジック調査の活用事例として、「PC遠隔操作事件」が挙げられます。

この事件の犯人は、他人のPCを遠隔操作して、殺害予告や爆破予告などの犯行予告をインターネット上に書き込み、利用されたPCの持ち主5名中4名が誤認逮捕された深刻な事態となりました。

誤認逮捕されたユーザーのPCには、「トロイの木馬」と呼ばれるマルウェアが仕掛けられており、攻撃者はこの「トロイの木馬」を通じて、被害者のPCを遠隔操作。

さらに犯人は、「Tor」と呼ばれるIPアドレスを秘匿するソフトウェアを悪用して、自身のIPアドレスを隠蔽し、遠隔操作の足取りをつかめないように細工していたのです。

捜査の過程で実施されたフォレンジック調査により、誤認逮捕された人のPCから「トロイの木馬ウイルス」が検出され、逮捕されたユーザーのPCが意図せずに犯行に使用されていたことが明らかになりました。

さらなるフォレンジック調査によって、真犯人が犯行に使用した会社のPCから、消去したファイルの場所を示すパス名や、犯人が開発途中の遠隔操作ソフトのバージョンが発見され、真犯人の特定、逮捕につながりました。

フォレンジック調査(デジタルフォレンジック)の手順

フォレンジック調査を実施する際の手順を解説します。

- 証拠保全

- データの復元

- 解析・分析

- 報告

4つのステップを詳しく確認していきましょう。

手順(1):証拠保全

前述した通り、フォレンジック調査によって得られた結果は法的証拠として使用できます。

しかし、デジタルデータは容易に改変・改ざんできてしまうため、法的証拠として使用するには、データの改変・改ざんがおこなわれていないことを証明する「証拠保全」が必要となります。

デジタルデータの信ぴょう性を保つために、専用のツールを使用してデータの複製を作成し、保存しましょう。

手順(2):データの復元

証拠となりうるデータが犯人によって意図的に削除されていたり、機器が損傷してデータが閲覧できなかったりした場合、特殊なソフトウェアや技術を使用して、データやファイルを復元する必要があります。

データの復元は、物理的なデバイスからのデータ回復や、バックアップからのデータ復元など、さまざまな方法でおこなわれます。

手順(3):解析・分析

データ保全が完了したら、解析・分析を進め、証拠となりうる情報がないかを確認しましょう。

具体的には、以下のような項目を解析・分析し、犯罪行為に関連する情報やパターンを見つけ出します。

- サーバーログ

- メールの送受信履歴

- Webサイトの閲覧履歴

事件の経緯や関連者の行動パターンを把握するために、データのパターンや傾向特定も実施します。

手順(4):報告

解析・分析の結果がまとまったら、報告書として提出します。

報告書には、調査の手法や使用したツール、解析結果や推論される事実、必要に応じて提案される対策などを記載します。

この報告書は、裁判所や関係当局、クライアントに提出され、事件の真相を明らかにするための非常に重要な証拠となります。

フォレンジック調査(デジタルフォレンジック)を実施する際の注意点

フォレンジック調査では、証拠保全や痕跡の改変を防ぐため、注意すべきポイントがあります。

ここでは、フォレンジック調査を実施する際の注意点を3つ紹介します。

- システムのシャットダウンや再起動をしない

- ネットワーク接続を維持したまま操作しない

- 証拠となるファイルやデータを変更しない

詳しく確認していきましょう。

システムのシャットダウンや再起動をしない

フォレンジック調査の実施対象であるシステムをシャットダウンや再起動してしまうと、メモリ内の一時データやログ、プロセス情報が消失する可能性があります。

そのため、システムのシャットダウンは慎重に判断し、必要に応じてライブ状態でメモリダンプを取得するなど、適切な対策を講じるようにしましょう。

ネットワーク接続を維持したまま操作しない

調査対象のシステムをインターネットに接続したままにしてしまうと、攻撃者がリモートから証拠を消去したり、再度システムにアクセスしたりするリスクが発生します。

そのため、証拠保全を適切におこなえたら、システムをネットワークから切り離すようにしましょう。

証拠となるファイルやデータを変更しない

フォレンジック調査を実施する際は、ファイルの内容や属性が変更されないように注意する必要があります。

調査中にファイルを直接開く・編集する・移動するといった操作をすると、タイムスタンプやメタデータが書き換えられてしまう可能性があり、証拠としての信頼性が低下する恐れがあります。

また、証拠保全を実施する前にデータが書き換えられてしまうと、そのデータは法的証拠としての有用性を失ってしまいます。

調査を実施する際は、ファイルやデータが変更されないように、無闇にファイル・データを触らないようにしましょう。

フォレンジック調査(デジタルフォレンジック)を外部委託するメリット

調査が複雑な場合や社内リソースが不足している場合は、フォレンジック調査を外部委託するのもひとつの手です。

外部の専門サービスを利用するメリットとして、以下の3つが挙げられます。

- 調査から結果報告までの時間を短縮できる

- 客観的証拠を確保できる

- 二次被害が発生する心配がなくなる

詳しく確認していきましょう。

調査から結果報告までの時間を短縮できる

犯行が複雑な場合や調査機器の台数が多い場合、フォレンジック調査が長期化し、多くの社内リソースが費やされる可能性があります。

また、社内のセキュリティ担当者が、他業務と並行して調査をおこなう場合、調査がより長引くことが懸念されます。

そこで、フォレンジック調査を外部の専門家に依頼することで、セキュリティ担当者の負担を軽減しつつ、調査にかかる時間も短縮することが可能です。

早急にセキュリティインシデントの原因が解明できれば、その分早く対策を打ち、被害の拡大を防ぐことができるでしょう。

客観的証拠を確保できる

インシデントの原因究明や訴訟にて証拠を立証するためには、客観的性をもつ正確な証拠が必要です。

しかし、自社によって収集された証拠は、収集・保全が適切におこなわれておらず、結果的に法廷で証拠能力が無効とされてしまうリスクがあります。

また「内部不正」の事件などはとくに、社内調査をおこなうと、利害関係やバイアスが生じ、結果の信頼性が低下することが懸念されます。

そこで、高度な専門知識を有する外部パートナーに依頼することで、法廷で着実に使える、客観的な視点に基づいた調査データを確保することが可能です。

二次被害が発生する心配がなくなる

デジタルデータは、ちょっとした誤操作によって書き換えられたり、消去されたりする危険性があります。

「証拠保全作業」は、非常に繊細な作業であるため、専門家以外がおこなうと、原因究明に必要なログデータを意図せず書き換えてしまったり、ファイルデータを破損してしまったりといった、二次被害が発生することも珍しくありません。

複雑なフォレンジック調査であるほど、知識と経験の豊富な、信頼できる外部パートナーに依頼することがおすすめです。

フォレンジック調査(デジタルフォレンジック)を外部委託する際の選定ポイント

フォレンジック調査を外部に委託する場合、以下のポイントをおさえながら選定するとよいでしょう。

- 対応スピード

- 費用

- セキュリティ体制

- 法的証拠となる調査報告書の発行の有無

- データの復旧作業への対応

とくに対応スピードと費用面は、あらかじめよく確認しておきましょう。

調査依頼から結果報告までに時間を要してしまうと、裁判までに証拠がそろわないといったトラブルが発生する危険性があります。

費用に関しては、HPに掲載されていないことが多いため、料金体系や概算を実際に問い合わせてみることをおすすめします。

ほかにも、訴訟を念頭に置いている場合は、法的証拠となる調査報告書を発行してもらえるかどうかも重要な考慮ポイントです。

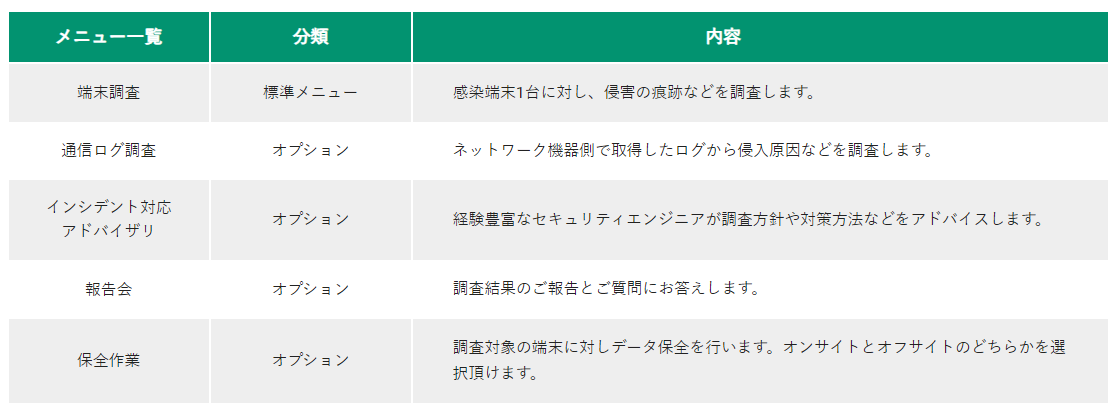

LANSCOPE サイバープロテクションの「インシデント対応パッケージ」とは

LANSCOPE サイバープロテクションが提供する「インシデント対応パッケージ」は、フォレンジック調査の専門家が、サイバー攻撃の原因特定から封じ込め、復旧支援までを一貫して支援するサービスです。

フォレンジック調査のスペシャリストが、被害の最小化と早期の事業復旧に向けサポートします。

感染デバイスに対する侵害の痕跡などの「フォレンジック調査」を標準メニューとして、追加で保全、アドバイス等を含めたオプションメニューをご用意しています。

「自社でフォレンジック調査、復旧作業をおこなうのが難しい」「感染経路や影響範囲の特定をプロに任せたい」というお客様は、ぜひご検討ください。

フォレンジック調査に役立つ「LANSCOPEソリューション」

フォレンジック調査に役立つ、LANSCOPEのセキュリティソリューションを3つ紹介します。

- AIアンチウイルス統合型のEDR「Aurora Focus」

- AIを活用したNDR「Darktrace」

- IT資産管理・MDMツール「エンドポイントマネージャー クラウド版」

それぞれフォレンジック調査にどのように活用できるのかを確認していきましょう。

AIアンチウイルス統合型のEDR「Aurora Focus」

Aurora Focusは、アンチウイルス(EPP)製品「AuroraPROTECT」とあわせて導入可能な、AIアンチウイルス統合型のEDRです。

未知のマルウェアでも99%予測検知と隔離ができる次世代型アンチウイルス「AuroraPROTECT」と連動させることで、AIによる高い精度での脅威の検知・調査・封じ込め・復旧までの一連の対応がおこなえるようになります。

復旧のプロセスでは、フォレンジック用の証拠取得が可能です。

詳細を知りたい方は、ぜひ下記のページをご確認ください。

AIを活用したNDR「Darktrace」

「Darktrace」は、企業・組織のネットワークやクラウドのパケットを収集することで、企業の持つネットワーク全体の通信状況を可視化し、異常な挙動を検知する AI型NDRです。

検知したイベントが発生したデバイスの詳細情報から、接続先ネットワークの情報までを時系列でさかのぼり、一連のイベント発生状況を画面上で再現できます。

通信パケット情報のエクスポートやフォレンジック分析による詳細調査も可能であり、企業のインシデントの登記発見・対策にとって心強い見方となります。

詳細を知りたい方は、ぜひ下記のページをご確認ください。

IT資産管理・MDMツール「エンドポイントマネージャー クラウド版」

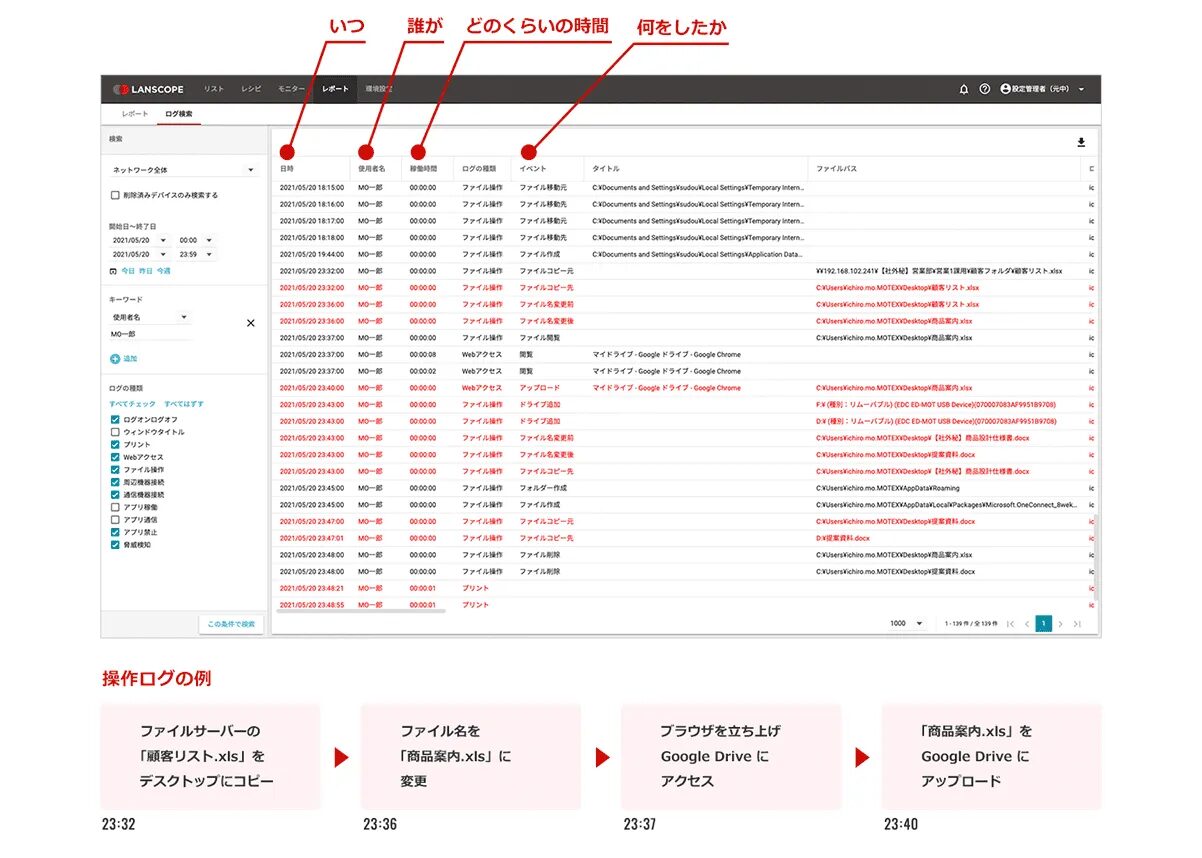

フォレンジック調査を社内でおこなう場合、ログの収集・活用は必要不可欠です。

IT資産管理・MDMツール「LANSCOPE エンドポイントマネージャー クラウド版」では、内部不正の原因特定に欠かせない PC の操作ログを自動で取得し、最大5年分を保存することが可能です。

またログ画面では、PCにおけるアプリ利用、Webサイトの閲覧、ファイル操作、Wi-Fi接続といった従業員の操作について、「いつ」「誰が」「どのPCで」「なんの操作をしたか」などを一目で把握できます。

従業員の不正な操作は、アラートにて管理者に通知されます。

いざという時の証拠収集に加え、早期に情報漏洩のインシデントに気づき、対策する手だてとしても効果的です。

まとめ

本記事では「フォレンジック調査」をテーマに、その概要や対策について解説しました。

本記事のまとめ

- IT分野で使用されるフォレンジック調査とは、セキュリティインシデントが発生した際に、デバイスやネットワーク内の情報を収集し、被害状況を解明したり、法的証拠を見つけたりすること

- フォレンジック調査は、「インシデントの発生原因の特定」「インシデントによる被害の拡大の防止」「インシデントの再発防止」「法的証拠の確保」などを目的に実施される

- フォレンジック調査は一般的に、「証拠保全」「データの復元」「解析・分析」「報告」の手順で実施される

- フォレンジック調査を実施する際は、データやファイルの書き換えが実施されないように「システムのシャットダウンや再起動をしない」「ネットワーク接続を維持したまま操作しない」などの注意点がある

サイバー攻撃の被害受けた際、適切にフォレンジック調査を実施することで、再発防止策を講じることができたり、法的証拠を確保したりすることが可能です。

本記事で紹介した通り、 LANSCOPE サイバープロテクションでは、フォレンジック調査サービス「インシデント対応パッケージ」を提供しています。

社内での実施が難しい場合や専門家のアドバイスが欲しい場合などは、ぜひ実施をご検討ください。

おすすめ記事