Written by WizLANSCOPE編集部

目 次

マルウェアとは、情報の窃取やデータ改ざんなど 有害な動作をおこなう意図で作成された、悪意のあるソフトウェアやコードの総称 です。

マルウェアにはさまざまな種類があり、それぞれに違った特徴があります。

企業・組織のセキュリティを強化するためには、マルウェアの特性を理解し、適切な対策を講じることが重要です。

本記事では、主要なマルウェア14種類に焦点を当て、特徴や事例を紹介します。

▼本記事でわかること

- マルウェアの種類・特徴

- マルウェアの感染経路

- マルウェアへの対策

- マルウェア感染時の対処法

「マルウェアにはどんな種類があるのか」「特徴や対処法を知りたい」という方は、ぜひご一読ください。

また本記事では、高度・巧妙なマルウェア対策に有効な「LANSCOPE サイバープロテクション」についても紹介します。

マルウェアとは

マルウェアとは、 悪意のある動作をさせるために作られた、不正なソフトウェアやコードの総称 です。

マルウェアは、「悪意のある」という意味のMalicious(マリシャス)とSoftware(ソフトウェア) を組み合わせた造語で、ユーザーのコンピューターやシステムに侵入し、データの削除や改ざん、コンピューターの機能停止、情報漏洩などの被害を引き起こします。

昨今では、攻撃者により、世界中で1日に100万個のマルウェアが新たに作られているともいわれており、国内すべての企業・組織は、自社の情報資産を守るためにも、マルウェアへの正しい理解と対策が求められます。

主なマルウェアの種類

ここでは、代表的な14種類のマルウェアの特徴や事例を紹介します。

- ウイルス

- ワーム

- トロイの木馬

- バックドア

- スパイウェア

- ランサムウェア

- アドウェア

- スケアウェア

- ボット

- RAT

- キーロガー

- インフォスティーラー

- ファイルレスマルウェア

- クリプトマイナー

「名前を聞いたことがないもの」「どのような被害をもたらすか知らないもの」などがある場合は、ぜひチェックしてみてください。

ウイルス

「ウイルス」とは、電子メールやホームページ閲覧などによってコンピューターに侵入する悪質なプログラムを指します。

自己増殖機能の特徴を持っており、Wordなどコンピューター内のファイルに感染し、ネットワークを介してほかのコンピューターにも感染を広げます。

最近では、PC内に登録される電子メールアドレス帳や過去の送受信履歴を利用し、自動でウイルス付きの電子メールを送信したり、ホームページを見ただけで感染したりといった悪質なウイルスも登場しています。

ウイルスに感染すると 、PCの動作不良やデータの破壊 などといった被害に見舞われるリスクがあります。

ウイルス被害の事例として、大手下着メーカーのWebサイトが不正アクセスで改ざんされ、ウイルスの配布に悪用された事件が報告されています。

ワーム

「ワーム」とは、 ほかのファイルに寄生せず、単体で動作できる不正プログラムです。

ウイルスと同じく自己増殖機能も持ち合わせているため、感染力が非常に強いという厄介な特徴があります。

ワームに感染すると、増殖を繰り返してCPUや記憶領域などの容量を圧迫し、動作の遅延を引き起こしたり、デバイスを機能停止に追い込んだりするリスクがあります。

ワームの被害事例として、ターゲットがワームが仕込まれたメールを開封したと同時に感染し、デバイスに保存されていたアドレス帳が悪用され、ワームを含む大量のスパムメールがばらまかれる事件が報告されています。

トロイの木馬

「トロイの木馬」とは、 無害なプログラムを装ってシステムに侵入し、起動などの動作をきっかけに悪意のある挙動をするプログラムです。

ウイルスやワームのように自己増殖機能はありませんが、無害にみえる文書ファイルや無料ツールなどを装って侵入し、感染後も目立つ活動をおこなわないため、「侵入に気が付きにくい」という特徴があります。

また、トロイの木馬に感染すると、個人情報や機密情報が漏洩 するだけでなく、バックドアの設置やボット化されるど、ほかのサイバー攻撃の踏み台 にされるリスクもあります。

トロイの木馬の被害事例として有名なのものに、PC遠隔操作が挙げられます。

攻撃者は、まず、トロイの木馬を仕込んだアプリをターゲットにダウンロードさせ、遠隔操作が可能な状態にします。

そして、そのPCから殺害予告や爆破予告などを発信しました。

結果として、この遠隔操作されたPCの所有者は、不正な発信を「おこなった犯罪者」として、誤認逮捕される事態が発生しました。

バックドア

「バックドア」とは、システム内部に不正侵入するために、意図的に作られる入り口のことです。

バックドアの機能を持つマルウェアを「バックドア型マルウェア」と呼ぶケースもあります。

バックドアを設置すると、攻撃者は認証システムやセキュリティ対策を回避し、いつでもターゲットのシステム内部に出入りできるようになります。

これにより、情報の盗み見や、データやシステムの書き換え、ほかのサイバー攻撃への悪用といった被害が懸念されます。

バックドアは、設置されただけでは直接的な影響がなく、発見が難しいという特徴があります。

明らかな被害が起きたときに初めてバックドアの存在に気がつくため、長期間放置されやすく、被害が拡大しやすいのです。

過去には、ある大学の公開Webサーバーが不正アクセスを受け、バックドアが仕掛けられる事件が発生し、この影響で、約8か月の間も学内でインターネットが使えなくなる被害を受けました。

この事件で用いられたバックドアは、なんと7年前に仕込まれたもので、長期間にわたり、だれも存在に気がつかず、外部から不正にアクセスできる状態になっていたことが判明しています。

スパイウェア

「スパイウェア」とは、ユーザーに気がつかれないように情報を盗み出し、外部へ不正送信するプログラムのことです。

スパイウェアは、侵入後にバックグラウンドで秘密裏に活動するため、ユーザーが感染に気づきづらいという厄介な特徴があります。

感染の被害としては、情報漏洩だけでなく、特定のWebページへの強制遷移や ブラウザのセキュリティ設定変更などが想定されます。

実際に、ロシア人ジャーナリストがスパイウェア「Pegasus」によってiPhoneを乗っ取られる被害が報告されています。

「Pegasus」は、イスラエルのNSO Groupが開発したマルウェアで、使用者の操作なしにiPhoneに侵入できるとされていました。

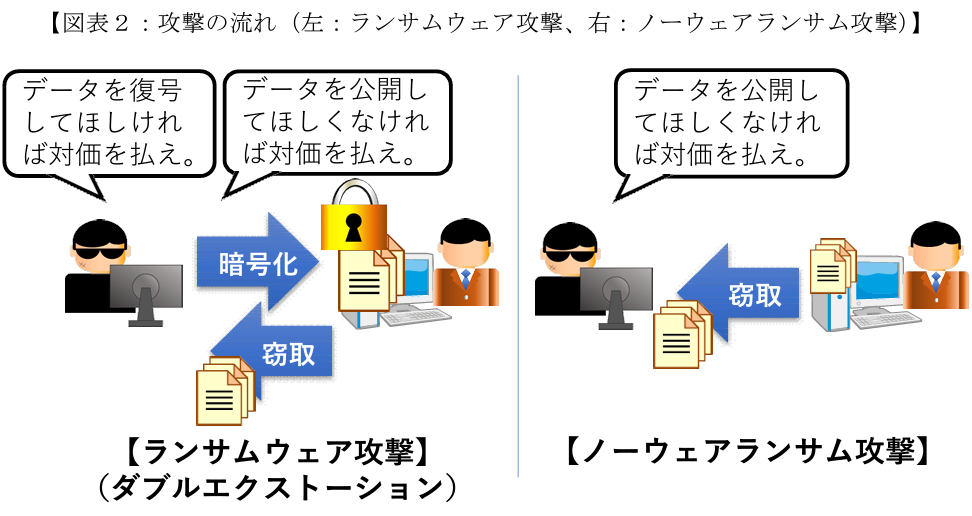

ランサムウェア

「ランサムウェア」とは、「Ransom(身代金)」と「Software(ソフトウェア)を組み合わせた造語で、重要なデータを暗号化したり、デバイスをロックしたりして使用不能にし、復旧の条件として身代金を要求するマルウェアです。

従来は、「暗号化を解除してほしければ身代金を払え」という一度きりの脅迫が主流でした。

しかし近年は、「身代金の支払いに応じなければ、盗んだデータを公開する」と二重に脅す「二重恐喝(ダブルエクストーション)」といった手法が増えています。

さらに、「データを暗号化し、解除の対価に身代金を要求する」という従来の工程を省き、最初から盗んだデータのばらまきを引き換えに金銭を要求する「ノーウェアランサム」という新たな攻撃手法も登場しています。

出典:警察庁|令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について(令和5年9月21日)

過去には、徳島県の病院システムが不正侵入を受け、 約8万5千人分の「電子カルテ」などが暗号化される事件が報告されています。

電子カルテの復旧には約2か月を要し、その間、患者の診療や新規受け入れができないという深刻な被害が発生しました。

アドウェア

「アドウェア」とは、「広告(Advertising)」と「ソフトウェア(Software)」を組み合わせた造語で、広告を表示させて収益を得ることを目的としたソフトウェアです。

単純に広告収益を目的としているものもありますが、アドウェアの中には、個人情報を盗もうとしたり、不正なソフトウェアをインストールさせたりなど、悪質なものも存在します。

悪意のあるアドウェアに感染すると、偽警告やポップアップが執拗に表示されたり、不正なページに誘導されて、 個人情報 や カード情報を窃取 されたりといった被害が想定されます。

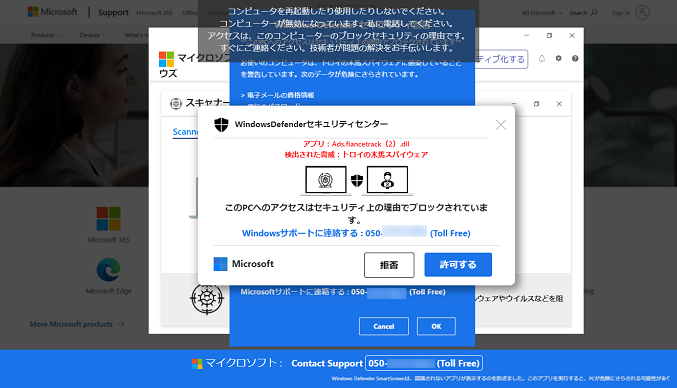

スケアウェア

「スケアウェア(Scareware)」とは、偽の警告画面を表示させてユーザーの不安を煽り、アンチウイルスソフトを装った不正なプログラムをインストールさせたり、個人情報を入力させたりするマルウェアです。

出典:IPA|偽のセキュリティ警告に表示された番号に電話をかけないで(2021年11月16日)

偽警告の指示に従ってしまうと、 個人情報やカード情報を盗まれたり、 マルウェアをダウンロードさせられたりします。

過去には、福岡県でスケアウェアによるサポート詐欺が発生し、約3,500名の個人情報が流出する被害が報告されています。

このケースでは、偽の警告文とともにセキュリティサービスを装う電話番号が表示され、県職員がこの電話番号に電話。指示に従った結果、PCが乗っ取られ、情報が漏洩してしまいました。

ボット

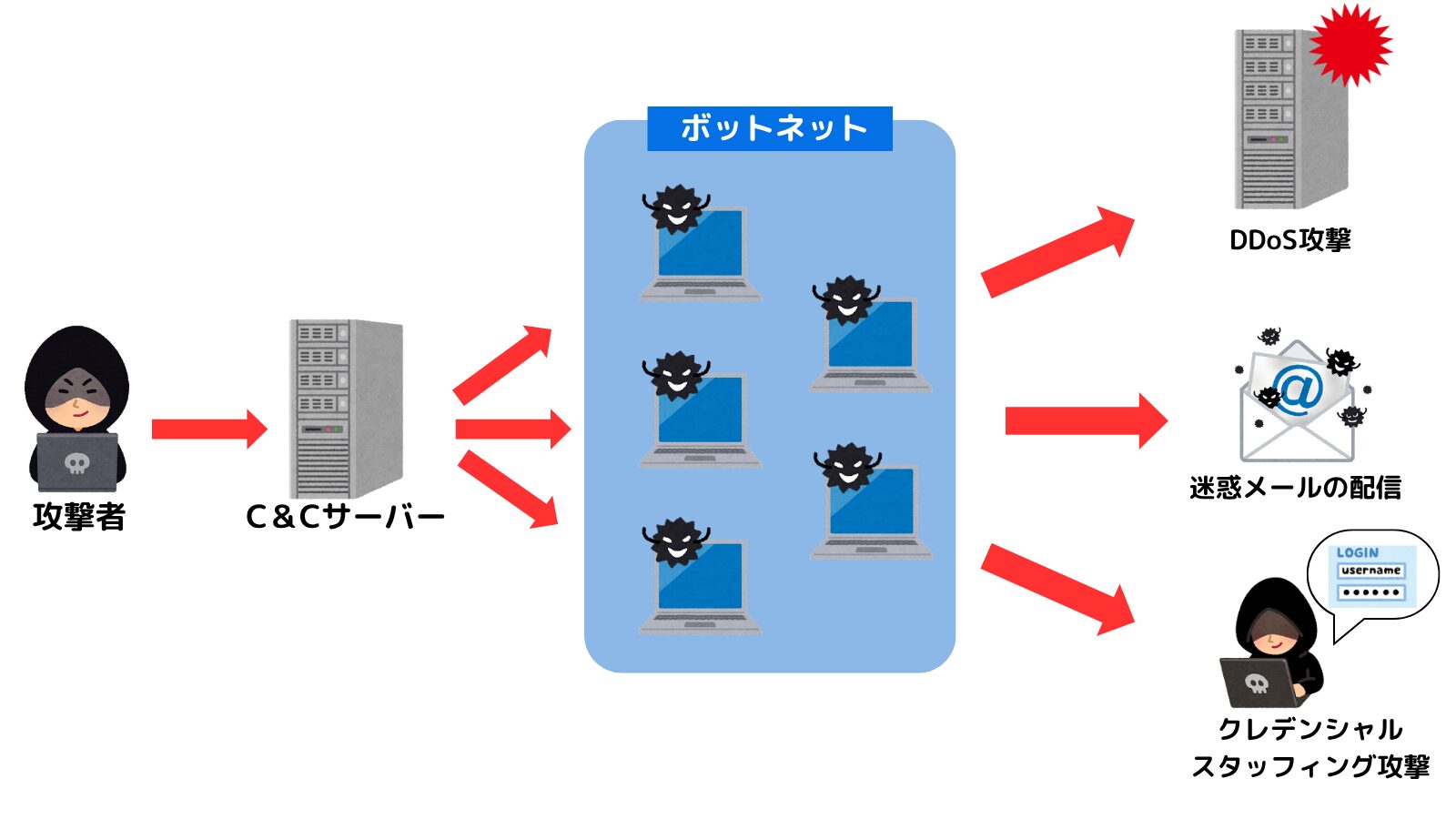

「ボット」とは、コンピューターを外部から遠隔操作するためのマルウェアです。

ボットに感染すると、ボットネットの一部にされ、 迷惑メールの大量配信やサーバーへの攻撃(DDoS攻撃) といった、大規模なサイバー犯罪に加担させられる危険性があります。

「ボットネット」とは、ボットに感染したコンピューターで構成されたネットワークのことです。

▼ボットに感染したコンピューターによるサイバー攻撃への悪用

ボットの被害事例として有名なものに、ボットウイルス「Mirai」による被害が挙げられます。

この事例では、Miraiに感染したIoT機器がボットネットを形成し、大量のデータを特定のWebサイトへ送りつけるDDoS攻撃がおこなわれました。

その結果、 TwitterやPinterest、PayPalなどの著名なサービスのサーバーが停止に追い込まれ、一時利用できない被害が発生しました。

RAT

「RAT」とは、デバイスに不正に侵入し、遠隔操作を可能にするマルウェアです。

前述したボットと似ていますが、ボットとRATには以下のような違いがあります。

| 対象デバイス | 複雑な操作 | |

|---|---|---|

| ボット | 不特定多数のデバイス | 不可 |

| RAT | 特定のデバイス | 可 |

ボットに感染したデバイスは、外部から遠隔操作することは可能ですが、基本的には単純な操作しかできません。

そのため、不特定多数のデバイスを感染させ、数を増やすことで攻撃力を上げます。

一方で、RATに感染したデバイスは、外部からの複雑な操作も可能なので、新たなマルウェアの送り込みや機密情報の窃取、PC設定の不正操作などがおこなわれる危険性があります。

こういった特性から、「標的型攻撃」のような巧妙なサイバー攻撃でRATが活用されるケースが少なくありません。

過去には、日本の大手旅行代理店にて、グループ会社の従業員のデバイスがRATに感染し、顧客情報の入ったサーバーが不正アクセスされた事例が報告されています。

この事例では、約700万人の個人情報が漏洩したことが判明しています。

キーロガー

「キーロガー」とは、ユーザーのキーボード入力を記録・監視 するソフトウェアです。

もともとデバッグ作業や通信ログの確認・解析に使用されていた技術ですが、悪用されると、 ID や パスワード 、暗証番号を不正に取得される危険性があります。

キーロガーは、情報を抜き取るだけで、PCに直接的な影響がないため、感染に気づきにくい特徴があります。

過去には、岐阜県のある中学校で、キーロガーが悪用され、IDやパスワードが抜き取られる事件が発生しました。

犯人は深夜に校舎へ侵入し、PCにキーロガーを設置、不正入手したIDとパスワードを用いて学校の管理アカウントへログインしました。

この不正ログインで、生徒の個人情報や画像などを窃取したことがわかっています。

インフォスティーラー

「インフォスティーラー」とは、感染したデバイスから情報を窃取することを目的としたマルウェアです。

一般的なマルウェアと異なり、感染してもデータの破壊や暗号化、デバイスのパフォーマンス低下など目立った症状が表れない特徴があります。

また、バックグラウンドで静かに動作し、数秒から数十秒というきわめて短い時間でデバイスから情報を窃取するため、感染した証拠が隠滅されてしまい、発見しにくいという特徴ももっています。

2025年初頭、インフォスティーラーによって証券口座のサイトにログインするためのIDやパスワードが盗まれ、ネット証券の顧客アカウントが乗っ取られる被害が相次いで発生しました。

攻撃者は、盗んだID・パスワードを使用して顧客のアカウントを乗っ取り、顧客が保有していた金融商品を勝手に売却し、その売却資金で安い中国企業の株式を大量に購入、利益を得ていたことが判明しています。

ファイルレスマルウェア

「ファイルレスマルウェア」とは、正規のOSに標準で備わっている機能を悪用し、メモリに常駐して、攻撃をおこなうマルウェアです。

従来のマルウェアは、実行ファイルをPCのディスク上に保存して、動作するのが一般的でした。

しかし、ファイルレスマルウェアは、実行ファイルを使用せず、メモリ上で直接動作をするため、検知が難しいとされています。

従来のアンチウイルスソフトは、ディスク上にあるファイルをチェックすることでマルウェアを検知していましたが、そもそも実行ファイルを使用しないファイルレスマルウェアは検知することができないためです。

過去には、大手電機メーカーでPowerShellを悪用したファイルレスマルウェア攻撃が仕掛けられ、 約8,000人の個人情報や企業機密に不正アクセスされる被害が発生しました。

感染の疑いがあるデバイスは国内外で132台に上り、そのうち9台には個人情報といった重要な情報が含まれていたことが分かっています。

クリプトマイナー

「クリプトマイナー」とは、仮想通貨を不正にマイニングするために設計されたマルウェアです。

マイニング(採掘)とは、仮想通貨に関する新たな取引記録を「ブロックチェーン」と呼ばれる台帳に記帳・承認する対価として、報酬をもらう一連の行為を指します。

マイニングには、計算処理能力の高いコンピューターと大量の電力が必要になるため、攻撃者は他者のコンピューターやネットワーク資源をマイニングに不正利用しようとします。

実際の被害事例として、フードデリバリーサービスを提供する大手企業への攻撃が挙げられます。

クリプトマイナー「RedTail(レッドテイル)」に感染したこの企業は、大規模なシステム障害に追い込まれ、3日以上のサービス停止という深刻な被害を受けました。

【一覧表】マルウェアの種類14選

ここまで解説してきた14種類のマルウェアについて、表形式でわかりやすく整理しました。

| マルウェアの名称 | 特徴 | |

|---|---|---|

| 1 | ウイルス | ・自己増殖機能を有しており、ネットワークを介してほかのデバイスにも感染を広げる |

| 2 | ワーム | ・ファイルに寄生する必要がなく、単体で存在・活動することができる ・自己増殖機能も持っていることため、非常に感染力が強い |

| 3 | トロイの木馬 | ・無害なプログラムを装ってシステム内に侵入し、標的に気づかれないようにバックグラウンドで動作する | 4 | バックドア | ・一度設置されると、認証システムを回避して自由に出入りすることが可能になる ・検知が難しく、長期間にわたって情報や操作記録が盗み見られるリスクがある |

| 5 | スパイウェア | ・バックグラウンドで秘密裏に動作し、収集した個人情報やユーザー行動を外部へ送信する |

| 6 | ランサムウェア | ・重要なデータを暗号化したり、デバイスをロックしたりして使用不能にし、解除の条件として身代金を要求する | 7 | アドウェア | ・広告を悪用して個人情報を窃取したり、不正なソフトウェアをインストールさせたりする |

| 8 | スケアウェア | ・偽の警告画面を表示させてユーザーの不安をあおり、不正なソフトをインストールさせたり、情報を窃取したりする |

| 9 | ボット | ・外部からの遠隔操作を可能にし、サイバー攻撃の踏み台として利用される危険性が高い | 10 | RAT | ・特定のデバイスを外部から操作する ・新たなマルウェアの送り込みや機密情報の窃取、PC設定の不正操作など、複雑な操作が可能 |

| 11 | キーロガー | ・キーボードの入力情報を記録し、不正に取得する |

| 12 | インフォスティーラー | ・感染したデバイスから情報を窃取する・数秒から数十秒というきわめて短い時間でデバイスから情報を窃取するため、発見が難しい | 13 | ファイルレスマルウェア | ・パソコンやOSに標準で組み込まれた正規のツールや機能を悪用して攻撃を仕掛ける ・実行ファイルを使用せず、メモリ上で直接動作をする |

| 14 | クリプトマイナー | ・デバイスを秘密裏に乗っ取り、仮想通貨(暗号資産)を不正にマイニングする |

マルウェアの感染経路

マルウェアの主な感染経路を6つ解説します。

- メール、SMS

- Webサイトの閲覧

- ソフトウェアのインストール

- ファイル共有

- 外部媒体

- ソフトウェア・OSの脆弱性

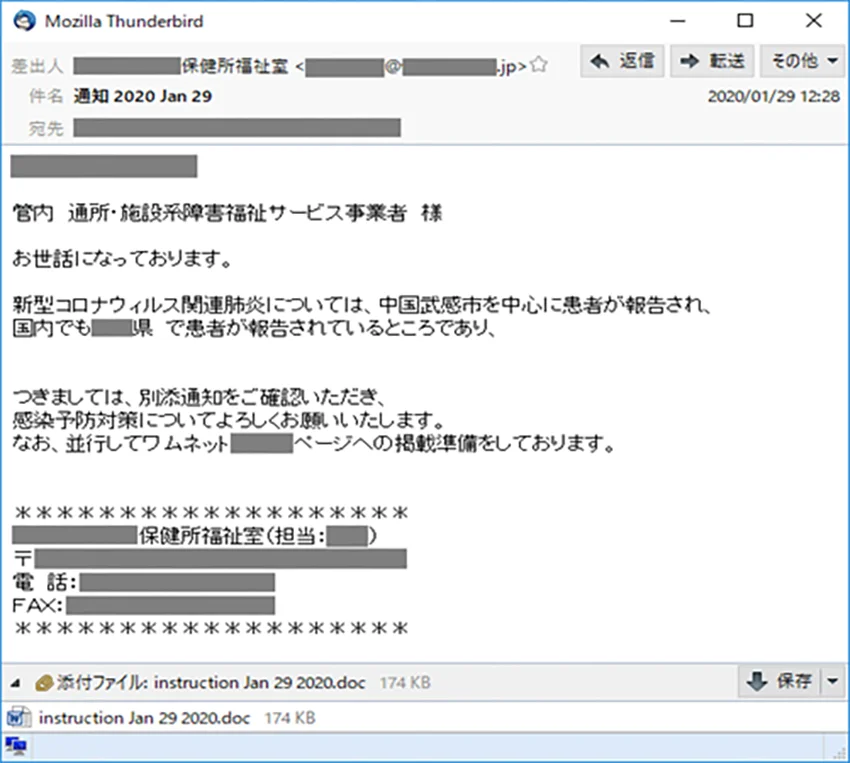

この中でもとくに多いのが、メールの添付ファイルやSMSに記載されているリンクを開くことで感染するケースです。

従来のメールを悪用した攻撃では、メール本文の言い回しが不自然であったり、普段使用されない漢字(繁体字、簡体字など)が用いられていたりすることが多く、簡単に「不正なメール」を見破ることができました。

しかし、近年の「フィッシングメール」や「標的型攻撃メール」は、本文に不自然な点が少なくなり、さらに公的機関や取引先を装って送られてくるなど巧妙さを増しています。

▼保健所からの案内を装ったメールの例

出典:IPA│図1 新型コロナウイルスを題材とした攻撃メールの例(2020年1月)

攻撃メールと気づかずに、メールの添付ファイルやURLをクリックすると、あらかじめ仕込まれたマルウェアに感染してしまいます。

また、攻撃者によって改ざんされたWebサイトを閲覧することで、自動的にマルウェアがインストールされ、感染するケースもあります。

過去には、大手鉄道会社のWebサイトが改ざんされ、マルウェアの配布に利用された事案も報告されています。

そのほかにも、OSやアプリケーションの脆弱性(セキュリティ上の欠陥)を放置すると、そこからマルウェアが侵入しやすくなってしまいます。

企業・組織は、マルウェアの被害を未然に防ぐためにも、「どこから」「どのようにして」マルウェアが侵入してくるのかを正しく把握する必要があります。

マルウェアの感染経路についてより詳しく知りたい方は、下記の記事をあわせてご参照ください。

マルウェアに感染した場合の被害リスク

マルウェアに感染すると、どのような被害が発生するのでしょうか。

ここでは、マルウェアに感染した場合に想定される代表的な被害リスクを5つ紹介します。

- 情報漏洩

- ファイルやWebサイトの改ざん

- コンピューターの動作不全

- デバイスの乗っ取り

- 金銭的な損失

詳しくみていきましょう。

情報漏洩

マルウェア感染による最も代表的な被害は「情報漏洩」です。

たとえば、「従業員や顧客の個人情報が流出する」「企業の機密情報が外部にさらされる」などが考えられます。

個人情報や取引先の企業情報が漏洩してしまうと、たとえサイバー攻撃の被害者側であったとしても、損害賠償責任を負うことになったり、社会的な信頼を失ったりする恐れがあります。

また、漏洩したアカウント情報やカード情報が不正利用され、意図しない送金やアカウントの乗っ取りなどが発生する懸念もあります。

ファイルやWebサイトの改ざん

マルウェアに感染すると、デバイスに保存されているファイルが勝手に改ざん・削除される危険性もあります。

Webサイトの管理者のデバイスが感染してしまうと、アカウント情報が窃取され、サイト自体が改ざんされる危険性もあります。

コンピューターの動作不全

マルウェアによってコンピューターのCPUやメモリが占領されると、コンピューターの動作が重くなったり、最悪の場合はシステムが停止したりする恐れがあります。

デバイスの乗っ取り

PCが乗っ取られ、遠隔操作されることで、知らないうちにサイバー攻撃の踏み台にされるケースは少なくありません。

また、「トロイの木馬」の被害事例にある通り、乗っ取られたPCであったとしても、PCの持ち主が加害者と誤解される可能性もあります。

最悪の場合、誤認逮捕に至る恐れがあることを理解しておく必要があるでしょう。

金銭的な損失が発生する

マルウェアに感染すると、システムが正常に動作しない・ECやWebサービスを提供できないなど、業務停止に追い込まれる可能性があります。

また、「消去されたデータの復旧」「感染原因の調査」「再発防止策の策定」など、回復のために多額の費用も必要になるでしょう。

さらに前述の通り、被害を受けた顧客やパートナー企業があれば、損害賠償の支払い責任が生じる可能性もあります。

他にも「ランサムウェア攻撃」 のように、そもそも高額な金銭が要求されるリスクも想定されます。

マルウェア感染時の兆候

14種類のマルウェアのなかには、実際に被害が発生するまで気がつきにくいものも存在します。

しかし一方で、情報窃取や不正ログインといった被害に至る前に、感染の兆候が現れるケースも少なくありません。

マルウェア感染の具体的な兆候として、以下が挙げられます。

- パフォーマンスが低下する

- 不審なポップアップが表示される

- デバイスの電源が勝手に落ちる、起動しない

- 身に覚えのない挙動が増える

まずマルウェアに感染すると、マルウェアの活動によってCPUやメモリが圧迫されるため、パフォーマンスが低下し、動作が不自然に遅くなります。

またマルウェアが システムの設定を変更 する影響で、デバイスの電源が勝手に落ちたり、起動できなくなったりする現象も見られます。

以前には見られなかった、不審なポップや広告などが表示される場合もあります。

ほかにも アプリが自動で起動する、記憶にない操作ログ・アカウントへのログイン履歴が増えている 場合などは、マルウェアに感染している可能性が考えられます。

マルウェアに感染した場合の対処法

もし「マルウェアの感染が疑われる」場合は、速やかに以下の対処法をおこないましょう。

- ネットワークからの切り離し

- アンチウイルスソフトの利用

- セキュリティ担当者への報告

まずは感染が疑われるデバイスを、ネットワークから切り離します。

ネットワークに接続したままにすると、ネットワーク経由でほかのデバイスやサーバーに感染が広がってしまうためです。

ネットワークから切り離したら、アンチウイルスソフトを利用して、マルウェアの駆除をおこないましょう。

なおマルウェアの感染が疑われる場合は、自分だけで対処せず、速やかに上長や社内のセキュリティ担当者へ相談し、適切な判断を仰ぐことが大切です。

マルウェア感染時のNG行動とは?

「えっ!それやっちゃダメだったの!?」マルウェア感染の被害を拡大しないために知っておきたいNG行動をまとめました。専門家が教える感染時の正しい対処法もお伝えします。

マルウェアへの対策方法

マルウェア感染のリスクを低減するためには、以下の対策が有効です。

- OS・ソフトウェアの定期的なアップデート

- 従業員への情報セキュリティ教育の実施

- 運用・ルールの策定

- 高精度なアンチウイルスソフトの導入

それぞれ解説します。

OS・ソフトウェアの定期的なアップデート

OSやソフトウェアの脆弱性を放置してしまうと、マルウェア感染のリスクが高まります。

そのため、OS・ソフトウェアは常に最新の状態へアップデートし、脆弱性を修正することが重要です。

組織であれば、すべてのデバイスにおけるアップデートを一元で管理するなど、漏れのない仕組みづくりが、効果的かつ効率的な対策になります。

従業員への情報セキュリティ教育の実施

従業員のセキュリティ意識が低いと、たとえば不審なメールの添付ファイルやURLを安易に開いてしまう危険性があります。

このような事態を回避するためには、セキュリティツールの導入などの仕組みづくりに加えて、従業員への情報セキュリティ教育の実施が必要です。

いくら高精度なセキュリティツールを導入しても、従業員のセキュリティ意識が低いと、思わぬところからマルウェアに感染するリスクがあります。

「マルウェア感染につながる危険なアクション」や「マルウェア感染がもたらす被害」に加えて、「具体的な被害事例」を共有すると、危機感の情勢や意識の向上が期待できるでしょう。

運用・ルールの策定

以下のようなルールを定めることで、マルウェア感染のリスクを低減することができます。

- 私物のUSBを持ち込まない・接続しない

- 指定されたアプリ・ソフトウェア以外はインストールしない(どうしても必要な場合は必ず判断を仰ぐ)

- 業務に関係のないWebサイトは閲覧しない

- OS・ソフトウェアのセキュリティパッチは迅速に適用する

ただし、ルールを設定しただけだと、ルールを順守しない従業員も出てくる可能性があリマス。

IT資産管理ツールやMDMなどを導入し、監視や管理を徹底したり、制限をかけたりすることが重要です。

高精度なアンチウイルスソフトの導入

アンチウイルスソフトをデバイスに導入しておくことで、侵入を試みるマルウェアを水際で検知し、ブロックすることが可能です。

ただし、近年のマルウェアには高度化・巧妙化が見られ、従来のアンチウイルスソフトでは検知できないものも存在します。

このような未知・亜種のマルウェアへの対策には、AIアンチウイルスが有効です。

AIアンチウイルスは、攻撃者が作成したばかりの、まだ使われていないマルウェアであっても、ファイルの特徴から判定することが可能です。

「LANSCOPE サイバープロテクション」では、「未知や新種のマルウェア」も検知・ブロックできる2種類のAIアンチウイルスを提供しています。

詳しく紹介します。

マルウェア対策には「LANSCOPE サイバープロテクション」

近年、マルウェアには高度化・巧妙化が見られ、従来のパターンマッチング型の対策では、十分に防ぐことが難しくなっています。

新種・亜種のマルウェア感染から組織を守るためには、検知精度に優れた高性能なアンチウイルスの導入が必要です。

「LANSCOPE サイバープロテクション」では、未知のマルウェアも検知・ブロックする、2種類のAIアンチウイルスを提供しています。

▼2種類のアンチウイルスソリューション

- アンチウイルス ✕ EDR ✕ 監視サービスをセットで利用できる「Aurora Managed Endpoint Defense」

- 各種ファイル・デバイスに対策できる次世代型アンチウイルス「Deep Instinct」

2種類のアンチウイルスソリューションの特徴を紹介します。

世界トップレベルの専門家によるMDRサービス「Aurora Managed Endpoint Defense」

「Aurora Managed Endpoint Defense 」は、アンチウイルスとEDRを併用し、エンドポイントを内外から保護するセキュリティソリューションです。

高度なエンドポイントセキュリティ製品を導入しても、適切に運用できなければ意味がありません。

「Aurora Managed Endpoint Defense」は、下記の2種類のセキュリティソリューションの運用を、お客様の代わりにセキュリティのスペシャリストが実施するMDRサービスです。

脅威の侵入をブロックする「AIアンチウイルス」

侵入後の脅威を検知し対処する「EDR」

高精度なアンチウイルス・EDRを併用できることに加え、セキュリティのプロが24時間365日監視をおこなうため、より確実にマルウェアの侵入からお客様のエンドポイントを保護することが可能です。

緊急時にはお客様の代わりにサイバー攻撃へ即時で対応するため、業務負荷を減らし、安心して本来の仕事へ集中していただけます。

「LANSCOPE サイバープロテクション」は、 アンチウイルスのみ、アンチウイルス+EDRのみ導入するなど、柔軟な運用も可能です。

「Aurora Managed Endpoint Defense」についてより詳しく知りたい方は、下記のページをご確認ください。

各種ファイル・デバイスに対策できるNGAV「Deep Instinct」

「LANSCOPE サイバープロテクション」では、 AI(ディープラーニング)を活用した次世代ウイルス対策ソフト「Deep Instinct」を提供しています。

下記のようなセキュリティ課題をお持ちの企業・組織の方は、 検知率99%以上のアンチウイルス製品「Deep Instinct」の利用がおすすめです。※

- 未知のマルウェアも検知したい

- 実行ファイル以外のファイル形式(Excel、PDF、zipなど)にも対応できる製品が必要

- 手頃な価格で高性能なアンチウイルスを導入したい

近年の攻撃者は、セキュリティ製品から検知を逃れるため、実行ファイルだけでなくExcelやPDF・zipなど、多様な形式のマルウェアを仕掛けてきます。

「Deep Instinct」は、形式を問わずにさまざまなファイルに対応しているため、多様な形式のマルウェアを検知可能です。

「Deep Instinct」は、手ごろな価格設定も魅力です。詳細は以下よりご覧ください。

※Unit221B社調べ

万が一、マルウェアに感染した場合は?迅速な復旧を実現する「インシデント対応パッケージ」

「マルウェアに感染したかもしれない」「サイトに不正ログインされた痕跡がある」など、「サイバー攻撃を受けた後」に、いち早く復旧するためのサポートを受けたい場合は、プロがお客様に代わって脅威に対処する「インシデント対応パッケージ」の利用がおすすめです。

「LANSCOPE サイバープロテクション」のインシデント対応パッケージは、フォレンジック調査の専門家がお客様の環境を調査し、感染状況や影響範囲を特定します。

また、調査後は、封じ込めをはじめとした復旧支援に加え、今後どのように対策すべきかのアドバイスも提供します。

インシデント対応パッケージについて詳しく知りたい方は、下記のページをご確認ください。

まとめ

本記事では、14種類のマルウェアの特徴や感染経路、また、感染を防ぐ方法などを解説しました。

▼本記事のまとめ

- マルウェアとは、 悪意のある動作をさせるために作られた不正なソフトウェアやコードの総称

- マルウェアの主な感染経路としては、「メール」「WEBサイトの閲覧」「ソフトウェアのインストール」などが挙げられる

- マルウェアに感染すると、「情報漏洩」「ファイルの改ざん」「デバイスの乗っ取り」「金銭的な損失」などの被害が想定される

- マルウェアに感染した場合は、速やかにネットワークから遮断し、アンチウイルスソフトでマルウェアの駆除をおこなう必要がある

本記事でも何度か触れた通り、マルウェアは日々進化を続けています。

そのため、OSやソフトウェアの最新化・アンチウイルスソフトの導入などの仕組みづくりに加え、従業員へのセキュリティ教育の実施など、さまざまな備えが求められます。

「LANSCOPE サイバープロテクション」では、AI技術により未知や新種のマルウェアも検知・ブロックできる高精度なアンチウイルスソフトを提供しています。

セキュリティ強化を目指す企業・組織の方は、ぜひ導入をご検討ください。

また、巧妙化が見られる近年のマルウェアの感染手口をまとめた資料をご用意しています。

社員教育に使える問題集も用意しているので、ぜひダウンロードしてご活用ください。

おすすめ記事