Written by WizLANSCOPE編集部

IDS・IPS・EDR…セキュリティ監視の違いとは?

「IDS」「IPS」「EDR」「NDR」「SIEM」など脅威検出ツールのうち、どれが自社に最適かは悩ましい問題です。本資料ではそれぞれの監視イメージや活用方法をご紹介します。

目 次

IDSとIPSは、ネットワーク通信を監視し、不正アクセスやマルウェアなどの脅威を検知・防御するためのセキュリティソリューションです。

自社のシステムやネットワークを保護する目的で、導入を検討されている企業・組織も多いと思いますが、IDSとIPSはそれぞれ役割や特徴が異なるため、自社のセキュリティ要件や運用体制に適したものを選定することが重要です。

本記事では、IDS/IPSの基本的な仕組みをはじめ、それぞれの機能や役割の違い、防げる攻撃などについて解説します。

▼本記事でわかること

- IDSとIPSの仕組み

- IDSとIPSの違い

- IDSとIPSで防げる攻撃・防げない攻撃

- IDS/IPSその他のセキュリティソリューションの違い

IDS/IPSへの理解を深め、自社のネットワークセキュリティの強化に役立てたいとお考えの方は、ぜひご一読ください。

また、本記事ではネットワーク全体を監視し、外部・内部を問わずにあらゆるサイバー脅威を自動で検知・遮断するNDR「Darktrace(ダークトレース)」についても紹介しています。

ネットワーク全体のセキュリティ強化を目指す企業・組織の方は、ぜひご確認ください。

IDS(不正侵入検知システム)とは

IDS(Intrusion Detection System、不正侵入検知システム)とは、ネットワーク上の通信を監視・分析し、不正アクセスや攻撃の兆候を検知するためのセキュリティソリューションです。

IDSの主な役割は、あくまでネットワークトラフィックの監視と異常の検知であり、検知した攻撃を自動的に遮断する防御の機能は備えていません。

そのため、IDSが不正な通信や攻撃の兆候を検知した後の対応は、セキュリティ担当者や他のセキュリティソリューションで行う必要があります。

IPS(不正侵入防御システム)とは

IPS(Intrusion Prevention System、不正侵入防御システム)は、ネットワークを継続的に監視し、不正アクセスや異常なパターンを検知すると同時に、自動的に通信を遮断・防御するセキュリティソリューションです。

IPSの最大の特徴は、検知から防御まで一連の流れを、ひとつのソリューションで完結できる点にあります。

攻撃を検知した瞬間に通信を遮断できるため、被害の拡大を未然に防ぐことができます。

そのためIPSは、マルウェア感染や不正侵入など、即時対処が求められるような場面で特に有効に働きます。

一方で通信を遮断するという性質上、誤検知が発生した場合には正規通信に影響を与える可能性があります。運用する際は、適切な設定が欠かせません。

IDSとIPSの違い

IDSとIPSはいずれも、ネットワーク通信を監視し、サイバー脅威を検知・防御するためのセキュリティソリューションですが、機能や設置方法(ネットワーク構成)が異なります。

| IDS | IPS | |

|---|---|---|

| 機能 | 脅威の検知 | 脅威の検知と防御 |

| ネットワーク構成 | ネットワーク上に設置 | 通信経路上に設置 |

前述の通り、IDSは不正通信や異常な挙動を検知し、アラートを通知することに特化したソリューションです。そのため、通信経路上に設置する必要はありません。

一方でIPSは、不正な活動を検知するだけでなく、検知した脅威を自動的に遮断・防御する役割も担います。

そのため、すべての通信を通過させる必要があり、通信経路に設置する必要があります。

IDSとIPSのどちらを導入すべきか

IDSとIPSのどちらを導入すべきか迷っている場合は、単純な違いだけでなく、それぞれのメリット・デメリットを踏まえて比較することが推奨されます。

| メリット | デメリット | |

|---|---|---|

| IDS | ・誤検知による通信遮断やシステム停止のリスクがない ・ネットワークへの影響が少ない |

・脅威を検知した場合、別の方法で対処する必要がある |

| IPS | ・検知した脅威に対し、即座に防御ができる ・自動遮断により人的リソースを削減できる |

・誤検知により正規通信が遮断されるリスクがある ・ネットワークパフォーマンスが低下する恐れがある |

安定したネットワーク運用を重視し、誤検知による影響を最小限に抑えたい場合はIDS、サイバー脅威に対する防御性能を高めたい場合はIPSの導入が推奨されます。

また、セキュリティ要件や運用体制によっては、IDSとIPSを併用し、それぞれの強みを補完的に活用することも有効な選択肢です。

IDS/IPSの種類

IDS/IPSの導入形態や運用方法の違いによって、「クラウド型」「ホスト型」「ネットワーク型」の3つの導入形態があります。

それぞれの特徴を解説します。

クラウド型

クラウド型とは、その名の通りクラウドサービスとして提供されるIDS/IPSのことです。

自社で物理的なネットワーク機器を用意したり、複雑な設定変更をしたりする必要がないため、比較的短期間かつ低負担で導入できるという特徴があります。

さらに、サービス提供者側のベンダーが、設定のチューニングや検知パターン(シグネチャ)の調整を行うため、運用工数の削減も期待できます。

一方で、監視対象や制御範囲はサービスに依存するため、自社独自の細かなカスタマイズは難しいケースがあります。

ホスト型

ホスト型は、監視対象となるサーバーや端末などの機器に、IDS/IPSのソフトを直接インストールして使用する形態です。

サーバー内部の詳細な挙動まで監視・検知できるようになるため、外部攻撃だけでなく内部不正にも対応できるのが特徴です。

一方で、監視できる範囲はIDS/IPSをインストールしたホストに限定される点には注意が必要です。

そのため、監視したいサーバーや端末が多い場合は、導入・運用コストが増加しやすい点に留意が必要です。

ネットワーク型

ネットワーク型とは、社内ネットワークと社外ネットワークの境界、あるいはネットワーク内の要所にIDS/IPSを設置し、ネットワークを流れる通信全体を監視・防御する形態です。

サーバー単位やデバイス単位などの個別設定は難しいですが、ネットワーク全体を横断的に監視できるため、広範囲の脅威検知と防御が可能です。

ホスト型やクラウド型と組み合わせて導入されるケースも多いです。

IDS/IPSの検知の仕組み

IDS/IPSの検知方法には、大きく分けて「シグネチャ型」と「アノマリ型」の2種類があります。

| シグネチャ型 | ・あらかじめ登録した「不正な挙動(シグネチャ)」と一致した通信を異常として検知する方法 |

|---|---|

| アノマリ型 | ・あらかじめ登録した「正常な挙動」と異なる通信を、すべて異常として検知する方法 |

シグネチャ型は、既知の攻撃パターンや不正な挙動(シグネチャ)を、IDS/IPSが持つデータベースに登録しておき、通信内容や挙動がそれらと一致した場合に、「異常」と判断する方法です。

既知の脅威に対しては高い検知制度を発揮し、誤検知が比較的少ないというメリットがありますが、データベースに登録されていない未知の脅威には検知できないのが、シグネチャ型の弱点です。

アノマリ型は、平時のネットワーク通信やシステムの挙動を学習し、その基準から外れた異常な挙動を「不正アクセス」として検知する方法です。

パターンファイルではなく、通信パターンそのものを分析するため、既知・未知を問わずに柔軟に脅威を検知できる点が大きな特徴です。

ただし、通信量の急増や一時的なトラフィックの変化など、正常な挙動であっても異常と判断してしまうケースがあるなど、誤検知が発生しやすいという課題があります。

IDS/IPSとファイアウォール、WAFの違い

IDSやIPS以外にも、ネットワークセキュリティソリューションにはさまざまな種類があります。

ここでは、IDS/IPSと比較される機会が多い「ファイアウォール」「WAF」との違いを解説します。

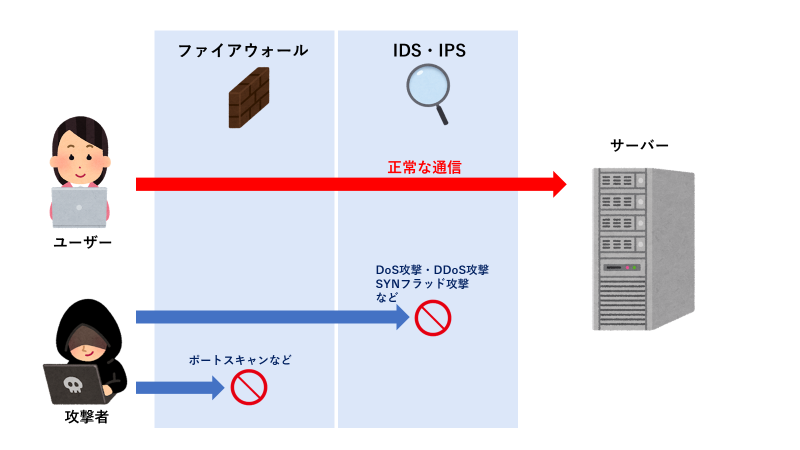

IDS/IPSとファイアウォールの違い

ファイアウォールとは、ネットワークの入口(境界)に設置し、通信を監視・制御することで、不正アクセスを検知・遮断するセキュリティソリューションです。

ファイアウォールでは、あらかじめ「セキュリティポリシー」と呼ばれる通信ルールを設定し、そのルールに基づいて、許可されていない通信や不要な通信をブロックします。

ファイアウォールとIDS/IPSの違いは、監視対象と役割の違いにあります。

| ファイアウォール | ・主にネットワークの入り口で通信を制御する ・事前に定義したルールに基づいて、通信の許可や遮断を行う |

|---|---|

| IDS/IPS | ・ネットワーク内部・外部の通信や挙動を監視する ・不正な通信パターンや異常な挙動を検知する(IPSは遮断まで行う) |

ファイアウォールは、事前に定義したルールに合致するかどうかで通信を制御する仕組みであるのに対し、IDS/IPSは、通信の中身や振る舞いを分析して脅威を検知・防御する仕組みです。

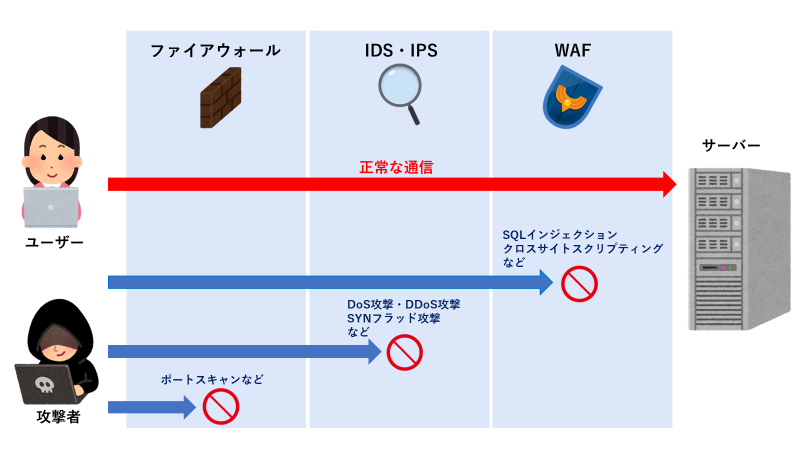

IDS/IPSとWAFの違い

WAFとは、WebサーバーとWebアプリケーションの間でHTTP/ HTTPS通信を監視し、悪意のある攻撃を検知・ブロックするセキュリティソリューションです。

主にWebアプリケーションを狙った攻撃を防ぐことを目的としており、通信内容を解析して、不正な挙動をブロックします。

WAFとIDS/IPSは、そもそも保護対象と監視するレイヤーが異なります。

| 保護対象 | 監視レイヤー | |

|---|---|---|

| WAF | Webアプリケーション | HTTP/HTTPS(アプリケーション層) |

| IDS/IPS | OS、ミドルウェア、Webサーバーなど | ネットワーク層、トランスポート層など(製品によって異なる) |

そのため、「SQLインジェクション」や「クロスサイトスクリプティング(XSS)」など、Webアプリケーションの脆弱性を狙った攻撃は、ネットワーク内部の通信を中心に監視を行うIDS/IPSでは防御できません。

そこで、IDS/IPSとWAFを組み合わせて導入することで、単体では防ぎきれない多様なサイバー攻撃から、システム全体を保護することが可能になります。

IDS/IPSで防げる攻撃・防げない攻撃

IDS/IPSを導入することで、具体的にどのような攻撃が防げて、どのような防げないのかを解説します。

適切なセキュリティ体制を構築するためにも、確認していきましょう。

IDS/IPSで防げる攻撃

IDS/IPSは、主にネットワークレベルで発生する以下のような攻撃に対して有効です。

| DDoS攻撃、DoS攻撃 | ・攻撃対象となるサーバーやWebサイトに大量のパケットを送信し、過剰な負荷をかけることで、サービスの停止などを引き起こすサイバー攻撃 ・DoS攻撃は単一のコンピューターから、DDoS攻撃は複数のコンピューターから攻撃が実行される |

|---|---|

| SYNフラッド攻撃 | ・サーバーに対して接続要求(SYNパケット)を大量に送信し、正規ユーザーの通信を妨害するサイバー攻撃 |

| バッファオーバーフロー攻撃 | ・バッファの許容範囲を超えるデータを送りつけ、メモリを溢れさせることで、サーバーやアプリケーションに意図しない動作や不正処理を引き起こすサイバー攻撃 |

IDS/IPSで防げない攻撃

前述の通り、IDS/IPSは、Webアプリケーションの脆弱性を狙った攻撃を防ぐことは困難です。

| SQLインジェクション攻撃 | ・不正なSQL文をデータベースに送信し、個人情報の窃取やデータ改ざんなどを行うサイバー攻撃 |

|---|---|

| OSコマンドインジェクション攻撃 | ・Webサーバーへのリクエストに不正なOSコマンドを注入することで、サーバー側で意図しない不正な命令を実行させるサイバー攻撃 |

| クロスサイトスクリプティング攻撃 | ・Webサイトの脆弱性を突いて不正なスクリプト(簡易プログラム)を埋め込み、サイトを閲覧した不特定多数のユーザーにスクリプトを実行させるサイバー攻撃 |

近年は、「VPN経由」や「リモートデスクトップ経由」といった正規の通信経路を悪用した不正アクセスや攻撃が増加しています。

これらの通信は暗号化されているケースが多く、IDS/IPSでは通信内容を十分に監視・検知できない場合があります。

また侵入後に時間をかけて内部で活動する「標的型攻撃」や「ランサムウェア」などに対抗するためには、攻撃者に悟られることなく、ネットワーク全体の振る舞いを継続的に監視できるシステムが不可欠です。

こうしたIDS/IPSでは対応が難しい脅威に対する代表的な対策として、「NDR」や「SASE」などのネットワークセキュリティが挙げられます。

これらは、従来の境界防御に加えて、ネットワーク全体の可視化や振る舞い検知を強化するセキュリティアプローチとして、近年注目を集めています。

ネットワーク環境を網羅的に監視するNDR「Darktrace」

IDS/IPSなどネットワーク監視型セキュリティソリューションの導入を検討している方にあわせて検討していただきたいのが、NDR製品「Darktrace(ダークトレース)」です。

「Darktrace」は、企業・組織のネットワークやクラウド環境を流れるパケットを収集し、ネットワーク全体の通信状況の可視化と異常な挙動を検知するNDRソリューションです。

AIによる機械学習と数学理論を用いた高度な通信分析により、通常時の通信パターンを自己学習し、逸脱する挙動をリアルタイムで検知します。

シグネチャに依存しないため、未知の脅威や内部不正にも対応可能です。

さらに、AIが脅威レベルを自動で判断し、危険な通信を自動遮断するため、脅威判定が簡単で管理工数がかからない点も強みです。

またDarktraceではネットワークに加え、クラウド、テレワーク、Eメール、SaaS環境など、企業のデジタル環境全体を網羅的に監視し一元管理できるため、あらゆる脅威を素早く検知し対策することが可能です。

Darktraceは、IDS/IPSと比較するとコスト面ではやや高くなる傾向がありますが、その分監視対象が幅広く、さまざまなサイバー攻撃や内部不正に対応できるという強みがあります。

「管理負荷を抑えながら、自社のIT環境を網羅的に監視・対策できるセキュリティソリューションを導入したい」という企業・組織の方は、ぜひDarktraceの導入をご検討ください。

Darktraceについてより詳しく知りたい方は、下記のページまたは資料をご確認ください。

まとめ

本記事では「IDS/IPS」をテーマに、それぞれの概要や違い、防げる攻撃などについて解説しました。

▼本記事のまとめ

- IDS(不正侵入検知システム)とは、ネットワーク上の通信を監視・分析し、不正アクセスや攻撃の兆候を検知するためのセキュリティソリューション

- IPS(不正侵入防御システム)は、ネットワークを継続的に監視し、不正アクセスや異常なパターンを検知すると同時に、自動的に通信を遮断・防御するセキュリティソリューション

- 安定したネットワーク運用を重視し、誤検知による影響を最小限に抑えたい場合はIDS、サイバー脅威に対する防御性能を高めたい場合はIPSの導入が推奨される

- IDS/IPSの導入形態としては、「クラウド型」「ホスト型」「ネットワーク型」が挙げられ、それぞれ異なるメリット・デメリットがあるため、セキュリティ要件や運用体制に応じて最適なものを選択する必要がある

- IDS/IPSは、ネットワークレベルで発生する脅威に対しては有効だが、Webアプリケーションの脆弱性を突いた攻撃などへの対応は難しいため、ファイアウォールやWAFなどの他レイヤーのセキュリティ製品と併用し、多層防御によるセキュリティ環境を構築することが重要

ネットワーク環境をより網羅的に監視し、既知・未知を問わずにさまざまな脅威に対応したい場合は、AIによる機械学習を用いたNDRソリューション「Darktrace(ダークトレース)」の導入をぜひご検討ください。

「Darktrace(ダークトレース)」の機能についてわかりやすくまとめた資料もご用意しています。ダウンロードしてぜひご活用ください。

IDS・IPS・EDR…セキュリティ監視の違いとは?

「IDS」「IPS」「EDR」「NDR」「SIEM」など脅威検出ツールのうち、どれが自社に最適かは悩ましい問題です。本資料ではそれぞれの監視イメージや活用方法をご紹介します。

おすすめ記事