Written by Aimee

IDS/IPS・EDR・NDR

セキュリティ監視の違いとは?

脅威検出ツール「IDS/IPS」「EDR」「NDR」「SIEM」などのうち

どれが自社に最適かは悩ましい問題です。

本資料ではそれぞれの監視イメージや活用方法をご紹介します。

目 次

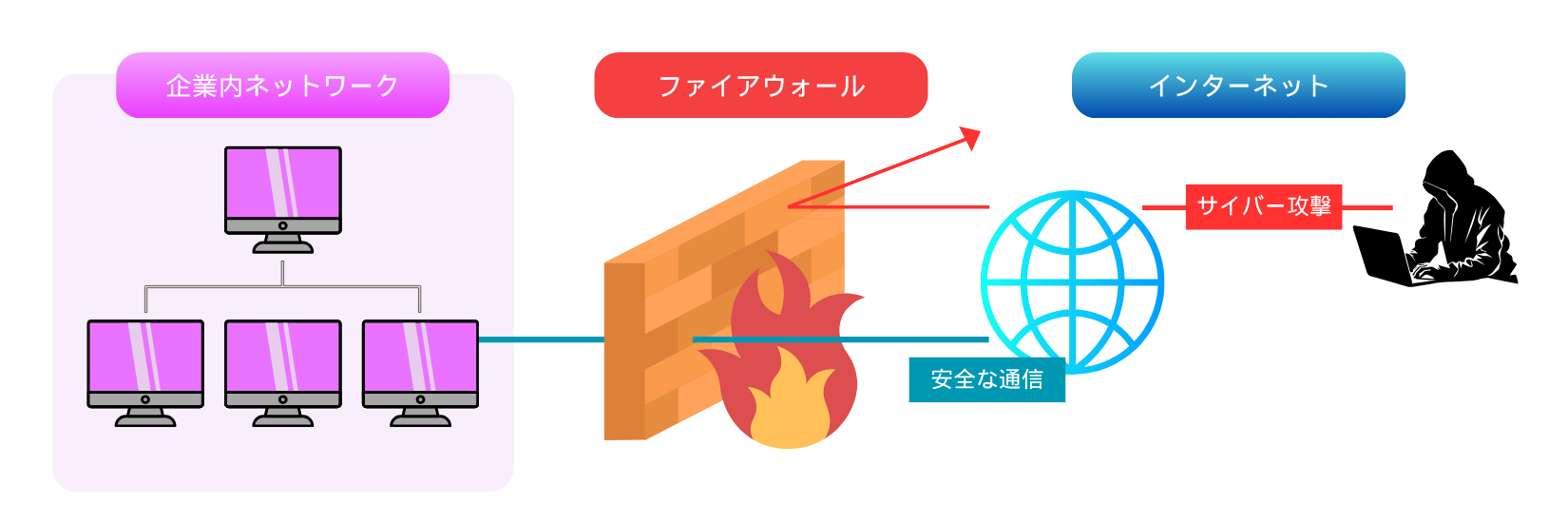

ファイアウォール(Firewall)とは、ネットワークの境界に配置され、通信を監視・制御するセキュリティシステムです。

事前に定義されたルール・ポリシーに基づき、許可されていない通信をブロックすることで内部ネットワークへの不正侵入を防ぎ、データ漏洩、マルウェア感染といったリスクを低減します。

本記事では、ファイアウォールの必要性や仕組み、種類などを解説します。

本記事でわかること

- ファイアウォールの概要

- ファイアウォール仕組み・種類

- ファイアウォールと他のセキュリティ製品との違い

また、エムオーテックスではファイアウォールの防御壁をすり抜け侵入した、高度なサイバー攻撃や脅威検出を可能とする、NDR「Darktrace(ダークトレース)」を提供しています。

自社のセキュリティ強化を目指す企業の方は、ぜひ本記事とあわせて「Darktrace」の概要についてもご確認ください。

ファイアウォールとは

ファイアウォールとは、内部ネットワークと外部ネットワーク間の通信を監視し、不正または未許可の通信を遮断するセキュリティシステムです。

あらかじめ定義されたルール(セキュリティポリシー)に基づき、通信の許可・拒否を判断することで、ネットワーク内のデバイスおよびデータを各種脅威から防御します。

ファイアウォールは主に「ネットワークファイアウォール」と「パーソナルファイアウォール」の2種類に分類されます。

| ネットワークファイアウォール | ・ハードウェアとして内部ネットワークと外部ネットワークの境界に設置するファイアウォール ・内部ネットワーク全体を保護する |

|---|---|

| パーソナルファイアウォール | ・ソフトウェアとしてパソコンにインストールするファイアウォール ・個別のデバイスを保護する |

ファイアウォールを適切に導入・設定することで、不正アクセスや情報漏洩を防止し、ネットワークの安全性を向上させることが可能です。

パーソナルファイアウォールを無効化した場合のリスク

WindowsやmacOSに標準搭載されているパーソナルファイアウォールを無効化すると、不正通信が遮断できず、デバイスが様々なセキュリティリスクにさらされる危険があります。

具体的には、不正アクセスによってネットワークに侵入される危険性、マルウェア(悪意のあるソフトウェア)への感染リスクなどが増大します。

高いセキュリティを維持するには、ファイアウォールを常に「有効化」する必要があります。

IDS/IPS・EDR・NDR

セキュリティ監視の違いとは?

脅威検出ツール「IDS/IPS」「EDR」「NDR」「SIEM」などのうち

どれが自社に最適かは悩ましい問題です。

本資料ではそれぞれの監視イメージや活用方法をご紹介します。

ファイアウォールの仕組みと種類

ファイアウォールは、社内ネットワークの高いセキュリティ水準を確保するため、さまざまな仕組みを駆使して通信を制御します。

ここでは、主なファイアウォールの仕組みとして、以下の3つをご紹介します。

- パケットフィルタリング

- アプリケーションゲートウェイ

- サーキットゲートウェイ

3種類のファイアウォールの特徴を確認していきましょう。

パケットフィルタリング

パケットフィルタリングは、ネットワーク上に転送されるパケットを検査し、事前に設定されたルールに基づいて通信を許可または拒否する技術です。

この技術は、パケットの通信内容そのものではなく、パケットの先頭についている「ヘッダ」部分を解析します。

ヘッダには、パケットに関する下記のような情報が記録されています。

- パケットの送信元IPアドレス

- 宛先IPアドレス

- ポート番号

- プロトコル(例:TCP、UDP)

パケットフィルタリングは、処理速度が速くシステムへの負荷が少ないため、リアルタイムで効率的に通信を制御できるメリットがあります。

一方で、パケットの内容を詳細に解析する機能は備えていないため、高度な攻撃への対応は困難な注意点もあります。

アプリケーションゲートウェイ

アプリケーションゲートウェイは、アプリケーション層のプロトコルごとに通信を制御するファイアウォールです。

ファイアウォールが内部ネットワークのコンピューターに代わり、外部サーバと通信し、その通信内容を検査した上で、内部ネットワークのコンピューターへと転送します。

アプリケーションゲートウェイは、通信内容を詳細に検査できるため、高度な制御が実現でき、悪意のあるデータや攻撃を事前に防ぐことが可能です。

一方で、処理が複雑になることで通信遅延が発生する可能性や、設定および管理が難しくなるため、運用に高度な知識や経験が必要になるなどの懸念事項もあります。

サーキットゲートウェイ

サーキットゲートウェイとは、通信セッションの接続確立時に動作するファイアウォールの一種で、トランスポート層にてパケットのフィルタリングをおこないます。

このゲートウェイでは、接続が確立される際に認証や検証をおこない、接続が信頼できると判断された後はトラフィックのデータ内容に関与せず、接続の持続を管理します。

通信のやり取り自体は、ファイアウォールを通過せず、クライアントとサーバ間で直接おこなわれます。

サーキットゲートウェイの利点は、接続の初期段階で詳細な検証を実施するため、信頼された接続に対して高いパフォーマンスを維持できる点です。

一方で、接続確立後の通信に対する詳細な監視が困難であり、脅威が潜伏するリスクが残る場合があります。

また、アプリケーション層のデータを検査できないため、高度な攻撃の検出には不向きです。

ファイアウォールの機能

ファイアウォールの代表的な機能を3つ紹介します。

- フィルタリング機能

- IPアドレス変換機能

- 監視機能

フィルタリング機能

前述した通り、ファイアウォールのフィルタリング機能は、ネットワークを通過する通信データ(パケット)を検査し、事前に設定されたルールに基づいて通信を許可または拒否する機能です。

不正アクセスや不必要な通信を排除し、ネットワークのセキュリティを向上させることが目的であり、ファイアウォールの基本かつ最も重要な役割と言えます。

IPアドレス変換機能

IPアドレス変換機能(NAT:Network Address Translation)は、内部ネットワークのプライベートIPアドレスを外部ネットワークのグローバルIPアドレスに変換する機能です。

この機能により、内部ネットワークのプライベートIPアドレスが外部から直接アクセスされることを防ぎ、ネットワークのセキュリティを向上させます。

また、ひとつのグローバルIPアドレスを複数の内部デバイスで共有できるため、IPアドレスの有効活用が可能です。

ログ記録・監査機能

ログ記録(ロギング)および監査機能は、ネットワークトラフィックをリアルタイムでログで記録・監視し、異常や不正アクセスの兆候を検知するための機能です。

不審な通信や攻撃の痕跡が検出された場合、管理者にアラートを送信し、迅速な対応を促します。

さらに、この機能で収集されたログデータを基に、ネットワークのトラフィック傾向や潜在的な脅威を分析することが可能です。

これにより、ファイアウォールの設定やポリシーを見直し、セキュリティ対策の継続的な強化を図ることができます。

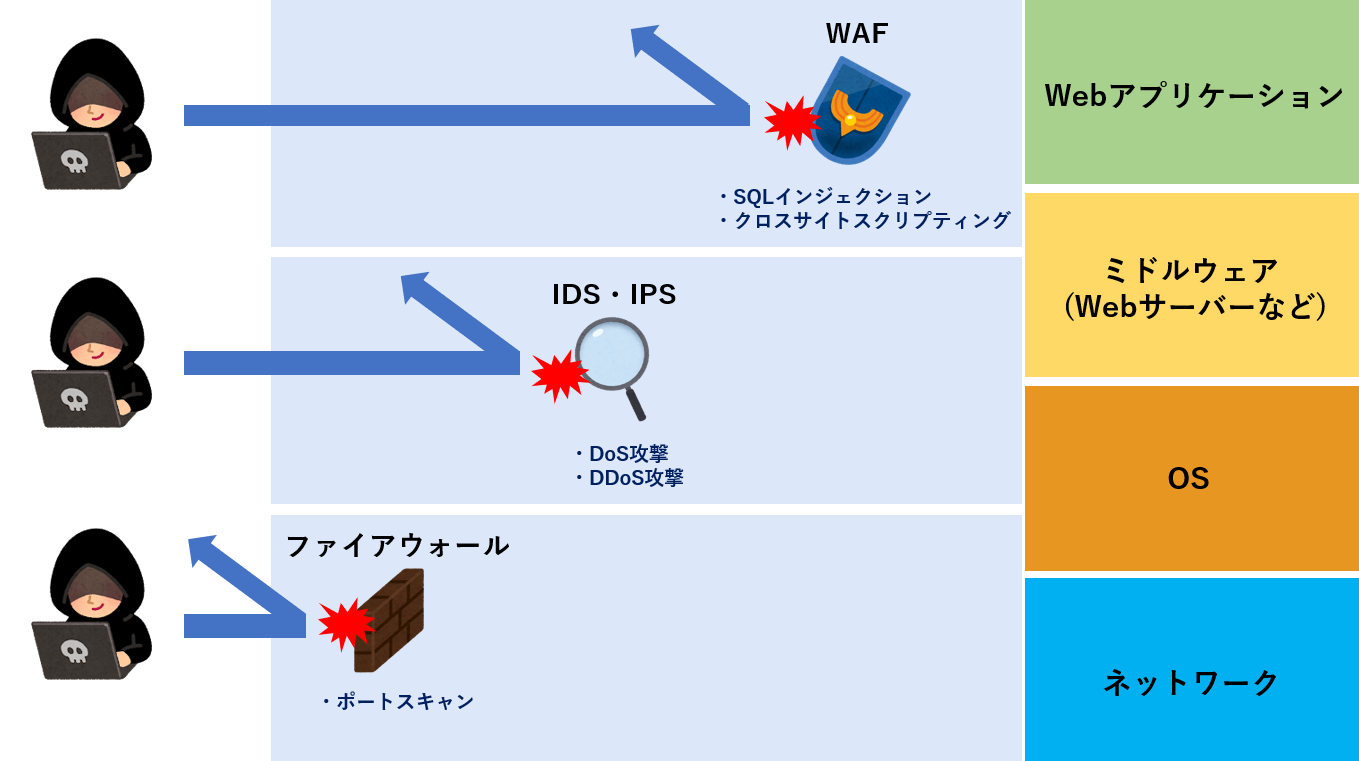

ファイアウォールとそのほかのネットワークセキュリティの違い

外部脅威を防ぐ「ネットワークセキュリティ」には、ファイアウォール以外にも下記のような選択肢があります。

- IDS/IPS(Intrusion Detection System/Intrusion Prevention System)

- WAF(Web Application Firewall)

- NDR(Network Detection and Response)

- UTM(Unified Threat Management)

それぞれのセキュリティソリューションとファイアウォールの違いについて解説します。

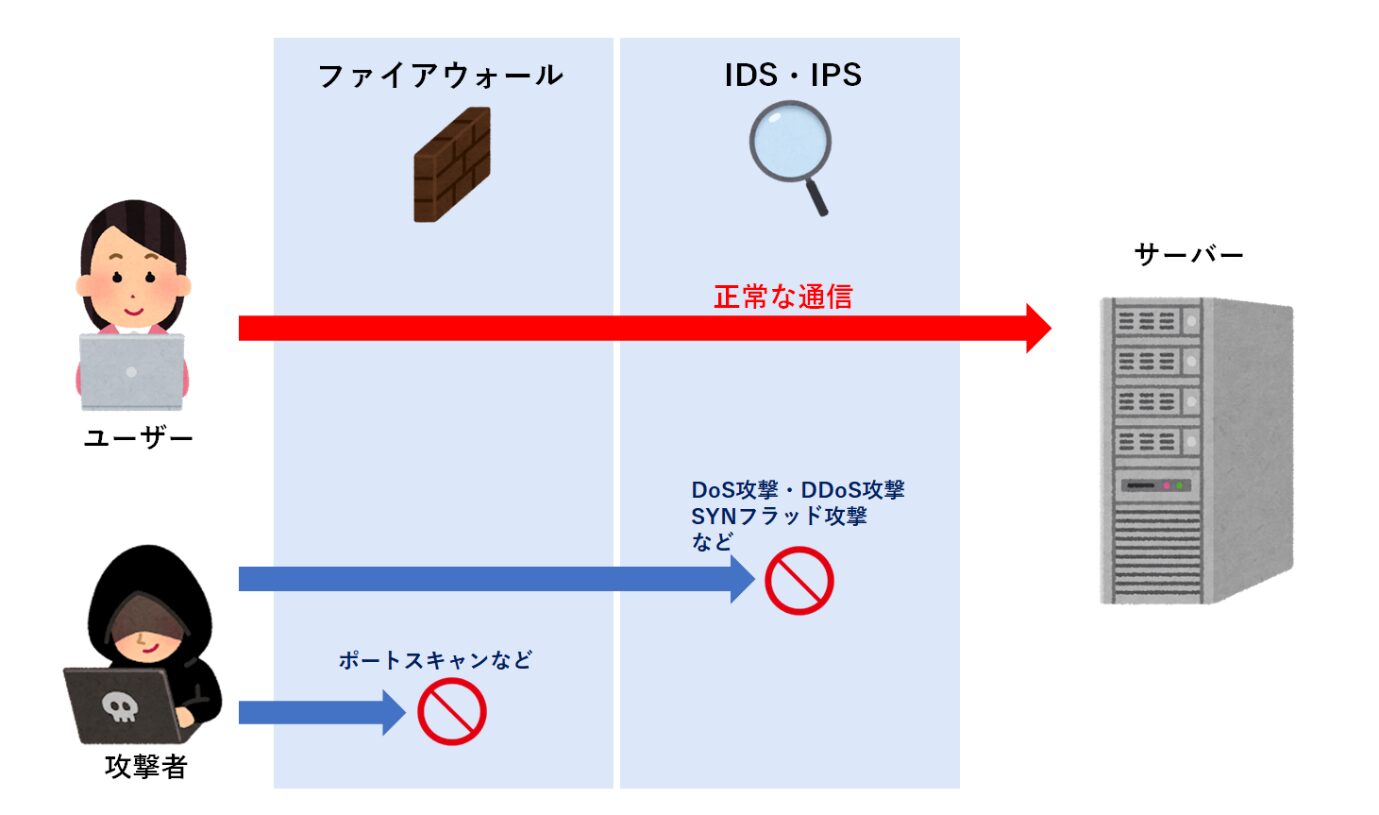

IDS/IPSとの違い

IDS/IPSは、ネットワーク上のトラフィックを監視し、不正アクセスや異常な振る舞いを検知・防御するためのセキュリティソリューションです。

| IDS (Intrusion Detection System) |

・脅威を検知し、アラートを発出する機能を持つ ・トラフィックそのものを遮断することはできない |

|---|---|

| IPS (Intrusion Prevention System) |

・IDSの機能に加え、脅威に対して自動応答し、通信を遮断する能力を備えている |

IDS/IPSが「通信の内容」を解析して異常や攻撃を検出するのに対し、ファイアウォールは「通信の送信元および宛先」を基に通信の許可・拒否を判断するという機能に違いがあります。

ファイアウォールとIDS/IPSの対象範囲の違いは、下記の図の通りです。

WAFとの違い

WAFは、Webアプリケーションファイアウォールの略称であり、Webアプリケーションに対する攻撃防御に特化しているセキュリティソリューションです。

WAFを導入することで、WebサイトやWebアプリケーションを狙う「SQLインジェクション」や「XSS(クロスサイトスクリプティング)」といった攻撃を早期に検知し、サイトの改ざんや不正アクセスといった被害を防止することが可能です。

ファイアウォールがネットワークを通じた外部攻撃や脅威の侵入を防ぐのに対し、WAFはWebアプリケーションに特化して、さらに細かい攻撃に対策する点に違いがあります。

NDRとの違い

NDRとは、ネットワーク全体のトラフィックや通信パターンを監視し、異常な振る舞いや潜在的な脅威を検知・分析し、対応するためのセキュリティソリューションです。

ネットワーク内部で発生する高度な脅威に対応することを目的として設計されており、未知の攻撃やサイバー侵害の早期発見に重点を置いています。

ファイアウォールがシグネチャやルールに基づく、ネットワークの境界(入口・出口)防御に特化(外部からの侵入を防ぐ第一防衛線)として機能するのに対し、NDRはファイアウォールをすり抜けた脅威、内部発生した不審な活動を検知する、第二防衛線としての機能を持ちます。

UTMとの違い

UTMは、複数のセキュリティ機能を統合したソリューションです。ファイアウォールに加えてIDS/IPS、アンチウイルス、Webフィルタリングなどの機能を備えており、包括的なセキュリティを提供します。

ファイアウォールは特定の機能に特化しているのに対し、UTMはファイアウォール機能を含む複数のセキュリティ機能を、一つのプラットフォームで提供できるという点が異なります。

複数の機能を統合することで、トラフィック量が多い環境ではパフォーマンスに影響が出やすいといったデメリットもあるため、注意が必要です。

| 製品 | 主な目的 | 監視対象 |

|---|---|---|

| ファイアウォール | ネットワークの入口で通信を制御し、不正なアクセスを防止する | 送信元と宛先のIPアドレス、ポート、プロトコル |

| IDS/IPS | ネットワークトラフィックを監視し、不正アクセスを検知・防御する | ネットワーク全体のトラフィック |

| WAF | Webアプリケーションへの攻撃を防御する | Webアプリケーション通信(HTTP/HTTPS) |

| NDR | ネットワーク内の異常な振る舞いを検知・分析する | ネットワーク全体の振る舞いとパターン |

| UTM | 複数のセキュリティ機能を統合し包括的な保護を提供する | ネットワーク全体(多層的) |

ファイアウォールの選定ポイント

ファイアウォールを選定する際のポイントを5つ紹介します。

- 防御方法

- スケーラビリティ

- 機能

- コスト

- サポート体制

自社に最適なファイアウォールを選択するために、5つのポイントを確認していきましょう。

1.防御方法

「ファイアウォールの仕組みと種類」の章で説明したように、ファイアウォールには、パケットフィルタリング、アプリケーションゲートウェイ、サーキットゲートウェイなど、さまざまな防御方法があります。

それぞれに異なるメリット・デメリットがあるため、自社のネットワーク構成やセキュリティ要件に応じて適切な防御方法を選択することが重要です。

2.スケーラビリティ

ファイアウォールが将来的な拡張性を備えているか(スケーラビリティが高いか)も、選定時の重要な要素です。

企業の成長やネットワーク規模の拡大に対応できる製品を選ぶことで、長期的な運用が可能となります。

3.機能

自社が求めるセキュリティ機能や要件を満たしているかも確認すべきポイントです。

たとえば、以下のような機能が搭載されているか、自社の環境に適切かどうかなどを確認しましょう。

| ステートフルインスペクション | 通信の状態を記録・追跡し、不正なアクセスや乗っ取りを防ぐ |

|---|---|

| VPNサポート | 安全な通信を確立するための仮想ネットワークを構築する |

| 侵入防御(IPS) | 不正なアクセスや攻撃をリアルタイムで検知し、遮断・防御する |

| IP アドレス変換 | 内部ネットワークのプライベートIPアドレスを外部ネットワークのグローバルIPアドレスに変換し、プライベートIPアドレスが外部から直接アクセスされることを防ぐ |

| ログ記録・監視 | ネットワークトラフィックをリアルタイムでログで記録・監視し、異常や不正アクセスの兆候を検知する |

4.コスト

ファイアウォールの導入にはコストもかかります。

コストを評価する際は初期費用だけでなく、運用コストやメンテナンス費用を含めた総コストを考慮する必要があります。

自社の予算に見合った製品を選択することで、経済的負担を軽減しつつ、適切なセキュリティ対策を実現できるでしょう。

5.サポート体制

ファイアウォールを継続的に利用する中で、トラブルや不明点が生じる可能性もあります。

万が一の事態に備えて、ベンダーや提供元のサポート体制が充実しているかを確認することも重要です。

信頼できるサポートがあれば、問題発生時に迅速な対応が可能となり、業務への影響を最小限に抑えることができます。

適切なファイアウォールの選定は、ネットワーク全体のセキュリティを確保するだけでなく、長期的な運用の効率化にも直結します。

紹介した5つのポイントを考慮して、自社のニーズに最適な製品の導入を目指しましょう。

ファイアウォールをすり抜けて侵入した、高度な脅威検出も可能

NDR「Darktrace(ダークトレース)」

ファイアウォールは、外部・内部ネットワークの境界に配置され、外部攻撃や不正アクセスを防御するセキュリティソリューションです。

しかし、近年サイバー攻撃は年々高度化が見られ、ファイアウォールのような境界型防御だけではすべての脅威を検知することは難しくなっています。

このような背景から、ネットワーク全体を監視し、ネットワーク侵入後の脅威検出も可能とするNDR製品「Darktrace」が注目されています。

Darktraceは、企業や組織のネットワークおよびクラウドのトラフィックを収集し、ネットワーク全体の通信状況を可視化するとともに、異常な挙動を検知する高度なNDRソリューションです。

Darktraceの特徴を紹介します。

1. AIと機械学習による脅威検知

Darktraceは、AI技術を活用した自己学習型の通信分析により、通常とは異なる通信パターンを検知し、未知の脅威に対応します。

さらに、脅威レベルを自動で判断し、危険な通信を自動遮断する機能により、管理負荷を大幅に軽減します。

2. 広範な監視対象

ネットワークに加えて、クラウド、テレワーク環境、Eメール、SaaSアプリケーションなど、広範なデジタル環境を包括的に監視・一元管理することが可能です。

そのため、さまざまな環境で発生する脅威を迅速に検知し、対策することが可能になります。

3. 情報セキュリティ10大脅威への対応

「Darktrace」は、IPA(情報処理推進機構)が発表する「情報セキュリティ10大脅威 2025 組織編 」に対する対策を網羅しています。

以下は主な対処内容の一部です。

| ランサム攻撃による被害 | ランサムウェアの予兆から実行段階まで検知し、被害を未然に防止する (実績:5,000件以上の文書暗号化を阻止) |

|---|---|

| サプライチェーンや委託先を狙った攻撃 | 取引先や関連業者からのなりすまし行動を検知し対処することが可能 |

| リモートワーク等の環境や仕組みを狙った攻撃 | テレワークやリモート環境でも異常を検知・対処することが可能(オプション) |

| ビジネスメール詐欺 | 不正なメールを検知し、ブロックすることが可能(オプション) |

また「Darktrace」では、自動化された脅威判定と対処により運用負荷を軽減することが可能なため、自社のIT環境を効率的・包括的に監視・保護したい企業に最適なセキュリティソリューションです。

詳細については、以下をご覧ください。

まとめ

本記事では「ファイアウォール」をテーマに、その概要や仕組みについて解説しました。

本記事のまとめ

- ファイアウォールとは、ネットワークの境界に配置され、通信を監視・制御するセキュリティシステム

- ファイアウォールのフィルタリングは、主に「パケットフィルタリング」「アプリケーションゲートウェイ」「サーキットゲートウェイ」の3種類

- ファイアウォールを選定する際は、コストや機能だけでなく、防御方法やスケーラビリティ、サポート体制などもあわせてチェックするとよい

ネットワークの安全を確保し、情報漏洩やサイバー攻撃のリスクを最小限に抑えるためには、信頼性の高いファイアウォール、及び最適なセキュリティソリューションの導入と多層防御の導入が不可欠です。

本記事で紹介した「IDS/IPS」や「NDR」といったセキュリティ監視ツールの機能や特徴の違いについて、より詳しく知りたいという方に向けて、わかりやすい資料をまとめています。

「自社のセキュリティ対策として最適なソリューションを知りたい」という方は、ぜひあわせてご活用ください。

IDS/IPS・EDR・NDR

セキュリティ監視の違いとは?

脅威検出ツール「IDS/IPS」「EDR」「NDR」「SIEM」などのうち

どれが自社に最適かは悩ましい問題です。

本資料ではそれぞれの監視イメージや活用方法をご紹介します。

おすすめ記事