Written by WizLANSCOPE編集部

目 次

不正アクセスとは、アクセス権限を持たない第三者が、他人のID・パスワードを悪用したり、セキュリティ上の欠陥を突いたりして、情報システムやサービスに不正に侵入する行為を指します。

企業や組織が不正アクセスの被害を受けると、情報漏洩や自社サイトの改ざん、業務システムの停止といった深刻な被害が発生するおそれがあります。

本記事では、不正アクセスの被害事例や不正アクセスされてしまう原因、対策などを解説します。

▼本記事でわかること

- 不正アクセスの概要

- 不正アクセスの被害事例

- 不正アクセスの原因

- 不正アクセスへの対策

「不正アクセスによってどのような被害が生じるのか」「どういった対策が有効なのか」などを知りたい方は、ぜひご一読ください。

不正アクセスとは

不正アクセスとは、アクセス権限のない第三者が、他人のID・パスワードを不正に利用するなどして、コンピュータネットワークやクラウドサービス、サーバー等に侵入する行為を指します。

このような行為は、日本の法律「不正アクセス禁止法」第3条により禁止されており、違反した場合は懲役刑または罰金刑が科されます。

何人も、不正アクセス行為をしてはならない。

万が一、企業が不正アクセスを受けた場合、以下のような被害が発生する可能性があります。

- 個人・機密情報の漏洩

- マルウェア感染

- Webサイト改ざん

- システムダウン

- サイバー攻撃の踏み台

攻撃者はシステムに侵入した後、再侵入するための「バックドア(侵入口)」を設置することがあります。

このバックドアが一度設置されてしまうと、攻撃者は認証を回避してシステムに侵入できるようになるため、不正アクセスの被害が拡大・長期化しやすくなります。

近年の不正アクセス事件の動向

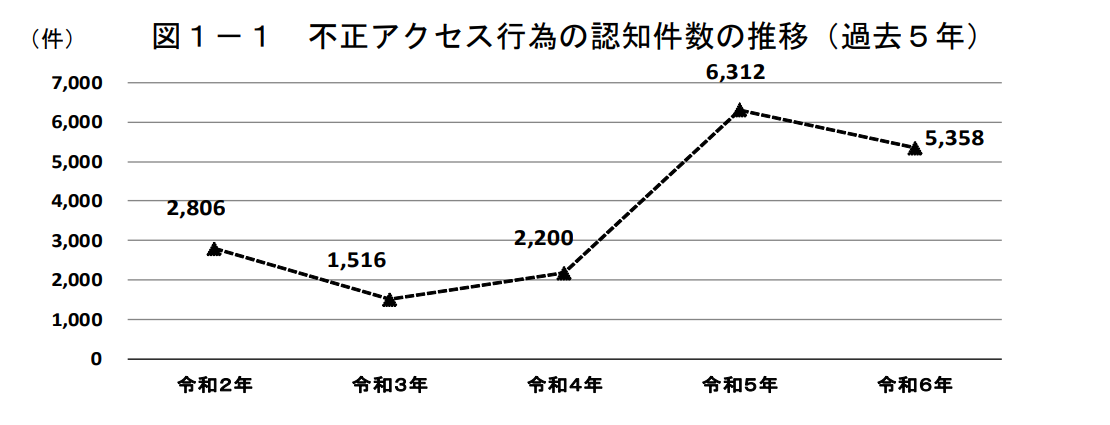

警察庁の発表によると、令和6年における不正アクセス行為の認知件数は5,358件でした。

前年と比べると954件(約15.1%)減少しているものの、引き続き高い水準で推移していることがわかります。

出典:警察庁|不正アクセス行為の発生状況及びアクセス制御機能に関する技術の研究開発の状況(令和7年3月13日)

また近年では、テレワークやクラウドサービスの普及に伴い、クラウド環境を狙った不正アクセス被害が増加しています。

クラウドはインターネット経由で外部とつながる特性上、攻撃対象になりやすい性質があります。

実際に企業では、以下のようなクラウド特有のセキュリティリスクが問題視されています。

- 社外の第三者による不正ログインやアカウント乗っ取り

- アクセス権限の設定ミスによる機密情報の流出

- 意図せぬユーザー招待やファイル共有

このようなリスクの低減には、クラウド環境に特化したセキュリティ対策や診断の実施が不可欠です。

不正アクセスによるセキュリティ被害の例

不正アクセスによる被害として、具体的には以下のようなものが挙げられます。

- Webサイトの改ざん

- 顧客情報の流出

- ウイルス感染

- システム・サービス停止

- サイバー攻撃の踏み台に利用される

例えば、不正アクセスにより企業のWebサイトが改ざんされると、次のような被害が想定されます。

- 誤情報や不適切な情報の発信

- サイト訪問時のウイルス感染

- カード情報の窃取

また顧客情報や機密データなどの情報が流出すると、刑事罰の罰金や顧客への損害賠償の支払いに加えて、システム復旧や原因調査・顧客対応コストなど多額のコストが発生します。

さらに、社会的な信用の失墜や企業イメージの毀損、顧客離れといった金銭面以外の深刻なダメージも想定されます。

そのほかにも、侵入時に「ボット」と呼ばれるマルウェアが仕込まれると、遠隔操作によりDDoS攻撃やスパムメールの送信など、サイバー攻撃の踏み台として利用されるリスクも発生してしまいます。

不正アクセスによる被害事例

日本国内で起きた不正アクセスの被害事例を4つ紹介します。

【事例1】不正アクセスで最大10.4万人の個人情報流出が懸念された事例

2025年3月、大手企業が運営する旅行情報サイトが不正アクセスを受け、最大10万4000人分の個人情報が漏洩した可能性があることが判明しました。

漏洩の可能性がある個人情報は、氏名・性別・生年月日・住所・電話番号・メールアドレス・暗号化されたパスワードなどと報告されており、一部の会員には、登録情報が記載された不審メールも届いています。

なお当該サイトは「サイバー攻撃を実施しました」のメッセージが表示され、閲覧できない状態にも陥りました。

【事例2】委託先のネットワーク設定不備が原因で不正アクセスを受けた事例大

2025年3月、大手衣料品店を複数展開する企業において、不正アクセス被害が判明しました。

これにより、取引先を含む従業員の一部個人情報が漏洩した可能性が確認されています。

同社によると、2024年9月に自社管理の情報システムへの不正アクセスを検知し、その後、第三者機関による調査を実施した結果、委託先事業者によるネットワーク設定の不備が原因であったことが判明しました。

この事態を受けて同社は、セキュリティ体制の強化や情報システムの監視体制の見直しなど、再発防止に向けた取り組みを講じています。

【事例3】脆弱性の悪用で個人情報流出・Webサイトの改ざんがされた事例

2024年7月、大手電気機器メーカーが運営する2つのオンラインストアに対して不正アクセスが行われ、個人情報が流出する事態が発生しました。

同社によると、サイト利用者203名分の氏名・住所・電話番号などの個人情報が外部に流出したことが確認されています。

さらに、同サイトにアクセスした利用者を悪意あるサイトに誘導するよう改ざんされていたことも判明しました。

これにより、ログインもしくは商品を注文した利用者2万6,654人、アクセスのみの利用者約7万5000人が不正サイトへ誘導された可能性があり、合計で約10万件強の個人情報が流出した恐れがあるとしています。

不正アクセスの原因は、Webサイトで使用していたソフトウェアの脆弱性が悪用されたことによるもので、同社はすでにこの脆弱性を修正し、再発防止に取り組んでいます。

【事例4】ペイメントアプリケーションの改ざんで大規模な情報漏洩に発展した事例

2024年5月、大手コーヒーチェーンが運営するオンラインストアに対して不正アクセスが行われ、個人情報およびクレジットカード情報が流出する被害が発生しました。

この不正アクセスにより、対象期間中にオンラインストアに登録していた9万2,685人の個人情報と、クレジットカード決済を行なった5万2,958人のクレジットカード情報が流出したことが確認されています。

調査の結果、不正アクセスの原因はオンラインストアで利用していたシステムの一部に存在した脆弱性であり、ペイメントアプリケーションの改ざんが行われたことが判明しました。

ペイメントアプリケーションの改ざんとは、カード情報を入力するフォームを不正に書き換え、クレジットカード情報を盗む手口で、これにより大規模な情報漏洩に発展したとみられています。

不正アクセスが起こる原因

不正アクセスが起こる原因としては、以下が挙げられます。

- IDやパスワードの管理が甘い

- ずさんな情報管理

- 脆弱性の放置

不正アクセスの被害を防ぐためにも、原因を詳しく確認していきましょう。

IDやパスワードの管理が甘い

「123456」や「password」といった単純なパスワードは、覚えやすいというメリットがある一方で、第三者に容易に推測されやすく、不正アクセスのリスクを著しく高めます。

また、複数のサービスでの同一パスワードの使いまわしてしまうと、ひとつのサービスのパスワードが漏洩した際に、他のサービスにも芋づる式に不正アクセスされ、被害が拡大する恐れがあります。

ずさんな情報管理

スクリーンセーバーを設定せずに離席したり、ID・パスワードを記載した付せんをデスクに貼ったままにしたりなど、日常の情報管理がずさんであることも、不正アクセスを招く一因となります。

近年では、テレワークやリモートワークといった、オフィス以外の場所で仕事をする機会が増えています。

こうした変化のなかで、画面を盗み見されたり、会話の内容を聞かれたりするリスクも高まるため、これまで以上に高いセキュリティ意識を持って、情報を管理する必要があります。

脆弱性の放置

攻撃者は、プログラミング上のミスやシステムの不具合などによって生じたセキュリティ上の欠陥(脆弱性)を突き、不正アクセスを試みます。

つまり、脆弱性を修正せずに放置してしまうと、不正侵入のリスクが高まります。

不正アクセスの手口と種類

不正アクセスの手口は年々巧妙化しており、被害件数も依然として高い水準で推移しています。

ここでは、攻撃者が不正アクセスを仕掛ける代表的な手口を6つ解説します。

- システムやネットワークの脆弱性の利用

- マルウェアの利用

- 認証の不正突破

- フィッシング詐欺

- クラウドの設定不備の悪用

- ソーシャルエンジニアリング

攻撃者の手口を理解することは、効果的な対策を講じるうえでも重要です。

適切に対策するためにも、攻撃者の手口を確認していきましょう。

システムやネットワークの脆弱性の利用

攻撃者は、システムやネットワーク、アプリケーションに存在する脆弱性を突いて不正アクセスを仕掛けます。

代表的な攻撃例として、「SQLインジェクション」や「OSコマンドインジェクション」が挙げられます。

| SQLインジェクション | ・Webサイトに設置された問い合わせフォームなどに不正なSQL文を入力することで、データベースに不正にアクセスする |

|---|---|

| OSコマンドインジェクション | ・Webサーバーへのリクエストの中に不正なOSコマンドを注入し、Webサーバーに不正にアクセスする |

前述した通り、脆弱性は放置せずに、定期的に修正することが重要です。

マルウェアの利用

攻撃者は、PCやスマートフォなどのデバイスをマルウェアに感染させることで、不正アクセスを試みます。

マルウェアとは、デバイスやネットワークに不正な動作をさせるために作成された悪意のあるソフトウェアやプログラムの総称です。

代表的なものとして、ファイルを暗号化して身代金を要求する「ランサムウェア攻撃」や、メールを感染源として拡散する「Emotet(エモテット)」などが挙げられます。

マルウェアは、攻撃者の意図に基づき、情報の窃取・データの破壊・デバイスの不正制御などを引き起こすため、組織や個人に対する深刻な脅威となります。

認証の不正突破

攻撃者は、不正な方法で認証を突破し、不正アクセスを試みます。

代表的な手法と概要は以下の通りです。

| ブルートフォース攻撃 | 特定のIDに対して、パスワードを総当たりで試すことで、正しい組み合わせを見つけようとする方法 |

|---|---|

| リバースブルートフォース攻撃 | 「123456」や「password」など、よく使われる特定のパスワードに対して、IDを総当たりで試す方法 |

| 辞書攻撃 | 辞書に載っている単語や人物の名前、誕生日などからパスワードを類推する方法 |

フィッシング詐欺

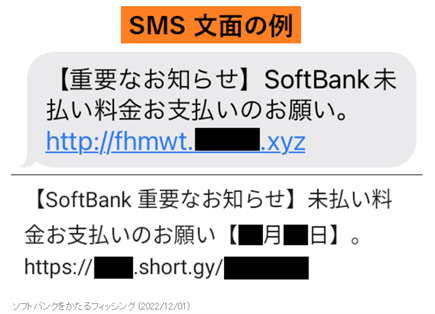

フィッシング詐欺とは、メールやSMSなどに不正なURLを記載し、受信者を偽のWebサイトに誘導することで、個人情報やアカウント情報を入力させて盗み取る攻撃手法です。

攻撃者は、有名企業や行政機関などを装った巧妙なメール・SMSを送信し、受信者がメッセージ内のURLをクリックするよう仕向けます。

出典:フィッシング詐欺協議会│ソフトバンクをかたるフィッシング (2022/12/01)

URLをクリックすると、正規のサイトと酷似したログイン画面などが表示され、ID・パスワードの入力を求められます。

ここで偽サイトに気付かずに認証情報を入力してしまうと、情報を攻撃者に盗まれ、不正アクセスに悪用されてしまいます。

クラウドの設定不備の悪用

クラウドサービスの利用が拡大する昨今、AWSやMicrosoft 365 、Google Cloud などのクラウド環境の設定不備に起因する不正アクセスが増加傾向にあります。

クラウドサービスの設定を誤ると、以下のようなリスクが高まります。

- アクセス権限設定のミスにより、機密データが外部ユーザーに閲覧・窃取・改ざんされる

- 簡易パスワードや初期設定のパスワードのまま利用した結果、アカウントを乗っ取られる

そのほかにも、公開設定の誤った設定で社外から機密情報が閲覧可能になっていたり、監査ログを未設定のままにして不審なアクセスを検知できなかったりなど、クラウド設定の不備は、さまざまなリスクを伴います。

ソーシャルエンジニアリング

ソーシャルエンジニアリングとは、情報通信技術を使わずにID・パスワードをはじめとした重要な情報を盗む手法です。

▼ソーシャルエンジニアリングの具体例

- ゴミ箱に捨てられている書類や記憶媒体から、IDやパスワードを探す「トラッシング」

- 肩越しにパスワードを盗み見る「ショルダーハッキング」

- システム担当者やユーザーを装って電話でパスワードを聞き出す

攻撃者が社内に入り込み、ソーシャルエンジニアリングによってID・パスワードを盗み、不正アクセスを行うケースも少なくありません。

不正アクセスされた場合の対処法

万一不正アクセスの被害が発覚したら、速やかに以下の対処を行う必要があります。

- システムの隔離

- パスワードの変更

- ウイルススキャンの実施

- 警察への相談

- 証拠の保全

詳しく解説します。

システムの隔離

不正アクセスが発覚した場合は、被害にあったコンピューターやスマートフォンを速やかにネットワークから切り離しましょう。

有線接続の場合はLANケーブルを抜く、無線接続の場合はWi-Fiをオフにするなどの対応が必要です。

隔離されていない状態のまま使用を続けると、情報の窃取やマルウェア感染といったさらなる被害が発生する恐れがあります。

さらに、同ネットワーク内のほかのデバイスに被害が拡大する恐れがあるため、迅速な対応が求められます。

パスワードの変更

不正アクセスの被害が発生した場合、速やかにパスワードを変更する必要があります。

パスワードを変更することで、攻撃者が再びアカウントにアクセスするのを防ぐことができます。

また、同じパスワードを別のサービスでも使っている場合は、すべてのサービスでパスワードを変更しましょう。

可能であれば、パスワードだけでなく、新たにメールアドレスを取得するなどして、IDも変更しておくと、さらに安全性を確保できます。

万一、攻撃者によってパスワードが先に変更されてしまい、ログインできない場合は、速やかに管理者やサポート窓口に依頼して、アカウント停止などの対応を取るようにしましょう。

ウイルススキャンの実施

不正アクセスを受けたデバイスには、ウイルスなどのマルウェアが送り込まれている可能性があります。

被害の範囲や影響を把握するためにも、被害を受けたデバイスに対してウイルススキャンを実行し、感染の有無を確認しましょう。

近年では、新種・亜種のマルウェアや検知が難しい「ファイルレスマルウェア」などが登場しており、従来のウイルススキャンでは検知できないケースも増えています。

そのため、ウイルススキャンを実施する際は、未知のマルウェアであっても、ファイルの特徴から高い精度で判定できるAIを活用したアンチウイルスを使うことが推奨されます。

証拠の保全

警察に相談する場合は、不正アクセスの被害を受けたことを示す証拠の提出が求められます。

そのため、被害の実態を確認できるように、不正アクセスの痕跡がわかる次のような証拠を適切に保全しておきましょう。

- ログイン履歴

- アクセス記録

- ログ情報

これらの情報は、被害の発生時刻や侵入経路を特定するための重要の手掛かりとなるため、削除や上書きをしないように注意する必要があります。

必要に応じて専門家へ相談し、適切に保全を行いましょう。

不正アクセスに有効な対策

不正アクセスの被害を防ぐために有効な対策としては、以下が挙げられます。

- 多要素認証(MFA)の設定

- OS・ソフトウェアの最新化

- 高性能なアンチウイルスの導入

- 従業員への情報セキュリティ教育の実施

- 定期的な脆弱性診断・ペネトレーションテストの実施

- クラウドサービスにおける環境や設定診断の実施

それぞれ詳しく見ていきましょう。

多要素認証(MFA)の設定

多要素認証とは、ユーザーの身元確認のため、「知識情報」「所持情報」「生体情報」のうち、2つ以上の認証要素を組み合わせて認証を行うセキュリティ手法のことです。

例えば、Webサービスにログインするためにパスワード(知識情報)を入力した後、認証アプリのコード(所持情報)を入力して認証するなどが多要素認証に該当します。

多要素認証を導入しておけば、万一パスワードが漏洩した場合も、不正アクセスのリスクを大幅に低減することができます。

OS・ソフトウェアの最新化

前述の通り攻撃者は、OSやソフトウェアの脆弱性を突いて、サイバー攻撃を仕掛けてきます。

そのため、OSやソフトウェアの脆弱性は放置せずに速やかに修正することが重要です。

アップデートがリリースされたら迅速に適用し、常に脆弱性のない、最新の状態を保つようにしましょう。

高性能なアンチウイルスの導入

PCやスマートフォンなどのエンドポイントへの不正アクセスを防ぐためには、アンチウイルスの導入が欠かせません。

アンチウイルスとは、ウイルスやマルウェアから、システムを保護するために設計されたプログラムのことで、マルウェアがもたらすさまざまな被害を未然に防ぐ「盾」のような役割を果たします。

しかし、近年のマルウェアは日々進化しており、従来型のアンチウイルスでは、急速に進化するマルウェアへ十分に対応することが難しくなっています。

そのため、既知のマルウェアだけでなく、未知のマルウェアにも対応ができるAIを活用した高性能のアンチウイルスを導入し、対策する必要があります。

従業員への情報セキュリティ教育の実施

従業員のセキュリティ意識が低い場合、以下のような行動をとってしまい、不正アクセスのリスクを高める原因となります。

- 単純なパスワードを設定する

- セキュリティアップデートの適用を後回しにする

- 不審なメールの添付ファイルを容易に開く

このような人的要因で発生する不正アクセスのリスクを低減するためには、技術的な対策とあわせて、従業員へのセキュリティ教育を実施する必要があります。

教育の中では、これらの行動がなぜ危険なのか、具体的にどのような被害につながるのかなどを共有することが重要です。

定期的な研修やフィッシングメールの模擬訓練などを実施することで、セキュリティ意識の定着と向上を図ることができるでしょう。

定期的な脆弱性診断・ペネトレーションテストの実施

定期的に脆弱性診断を実施することで、自社のシステムやサーバーに、不正アクセスに悪用される恐れがある脆弱性が存在しないかを確認することができます。

脆弱性診断では、単に脆弱性の有無を特定するだけでなく、脆弱性がもたらすリスクの影響度を評価し、優先順位付けまでを実施します。

これにより、どの脆弱性から優先的に修正すべきかが明確になるため、限られたリソースの中でも、効率的な対策を実施できます。

一方ペネトレーションテスト(侵入テスト)は、システムやネットワーク、アプリケーションなどのITインフラに対して、攻撃者の視点から実際に攻撃を仕掛けることで、セキュリティを評価する手法です。

脆弱性診断が「脆弱性の特定」や「対策の優先度付け」を目的とするのに対し、ペネトレーションテストは「攻撃をどの程度防げるのかの把握」「被害が発生した場合の影響範囲の把握」を目的としています。

実施することで、より実践的な対策を講じることができるようになります。

クラウドサービスにおける環境や設定診断の実施

クラウドサービスは外部との接触が多い分「不正アクセスの侵入口」として攻撃者に狙われやすい傾向があります。

近年、企業でのクラウド利用が急速に拡大したことで、アクセス権限や共有範囲の設定ミスなど、不正アクセス・情報漏洩につながる設定不備が発生しやすくなっています。

このようなクラウド設定のミスに起因する不正アクセスを防ぐには、専門家が設定不備を調査する「クラウド診断」の実施が推奨されます。

クラウド診断を実施することで、クラウドサービスの設定不備や権限管理の問題点が洗い出せ、クラウド環境全体のセキュリティレベルを向上させることができるでしょう。

不正アクセス対策には「LANSCOPE プロフェッショナルサービス」

「LANSCOPE プロフェッショナルサービス」では、不正アクセス対策に有効なセキュリティソリューションを提供しています。

本記事では、以下の2つのサービスを紹介します。

- 脆弱性の特定・対策に有効な「脆弱性診断・セキュリティ診断」

- クラウドサービスの設定ミスを防ぐ「クラウドセキュリティ診断」

それぞれのサービスの特徴を解説します。

脆弱性の特定・対策に有効な「脆弱性診断・セキュリティ診断」

1つ目に紹介するのは、自社のネットワークやアプリケーションの課題を明らかにする「脆弱性診断・セキュリティ診断サービス」です。

前述の通り、不正アクセスの大きな要因として、自社システムやネットワークに残る脆弱性があげられます。

LANSCOPE プロフェッショナルサービスの「脆弱性診断・セキュリティ診断」は、自社のシステムやネットワークなどを調査し、システム上の脆弱性やハッキングを受ける可能性があるセキュリティホール、機密情報の持ち出しなどの内部不正といった、さまざまなセキュリティリスクを洗い出すサービスです。

実施することで、不正アクセスの原因となる脆弱性を洗い出せ、適切な対策を講じることができるようになります。

また、万一不正アクセスを受けた際に「どの程度の被害が起きるか」「感染後、適切な対策が可能か」を明らかにできる「ペネトレーションテスト」も提供しています。

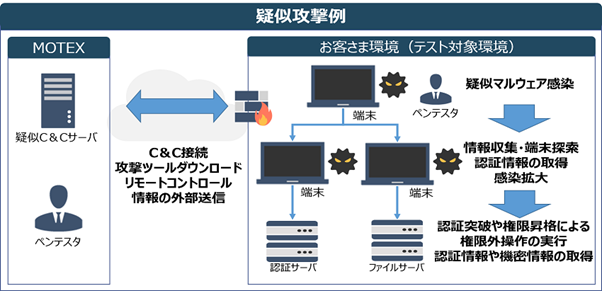

▼ペネトレーションテストによる疑似攻撃の例

ペネトレーションテストでは、実際のサイバー攻撃を想定した疑似攻撃を仕掛け、現状のセキュリティレベルや課題を洗い出すことが可能です。

クラウドサービスの設定ミスを防ぐ「クラウドセキュリティ診断」

2つ目に紹介するのは、クラウドサービスの設定ミスの防止に役立つ「クラウドセキュリティ診断」です。

前述の通り、コロナ禍によるテレワークの急速な推進で、一律会社で仕事をするというスタイルが過去のものとなり、インターネットにつながればアクセス可能となるクラウドサービスの利用は拡大しています。

このような変化の中で、クラウドサービスを悪用した「不正アクセスや情報漏洩事故」は後を絶たず、被害の多くが、「アクセス権限の設定不備」や「ログイン設定の脆弱性」に起因しています。

LANSCOPE プロフェッショナルサービスの「クラウドセキュリティ診断」は、Microsoft365 やAWS、Salesforce といった、業務で利用するクラウドサービスの設定不備を専門スタッフが改善するサービスです。

クラウドサービスの各種機能を正しく設定することで、不正アクセスによる被害を最小限にとどめることが可能です。

クラウドサービスを業務利用することが多い企業・組織の方は、ぜひ実施をご検討ください。

まとめ

今回は、サイバー攻撃の中でも代表的な「不正アクセス」について解説しました。

本記事のまとめ

- 不正アクセスとは、アクセス権限を持たない第三者が、他人のID・パスワードを悪用したり、セキュリティ上の欠陥を突いたりして、情報システムやサービスに不正に侵入する行為

- 不正アクセスの主な原因として、「パスワード管理が甘い」「情報管理がずさん」「脆弱性の放置」などが挙げられる

- 不正アクセスを防止するためには、「多要素認証の設定」「OS・ソフトウェアの最新化」「定期的な脆弱性診断・ペネトレーションテストの実施」といった対策が有効

情報漏洩や自社サイトの改ざん、システムの停止など、不正アクセスされた場合の被害は深刻です。

そのため、まずはどのような手口で不正アクセスが行われるかを理解し、手口ごとに適切な対策を講じましょう。

「LANSCOPE プロフェッショナルサービス」では、脆弱性診断やペネトレーションテスト、クラウドセキュリティ診断など、不正アクセス対策を支援するさまざまなサービスを提供しています。

セキュリティ強化を目指す企業・組織の方は、ぜひ実施をご検討ください。