サイバー攻撃

代表的なランサムウェアの感染経路6つと対策を詳しく解説

Written by 田村 彩乃

目次

ランサムウェアの主な感染経路としては、以下の6つが挙げられます。

1. VPN機器の脆弱性

2. メール・添付ファイル

3. リモートデスクトップ

4. Webサイトの閲覧

5. ファイルダウンロード

6. USBやHDD接続

以前までは、メールやWebサイトからの感染が大半を占めていましたが、近年はVPN機器やリモートデスクトップ経由の感染が増加しています。

| 従来のランサムウェア攻撃 | 最新のランサムウェア攻撃 | |

|---|---|---|

| 主な感染経路 | メールやWebサイト | VPN機器やリモートデスクトップ |

| ターゲット | 不特定多数 | 特定の組織や企業 |

| 犯行の特徴 | ばらまき型で、手口の形式は単調なものが多い | 巧妙な計画に基づき、手動で行われる |

ランサムウェアに感染すると、組織の持つデータやファイルが攻撃者に暗号化され、データが使えず業務停止に追い込まれたり、暗号化されたデータの復旧を条件に、多額の身代金を要求されたりといった被害リスクがあります。

また、近年では「暗号化したデータの公開」と引き換えに、さらなる身代金の要求を行う二重脅迫型のランサムウェアが一般的となっています。

そのため、感染した場合は以下の対処法を迅速に行い、被害を最小限にとどめましょう。

●感染した端末をネットワークから隔離する

●ランサムウェアに感染したことを報告する

●初動調査を行う

この記事では、ランサムウェアの代表的な感染経路や感染を防ぐための対策を解説します。

この記事を要約すると

・ランサムウェアの代表的な感染経路は、「VPN機器の脆弱性」「メール・添付ファイル」「リモートデスクトップ」「Webサイトの閲覧」「ファイルダウンロード」「USBやHDD接続」など

・ランサムウェアの感染経路は「メール」から「VPN機器・ネットワーク」に変わってきている

・ランサムウェアへの対策としては「セキュリティパッチの定期更新・適用」「ユーザー権限の厳密化」「重要なデータの定期的なバックアップ」「社員教育とインシデント対応計画の策定」「定義ファイルに頼らないウイルスソフトの導入」「多要素認証の導入」などが有効

ランサムウェアの代表的な感染経路6つと予防策

知っておきたい、ランサムウェアの「代表的な感染経路」は以下の6つです。

1. VPN機器の脆弱性を狙ったランサムウェア感染

2. メール・添付ファイル経由でのランサムウェア感染

3. リモートデスクトップ経由でのランサムウェア感染

4. Webサイトの閲覧によるランサムウェア感染

5. ファイルダウンロードによるランサムウェア感染

6. USBやHDD接続によるランサムウェア感染

2018年~2019年以降、ランサムウェア攻撃の感染経路として、以前まで主流だった「メールやWebサイトを用いた犯行」に代わり「VPN機器」「リモートデスクトップ」の脆弱性を狙う手口が増加しています。

6つの感染経路と、各経路に対する予防策について解説します。

1.VPN機器の脆弱性を狙ったランサムウェア感染

ランサムウェアの感染経路のうち、今もっとも主流とされているのが「VPN機器の脆弱性」を狙った犯行です。

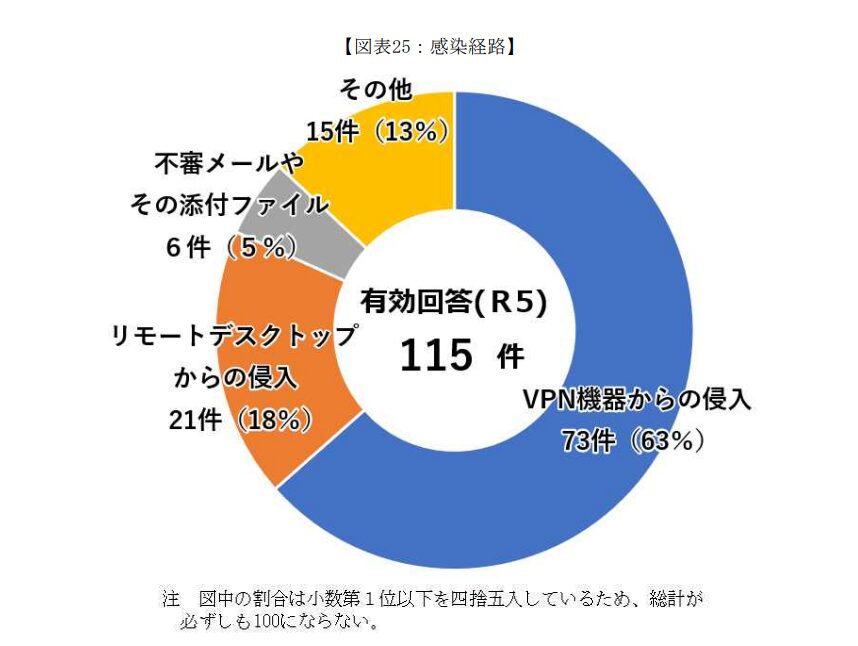

警察庁によれば、企業・組織のランサムウェア感染経路として「VPN機器からの侵入(63%)」が半数以上を占めることが報告されています。

[出典]令和5年におけるサイバー空間をめぐる脅威の情勢等について(令和6年3月14日)

VPN接続とは、インターネット上に自社専用の仮想回線を構築し、通信を行う接続手法です。

以前までは本社と拠点間に専用回線を引き、プライベートネットワークを構築する必要がありましたが、VPNの登場で一般的な回線でも安全に低コストで通信可能となりました。テレワークが浸透する昨今、場所を問わず安全に自社回線を利用できるため、多くの企業がVPNを活用しています。

一方、VPNの普及を悪用し、VPN機器そのものの脆弱性(プログラム上の欠陥や不具合)を狙った、サイバー攻撃が増加しています。

VPN経由でランサムウェアに感染しないためには、VPN機器を適切な設定で運用し、外部からの不正アクセスを遮断できる環境を整えることが大切です。

2.メール・添付ファイル経由でのランサムウェア感染

「メールや添付ファイル」を用いた手法は、従来から頻繁に利用される、ランサムウェア攻撃の常習的な手口です。

攻撃者は大企業や公的機関になりすましてメールを送り、文中に記載されたURLをクリックさせる、あるいは添付ファイルを開封させることで、ランサムウェアの感染に導きます。

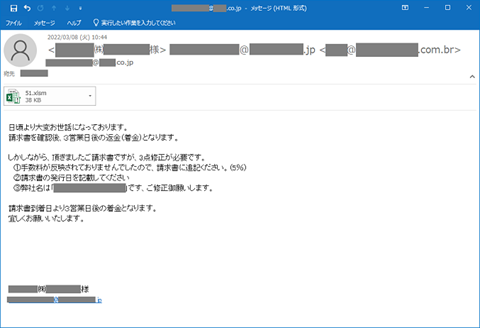

▼請求書を装い、添付したExcelファイルを開かせる攻撃メール

[出典] IPA│図16 日本語で書かれた新たなEmotetの攻撃メールの例(2022年3月)

メール経由の感染を防ぐためには、不審な宛先からのメールやファイルは開かず、まずは上長や社内の情シス担当へ速やかに相談しましょう。また「大手企業や公共機関からのメールも、まずは疑う」ことを日頃から意識し、差出人のメールアドレスや文中に不自然な点がないかを確認することが大切です。

3.リモートデスクトップ経由でのランサムウェア感染

テレワークが普及した影響を受け、「リモートデスクトップ経由」でランサムウェアに感染する事例も増加しています。VPNを狙った犯行と同様、従来のばらまき型ではなく「特定の組織や企業」を対象とする手口です。

リモートデスクトップとは、離れた場所にあるPCのデスクトップを、手元の端末からインターネット経由で「遠隔操作」できる仕組みのことです。

リモートデスクトップでは、サーバー画面をネットワークを通じて別の端末画面に転送するための「RDP(リモートデスクトッププロトコル)」という技術が利用されます。攻撃者は、この「RDP」に設定されるユーザーIDやパスワードを盗む、あるいはRDPの脆弱性を突いた攻撃を仕掛けます。

リモートデスクトップ経由のランサムウェア感染を避けるには、接続時の設定を見直すことや、先述したVPN接続の利用・多要素認証の導入などを行い、セキュリティを高める必要があります。

4.Webサイトによるランサムウェア感染

悪意あるWebサイトから、ランサムウェアに感染する例もあります。攻撃者は一般のWebサイトに侵入し、不正なリンクやプログラムを埋め込みます。ユーザーは改ざんされた不正サイトに訪問し「サイトを閲覧する」あるいは「不正なソフトウェアをダウンロードする」ことで、ランサムウェアに感染してしまいます。

運営側がしばらく攻撃者の侵入に気づけず、正規のサイトが不正に改ざんされ、運用停止に追い込まれたという企業事例も少なくありません。

Webサイト経由のランサムウェア感染を防ぐためには、定期的にブラウザやOSをアップデートし、最新の状態にすることが大切です。

5.ファイルダウンロードによるランサムウェア感染

Webサイト経由の犯行と関連し、悪質なファイルダウンロードによってランサムウェアに感染するケースもあります。攻撃者はランサムウェアを含んだ悪質なフリーソフトをサイト上へ設置し、ユーザーにファイルをダウンロードさせ、感染をうながします。

ファイルダウンロード経由で感染しないために、まずは信頼できないWebサイトから、不用意にファイルをダウンロードしないことが大切です。また、OSやブラウザの更新も小まめに行いましょう。

6.USBやHDD接続によるランサムウェア感染

USBやHDDなど外部接続機器によって、ランサムウェアに感染するケースもあります。ランサムウェアを含んだUSBやHDDをパソコンやサーバーに接続することで、感染が拡大します。

実際、大手通販サイトを装って「ランサムウェアの仕込まれたUSB」を送り、ウイルスに感染させるなどの被害も起きています。

USBやHDD接続による感染を防ぐためには、出所不明のUSBやHDDを不用意に接続しないことが重要です。組織であれば、感染源となるUSBなどの機器接続を、そもそも制限するといった対応も効果的でしょう。

ランサムウェアの感染経路は

「メール」から「VPN機器・ネットワーク」を狙う犯行へ

近年、テレワークの浸透や手口の巧妙化により、「ランサムウェアの感染経路」が、以前までと大きく変わりつつあります。

| 従来のランサムウェア攻撃 | 最新のランサムウェア攻撃 | |

|---|---|---|

| 主な感染経路 | メールやWebサイト | VPN機器やリモートデスクトップ |

| ターゲット | 不特定多数 | 特定の組織や企業 |

| 犯行の特徴 | ばらまき型で、手口の形式は単調なものが多い | 巧妙な計画に基づき、手動で行われる |

従来のランサムウェア攻撃の特徴

これまでのランサムウェア攻撃は、「組織内の個人」をターゲットとし「メール」や「Webサイト」を悪用した手口が一般的でした。

▼従来のランサムウェア攻撃の流れ

1. 業務連絡を装い、悪意あるファイルをメールに添付し、不特定多数に送信する

2. (メールを使って、悪意あるWebサイトへアクセスさせる手法もある)

3. ユーザーがメールの添付ファイルやURLをクリックすると、不正プログラムが起動

4. 不正プログラムを起動した端末のファイルが暗号化される

5. 暗号化を解除するパスワードと引き換えに支払いを要求される

今ほど手の込んだ犯行で無かったこともあり、あらかじめ手口を理解し対策すれば、被害を回避できたのが以前のランサムウェアでした。要求される身代金も、現実的な金額(数万円~数十万円)である点が特徴です。

最新のランサムウェア攻撃の特徴

2019年頃を境目に、ランサムウェア攻撃は不特定多数を狙った犯行から、標的を特定の組織・企業へ定めた手口へと変化しています。また先述の通り、その手法もメールやWebサイトを活用したものから、手動でVPN機器やリモートデスクトップの脆弱性を突くものへと変わりつつあります。

▼最新のランサムウェア攻撃の流れ

1. 攻撃対象の企業や組織のネットワークに、攻撃者が手動で侵入する

2. 攻撃対象のシステムやネットワークを乗っ取り、サーバーやクライアント端末のデータを窃取した後、暗号化する

3. 暗号化解除のパスワードに対する身代金だけでなく、窃取したデータを公開しないための身代金も要求する

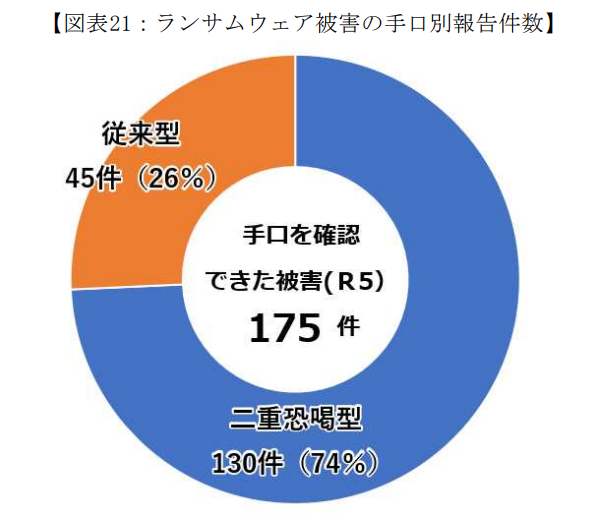

このように暗号化の解除に加え、窃取したデータの非公開を条件に、追加で金銭を要求する手口を「ダブルエクストーション(二重恐喝)」と呼びます。ダブルエクストーションの被害が近年増加しており、令和5年には175件うち、130件(74%)で二重恐喝が行われたという結果も報告されています。

[出典]令和5年におけるサイバー空間をめぐる脅威の情勢等について(令和6年3月14日)

要求される金額単位も、数百万~数億円単位と高額であることが特徴です。

ランサムウェアに感染するとどうなる?

ランサムウェアに感染すると、感染したクライアントPCやサーバー端末に保存されたデータがディスクごと暗号化され、ファイル操作や閲覧ができなくなってしまいます。

また、結果的にデータが使用できなくなるだけでなく、以下のような二次被害を引き起こす可能性もあります。

・基幹システムが使えず、業務停止に追い込まれる

・自社だけでなく、グループ企業やクライアントに支障をきたす

・機密情報の抜き取り・漏洩により社会的な信頼を失墜する

・身代金だけでなく、多額の賠償金で金銭的被害を受ける

ランサムウェアに感染した(可能性がある)際は、直ちに端末をネットワークから切り離し、組織ルールに従って、しかるべき部門に相談や指示を仰ぎましょう。「端末の電源を切る」「再起動させる」といった対応は、のちの調査に影響したり感染拡大を助長したりするため、行ってはいけません。

また、暗号化の解除と引き換えに金銭を要求されたとしても、要求通りに金銭は支払うのはおすすめできません。ファイルが復旧する保証は無いことに加え、攻撃者に「支払う体質の組織」と認識され、再攻撃のターゲットになる可能性があるためです。

悩んだ際は自組織だけで判断せず、警察や専門家に意見を仰ぐことが大切です。

LANSCOPE サイバープロテクションでは、セキュリティ分野のスペシャリストが、ランサムウェア感染後の復旧を支援する「インシデント対応パッケージ」を提供しています。

ランサムウェアの感染事例

ここでは、ランサムウェアの感染事例を2件紹介します。

県立の精神科医療センターのシステムがランサムウェアに感染し、患者情報が流出

2024年5月、県立の精神科医療センターのシステムがランサムウェアに感染し、システムの共有フォルダに保存されていたデータが流出する事件がありました。

最大4万人分の患者情報(氏名、住所、生年月日、病名など)のほか、議事録なども流出。

さらに、これらの情報がダークウェブに掲載されていたことも明らかになっています。

※ダークウェブ…通常の方法ではアクセスできないWebサイトの総称で、窃取した個人情報やマルウェア作成ツールなど、違法なものが取引されている

今回ランサムウェアに感染した原因は、病院側がVPN機器の更新を怠ったことです。

2023年に、自治体病院の全国組織からVPNの脆弱性に関する通知がきており、医療センターのVPN機器がこれに該当。

しかし、脆弱性を修正することなく長期間放置してしまい、結果としてランサムウェアに感染してしまいました。

大手出版社がランサムウェア攻撃をうけ、業務サーバーや子会社が運営するサービスが停止

2024年6月、大手出版社がランサムウェア攻撃を受け、業務サーバーや子会社が運営するサービスが停止する事態となりました。

また、約25万人分の個人情報が漏洩したことも明らかになっています。

今回の原因は、フィッシング攻撃により従業員アカウントの情報が窃取されたことと推測されています。

窃取したアカウント情報を攻撃者が利用して社内ネットワークに侵入し、ランサムウェアが実行されました。

ランサムウェアの感染経路を特定する方法

ランサムウェアの感染経路を特定する方法としては、以下が挙げられます。

●システムのログを分析する

●メールを分析する

●外部記録メディアを調査する

システムのログを分析する

システムログを分析することで、ランサムウェアの通信履歴などが確認できます。

ランサムウェアはデバイスに侵入後、攻撃者のコマンド&コントロール(C&C)サーバーに接続します。

※C&Cサーバー…攻撃者が窃取した情報を送受信するためにボットネットワークをコントロールする指令サーバー

C&Cサーバーを通じて送られてきたデバイスの詳細情報をもとに、攻撃者はデータの暗号化や端末のロックなどを行います。

このような、外部のC&Cサーバーとの不審な接続があった場合、接続先やポート番号を調査することで、感染経路を特定することができます。

メールを分析する

代表的な感染経路の部分でも説明したように、メールの添付ファイル経由でランサムウェアに感染することがあります。

そのため、感染したデバイスが受信もしくは送信したメールの中で、添付ファイルやリンクが含まれているもののメールヘッダを解析します。

これにより、ランサムウェアを送信したサーバーや送信元のIPアドレスなどを特定することができます。

外部記録メディアを調査する

感染バイスに接続された、外部記録メディアの有無を調査することも感染経路を特定する上で重要です。

感染前に接続した可能性がある外部記録メディアを洗い出し、感染要因を確認しましょう。

ランサムウェアの感染に備えた6つの対策

ランサムウェアの感染を防ぐためには、日頃から情報収集を行い、最新のランサムウェア攻撃に対して対策することが重要です。

ランサムウェアの感染に備えた、6つの対策を紹介します。

1.セキュリティパッチの定期更新・適用

セキュリティパッチとは、リリース後のOSやアプリケーションに対し脆弱性を修正・保護するための追加プログラムを指します。

各メーカーから配信されるので、テストの上、随時更新・適用しておきましょう。例えば、Windows OSであれば、Microsoft から定期的にセキュリティパッチが配布されます。

組織であれば従業員の裁量に頼らず、セキュリティパッチが自動で適用されるよう仕組化することも重要です。

2.ユーザー権限の厳密化

ランサムウェア攻撃では、単にデータを暗号化するだけでなく、被害者ネットワークを水平に動き回り(ラテラルムーブメント)、重要データを窃取する犯行も見受けられます。

特権ユーザーの絞り込みやルール見直しにより「ユーザー権限を厳密化」することで、悪意を持った第三者のアクセス被害を抑制できます。

パソコンやサーバーなどの端末、使用している社内システムやリモートデスクトップの接続時には必ずユーザーIDとログインパスワードを設定し、場合によっては電話番号などを活用した多要素認証の使用も検討しましょう。

3.重要なデータの定期的なバックアップ

万一に備え、社内の重要なデータは、定期的にバックアップを行いましょう。このとき、バックアップはオンラインだけでなく、オフライン環境に保存することが重要です。

実際、弊社に被害を相談される企業様の中には「ネットワークを介してランサムウェアが感染し、オンライン上のバックアップまで暗号化されてしまった」という報告が少なくありません。

また感染時に備え、データをバックアップから復旧する手順をあらかじめ確認し、事前にテストを実施しておくと良いでしょう。

4.社員教育とインシデント対応計画の策定

ランサムウェアの危険性やセキュリティの重要性を認識してもらうために、社内研修や標的型メール訓練などを開催し、社員のリテラシー教育を行うことも重要です。

従業員の意識が低ければ、差出人不明のメールを不用意に開封する、リンクにアクセスする、個人情報を安易に入力する、といったリスクある行為を犯しかねません。あらかじめ攻撃者の「手口」や「注意すべきポイント」を知っておくことで、インシデントに繋がる行為を取りづらくなります。

加えて、万一の感染時に、どのような手順で対応するのかを具体的に策定しておくと、有事の際もスムーズに適切な対応を取り、被害拡大を防ぐことに繋がります。「対応計画の策定」については、以下の記事にまとめています。

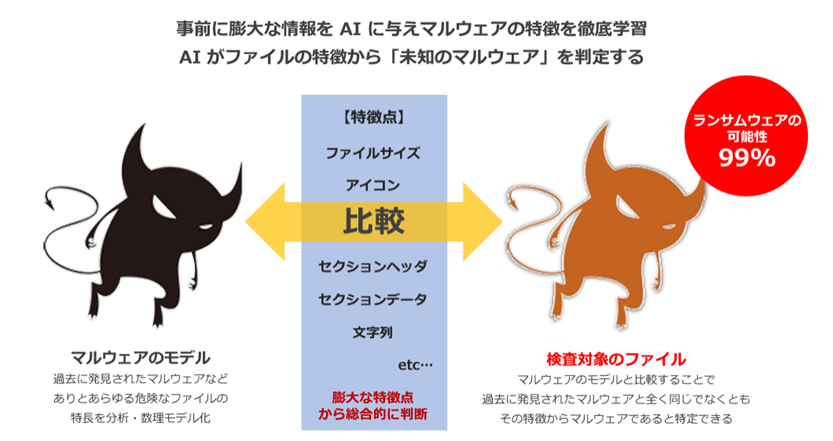

5.定義ファイルに頼らないウイルスソフトの導入

定義ファイルに頼らないウイルスソフトの導入も、セキュリティを高めるために有効です。

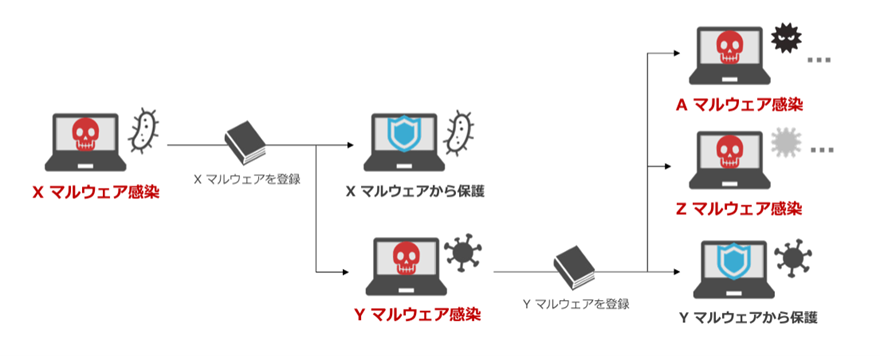

「定義ファイル」とは、悪意あるウイルスを見分けるため、過去の検知情報を基に作成された「ウイルスの情報が掲載されたファイル」を指します。

従来のアンチウイルスソフトは、この「定義ファイル」を用いたものが一般的でしたが、近年の高度化したランサムウェア(マルウェア)は、定義ファイルでは対応できない事例が増えています。

▼未知のマルウェア(ランサムウェア)による攻撃が増加し、定義ファイル型の対応は限界に

最新のランサムウェア攻撃に対処するには、未知の不正プログラムもしっかり検知できる「定義ファイルに依存しないアンチウイルス」の導入がおすすめです。

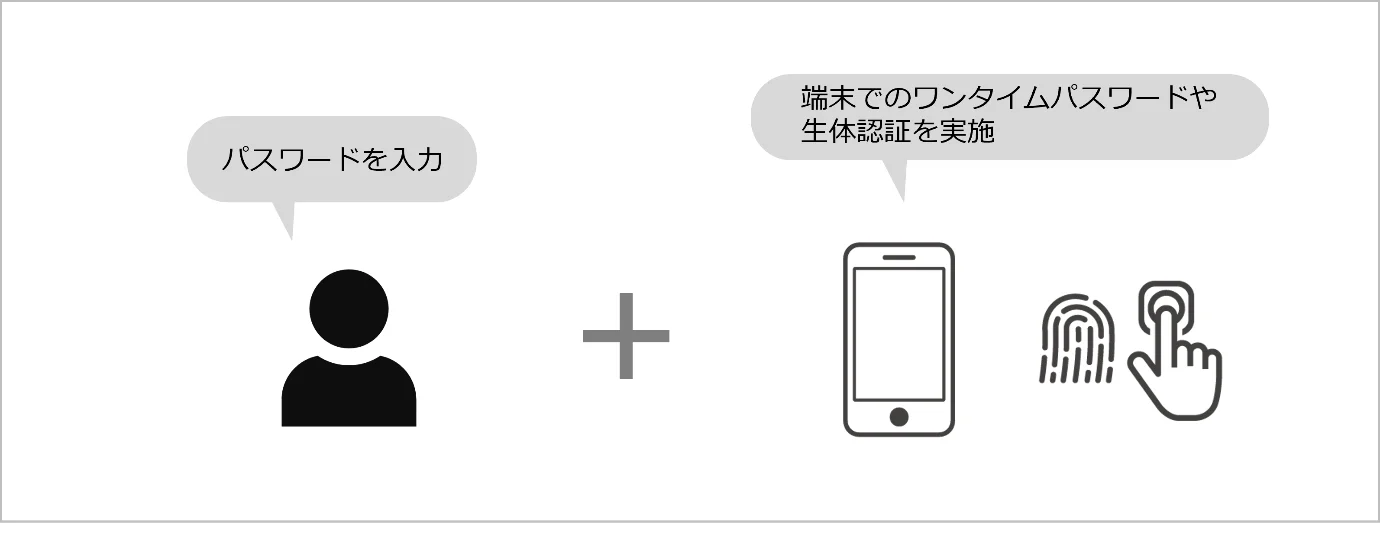

6.多要素認証の導入

多要素認証とは、アカウントのログイン時に、知識情報(パスワードなど)、所持情報(スマートフォンなど)、生体情報(指紋など)の中から、2つ以上の要素を活用して認証を行うセキュリティ手法です。

例えば、IDとパスワードを入力後、さらに自身が所持しているスマートフォンに送られてくるワンタイムパスワードを入力し、認証を行うのが多要素認証です。

▼多要素認証のイメージ

多要素認証を導入すれば、認証の際にパスワードの入力に加え、ワンタイムパスワードを使った認証や指紋認証、顔認証などが必要となります。

仮に、ランサムウェアに感染してシステムへの不正アクセスが仕掛けられたとしても、攻撃者が窃取したログイン情報だけでは、システムにアクセスすることは困難です。多要素認証を導入することで、ランサムウェア攻撃による情報窃取や、暗号化のリスクを低減できます。

LANSCOPE サイバープロテクションなら最新のランサムウェアにも対策できる

アンチウイルスソフト「LANSCOPE サイバープロテクション」であれば、最新のランサムウェア攻撃にも対応できます。

LANSCOPE サイバープロテクションは、先述した「定義ファイル」を使用しない、AI型のアンチウイルスソフトです。AI学習機能を用いた「予測脅威防御」で、新種のマルウェア(ランサムウェア)から組織のOSやエンドポイントを守ります。

実際、LANSCOPE サイバープロテクションが扱う2種のウイルスソフト「CylancePROTECT」「Deep Instinct」では、両者ともに「LockBit」など 凶悪なランサムウェア攻撃を防御できることが報告されています。

参考:BlackBerry、LockBit 2.0 ランサムウェアを未然に防御 / ランサムウェアの罪滅ぼし:パッチ未適用の脆弱性

まとめ

知っておきたい「ランサムウェアの主な感染経路」をテーマに、近年の攻撃傾向や対策について解説しました。

今回のまとめ

・以前までは、メールやWebサイト・ファイルダウンロードを悪用した、ランサムウェア攻撃が主流だった

・現在は VPN 機器の脆弱性やリモートデスクトップを狙った犯行が増えている

・従来は不特定多数を狙う「ばらまき型」が主流だったが、現在は特定の組織や企業を狙う、計画的な犯行が多い

・近年は暗号化の解除に加え、データ流出を引き換えに、追加で金銭を要求する「ダブルエクストーション(二重恐喝)」の被害が増加

・感染対策として、脆弱性パッチの定期更新やオフラインでのバックアップ取得を、日常的に行うのが望ましい

メールやVPN機器、Webサイトなど、ランサムウェアの感染経路は多岐にわたります。特定の流入経路に固執せず、複数の対策を組み合わせて、ランサムウェアの感染と被害防止に備えましょう。

「ランサムウェア感染に備えた対策方法を知りたい」方は、下記のチェックリスト形式の無料ダウンロード資料もご活用ください。

おすすめ記事